foto freepik

OT-Sicherheit nutzt Technologien zur Überwachung und Erkennung von Veränderungen an der Betriebstechnologieinfrastruktur, etwa bei kritischen Infrastrukturen – worauf kommt es hierbei an? Palo Alto Networks erläutert Grundlagen und Aspekte der OT-Security.

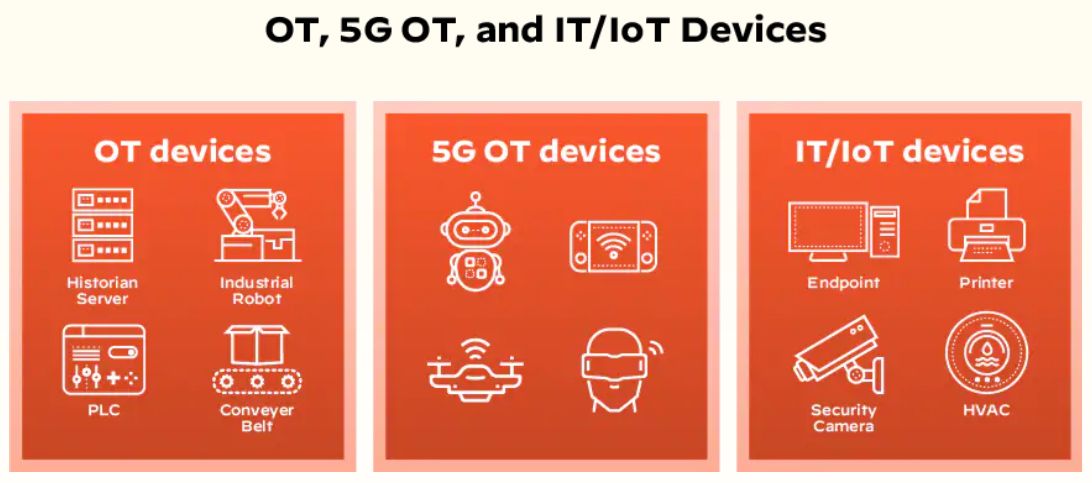

OT (Operational Technology) steht in der englisch dominierten Ingenieurssprache für Betriebstechnik oder -technologie. Der Begriff bezieht sich auf Hardware- und Softwaresysteme zur Überwachung und/oder Steuerung von Industrieanlagen und -prozessen. Dabei handelt es sich um OT-Geräte (Server, Industrieroboter, SPS, Förderbänder), 5G-OT-Geräte (wie Drohnen) und IT/IoT-Geräte (Endpunkte, Drucker, Sicherheitskameras, Heiz- und Kühlsysteme). Diese industriellen Prozesse und Geräte kommen zum Einsatz in kritischen Infrastrukturen, Versorgungsunternehmen, Stromnetzen, Produktionsanlagen und Verkehrsleitsystemen.

Der Oberbegriff OT umfasst viele spezialisierte Systeme wie Prozesssteuerungsdomains, speicherprogrammierbare Steuerungen (SPS), physische Zugangskontrollen sowie verteilte Steuerungs-, Sicherheits- und Transportsysteme. Ebenso zählen hierzu SCADA-Systeme (Supervisory Control and Data Acquisition) und Gebäudemanagement-/Automatisierungssysteme, häufig unter dem Begriff ICS (Industrial Control Systems) zusammengefasst. Obwohl OT- und IT-Sicherheit einige Gemeinsamkeiten aufweisen, gibt es Merkmale, die OT von herkömmlichen IT-Systemen unterscheiden. Der vielleicht deutlichste Unterschied zwischen IT- und OT-Sicherheit ist die direkte Verbindung der OT zur Außenwelt. Die OT hat das Potenzial, sich auf die physischen Elemente der Gesellschaft auszuwirken – durch Produktionsunterbrechungen, Risiken für die öffentliche Gesundheit und Sicherheit, Umweltschäden sowie finanzielle Schäden.

Einzigartige Anforderungen und fortschreitende Konvergenz von IT und OT

OT-Umgebungen stützen sich auf Anwendungen und Betriebssysteme, die für IT-Fachkräfte ungewohnt sein können. Bei Entwicklung und Betrieb von OT-Systemen stehen Sicherheit und Effizienz manchmal im Widerspruch zur Sicherheit. OT-Systeme stellen besondere Anforderungen an Konnektivität und Sicherheit, wie Betriebszeit mit hoher Verfügbarkeit, Sicherheit und Integrität. Das Patchen von Sicherheitslücken ist nur langsam bis gar nicht und Cyberforensik, wenn überhaupt, nur begrenzt möglich.

Sicherheitsverletzungen betreffen nicht nur den Geschäftsbetrieb wie in der IT, sondern können auch zu Prozessschwankungen, Geräte- und Umweltschäden führen oder die Personalsicherheit gefährden.

In der Vergangenheit wurden IT und OT von getrennten Gruppen verwaltet und hatten keine gegenseitigen Abhängigkeiten. In den letzten Jahren hat sich das Paradigma jedoch geändert. Heute ist es üblich, dass OT-Systeme mit Netzwerk- und Computertechnologien ausgestattet werden. Die Welten von IT und OT konvergieren, was den Grundstein für das industrielle Internet der Dinge (IIoT) legt. Das IIoT ist eine Matrix aus miteinander verbundenen Sensoren, Instrumenten und Geräten, die Daten sammeln und austauschen. Viele Branchen nutzen diese Daten, etwa in der Fertigung, in der Öl- und Gasindustrie, im Transportwesen, in der Energie- und Versorgungswirtschaft und in anderen Bereichen.

Moderne OT-Umgebungen müssen den Austausch von Daten zwischen Maschinen und Anwendungen erleichtern. Gleichzeitig müssen OT-Umgebungen in der Lage sein, Prozesse über physische und virtuelle Systeme hinweg zu skalieren. Aus diesem Grund beginnen OT-Systeme, sich IT-Systemen anzunähern. Das IIoT wird eine Schlüsselrolle in der Industrie 4.0 spielen. Konvergierte IT/OT-Ökosysteme werden als Kanäle dienen, die das IIoT in das 4IR-Ökosystem einbinden. Die Integration verspricht zahlreiche Vorteile wie einen verbesserten Informationsfluss, Prozessautomatisierung, Fortschritte bei der Verwaltung verteilter Prozesse und eine einfachere Compliance.

Warum ist OT-Sicherheit so wichtig?

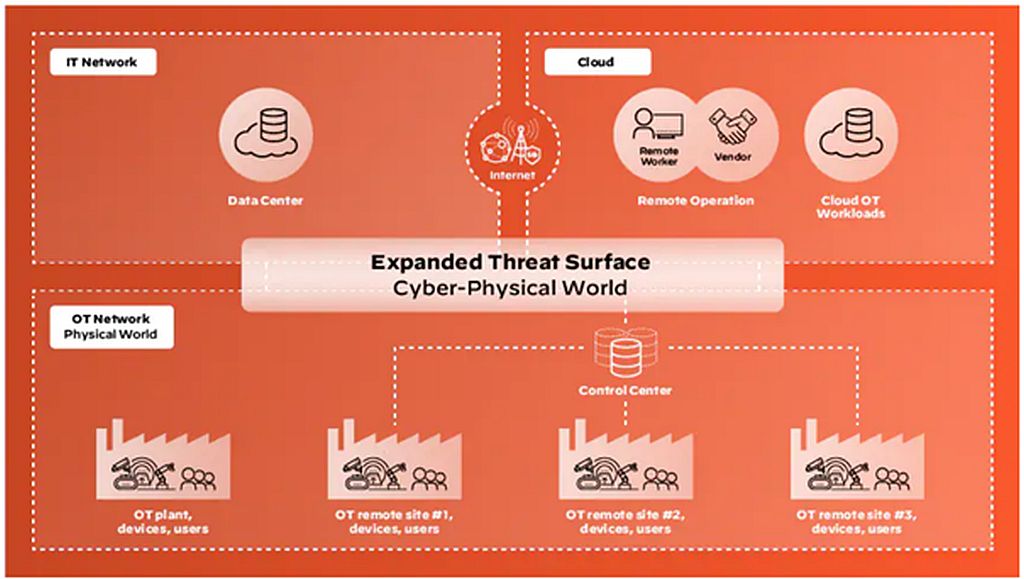

In dem Maße, wie die Grenzen zwischen IT und OT verschwinden, vergrößert sich die Angriffsfläche für vernetzte IT/OT-Systeme. Der häufigste Angriffsvektor für Hacker ist das Internet. ICS-Sensoren, Instrumente und OT-Geräte, auf die über ein OT-Netzwerk ein Zugriff möglich ist, sind anfällig für böswillige Aktionen. Botnets können für gezielte Angriffe auf kritische Infrastrukturen zum Einsatz kommen. In der Regel sind Mensch-Maschine-Schnittstellen (HMI, Human Machine Interface), die menschliche Bediener mit industriellen Steuerungssystemen verbinden, ebenfalls mit IT-Infrastrukturen vernetzt. Die Zugänglichkeit von HMIs über das Internet stellt ein großes Risiko für die ICS-Sicherheit dar. Folglich sind HMIs anfällig für IP-basierte Schwachstellen, wie z. B. Umgehung der Authentifizierung, schwaches Session-Management, ungesicherte ICS-Kommunikationsprotokolle und unzureichende Verschlüsselung des Steuerungsdatenverkehrs.

Angreifer dringen nach Erfahrungen von Palo Alto Networks in der Regel mit Malware in ICS-Systeme ein. Dabei kann es sich um allgemeine Malware oder um Malware handeln, die speziell für Angriffe auf kritische Infrastrukturen entwickelt wurde. Diese Infiltrationen führen häufig zu Denial-of-Service-Angriffen (DoS), die industrielle Netzwerke und Prozesse lahmlegen oder zum Stillstand bringen. ICS- und IIoT-Geräte sind auch ein wertvolles Ziel für Hacker. Ganz gleich, ob Angreifer Lösegeld erpressen oder rivalisierende Nationen durch den Zugriff auf vertrauliche Daten sabotieren wollen, ist dies ist ein Angriffsziel.

OT-Sicherheitsrisiken und -Herausforderungen

Eine der aktuellen Herausforderungen im Bereich der OT-Sicherheit besteht darin, dass es nicht möglich ist, das zu sichern, was man nicht sehen kann. Unsichtbare Schwachstellen schaffen ein exponentielles Risiko. Die Bedrohungen übersteigen die Möglichkeiten der Prävention. Die digitale Transformation und die Konnektivität in OT-Umgebungen sind vielversprechend, bergen aber auch erhebliche Risiken. Eine Flut von vernetzten Geräten wird die Möglichkeiten für Angriffe weiter erhöhen. Dies gilt insbesondere für OT-Umgebungen, da OT-Geräte anfällig und ungeschützt sind. Es gibt mehr als 1.000 allgemeine Schwachstellen und Gefährdungen in industriellen Steuerungssystemen, mehr als 80 Schwachstellen in den Geräten der vier größten OT-Anbieter und 29 Prozent der OT-Geräte sind aufgrund der Internetkonnektivität gefährdet.

Die Folgen von Sicherheitsverletzungen bei ICS unterscheiden sich stark von typischen Cyberangriffen. So kann ein manipuliertes OT-System Schäden an Geräten hervorrufen, die nicht einfach so ersetzt werden können. Weitere Risiken sind böswillige Änderungen von Alarmschwellen, Befehlen oder Anweisungen sowie mit Malware infizierte OT-Software oder unsachgemäß geänderte OT-Konfigurations- oder Softwareeinstellungen. Ein gestörter oder verzögerter Datenfluss durch OT-Netzwerke könnte ebenfalls den OT-Betrieb stören. Fehlerhafte Daten, die an Systembetreiber gesendet werden, um nicht autorisierte Änderungen zu verschleiern oder Betreiber zu unangemessenen Handlungen zu veranlassen, sind ein weiteres Problem.

Best Practices für OT-Sicherheit

Laut NIST gibt es neun OT-Sicherheitsempfehlungen für die Erstellung, Implementierung, Aufrechterhaltung und kontinuierliche Verbesserung eines OT-Sicherheitsprogramms. Durch die Implementierung und Aufrechterhaltung dieser Best Practices können Unternehmen einen OT-Sicherheitsfahrplan für das Risikomanagement erstellen:

- Einrichten einer OT-Sicherheits-Governance.

- Aufbau und Schulung eines funktionsübergreifenden Teams zur Umsetzung des OT-Sicherheitsprogramms.

- Definieren einer OT-Sicherheitsstrategie.

- Definition von OT-spezifischen Richtlinien und Verfahren.

- Einführung eines Schulungsprogramms für das Sicherheitsbewusstsein in der OT-Organisation.

- Implementierung eines Risikomanagementrahmens für OT.

- Entwicklung einer Fähigkeit zur Verfolgung der Wartung.

- Entwicklung einer Fähigkeit zur Reaktion auf Vorfälle (Incident Response).

- Entwicklung von Wiederherstellungsfähigkeiten (Recovery und Restore).

Unabhängig davon, ob die Umgebungen teilweise mittels Air Gaps getrennt oder über eine Cloud verbunden sind, lässt sich dies nach Erfahrungen von Palo Alto Networks mit einem Zero-Trust-OT-Sicherheitsansatz erreichen. Dieser besteht (1.) aus einer minimal privilegierten Zugriffskontrolle mit Mikrosegmentierung und der Gewährung eines minimalen Zugriffs, (2.) aus einer kontinuierlichen Vertrauensüberprüfung, bei der die Sicherheitslage und das Verhalten von OT-Geräten sowie das Verhalten von Anwendungen und Benutzern bewertet werden, und (3.) aus einer kontinuierlichen Sicherheitsüberprüfung. Letzteres bedeutet, dass der gesamte Datenverkehr überprüft wird, selbst bei erlaubten Verbindungen, und alle Bedrohungen, einschließlich Zero-Day-Bedrohungen, verhindert werden.

Die Einrichtung eines vollständigen und effektiven OT-Sicherheitsprogramms ist ein komplexes Unterfangen, das sich von typischen Cybersicherheitsstrategien unterscheidet. Letztendlich besteht das Ziel darin, die Betriebszeit zu maximieren, indem die Betreiber Sicherheitsverletzungen in OT-Umgebungen durch gezielte Maßnahmen reduzieren und nach Möglichkeit minimieren.

Weitere Informationen finden Sie unter www.paloaltonetworks.com.

Grafiken: Palo Alto

OT-Security im Überblick

OT-Security, oder Operational Technology Security, ist ein wichtiger Aspekt der industriellen Automatisierung und des digitalen Wandels. OT-Security befasst sich mit dem Schutz von Systemen, die physische Prozesse steuern, wie z.B. Maschinen, Anlagen, Fahrzeuge oder Roboter. Diese Systeme sind oft kritisch für die Sicherheit, die Produktivität und die Qualität der Produkte und Dienstleistungen, die sie erzeugen oder unterstützen.

OT-Security ist nicht gleich IT-Security. Obwohl beide Bereiche viele Gemeinsamkeiten haben, wie z.B. die Anwendung von Standards, Methoden und Technologien zur Risikobewertung, Prävention, Erkennung und Reaktion auf Cyberangriffe, gibt es auch wesentliche Unterschiede. Zum Beispiel sind OT-Systeme oft älter, weniger standardisiert, weniger aktualisiert und weniger dokumentiert als IT-Systeme. Außerdem haben OT-Systeme oft andere Anforderungen an die Verfügbarkeit, die Latenz, die Interoperabilität und die Compliance als IT-Systeme.

Um eine effektive OT-Security zu gewährleisten, müssen verschiedene Aspekte berücksichtigt werden, wie z.B.:

– Die Identifizierung und Klassifizierung der OT-Systeme und ihrer Abhängigkeiten von anderen Systemen, sowohl intern als auch extern.

– Die Analyse der Bedrohungen und Schwachstellen der OT-Systeme und ihrer Umgebung, sowie der potenziellen Auswirkungen eines Cyberangriffs auf die physischen Prozesse.

– Die Definition und Umsetzung von geeigneten Sicherheitsmaßnahmen für die OT-Systeme, wie z.B. Segmentierung, Verschlüsselung, Authentifizierung, Überwachung, Backup und Wiederherstellung.

– Die Schulung und Sensibilisierung der Mitarbeiter und Partner, die mit den OT-Systemen arbeiten oder interagieren, über die Risiken und Best Practices der OT-Security.

– Die kontinuierliche Überprüfung und Verbesserung der OT-Security durch Audits, Tests, Updates und Anpassungen an die sich ändernden Bedingungen und Anforderungen.

OT-Security ist eine Herausforderung, aber auch eine Chance für Unternehmen, die ihre industriellen Prozesse digitalisieren wollen. Durch eine angemessene OT-Security können sie nicht nur ihre Systeme vor Cyberangriffen schützen, sondern auch ihre Effizienz, Zuverlässigkeit und Wettbewerbsfähigkeit steigern.