Internetsicherheit liest sich gelegentlich wie Buchstabensuppe – SSL, TLS, ECC, SHA – die Liste lässt sich beliebig fortsetzen. Alle diese Abkürzungen haben durchaus das Potenzial Verwirrung zu stiften, will man herausfinden, was man wirklich braucht. Eine der vielleicht häufigsten Fragen: Was ist der Unterschied zwischen SSL (Secure Socket Layers) und TLS (Transport Layer Security)? Sie wissen, dass Sie Ihre Website absichern wollen (oder eine andere Art der Kommunikation). Aber benötigen Sie dafür SSL? TLS? Beides?

Eine kurze Geschichte von SSL und TLS

SSL und TLS sind beides Verschlüsselungsprotokolle, die Authentifizierung und Datenverschlüsselung zwischen Servern, Computern und Anwendungen bieten, die in einem Netzwerk arbeiten (etwa ein Client, der sich mit einem Webserver verbindet). SSL ist der Vorläufer von TLS. Im Laufe der Jahre wurden neue Versionen der Protokolle veröffentlicht, um Sicherheitslücken zu beseitigen und stärkere, sicherere Cipher Suites und Algorithmen zu unterstützen.

SSL wurde ursprünglich von Netscape entwickelt und trat bereits 1995 mit SSL 2.0 an (1.0 wurde nie für die Öffentlichkeit freigegeben). Version 2.0 wurde 1996 schnell durch SSL 3.0 ersetzt, nachdem eine Reihe von Sicherheitslücken gefunden wurden. Ein Hinweis: Die Versionen 2.0 und 3.0 werden manchmal als SSLv2 und SSLv3 geschrieben.

TLS wurde 1999 als eine neue SSL-Version eingeführt und basierte auf SSL 3.0:

Die Unterschiede zwischen diesem Protokoll und SSL 3.0 sind nicht dramatisch, aber sie sind groß genug, so dass TLS 1.0 und SSL 3.0 nicht zusammenarbeiten.« (Quelle)

TLS steht aktuell bei v. 1.2 und TLS v. 1.3 ist derzeit in der Konzeptionsphase.

SSL oder TLS verwenden?

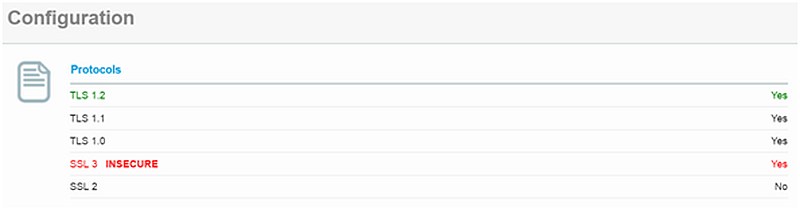

Sowohl SSL 2.0 als auch 3.0 wurden von der IETF verworfen (2011 beziehungsweise 2015). Im Laufe der Jahre wurden und werden weiterhin Sicherheitslücken in den bereits verworfenen SSL-Protokollen entdeckt (etwa POODLE, DROWN). Die meisten modernen Browser kennzeichnen Webserver mit alten Protokollen für den User zum Beispiel mit einem durchgestrichenen Sicherheitsschloss oder https in der URL-Zeile oder anderen Sicherheitswarnungen. Aus diesen Gründen sollten Sie SSL 2.0 und 3.0 in Ihrer Serverkonfiguration deaktivieren und nur TLS-Protokolle aktiviert lassen.

Zertifikate sind nicht dasselbe wie Protokolle

Bevor jemand anfängt, sich Sorgen zu machen, dass er seine bestehenden SSL-Zertifikate durch TLS-Zertifikate ersetzen muss, ist es wichtig zu beachten, dass Zertifikate nicht auf Protokolle angewiesen sind. Das heißt, Sie müssen kein TLS-Zertifikat statt eines SSL-Zertifikats verwenden. Obwohl viele Anbieter dazu neigen, den Ausdruck »SSL/TLS-Zertifikat« zu verwenden, ist es etwas genauer von »Zertifikaten zur Verwendung für SSL und TLS« zu sprechen. Die Protokolle, und nicht die Zertifikate selbst, werden durch die jeweilige Serverkonfiguration bestimmt.

Sie werden wahrscheinlich weiterhin Zertifikate als SSL-Zertifikate bezeichnet sehen, da das im Moment der Begriff ist mit dem einfach mehr Nutzer vertraut sind. Allerdings setzt sich die Bezeichnung TLS in der gesamten Branche immer häufiger durch. SSL/TLS ist der derzeit geläufige Kompromiss.

Deaktivieren von SSL 2.0 und 3.0

Wenn Sie nicht sicher sind, ob Ihre Server noch SSL-Protokolle unterstützen, können Sie dies einfach mit einem Tester wie diesem SSL Server Test überprüfen.

Befunde von GlobalSign Server Test markieren alle Protokolle, die aktiviert sind, es aber nicht sein sollten.

Anleitungen, wie Sie SSL 2.0 und 3.0 auf gängigen Servertypen deaktivieren, wie etwa Apache, NGINX und Tomcat, finden Sie im zugehörigen Support-Artikel.

Was ist nun also der Unterschied zwischen SSL und TLS? Ehrlich gesagt, kein besonders großer. In Bezug auf Ihre Serverkonfiguration liegt der Unterschied in Sicherheitslücken, veralteten Cipher Suites und Browser-Sicherheitswarnungen. Wenn es um Ihre Server geht, sollten Sie nur TLS-Protokolle aktiviert haben.

SSL-Zertifikate: Wert des Sicherheitskennzeichens hängt vom Vertrauen in Zertifizierer ab

Abhör-»Feature« von Hypervisor kann Daten aus der Cloud zu Nachrichtendiensten leaken