Die Enthüllungen zum Ausmaß der Überwachung durch die NSA sorgten in den letzten Jahren für ein großes Umdenken im Umgang mit digitalen Medien. Inzwischen sorgen sich 92 Prozent der Deutschen um die Privatsphäre ihrer Onlinedaten. Mit der voranschreitenden Digitalisierung der Unternehmen liegen auch immer mehr sensible geschäftliche Informationen auf Servern von Cloud-Anbietern. Im Falle einer Datenpanne drohen sowohl rechtliche Schritte von Kunden, empfindliche Vertragsstrafen als auch Industriespionage.

Trotzdem verschlüsseln bisher nur 42 Prozent der Firmen Ihre Cloud-Daten, obwohl die Mehrheit die Verschlüsselung von Daten für wichtig hält. Ein Grund für die Zurückhaltung in der praktischen Umsetzung könnte die Unsicherheit darüber sein, welche Art der Verschlüsselung überhaupt den geeigneten Schutz bietet. Die Stichwörter »End-to-End-Verschlüsselung« und »Zero Knowledge« fallen in diesem Zusammenhang immer häufiger – doch was steht hinter diesen Begriffen?

Industrie setzt zunehmend auf Verschlüsselung

Transparente Zahlen zur Häufigkeit staatlicher Datenabfragen und Hackerangriffen gibt es kaum. Hacks müssen den Nutzern abhängig von der Rechtslage des jeweiligen Landes nicht zwingend mitgeteilt werden. Und staatliche Eingriffe dürfen den betroffenen Nutzern nicht immer kommuniziert werden. Dienste wie beispielsweise Twitter und Microsoft klagten deswegen gegen die US-Regierung. Die IT-Industrie reagiert inzwischen auf die komplizierte Rechtssituation mit End-to-End-Verschlüsselung, jüngst sogar WhatsApp und bald auch Facebook. Ein Schritt in die richtige Richtung, doch um optimalen Datenschutz zu gewährleisten, muss noch weitergedacht werden.

Die Zero-Knowledge-Methode: Datenschutz auf höchstem Niveau

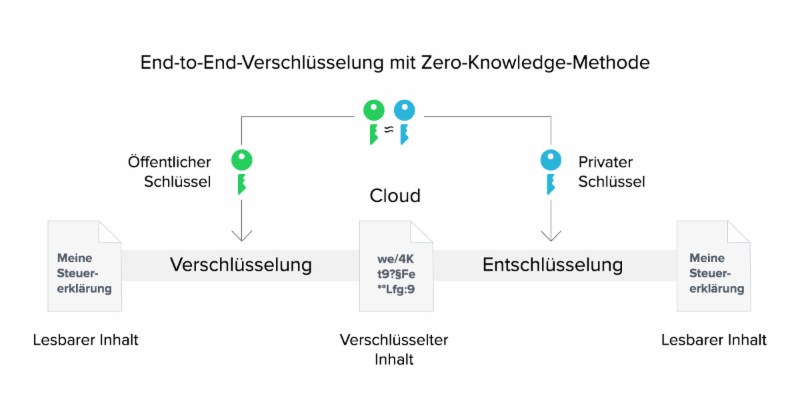

End-to-End-Verschlüsselung stellt sicher, dass Dateien oder Nachrichten auf dem eigenen Computer oder Smartphone verschlüsselt werden und den Server nur in verschlüsselter Form erreicht. Wird ein starker AES256-Algorithmus verwendet, ist solch eine Verschlüsselung mit den heute verfügbaren Rechenkapazitäten nicht zu knacken. Gleichzeitig wird jedoch bei vielen Anbietern eine Kopie des Verschlüsselungspassworts auf denselben Servern hinterlegt, was die Instandhaltung des Angebots für den Anbieter erleichtert, allerdings auf Kosten der Sicherheit gehen kann. Vergleichbar ist diese Anstrengung mit der Investition in aufwändige Sicherheitsschlösser in einem Hotel, in welchem allerdings an der Rezeption stets ein Ersatzschlüssel für die Mitarbeiter bereitliegt.

Hier kommt Zero Knowledge ins Spiel. Wird das End-to-End-Verfahren nach dem Zero-Knowledge-Standard konsequent zu Ende gedacht, gibt es keine Schlüsselkopie, nur der Hotelgast beziehungsweise der Nutzer kann das Schloss öffnen. So kann der Anbieter sicherstellen, dass Mitarbeiterfehler ausgeschlossen und Diebstähle die Privatsphäre des Kunden nicht gefährden können.

Die Schwierigkeit für Onlineservices ist es nun, dieses einfache Praxis-Beispiel auf wesentlich komplexere IT-Systeme zu übertragen und damit Zero Knowledge zu gewährleisten. Der Kunde muss sich ins System einloggen können, ohne dass der verifizierende Anbieter das Passwort kennt. Dafür wird das »private« Passwort des Kunden mathematisch an das »public« Passwort des Prüfers gekoppelt. Aus dem privaten Passwort lässt sich leicht das öffentliche Passwort generieren, aber nicht umgekehrt. Auf diese Weise weiß der Anbieter das private Passwort des Nutzers nicht und kann trotzdem die Nutzungsberechtigung verifizieren. Der Serviceanbieter hat damit »Null Wissen« über das private Passwort, was es auch Dritten enorm erschwert, Zugang zu vertraulichen Informationen zu erhalten.

End-to-End-Verschlüsselung mit Zero-Knowledge-Methode. Quelle: Tresorit

Doppelt hält besser: Weitere Maßnahmen für eine sichere, digitale Privatsphäre

Solch ein umständliches Zero-Knowledge-Verfahren ist besonders für Branchen, die sich aufgrund ihrer sensiblen Daten keine Fehler leisten können, wichtig. Etwa Gesundheits- und Finanzdienstleister, Juristen, Journalisten und Menschenrechtsorganisationen tragen große Verantwortung für streng vertrauliche Informationen. Und auch Privatnutzer müssen ihre eigenen Daten sicher verwalten. Zero Knowledge schützt die Daten, sobald sie das Endgerät in Richtung Cloud verlassen, Nutzer müssen ihr Passwort und das Gerät trotzdem zusätzlich sichern. Ähnlich wie beim Auto, wo neben dem ABS-System auch Airbags und Sitzgurte nötig sind, sollten Virenschutzprogramme, starke Passwörter, Zwei-Stufen-Verifizierung und Festplattenverschlüsselung eine Selbstverständlichkeit für jeden Nutzer sein.

Fazit: Mit Zero Knowledge rechtliche Unsicherheit technisch lösen

Im Zeitalter von Big Data haben Nutzer kaum noch Kontrolle über ihre eigenen Daten. Neben Werbetreibenden und Forschern schöpfen auch Hacker und Massenüberwachung in diesem riesigen Datenpool aus dem Vollen. Trotz Privacy Shield und Fortschritten mit der EU-Datenschutzgrundverordnung ist ein international einheitliches und nutzerorientiertes Datenschutzrecht derzeit kaum absehbar. Verschlüsselung ist daher die beste Möglichkeit, der komplizierten Situation schon jetzt technisch Herr zu werden und die Datenhoheit an den Nutzer zurückzugeben. Zero Knowledge ist die konsequenteste Art, dies umzusetzen. In der wachsenden Nachfrage nach Zero-Knowledge-Lösungen steckt daher großes Potenzial für die Zukunft der digitalen Privatsphäre.

Istvan Lam, CEO Tresorit

Bereits während des Studiums war der Kryptografie-Experte Istvan Lam so unzufrieden mit der Sicherheit zahlreicher Cloud-Speicher-Lösungen, dass er mit der Entwicklung seiner eigenen Verschlüsselungstechnologie begann und das Unternehmen Tresorit gründete. Inzwischen gilt Tresorit dank End-to-End-Verschlüsselung und Schweizer Datenschutz als einer der sichersten Anbieter am Markt, um Dateien online zu speichern und gemeinsam zu bearbeiten. Tresorit-CEO Istvan Lam wurde daher vor kurzem vom Forbes-Magazin als europäisches Technologietalent auf die Liste der »30 under 30« aufgenommen.

Jeder zehnte Verschlüsselungsangriff zielt auf Unternehmensnutzer ab

Basisschutz für sichere Kundendaten: Firewall, Verschlüsselung und sicheres Passwort

E-Mail-Archivierung und -Verschlüsselung: So gelingt beides parallel