Illustration Absmeier foto freepik

Sicherheitsverantwortliche müssen zunehmend komplexe und volatile Angriffsflächen verteidigen und Risiko- und Compliance-Management oft mit zu knappen Ressourcen und Budgets abbilden. Dem gegenüber steht eine steigende Angriffsflut, die durch den Missbrauch von Tools auf Basis künstlicher Intelligenz in ihrer Frequenz und Qualität noch an Gefahr gewinnt. Es benötigt daher neue Ansätze, die Angriffsflächen deutlich minimieren und den Fokus von der Reaktion auf eine automatisierte Prävention sowie auf das gezielte Schließen von Sicherheitslücken zu legen. KI-basierte Technologien erstellen dynamische individuelle Nutzerprofile, bieten einen klaren Blick auf Risikostatus sowie Gefahrenlage und können so Security-Teams maßgeblich unterstützen.

Ein Paradigmenwechsel in der Cybersicherheit ist notwendig, da die Cyberkriminellen deutlich aufgerüstet haben. Mithilfe von KI können sie in hoher Frequenz sowohl zielgerichtete, komplexe als auch opportunistische Angriffe durchführen. KI unterstützt die Hacker, Schadcode für Ransomware zu generieren. Large Language Models erstellen mittlerweile nahezu perfekte Phishing-Nachrichten. Zudem haben die Ransomware-as-a-Service-Akteure eine Vielzahl hochkompetenter Experten in ihren Reihen, die Schwachstellen auf ihre Wirksamkeit ausloten und sensible Unternehmensdaten mit hohem Lösegeldpotenzial suchen können.

Ob mittels opportunistischer Angriffe oder zielgerichtetem Auskundschaften: Cyberkriminelle befinden sich in der komfortablen Lage, den besten Zeitpunkt für ihr Vorgehen bestimmen zu können. Dagegen müssen Sicherheitsexperten kontinuierlich die komplexe und volatile Angriffsfläche ihres Unternehmens gegen eine diffuse Gefahrenlage verteidigen.

Zudem kämpfen Organisation oftmals mit knappen Zeit-, Budget- und Personalressourcen. Letzteres verstärkt sich seit Jahren durch den schon langen vorausgesehenen Mangel an Fachkräften. Für eine effiziente Abwehr ist die Hilfe durch künstliche Intelligenz daher heutzutage unverzichtbar. Darüber hinaus müssen CISOs und IT-Administratoren nicht nur Angriffe abwehren, sondern auch das Risiko- und Compliance-Management verantworten, was den Druck zusätzlich erhöht.

Diffuse Gefahrenlage und fragmentierte Tools

Die Verantwortlichen für Cybersicherheit suchen daher händeringend nach handhabbaren Lösungen und Tools. Best of Breed scheint dabei Sicherheit zu geben.

Oftmals führt aber der Einsatz vieler spezialisierter Stand-Alone-Lösungen zu einem Flickenteppich aus Nischen-Tools, was Ineffizienz, Redundanzen, fatale Alarmmüdigkeit und hohe Kosten zur Folge haben kann. Zudem besteht hierdurch auch ein höheres Risiko für Fehlkonfigurationen, die wiederum neue Sicherheitslücken eröffnen. Stattdessen benötigen IT-Teams Tools, die den effizienten Rundumblick auf ihre gesamte Defensivarchitektur ermöglichen und diese orchestrieren können, um schnell, effizient und kontinuierlich die Gefahrenlage zu überwachen.

Rundumblick und Hacker-Perspektive

Sicherheitsteams kämpfen einerseits mit dem steigenden Datenaufkommen ihrer Tools, andererseits mit blinden Flecken durch immer komplexere IT-Infrastrukturen. Daher bedarf es sowohl eines effektiven Filters für priorisierte Informationen als auch eines geschärften Blickes.

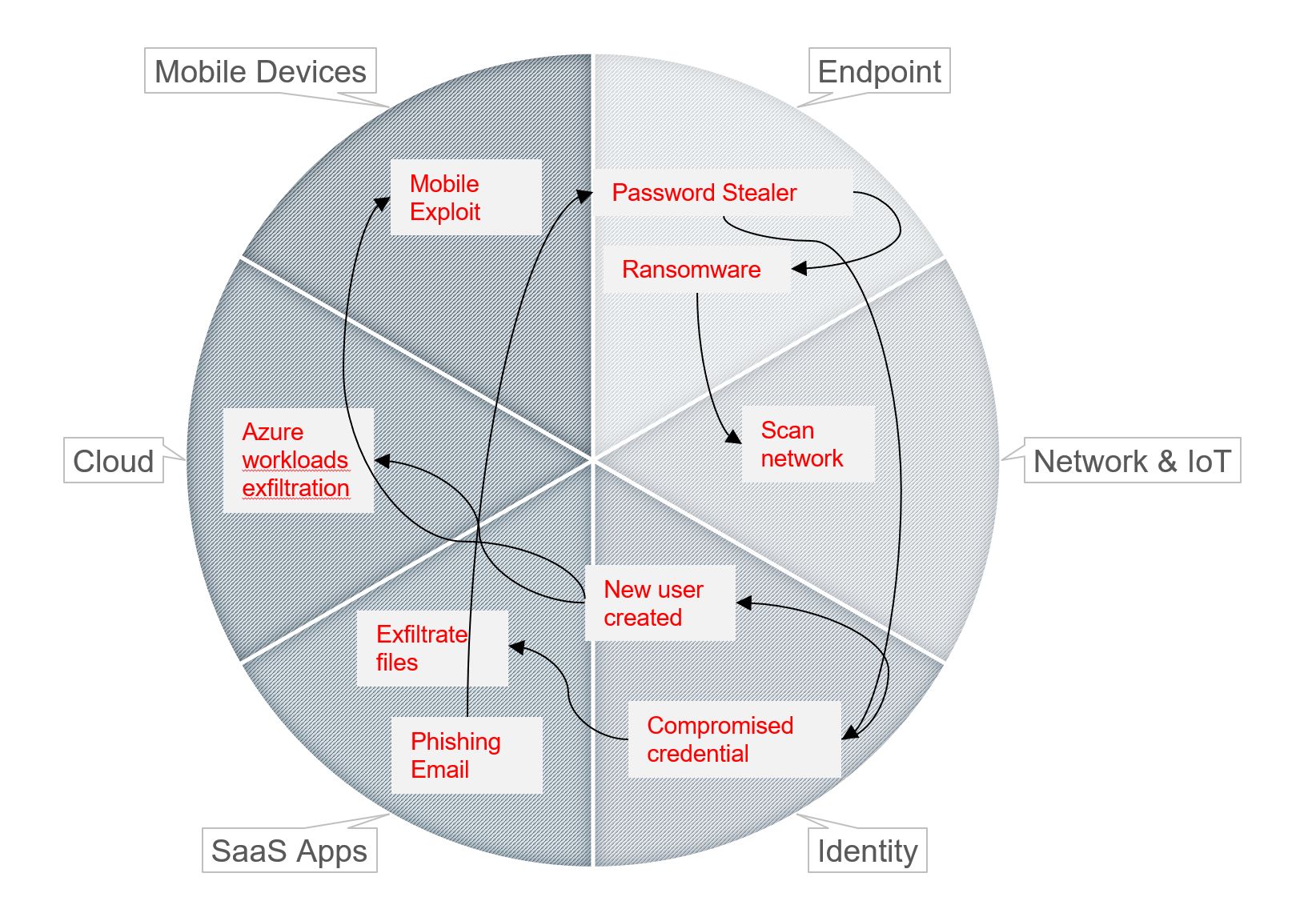

Gerade bei anspruchsvollen Cyberattacken bewegen sich Angreifer durch verschiedene Segmente im Zielsystem. Um diese bösartigen Einzelaktionen so frühzeitig wie möglich zu erkennen, sind Kontextinformationen entscheidend, die bereits genutzte und mögliche weitere Angriffspfade aufzeigen. Während Sicherheitsexperten durch Silos und Nischenapplikationen nur einen fragmentierten Einblick erhalten, kann eine KI-gestützte Sicherheitsplattform mithilfe von Kontextinformationen ein Gesamtbild dieser verteilen Aktionen in ihrer Abfolge erstellen.

Abbildung 1: Gesamtansicht der Einzelschritte eines Angriffs mithilfe einer KI-gestützten Sicherheitsplattform.

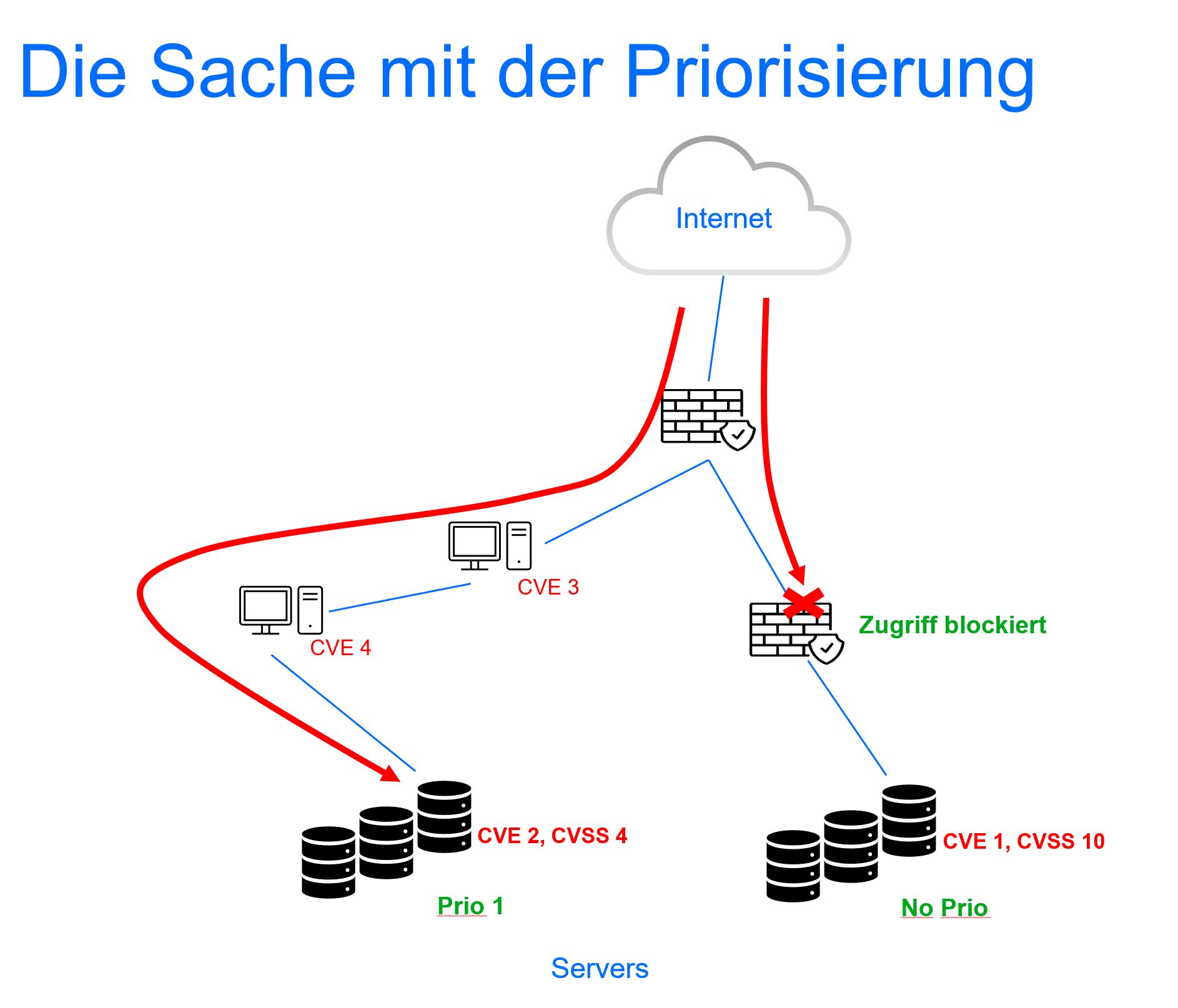

Zudem müssen Dashboards dazu beitragen, die Informationen aus der Perspektive des Angreifers zu beurteilen. Denn formal hoch bewertete Schwachstellen, die auf einem Angriffspfad liegen, der bereits durch entsprechende Maßnahmen blockiert ist, sind weniger zeitkritisch als formal niedriger eingestufte Lücken, die einen ungeschützten Weg zu einem Angriffsziel ermöglichen.

Abbildung 2: Die CVSS-10-Lücke ist zwar hoch bewertet, scheinbar harmlosere Lücken eröffnen dem Hacker jedoch den Weg zum anzugreifenden Server.

Getarnte Risiken durch kompromittierte legitime Tools

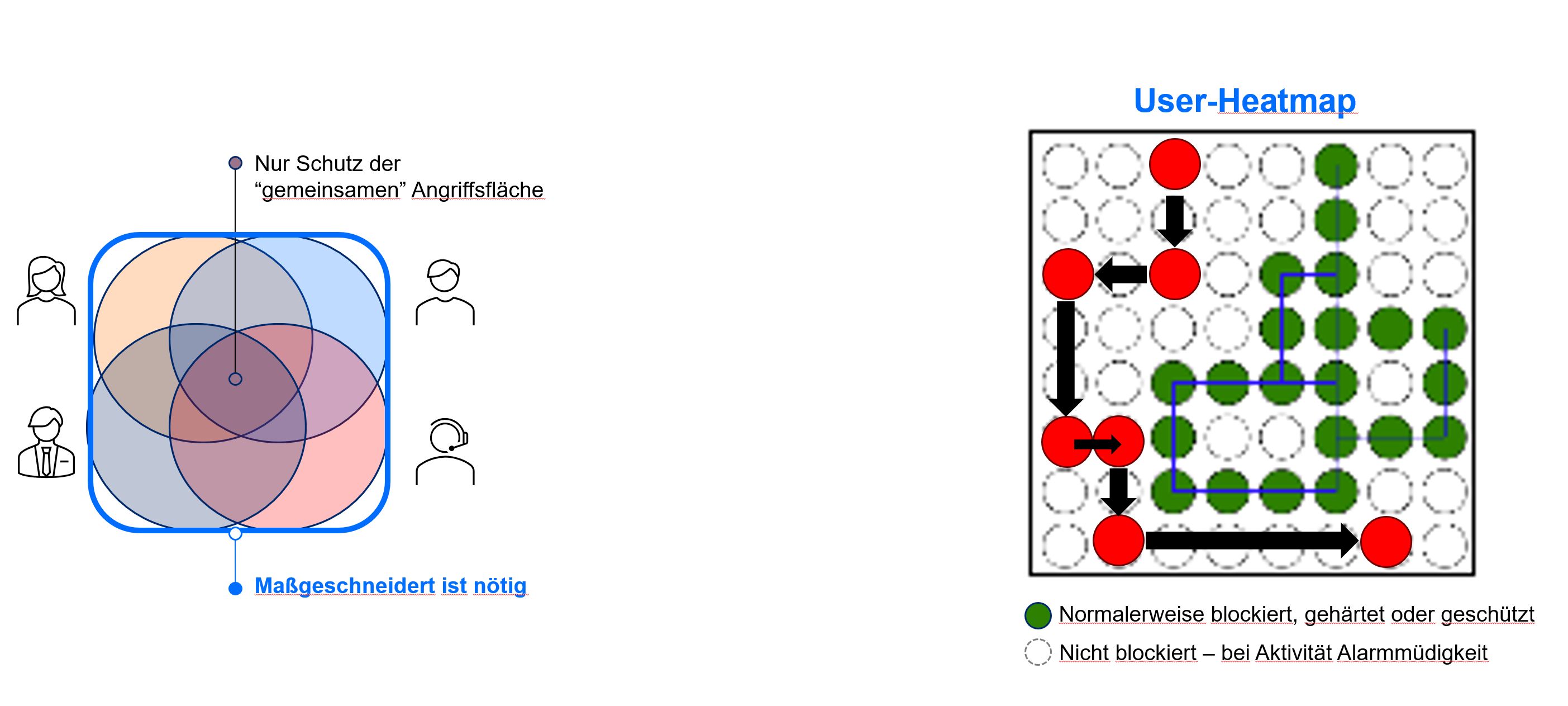

Auch legitime Tools erzeugen versteckte Gefahren, die Hacker mit gefälschten oder kompromittierten Identitäten bei sogenannten Living-off-the-Land-Angriffen ausnutzen können. Mithilfe von betriebssystemnahen Services wie Bitsadmin, Cscript, Wscript, PowerShell, TeamViewer oder anderen Remote-Admin-Tools können Angreifer ihre Aktionen tarnen, da der Missbrauch dieser Apps sich nur granular von derem legitimen Einsatz unterscheidet. Traditionelle EDR/XDR-Lösungen sind hier überfordert, können im schlimmsten Fall sogar »eingefroren« werden, und schützen in der Folge auch nicht vor Diebstahl von Identitäten oder vor einer Eskalation von Privilegien. Wichtig ist es zu erkennen, wann Nutzer, Geräte oder Applikationen solche Tools anomal verwenden, und ein solches Verhalten damit als verdächtig einzustufen. Sinnvoll kann dies nur auf individueller Ebene geschehen.

Ein pauschaler rollenbasierter Schutz von Angriffsflächen, der auf vermeintlich allgemeingültigen Nutzerprofilen basiert, genügt nicht mehr. Ein solches Vorgehen orientiert sich nicht am tatsächlichen Gebrauch von Tools, der sich in der Praxis je nach User, Gerät oder Anwendung unterscheidet: Die nicht mit der IT-Infrastruktur beauftragten Mitarbeiter im Unternehmen – das ist wohl die Mehrheit – werden zum Beispiel kaum ein PowerShell-Tool wissentlich nutzen. TeamViewer verwenden sie nur

im Bedarfsfall und in der Regel begleitet von einem Administrator. Mitarbeiter in der Produktion haben wiederum ein anderes Nutzerprofil. Entscheider auf C-Level-Ebene verfügen über sehr weitreichende und unspezifische Privilegien, welche diese aber nur selten wirklich benötigen und gebrauchen. In der herkömmlichen Cyberabwehr sind in der Regel lediglich Rollen-basierende Angriffsflächen adressiert. Das tatsächliche Gesamtbild der individuell verwendeten Tools unterscheidet sich aber für jedes Gerät und für jeden Nutzer.

Abbildung 3: Nur durch KI-basierte Nutzerprofile lassen sich individuelle Angriffsflächen effektiv schützen. Ansonsten wird nur die Schnittmenge aller eingesetzten Apps aller Nutzer abgesichert (linkes Bild). Weiße Flächen in der Angriffsoberfläche individueller Nutzer bleiben verwundbar (rechtes Bild). System-Tools, die im überlappenden Bereich liegen (grün), können Hacker missbrauchen, wenn die zugehörige Identität kompromittiert wird. Für jede User Heatmap benötigt es daher individuelle Sicherheitsregeln.

Von der Reaktion zur Prävention durch individuelles Risikomanagement

KI-basierte Sicherheitstechnologien verkleinern Angriffsflächen, die aus dem Nutzen kompromittierter Tools entstehen, drastisch, dynamisch und automatisiert. Sie analysieren kontinuierlich das Nutzerverhalten unter Bezug auf kritische LOTL-Apps und können aufgrund dessen den Sicherheitsteams individuelle Nutzerprofile und Richtlinien vorschlagen. Zudem können sie diese Regeln festlegen, implementieren und auf Wunsch automatisch dynamisch anpassen. Ein solches Risikomanagement ermöglicht es, Angriffsflächen deutlich zu minimieren und somit kritische Angriffswege von vornherein zu blockieren. Damit sind IT-Sicherheitsverantwortliche in der Lage, den entscheidenden Schritt für den notwendigen Paradigmenwechsel zu gehen: weg von der verspäteten und aufwändigen Reaktion hin zu einer effektiven und ressourcenschonenden Prävention.

Jörg von der Heydt, Regional Director DACH bei Bitdefender

Jörg von der Heydt, Regional Director DACH bei Bitdefender

366 Artikel zu „Prävention Reaktion“

News | Trends 2026 | Trends Security | Effizienz | IT-Security

2026 Schalter umlegen: Von der Reaktion zur Prävention

Neue Technologien, neues Tempo: Die Kompetenzen der Cyberkriminellen entwickeln sich schneller denn je. 2026 werden Unternehmen deshalb einen grundlegenden Wandel vollziehen: weg von einer reaktiven Defensive hin zu proaktiver und präventiver Gefahrenabwehr. Zwingender Auslöser dieses Umschaltens sind Cyberkriminelle, die zunehmend Schwachstellen in Edge-Netzwerken ausnutzen sowie Living-off-the-Land-Techniken (LOTL) verwenden. Letztere zielen darauf ab, eine herkömmliche Abwehr…

News | Trends 2030 | Trends 2025 | Trends Security | IT-Security | Strategien | Tipps

Die Zukunft der Cybersicherheit liegt in der Prävention – nicht in Erkennung und Reaktion

»Eine rein DR-basierte Verteidigung reicht nicht mehr aus, um Vermögenswerte gegen KI-gestützte Angreifer zu schützen. Unternehmen müssen zusätzliche, präventive und autonom wirkende Gegenmaßnahmen ergreifen, um potenzielle Angriffe zu neutralisieren, bevor sie stattfinden.« Bis 2030 werden präventive Cybersicherheitslösungen mehr als die Hälfte der weltweiten IT-Sicherheitsausgaben beanspruchen. 2024 lag ihr Anteil noch bei unter 5 %.…

News | IT-Security | Tipps

Sicherheit vor Ransomware: Prävention statt Reaktion

Aufgrund der fortschreitenden Digitalisierung ändert sich auch die Arbeitsweise in Unternehmen. Mobile Geräte wie Smartphones und Tablets gehören längst zum beruflichen Alltag. Hacker passen ihre Vorgehensweise an diese moderne Arbeitsweise an. Mit gezielten Cyberattacken sind sie zunehmend in der Lage, herkömmliche Schutzsysteme zu umgehen. Der französische Cybersecurity-Experte Stormshield informiert auf seinem Unternehmensblog über die perfiden…

News | Business | Ausgabe 11-12-2021 | Security Spezial 11-12-2021

Smart Factory und Industrial IoT dauerhaft absichern – Risikoabsicherung & Prävention bei Schäden aus der Digitalisierung im Maschinen- und Anlagenbau

Ganzheitliches IT-Sicherheitsmanagement in Unternehmen besteht aus den vier Säulen Technik, Organisation, Menschen und Absicherung des Restrisikos. Im Interview erläutert Peter Janson, Prokurist der Dr. Hörtkorn München GmbH, wie sich Maschinenbauer gegen die Risiken der industriellen IoT absichern können.

News | IT-Security | Ausgabe 1-2-2021 | Security Spezial 1-2-2021

Umfassende Risikoabsicherung & Prävention bei Schäden aus der Digitalisierung im Maschinen- und Anlagenbau

Ganzheitliches IT-Sicherheitsmanagement in Unternehmen besteht aus den vier Säulen Technik, Organisation, Menschen und Absicherung des Restrisikos. Im Interview erläutert Peter Janson, Prokurist der Dr. Hörtkorn München GmbH, wie sich Maschinenbauer gegen die Risiken der industriellen IoT absichern können.

News | IT-Security | Ausgabe 9-10-2020 | Security Spezial 9-10-2020

Aktive Verteidigung des gesamten Unternehmens – Sicherheit beginnt mit Prävention

News | Digitalisierung | IT-Security | Online-Artikel | Strategien | Tipps

Digitale Krankheitserreger & Prävention – Impfen Sie sich gegen Cyberbedrohungen

Die digitale Transformation erfasst das Gesundheitswesen und ermöglicht neue Geschäftsmodelle, bessere Prävention vor Krankheiten, schnellere Anamnese sowie effizientere Betreuung von Patienten. Durch den zunehmenden Technologieeinsatz steigt allerdings auch das Risiko Opfer von Datendieben und Saboteuren zu werden. Professionelle Vorsorge und bewusster Umgang mit kritischen Daten und IT-Systemen schützt Sie vor diesen Risiken. Wir befinden…

News | Business Process Management | Cloud Computing | Effizienz | Favoriten der Redaktion | Infrastruktur | IT-Security | Rechenzentrum | Services

Sichtbarkeit, Erkennung und Reaktion: SIEM-freie Architekturen für vereinfachte Cybersicherheit

Bei der Realisierung eines guten Incident-Response-Programms gilt es, die Sichtbarkeit, Erkennung und Reaktion mit den Kosten und der Komplexität für Aufbau und Wartung eines effektiven Security-Stacks in Einklang zu bringen. Dies erweist sich vor dem Hintergrund, dass die Anzahl an Angriffen stetig zunimmt und damit auch die Menge an »Alarmmeldungen« in den Unternehmensnetzen steigt, als…

News | Effizienz | IT-Security | Services | Whitepaper

Sicherheitsteams verdienen einen besseren Ansatz für Erkennung und Reaktion auf Cyberangriffe

Für viele Unternehmen ist das IT-Sicherheitsteam die erste Verteidigungslinie gegen alle bekannten und unbekannten Bedrohungen. Die zentrale Aufgabe solcher Teams besteht darin, Bedrohungen in ihrer gesamten digitalen Umgebung zu identifizieren, zu untersuchen und zu entschärfen. Da die Angreifer zunehmend automatisierter und komplexer vorgehen, verlassen sich Sicherheitsteams auf einen mehrschichtigen Ansatz zur Prävention, wie Palo Alto…

News | IT-Security | Online-Artikel

Cybersecurity in Unternehmen: kontinuierliche Reaktion auf moderne Bedrohungen

Mit der Weiterentwicklung von Bedrohungen wächst auch der Bedarf von Unternehmen, sich gegen die geschäftsschädigenden Auswirkungen von Cyberangriffen zu schützen. Angesichts dieses Trends fordert der Cybersicherheitsanbieter F-Secure, dass sowohl die ständige Bereitschaft für mögliche Sicherheitsverletzung als auch eine schnelle und effektive Eindämmung, die das richtige Gleichgewicht von Mensch, Prozess und Technologie abdeckt, stärker in den…

News | Trends Security | IT-Security | Trends 2018 | Strategien | Tipps

Tipps zur Ransomware-Prävention – Online-Erpressern in 2018 nicht auf den Leim gehen

Datenschutz und Cybersicherheit sind beileibe kein neues Thema. Mit »Security and Privacy in Computer Systems« erschien bereits 1967 die erste Abhandlung zum Thema. Cybersicherheit und Privatsphäre wurden also seit Beginn der vernetzten Computer diskutiert. Seither hat sich das Thema dramatisch verschärft, und entwickelt sich weiter rasant – aus verschiedenen Gründen. So wurde beispielsweise im Jahr…

News | Trends 2026 | Business | Trends Wirtschaft | Trends Security | IT-Security

Notfallpläne für den Kriegsfall

Für eine wirksame Abschreckung gegenüber Russland muss auch die Wirtschaft eingebunden sein. Doch bislang sind nur wenige auf Ausfälle der Infrastruktur oder der Lieferketten vorbereitet, wie eine Studie des Instituts der deutschen Wirtschaft (IW) zeigt. Anders sieht es bei Cybergefahren aus. Viele Unternehmen in Deutschland sind nur bedingt auf einen möglichen Kriegsfall vorbereitet. Wie eine…

News | Favoriten der Redaktion | IT-Security | Tipps

Cyberresilienz für CISOs: Widerstands- und Anpassungsfähigkeit für ein resilientes Unternehmen

Sicherheitsverantwortliche haben Jahrzehnte damit verbracht, Abwehrmaßnahmen aufzubauen, doch trotz Investitionen in die Prävention sind Unternehmen nach wie vor mit erheblichen Störungen und Ausfallzeiten durch Cyberangriffe konfrontiert. Daher ist es notwendig, den Fokus zu verlagern: Von einer Denkweise, die auf Prävention und Reaktion ausgerichtet ist, hin zu einer Cyberresilienz-Strategie, die ihren Schwerpunkt auf Widerstands- und Anpassungsfähigkeit…

News | Business Process Management | Effizienz | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Services

KI-gestützte Ausfallsicherheit: Die Zukunft des Site Reliability Engineering

Die Integration von KI in das Site Reliability Engineering revolutioniert die Arbeitsweise von SRE-Teams, indem sie von reaktiver Problemlösung zu proaktiver Systemoptimierung übergehen. KI automatisiert nicht nur repetitive Aufgaben wie Patch-Management und Log-Analyse, sondern ermöglicht auch eine vorausschauende Fehlerdiagnose und effizienteres Incident Management. Entscheidend für den Erfolg ist jedoch, dass KI als strategischer Partner eingesetzt…

News | IT-Security | Services | Strategien

Deep Observability: Transparenz schaffen und gestresste Sicherheitsteams entlasten

IT-Sicherheit hat immer auch eine menschliche Dimension: Überlastete Teams und gestresste Mitarbeiter können dazu führen, dass Unternehmen nicht rechtzeitig auf Bedrohungen reagieren. Ein besonders kritischer Stressfaktor ist dabei die in letzter Zeit wachsende Komplexität durch revolutionäre Technologien wie KI, neue Infrastrukturen etwa Hybrid Cloud und immer mehr Tools. Unternehmen müssen jetzt dafür sorgen, dass ihre…

News | Trends 2026 | Trends Security | IT-Security | Künstliche Intelligenz

Unternehmen nutzen zunehmend hybride Sicherheitsmodelle

KI allein reicht nicht: Zwei Drittel setzt bei IT-Sicherheit auf ein Zusammenspiel von KI und menschlicher Expertise. Künstliche Intelligenz ist längst Teil moderner IT-Sicherheitsstrategien. Doch die aktuelle Studie »Cybersicherheit in Zahlen« von G DATA CyberDefense, Statista und brand eins zeigt: Wirklich sicher fühlen sich die meisten Unternehmen erst dann, wenn KI und menschliche Expertise…

News | Trends 2026 | Künstliche Intelligenz | Strategien | Tipps

Mendix: Sieben zentrale Tech-Trends für 2026

Für Unternehmen wird 2026 stark von Compliance und Governance geprägt sein: Der wachsende Einsatz künstlicher Intelligenz im Geschäftsalltag stellt neue Anforderungen an Kontrolle, Transparenz und regulatorische Absicherung. Themen wie Datenhoheit, digitale Souveränität und verlässliche KI-Leitplanken rücken dabei noch stärker in den Mittelpunkt und werden zu wichtigen Erfolgsfaktoren. Mendix, ein Siemens-Unternehmen, benennt sieben Trends, die für…

News | Trends 2026 | Trends Security | IT-Security | Tipps

Das planen Cyberkriminelle für 2026

Auch in diesem Jahr müssen Unternehmen sprichwörtlich früh aufstehen, um Cyberkriminellen einen Schritt voraus zu sein. Experten für Managed Extended Detection and Response (MXDR) helfen ihnen dabei und nennen vier Entwicklungen, auf die sie 2026 gefasst sein müssen. Das Cyberthreat-Research-Team von Ontinue sammelt das ganze Jahr über wertvolle Informationen rund um das Thema Cybersicherheit.…

News | IT-Security | Künstliche Intelligenz | Services | Tipps

Sicherer Umgang mit persönlichen KI‑Agenten

Gefahren, Risiken und konkrete Schutzmaßnahmen von persönlichen KI-Assistenten Persönliche KI‑Agenten entwickeln sich rasant – schneller als Vertrauen, Regulierung und Nutzerbewusstsein. Behörden, Sicherheitsforscher und IT‑Experten warnen deshalb vor realen Risiken, die über klassische IT‑Sicherheitsprobleme hinausgehen. Zentrale Gefahren Datenmissbrauch & Privatsphäre KI‑Agenten verarbeiten oft hochsensible Informationen (E‑Mails, Kalender, Dokumente, Passwörter). Cloud‑basierte Agenten können Daten weiterverarbeiten, speichern oder…

News | Trends 2026 | Cloud Computing | Trends Infrastruktur | Favoriten der Redaktion | Infrastruktur | IT-Security | Rechenzentrum | Strategien | Tipps

Data-Resilience 2026 – die Scorecard, die IT-Führungskräfte kennen sollten

Welchen Herausforderungen und Risiken waren die digitalen Infrastrukturen im Jahr 2025 ausgesetzt, und welche zentralen Anforderungen für eine widerstandsfähige Datenarchitektur leiten sich daraus im Jahr 2026 ab? Insbesondere KI-Bereitschaft, Unveränderbarkeit, Souveränität und Cloud-Resilienz stehen im Fokus. Eine Scorecard signalisiert mit grünen Signalen eine zukunftssichere Datenbasis und rote Warnsignale zeigen auf verborgene Risiken wie Vendor-Lock-in, ungetestete…