Schwachstellen, die Angriffe auf sensible Kundeninformationen, Produktions- oder Mitarbeiterdaten ermöglichen, müssen mit hoher Priorität abgewehrt werden. Jedes Unternehmen muss aber bei der Organisation der Schutzmaßnahmen betriebswirtschaftliche Prioritäten setzen. Und dafür braucht es Kriterien.

Die technischen und personellen Ressourcen zur Sicherung von SAP-Implementierungen sind knapp bemessen. Daran wird sich aufgrund der komplexen SAP-Infrastrukturen nichts ändern. In vielen Fällen scheitert deshalb die SAP-Sicherheit schon am effektiven Einsatz vorhandener Mittel. Die Bewertung von Risiken nach betriebswirtschaftlichen Kriterien stellt daher eine zentrale Aufgabe dar. Zum einem um die Notwendigkeit einer Schließung einer Lücke zu erkennen, zum anderen um Abwehrmaßnahmen zu priorisieren.

Grundvoraussetzung dafür ist das kontinuierliche Assessment von Sicherheitslücken sowie Tools zur Erkennung und Abwehr von Angriffen. Komplexe SAP-Plattformen verlangen aber zwingend als nächsten Schritt eine Bewertung der Risiken, um das Schließen von Lücken oder die Gefahrenabwehr zu priorisieren.

Risiken inventarisieren. Möglichkeiten für Fehlkonfigurationen von SAP-Systemen gibt es viele. Die Menge an Schwachstellen ist bei rund 1.500 Konfigurationsparametern pro einzelner Instanz, von denen etwa 15 Prozent sicherheitsrelevant sind, nicht verwunderlich.

Jede Lücke generiert unterschiedlich hohe wirtschaftliche Risiken. Über Penetrationstests unserer Experten wurden zum Beispiel in Produktionsunternehmen im Schnitt rund 480 verschiedene Lücken gefunden, durch die Angreifer die vollständige Kontrolle über einen SAP-Anwendungsserver im Fernzugriff erlangen könnten. Im Ernstfall lassen sich Dokumentationen von Herstellungsprozessen und Unterlagen zum Produktdesign stehlen oder Produktionsabläufe stoppen.

Ein unberechtigter Zugriff auf Informationen ist ein unternehmenskritisches Risiko. Zur Insolvenz führten etwa die Angriffe auf USIS: USIS war einer der größten kommerziellen Anbieter von Hintergrundrecherchen für die US-Regierung mit dem Ministerium für Heimatschutz (Department of Homeland Security, DHS) und dem Büro für Personalmanagement (Office of Personnel Management, OPM) als wichtigsten Auftraggebern. Mutmaßlich chinesische Angreifer hatten sich Zugang zu geheimen, auf unsicher konfigurierten SAP-Systemen gespeicherten Informationen verschafft. Sechs Monate lang blieben die Aktivitäten unentdeckt. Öffentlichen Berichten zufolge wurden Datensätze von mindestens 25.000 Mitarbeitern des DHS und von verdeckten Ermittlern kompromittiert: darunter deren Namen und Adressen, Sozialversicherungsnummern, Ausbildungs- und Führungszeugnisse, Geburts- und Familiendaten sowie Informationen über Verwandte und Freunde. Schwachstellen, die Angriffe etwa auf sensible Kundeninformationen ermöglichen, müssen also mit hoher Priorität abgewehrt werden.

Prioritäten setzen. Die SAP-Sicherheitspolitik in Unternehmen leidet oft unter einer fehlenden Entscheidungsgrundlage, um Risiken richtig zu gewichten. Das alleine schon deshalb, weil ein Assessment aller Sicherheitslücken nicht gegeben ist. Jedes Unternehmen muss aber bei der Organisation der Schutzmaßnahmen Prioritäten setzen. Und dafür braucht es Kriterien. Das entscheidende Kriterium zur Bewertung eines Sicherheitsrisikos ist dabei immer ein betriebswirtschaftliches: Welche Bedrohung beeinträchtigt die Geschäftsprozesse und Informationen eines Unternehmens am meisten?

Eine rein technische Inventarisierung der Sicherheitsrisiken bietet für eine solche Bewertung keine aussagekräftige Diskussionsgrundlage für die verschiedenen Verantwortlichen, wie CISO, CDO, SAP-Basis-Teams, Netzwerkadministratoren, IT-Sicherheits-Teams oder Fachabteilungen. Die Verantwortlichen benötigen eine Übersetzung technischer Lücken in Risiken für digitale Geschäftsprozesse und zugleich Informationen über den zu erwartenden Aufwand für die Schließung der Lücke, um fokussiert die wichtigsten Schwachstellen zu schließen.

Der Zwang zur Priorisierung ist eine Folge des Ressourcenmangels in Unternehmen. Schon für das Einspielen der aktuellen, von SAP gelieferten Patches verfügen Unternehmen oft über zu wenig Zeit und Personal. Unter Zeitdruck werden in der Folge vorrangig solche Patches implementiert, die die Funktionalität des Systems verbessern und technische Probleme beseitigen. Sicherheitsrelevante Aktualisierungen werden aber oft aufgeschoben oder unterlassen. Denn sie verlangen unter Umständen mehr Aufwand durch umfassende Neukonfigurationen, ohne erstmal einen erkennbaren Nutzen zu schaffen. Aus der Perspektive der Sicherheitspolitik werden hier falsche Prioritäten gesetzt.

Schwerpunkte in der Abwehr müssen individuell gesetzt werden. Unter Umständen müssen oder können Unternehmen nämlich mit manchen Risiken ganz gut leben, sofern die Compliance-Vorgaben unterschiedlicher Branchen berücksichtigt werden. Dieser Mut zur Lücke lässt sich aber nur dann verantworten, wenn sich die Verantwortlichen der Folgen einer Lücke genau im Klaren sind.

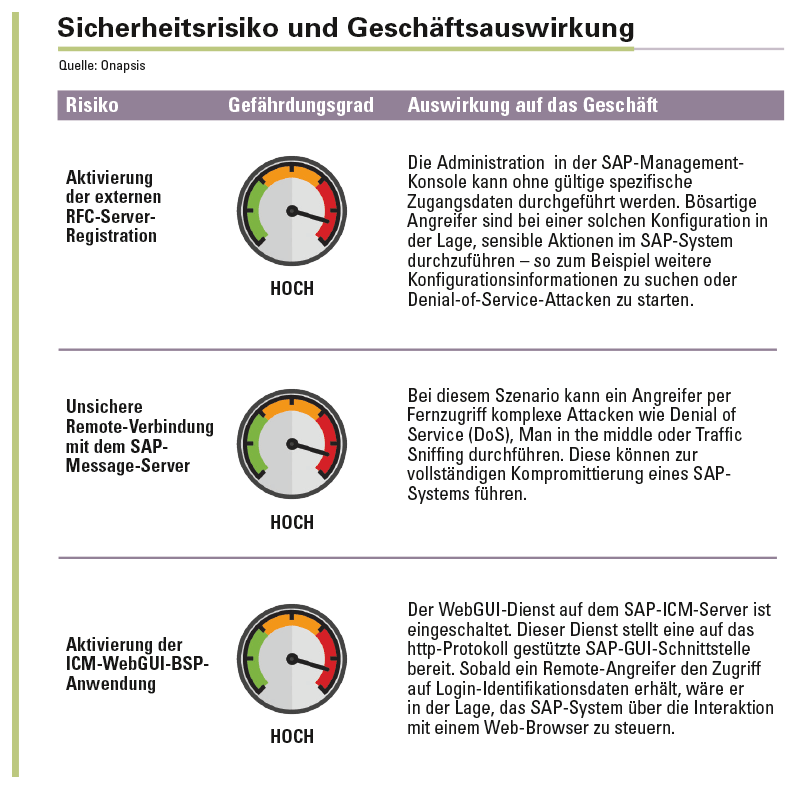

Übersetzen von Risiken. Eine effektive SAP-Sicherheitspolitik verlangt daher die Korrelation jedes technischen Risikos mit den damit einhergehenden Auswirkungen auf den Unternehmenserfolg. Wie sieht diese Übersetzungsarbeit letztlich aus? Die Abbildung zeigt Beispiele für solche Übersetzungsmöglichkeiten bei einem ersten Assessment von SAP-Systemen. Die Schilderung der Gefahren scheint zwar immer noch recht technisch, aber die Sprache ist doch deutlich. Möglichkeiten zu Spionage, Betrug oder Sabotage durch Angriffe auf die Verfügbarkeit lassen sich so schnell erkennen und einschätzen.

Abbildung: Eine effektive SAP-Sicherheitspolitik verlangt die Korrelation jedes technischen Risikos mit den damit einhergehenden Auswirkungen auf den Unternehmenserfolg. Beispiele für Übersetzungsmöglichkeiten bei einem ersten Assessment von SAP-Systemen.

Wird mit entsprechenden Softwarelösungen für das Assessment sowie zur Erkennung und Abwehr von Gefahren ein kontinuierlicher Assessment-Prozess etabliert, können Unternehmen die Sicherheitslage ständig beobachten und verbessern.

Prioritäten bei der Abwehr. Die Notwendigkeit zur Bewertung gilt auch für das Feststellen tatsächlich vorhandener Lücken, das Melden einschlägiger Bedrohungen oder das kontinuierliche Beobachten von verdächtigem Verhalten. Dazu zählen etwa auffällige Zugriffsmuster auf Daten und Anwendungen, die auf böswillige Aktivitäten hindeuten: Ein Angriff liegt zum Beispiel höchstwahrscheinlich vor, wenn ein Mitarbeiter aus der Personalabteilung plötzlich zu ungewöhnlichen Zeiten oder während seines Urlaubs auf Kundenlisten, Rechnungsdaten oder die Lieferanten-Datenbanken zugreift. Nur ein automatisches und kontinuierliches Assessment-, Detection- und Response-System gewährleistet auch hier eine stets aktuelle Einschätzung der Gefahren für die unmittelbare Reaktion oder den Einbau der Abwehr in den Mitigationsplan – orientiert an den Common Vulnerability Scoring System (CVSS)-Kriterien.

Juan Perez-Etchegoyen,

Juan Perez-Etchegoyen,