Herkömmliche Sicherheitstechnologien entdecken Attacken erst, nachdem diese bereits Schaden angerichtet haben. 97 Prozent der Unternehmen und Organisationen sind überzeugt, auf Cyberangriffe der Gen V nicht vorbereitet zu sein. Mit welchen Herausforderungen haben die IT-Sicherheitsexperten derzeit weltweit zu kämpfen?

Laut dem neuen Security Report 2018 nehmen Cloud-Bedrohungen, Crypto-Mining-Angriffe sowie Schwachstellen in MacOS- und IoT-Geräten zu. Außerdem seien über 300 mobile Apps in vertrauenswürdigen App-Stores mit Malware infiziert. Unter Gen-V-Cyberattacken verstehen Experten zielgerichtete Attacken auf mobile Geräte, Cloud Services und Unternehmensnetzwerke unter Umgehung von konventionellen und statischen Erkennungsmechanismen. Der von Check Point Software Technologies veröffentlichte Security Report 2018 basiert auf mehreren Befragungen von über 440 IT-Sicherheitsexperten und Führungskräften der C-Ebene sowie auf aktuellen Threat-Cloud- und Threat-Intelligence-Reports [1].

Nicht für Bewältigung moderner Angriffe gewappnet. »Wir erleben eine neue Generation von Cyberangriffen: Bei diesen Generation-V-Angriffen handelt es sich um schnelllebige Multi-Vektor-Angriffe von größtem Ausmaß, basierend auf zugespielter staatlicher Technologie«, erläutert Peter Alexander, Chief Marketing Officer bei Check Point Software Technologies die Hintergründe. »Trotzdem äußerten 77 Prozent der Chief Information Security Officers (CISO) die Befürchtung, dass ihre Organisationen nicht für die Bewältigung dieser modernen Angriffe gewappnet seien. Darüber hinaus ist der Großteil der Sicherheitsinfrastrukturen der Organisationen jämmerlich überholt.«

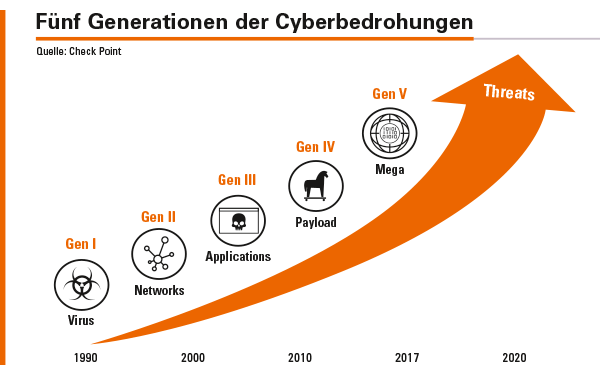

Von der ersten bis zur fünften Generation: Cyberattacken werden für Unternehmen immer gefährlicher.

Die Ergebnisse der Befragung bestätigen die Erkenntnisse des Security Reports, denn sie zeigen, dass die Sicherheitsvorkehrungen der meisten Organisationen dem Bedrohungslevel der aktuellen 5. Generation zehn Jahre und mindestens zwei Generationen hinterherhinken, was auch die weltweit auftauchende, systemische Gen-V-Schwachstelle belegt. Für Doug Cahill, Group Director und leitender Cybersicherheits-Analyst des Marktforschungshauses Enterprise Strategy Group, bietet der Bericht einen Überblick über eine Bedrohungslandschaft, in der Cyberangriffe der 5. Generation immer häufiger auftreten würden: »Kein staatliches oder privates Unternehmen ist immun; Krankenhäuser, Stadtverwaltungen und globale Konzerne, sie alle sind gefährdet. 97 Prozent aller Organisationen sind jedoch nicht dafür gerüstet, diese Mega-Angriffe der 5. Generation abzuwehren – und das muss sich dringend ändern.« Unternehmen sollten sich daher vor zielorientierten und gefährlichen Angriffen an allen Fronten schützen, also im Netzwerk, an den Endpunkten, mobil und in der Cloud.

Neues Sicherheitsmodell mit intelligenten Features. Check Point hatte auf der Partner- und Kundenkonferenz CPX 360 in Barcelona Ende Januar 2018 das neuartige Sicherheitsmodell »Infinity Total Protection« präsentiert, dass Unternehmen vor Generation-V-Cyberattacken schützen soll. Das Modell enthält Bestandteile der von Check Point entwickelten Infinity-Architektur, wie Threat Prevention in Echtzeit, Shared Intelligence und soll die höchste Schutzebene sowohl für Netzwerke wie auch Daten bieten – bei gleichzeitiger Kostenreduzierung durch Konsolidierung der Sicherheitskomponenten. Das Sicherheitskonzept wird in verschiedenen Bezahlmodellen angeboten: all-inklusive, per User und pro Jahr.

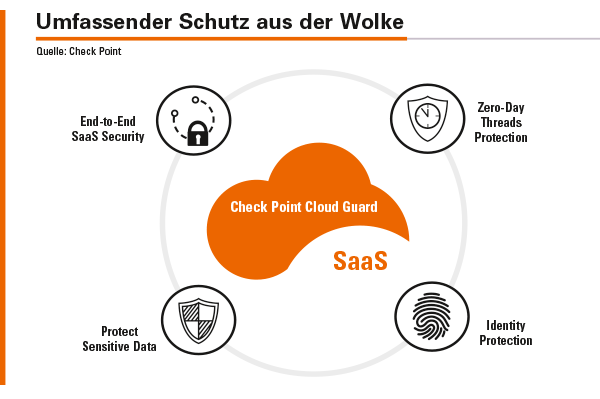

Die SaaS-Lösung CloudGuard bietet unter anderem Schutz vor Zero-Day-Bedrohungen und Identitätsschutz.

Das Sicherheitskonzept Infinity Total Protection enthält mehrere Komponenten und Tools, um einen optimalen Schutz vor Cyberangriffen zu erreichen. Mit Threat Prevention in Echtzeit werden Unternehmen vor APTs und unbekannter Zero-Day-Malware geschützt. Zum Einsatz kommen dabei Echtzeit-Sandboxing, Anti-Bot-Technologien sowie cloud-basiertes Threat Intelligence und Machine Learning, um neue Gefahren in Echtzeit zu identifizieren. Die Advanced-Netzwerk-Security enthält Firewall-, Intrusion-Prevention- und Application-Control-Technologien zum Schutz des Unternehmensnetzwerks. Dank Malware-Prevention sind auch mobile Geräte mit iOS und Android geschützt, darüber hinaus stehen Tools für die Netzwerkidentifizierung, sichere Container und eine EMM-Integration bereit. Die Anti-Ransomware-Funktion sorgt für Einhaltung des Datenschutzes und bietet eine nahtlose Dokumentenverschlüsselung. Nicht zuletzt ist in dem neuen Modell auch ein umfassendes Sicherheits- und Bedrohungsmanagement integriert.

Gabi Reish, VP Produktmanagement und Produktmarketing bei Check Point, erklärte auf der Partner- und Kundenkonferenz CPX 360 in Barcelona: »Cyberattacken werden immer größer, zielgerichteter und komplexer. Viele Organisationen beharren jedoch auf traditionellen Sicherheitstechnologien, die lediglich Attacken detektieren können, nachdem diese bereits Schaden angerichtet haben. Mit der Inifity Total Protection können Unternehmen schnell und einfach Cybersicherheit der 5. Generation über die gesamte Infrastruktur hinweg ausrollen und damit die meisten fortschrittlichen Bedrohungen und Attacken abwehren.«

Stefan Girschner

[1] https://pages.checkpoint.com/cyber-security-report-2018.html

Bilder: © josefkubes /shutterstock.com

DSGVO: Startschuss für eine datenzentrierte IT-Sicherheitsstrategie

IT-Sicherheit: Insider und externe Dienstleister bereiten die größten Sorgen

Detect-to-Protect-Ansatz in der IT-Sicherheit scheitert auch bei Mining-Malware

IT-Sicherheit muss neu gedacht werden: Resignation ist aber unangebracht

Nachholbedarf beim Thema IT-Sicherheit: mehr Investitionen in IT-Sicherheit nötig