Anti-Malware-Abteilung gibt in aktuellem Bericht detaillierten Einblick zu Akteuren, finanziellen Schäden der Opfer und eingesetzten Techniken der weltweit aktiven Hacker.

Das Anti-Malware-Team von Palo Alto Networks, Unit 42, veröffentlicht den neuen Bericht über cyberkriminelle Aktivitäten, die von Nigeria aus erfolgen. Seit über zehn Jahren treibt hier ein Netz aus Kriminellen sein Handwerk – und das online weltweit. Die fundierten Analysen von über 8.400 Malware-Dateien führten zur Enttarnung von über 500 Domains, von denen aus die rund 100 Hacker beziehungsweise Hackergruppen weltweite Cyberangriffe starten. Die Breite und Tiefe der Nachforschungen ermöglicht eine hochaktuelle, umfassende Bewertung, die sich nicht nur auf einzelne Akteure konzentriert, sondern die das gesamte Bedrohungspotenzial dieser weltweit aktiven Cyberkriminellen beleuchtet.

Insgesamt haben die Forscher von Unit 42 beobachtet, dass sich die nigerianischen Akteure von ihren traditionellen Betrugs-E-Mails im »419er-Stil« (benannt nach dem relevanten Paragrafen 419des nigerianischen Strafgesetzbuchs) deutlich weiterentwickelt haben. Die Malware-Angriffe haben in den letzten zwei Jahren stetig zugenommen von weniger als 100 Angriffen im Juli 2014 auf ihre aktuelle Rate von 5.000 bis 8.000 pro Monat. Diese Attacken haben weitgehend keine gezielten Opfer und konzentrieren sich weniger auf Einzelpersonen als auf Unternehmen, verteilt über alle wichtigen Branchen. Nachdem die Hacker gelernt haben, wie man problemlos verfügbare Malware-Tools mit Präzision erfolgreich einsetzen kann, haben die Kriminellen hohe Umsätze erzielt, die von jeweils zehntausend bis zu Millionen von Dollar allein im vergangenen Jahr reichten. Angesichts der aktuellen Erkenntnisse ist Unit 42 der Ansicht, dass die bisherigen Bewertungen dieser Bedrohung nicht mehr angemessen sind und neu bewertet werden müssen. Die Akteure haben zuletzt mehrfach gezeigt, dass sie eine gewaltige Bedrohung für Unternehmen und Regierungsorganisationen weltweit darstellen.

Der umfassende Report beschreibt die Geschichte der nigerianischen Cyberkriminellen, die Taktiken, die eingesetzt werden, und gibt erstmalig Einblicke, wie die Bedrohung in Größe, Komplexität und technischer Kompetenz in den letzten zwei Jahren zugenommen hat. Darüber hinaus bietet der Bericht einen detaillierten Blick auf die folgenden Aspekte:

1) Profile der Akteure

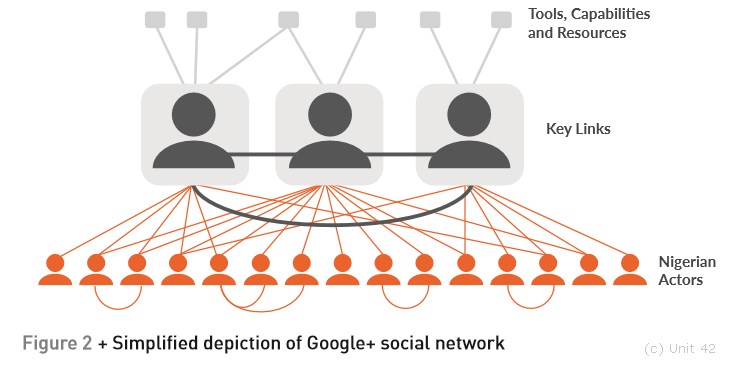

Die Zuordnung dieser Akteure ergab, dass sie in erster Linie gebildet sind. Viele haben weiterführende Schulen besucht und in technischen Bereichen studiert. Das Altersspektrum reicht vom späten Teenager-Alter bis Mitte 40, was eine breite Palette von Generationen abdeckt. Daraus ergibt sich eine interessante Kombination: Ältere Akteure, die mit traditionellem 419er-Betrug und Social Engineering erfolgreich waren, arbeiten jetzt mit jüngeren Akteuren zusammen, die mehr aktuelles Malware-Know-how einbringen. Noch wichtiger ist, dass diese Akteure zunehmend besser organisiert sind. Sie kommunizieren mittels sozialer Medien, um ihre Tools und Techniken zu koordinieren und zu teilen.

2) Finanzielle Schäden

Die finanziellen Verluste haben erhebliche Auswirkungen auf Unternehmen weltweit. Für 2015 wurden in einem vom FBI Internet Cyber Crime Center veröffentlichten Jahresbericht 30.855 Opfer von herkömmlichem 419er-Betrug und Social Engineering identifiziert, mit Verlusten von 49 Millionen US-Dollar. Während diese Zahl bereits hoch ist, wurde sie in diesem Jahr noch getoppt. Am 1. August 2016 vermeldete Interpol die Verhaftung eines nigerianischen Akteurs, der für weltweite Verluste von über 60 Millionen US-Dollar verantwortlich sein soll. Davon sollen über 15,4 Millionen US-Dollar allein von einem einzigen Unternehmen stammen, das diesem Akteur zum Opfer gefallen ist.

3) Techniken

Business E-Mail Compromise (BEC) und Business E-Mail Spoofing (BES), also die Nutzung von geschäftlichen E-Mails zu Kompromittierungs- und Betrugszwecken, sind zwei Techniken, die vor kurzem an Beliebtheit gewonnen haben. Hierzu werden Domains erstellt, um legitime Unternehmen nachzuahmen. Es werden »Krypter« verwendet, um gängige Malware zu verbergen, und andere Methoden, um innerhalb eines Opfernetzwerks Fuß zu fassen. Sobald dies gelingt, kommen Social-Engineering-Methoden zum Einsatz, um die Opfer bei der Autorisierung elektronischer Banküberweisungen zu täuschen.

[1] Der Report steht zum Downlaod bereit https://www.paloaltonetworks.com/content/dam/pan/en_US/assets/pdf/reports/Unit_42/silverterrier-next-evolution-in-nigerian-cybercrime.pdf

Für eine schnelle Übersicht eignet sich auch ein 3-minütiges Video, in dem alle Informationen kompakt zusammengefasst sind … https://youtu.be/1kZEGUIAi1o

Wurden Sie in einen Zombie verwandelt? Das sind die Botnet-Zentren in EMEA

Ransomware: Jedes zweite Unternehmen von Erpresser-Malware betroffen

Malware-Traffic steigert sich bereits zum vierten Mal in Folge

Blinder Cyber-Passagier: Verbreitung von Malware über legitime Software