Bei der Entscheidung zur Investition in eine Identity- und Access-Management-Lösung spielen berechenbare Vorzüge wie erhöhte Sicherheit und effizienteres Identity Management eine immer größere Rolle.

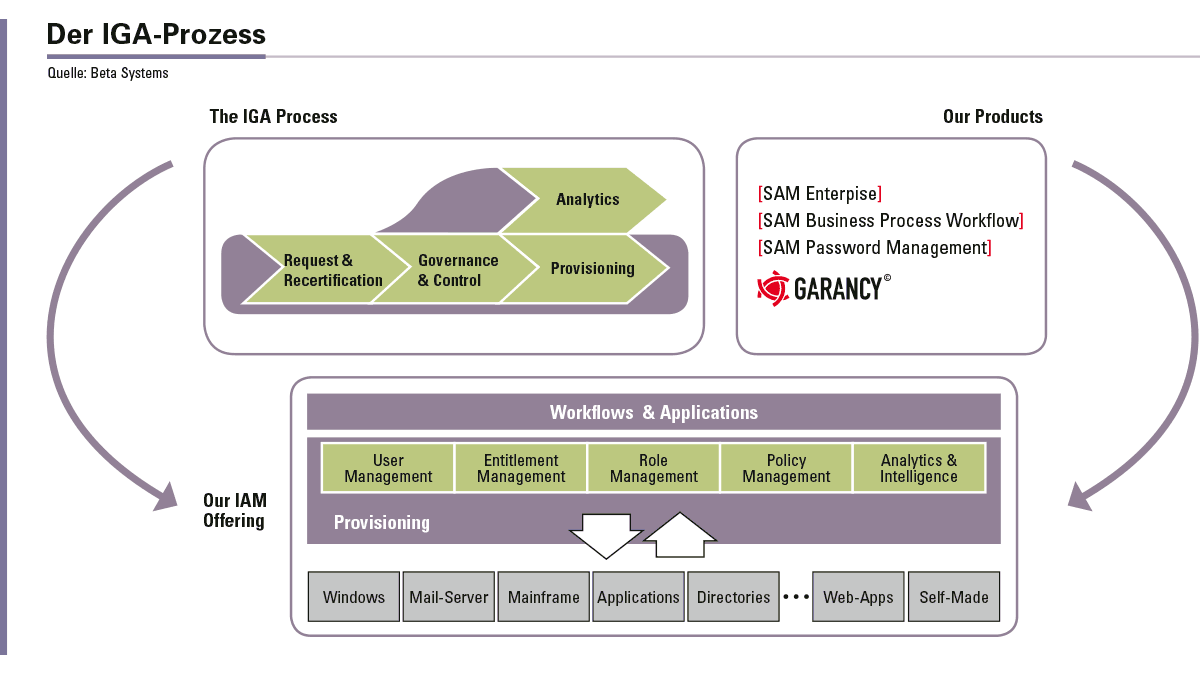

Identity und Access Management (IAM) dient als Sammelbegriff für sämtliche Aspekte der Administration digitaler Identitäten. IAM setzt eine angemessene Infrastruktur in der Organisation voraus. Zudem müssen wirksame administrative Prozesse eingeführt werden, um ein hohes Maß an Datensicherheit sowie effiziente Geschäftsprozesse zu gewährleisten.

Automatisierung IAM. Eine Reihe von Routineaufgaben, die für den digitalen Lebenszyklus digitaler Entitäten relevant sind, lassen sich umfassend automatisieren. Derartige Aufgaben, beispielsweise Benutzerkonten für neue Mitarbeiter einrichten, Ressourcen zuweisen beziehungsweise zugewiesene Ressourcen ändern oder Benutzerkonten löschen, zeigen zudem einige der messbaren Vorteile von IAM auf. Neue Mitarbeiter werden in der Regel in Mitarbeiter-Datensystemen (wie etwa SAP) erfasst. Provisioning-Systeme können anhand solcher Eingaben und Änderungen (etwa ein Arbeitsplatzwechsel) im Zusammenspiel mit Datensystemen automatisch Benutzerkonten erstellen und Zugriffsrechte auf die unterschiedlichen Systeme (als Teil einer IAM-Lösung) zuweisen. Erfahrungsgemäß lassen sich mehr als 90 Prozent solcher Routineaufgaben automatisieren. Der Nutzen solch einer Automatisierung lässt sich direkt quantifizieren. Hierfür sind die für die einzelnen Administrationsaufgaben erforderliche Zeit (etwa

5 Minuten pro Aufgabe) für jedes System zu ermitteln und die Kosteneinsparungen auf Basis der durchschnittlichen Kosten pro Administrator abzuleiten.

Ein automatisiertes Anforderungsverfahren für Identitäten und Ressourcen (Workflow) bildet den Freigabeprozess des Unternehmens ab. Auch Administrationsaufgaben, die sich nicht vollständig automatisieren lassen, können auf diese Weise einfach und umfassend vorgenommen werden – beispielsweise um Mitgliedern einer temporären Arbeitsgruppe Ressourcen zuzuweisen. Dieses elektronische Anforderungsverfahren trägt dazu bei, den Aufwand administrativer Prozesse zu verringern.

Ohne dieses Verfahren müssen Administratoren von Nutzern angeforderte Ressourcen manuell für jedes System zuweisen (»individuelle Berechtigung«), nachdem diese bewilligt wurden. Das im IAM-System integrierte Anforderungsverfahren erfüllt diese Aufgaben nach elektronischer Freigabe völlig automatisch, synchron und für alle angebundenen Systeme auf Basis von Zugriffsregeln oder nach Themen abgegrenzten Zugriffsgruppen. Die messbaren Vorteile der IAM-Lösung lassen sich am Spareffekt pro Anzahl durchschnittlicher individueller Berechtigungen ablesen.

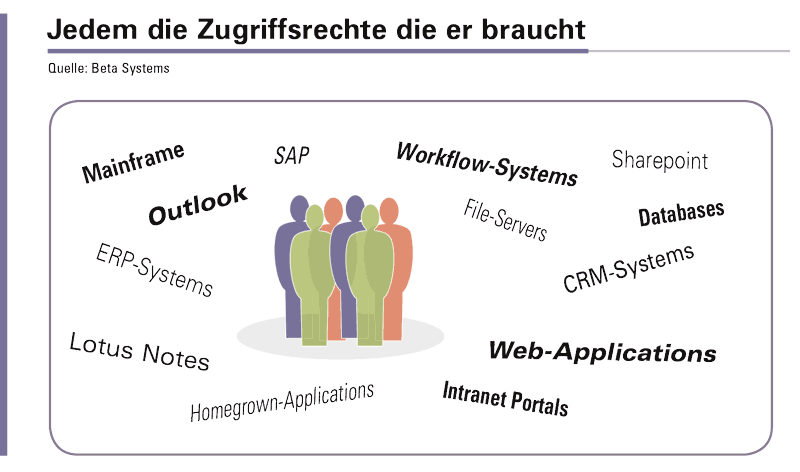

Jeder Mitarbeiter hat in der Regel Zugriff auf 5 bis 10 IT-Systeme. Jeder Account in so einem System ist mit individuellen Berechtigungen ausgestattet.

Vereinfachte Rechteadministration durch Rollen. Im Falle von Administrationsaufgaben, die nicht vollständig automatisiert abgewickelt werden können oder per elektronischem Anfrageprozess manuell vorgenommen werden, lässt sich die Anzahl der nötigen Administrationsprozesse durch einen rollenbasierten Administrationsansatz reduzieren. Bei Rollen handelt es sich um Berechtigungspakete, die Benutzern anstelle invidiueller Berechtigungen zugewiesen werden. Weitere Effizienzgewinne können erzielt werden, indem eine Rollenhierarchie mit Berechtigungsvererbung eingeführt wird.

Um den Helpdesk zu entlasten, stehen zudem Tools wie ein Self-Service zur Kennwortrücksetzung oder Kennwortsynchronisierung zur Verfügung. Diese führen zu einer deutlich geringeren Anzahl an Serviceanfragen, was sich in erheblichen Kosteneinsparungen niederschlägt. Der Nutzen, der aus diesen Tools resultiert, entspricht der Anzahl der eingesparten Anfragen multipliziert mit der durchschnittlichen Dauer einer Helpdesk-Sitzung und den zugehörigen Kosten.

Vereinfachtes Auditing und Reporting. Hier gilt es, zwischen plattformübergreifenden Berichten und Ad-hoc-Berichten zu unterscheiden. Die Einsparungen können berechnet werden, indem für beide Berichtsarten die Dauer eines Berichtsvorgangs pro System ermittelt wird, zuzüglich des Aufwands, den Bericht manuell aufzubereiten. Anhand von Erfahrungswerten lässt sich das Einsparungspotenzial durch Einsatz eines plattformübergreifenden Tools auf 50-80 Prozent beziffern.

Vorteile durch IAM und Messbarkeit konkreter finanzieller Einsparungen. Die Fähigkeit, internen und externen Mitarbeitern Ressourcen zeitnah zur Verfügung zu stellen, ist in vielen Branchen ein kritischer Erfolgsfaktor (falls etwa ein Partner Zugriff auf Ressourcen benötigt, um einen gemeinsamen Geschäftsvorschlag zu unterbreiten). In diesem Zusammenhang können unproduktive externe Mitarbeiter schnell hohe Kosten verursachen. Das zügige Entsperren gesperrter Konten (falls ein Benutzer beispielsweise mehrfach ein falsches Kennwort eingegeben hat) verkürzt Wartezeiten und erhöht die Produktitivät.

Zunächst gilt es die Situationen zu identifizieren, in denen Mitarbeiter unproduktiv werden, falls ihnen der Zugriff auf bestimmte digitale Ressourcen verwehrt wird: Im Falle interner (festangestellter) Mitarbeiter ist dies eine schwierige Aufgabe, da es meist nicht transparent ist, wie die Größen »Unproduktivität« und »Nichtverfügbarkeit von Ressourcen« miteinander in Bezug stehen. Vergleichende Studien haben zudem ergeben, dass Unsicherheit darüber besteht, in welcher Größenordnung sich diese Verluste bewegen.

Hohe, offensichtliche Kosten können etwa entstehen, wenn ein neuer Subunternehmer mehrere Tage lang ausfällt, weil für ihn noch kein Konto eingerichtet wurde oder wichtige Berechtigungen fehlen und er sich zunächst mit der Klärung dieses Problems befassen muss.

Sollten in einem Unternehmen mehrere überflüssige Benutzerkonten bestehen, so bietet ein zentrales Identity-Management-System geeignete Berichtsfunktionen, diese Benutzerkonten zu verfolgen und im Bedarfsfall zu löschen. Dies führt zu geringeren Kosten für Outsourcing-Dienste, speziell für solche IT-Services, deren Preis von der Anzahl betreuter Konten abhängig ist. Die Einsparungen sind schnell ersichtlich, indem die Kosten pro Konto mit der Zahl der zusätzlich gelöschten verwaisten Konten verrechnet werden.

Erhöhte Sicherheit. Im Kontext von IAM bedeutet ein erhöhtes Sicherheitsniveau, dass sich die Vertraulichkeit von Informationen sicherstellen und der Datenmissbrauch verhindern lässt. Damit die Vertraulichkeit garantiert werden kann, sind die folgenden Voraussetzungen zu erfüllen: sichere Authentifizierung, korrekte Rechtevergabe, einheitliche Administration und regelmäßige Überprüfung per Audit.

Ohne den Single-Point-of-Control, den das IAM-System bereitstellt, ist es sehr schwierig, die aktuell zugewiesenen Ressourcen eines Benutzers im Auge zu behalten. Unerwünschte Korrelationen zwischen Berechtigungen, die beispielsweise das Gebot der Funktionstrennung verletzen, bleiben unerkannt.

Gezielte Rechtevergabe. In Unternehmen ohne IAM-Lösung ist die ungewollte Anhäufung von Zugriffsrechten keine Seltenheit. Wenn Mitarbeiter den Arbeitsplatz wechseln, werden ihnen neue Ressourcenberechtigungen zugewiesen, aber häufig wird versäumt, die alten Berechtigungen zu löschen. Auch beim Austritt von Mitarbeitern aus dem Unternehmen werden die alten Benutzerkonten häufig nicht oder nur teilweise gelöscht.

Ein IAM-System garantiert eine gezielte Rechtevergabe, die zudem flexibel auf Änderungen reagiert.

Die verbesserte Sicherheit kann wie folgt qualitativ ermittelt werden: Der Prozentsatz der ungewollt akkumulierten Berechtigungen wird in einer vorauslaufenden Prüfung ermittelt (evtl. stichprobenartig). Wenn die Rechtevergabe zu 80 Prozent automatisiert stattfindet, lässt sich dieser Wert um einen entsprechenden Prozentsatz verringern.

Die Zahl unbenutzter (»verwaister«) Benutzerkonten wird ermittelt und durch einen automatischen Löschvorgang gering gehalten.

Rechtliche Vorgaben einhalten. Mithilfe von Identity Management können darüber hinaus Vorgaben unternehmensweit umgesetzt werden. Diese sind oft von rechtlichen Regelungen abgeleitet (etwa HIPAA oder Sarbanes-Oxley in den USA, Basel II in Europa). Werden solche Regelungen verletzt, nimmt der Ruf des betroffenen Unternehmens Schaden – hinzu kommen gegebenenfalls auch erhebliche Geldbußen.

Strategische, zukunftsgerichtete Vorteile durch IAM. IAM-Lösungen ermöglichen eine standardisierte Benutzerverwaltung und tragen durch Automatisierung und Datensynchronisierung wesentlich zu einer deutlichen Verbesserung der Qualität von Benutzer- und Berechtigungsdaten bei. Ein weiterer Vorteil von IAM besteht darin, dass plattformübergreifende Berichtsfunktionen Informationen bereitstellen, die andernfalls gar nicht verfügbar oder nur mit Mühe zu beschaffen wären. Dies kann dann von sicherheitstechnischer Relevanz sein, wenn es darum geht, Korrelationen der Zugangsberechtigungen eines Benutzers in mehreren Systemen zu betrachten. In einem solchen Szenario bietet sich der Einsatz des Garancy Access Intelligence Managers von Beta Systems an.

Die Lösung sorgt für transparente und sichere Geschäftsprozesse und ermöglicht deren rückwirkende Prüfung. Hierzu analysiert das Produkt sämtliche unternehmensrelevanten Datenquellen und stellt Informationen in Form individualisierbarer Drill-down- und Drill-through-Berichte bereit.

Thomas große Osterhues,

Thomas große Osterhues,

Senior Manager Produktmanagement,

Beta Systems Software AG