Industrie 4.0 wird in deutschen Unternehmen immer mehr zur Realität. Voraussetzung für den dauerhaften Erfolg ist das Vertrauen aller Partner in die zunehmende industrielle Vernetzung. Das Thema IT-Security avanciert damit zum Schlüsselfaktor für die Digitalisierung. Welche Aspekte sind zu beachten, um Maschinen und Daten vor Angreifern zu schützen?

Bevor das Thema IT-Security in den Blickpunkt der Unternehmen rückt, müssen sie erst die größte Herausforderung bei der Vernetzung von Maschinen und Anlagen meistern: Es gilt die Verbindung zwischen der Feldebene und der IT-Welt herzustellen. Dabei sehen sich die Verantwortlichen einer großen Vielfalt inkompatibler industrieller Kommunikationssysteme gegenüber.

Industrial-Gateways: Leistungsfähige Übersetzer und Wächter. Für eine durchgängige Kommunikation und Integration der Daten in die übergeordneten Leitsysteme spielt das Gateway eine zentrale Rolle. Industrie-Gateways müssen in der Lage sein, eine Vielzahl von Kommunikationsstandards auszulesen und an die IT-Ebene zu übermitteln. Die gewonnenen Daten können beispielsweise als Grundlage für Predictive Maintenance dienen.

Gleichzeitig bildet das Gateway die Basis für die IT-Sicherheit bei der Vernetzung zwischen Maschinen, Menschen und Prozessen. Idealerweise kommt hier ein Unified Threat Management (UTM) zum Einsatz, das Firewall, VPN, IDS/IPS (Intrusion Detection/Prevention) sowie Antivirus in einem bietet. Das Industrie-Gateway verschlüsselt die Kommunikation mit Hilfe eines VPN-Tunnels von Ende-zu-Ende, das heißt von der Maschine, beziehungsweise dem Sensor bis zur IIoT-Plattform. Zudem sind Maschinen und Anlagen damit vor Übergriffen von außen geschützt.

IIoT-Plattformen: Granulares Berechtigungsmanagement macht den Unterschied. Auch die Wahl der richtigen IIoT-Plattform leistet einen wesentlichen Beitrag zur Steigerung der IT-Sicherheit. Zur zentralen Verwaltung aller Nutzer, Geräte und Berechtigungen muss die IIoT-Plattform über ein mandantenfähiges Berechtigungsmanagement verfügen. In Abhängigkeit von ihren Rollen bekommen Anwender damit nur Zugriff auf die Maschinen und Anlagen, die für sie auch relevant sind. Außerdem wird definiert, welche Aktionen die unterschiedlichen Nutzer- oder Nutzergruppen auf den Maschinen durchführen dürfen und welche Daten sie einsehen können. Für die Fernwartung beispielsweise brauchen die Techniker der Hersteller Zugriff auf Maschinen und Anlagen beim Kunden. Allerdings dürfen sie dort nur die Daten sehen, die für ihre Aufgabe relevant sind. Ferner sollte der Kunde die Möglichkeit haben, mit einer digitalen Schnittstelle den Zugriff des Dienstleisters oder Maschinenherstellers auf die Geräte vor Ort zu kontrollieren.

Wenn verschiedene Akteure auf Anlagen und Applikationen zugreifen können, sollte über die Speicherung von detaillierten Logdateien jederzeit nachvollziehbar sein, welcher Nutzer zu welchem Zeitpunkt Zugriff hatte und welche Änderungen er in der jeweiligen Session vorgenommen hat.

Netzwerksegmentierung für mehr Sicherheit. Das Sicherheitsniveau in einer vernetzten Produktion lässt sich über die Segmentierung von Anlagen, Geräten und Netzwerken steigern. Dafür gilt es, Bereiche mit einem vergleichbaren Schutzbedarf zu definieren und sie anschließend mit technischen Maßnahmen voneinander zu trennen. Für eine reibungslose Kommunikation zwischen den einzelnen Segmenten sind die Schnittstellen klar zu definieren und abzusichern. Unternehmen sind aufgefordert, besonderes auf die Übergänge zwischen Office-IT und den unteren Ebenen der Produktion zu achten. Sind diese Bereiche nicht genügend abgesichert, stellen sie einen besonders empfindlichen Angriffspunkt dar. Ist beispielsweise ein Office-Rechner über eine E-Mail mit einem Schadprogramm infiziert worden, kann sich die Software durch einen unkontrollierten Übergang auch auf die Produktionsbereiche ausweiten. Kleinere und mittlere Unternehmen scheuen sich oft vor einer aufwendigen Risiko-Analyse. Hier ist eine saubere Abtrennung von Rechnern, die Zugriff auf das E-Mail System haben, ein erster Schritt.

Organisation anpassen – Mitarbeiter schulen. Produktions-IT und Office-IT waren bisher oft komplett getrennte Bereiche, Wechselwirkungen durch Maßnahmen in einem Bereich wurden nicht berücksichtigt und Prozesse nicht miteinander abgesprochen. Für eine durchgängige IT-Sicherheit im Unternehmen ist eine Überwindung des Silodenkens grundlegende Voraussetzung. Idealerweise wird ein Verantwortlicher definiert, der die verschiedenen Bereiche in Bezug auf die IT-

Sicherheit koordiniert.

Gleichzeitig müssen auch alle Mitarbeiter über das notwendige IT-Sicherheitswissen verfügen. Denn egal wie intensiv Unternehmen technisch aufrüsten: Die Mitarbeiter passen sich nicht mit der gleichen Geschwindigkeit an die neuen Technologien an und werden damit immer wieder für Angriffe instrumentalisiert. Hacker versuchen beispielsweise über ausgefeilte Social-Engineering-Methoden an Technologie-Know-how heranzukommen. Mit dem steigenden Grad der Vernetzung sollten Unternehmen ihre Mitarbeiter daher laufend schulen und entsprechende Weiterbildungen anbieten.

Startklar für Industrie 4.0 und Big Data

Maschinendaten in wenigen Tagen digitalisieren

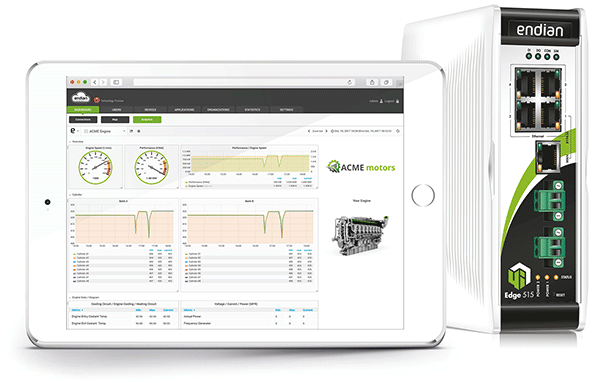

Endian bietet ein Proof-of-Concept (PoC)-Kit, um Maschinendaten zu extrahieren und zu visualisieren. Damit können Unternehmen auf Basis ihrer eigenen Daten entscheiden, wie sie Big-Data-Modelle zukünftig für sich nutzen wollen.

»Mit dem PoC-Kit bekommen Unternehmen ein Gefühl dafür, ob ihre Maschinen für die Digitalisierung bereit sind,« erklärt Raphael Vallazza, CEO von Endian. »Damit entfällt die typischerweise aufwendige und kostenintensive Startphase von Industrie 4.0-Projekten.«

Ziel ist, Unternehmen auf ihrem Weg in die digitale Transformation zu unterstützen. Mit dem PoC-Kit von Endian haben Unternehmen die Möglichkeit, ihre Daten für unterschiedliche Einsatzzwecke zu testen, wie beispielsweise für Predictive Maintenance, Machine Learning, Supportunterstützung mit Alarmen und zukünftige Services.

Mit dem PoC-Kit erhalten Unternehmen eine Testumgebung der IoT-Plattform von Endian, Endian Connect Platform. Für die Verbindung der Maschinen mit der Plattform haben die Interessenten die Wahl zwischen einem virtuellen Gateway oder den Industrie-Gateways Endian 4i Edge 313 oder 515. Beides lässt sich in der eigenen, lokalen Testumgebung installieren. Durch die Plug- and Connect-Funktion und die On-Premises-Lösung von Endian ist die Testumgebung sofort einsatzbereit: Die Maschinendaten lassen sich sammeln und zu einem Big-Data-Dienst transferieren, um individuelle Dashboards zu erstellen.

Das Support-Team von Endian übernimmt die Anbindung der Maschinen und begleitet die Unternehmen während der gesamten Testphase. Diese gilt für maximal drei Monate und kann auf Wunsch verlängert werden. Die Daten, Verbindungen und Maschinen sind über den gesamten Zeitraum durch die bewährten Technologien von Endian abgesichert.

Endian bietet mit dem PoC-Kit nicht nur einen Schnellstart in die Digitalisierung, sondern auch Investitionssicherheit: Der Preis des PoC-Kits beträgt 5.000 Euro plus Mehrwertsteuer.

Direkte Bestellung oder zusätzliche Infos ab sofort unter: endian.com

Raphael Vallazza,

Raphael Vallazza,

CEO Endian

https://endian.com

Bilder: © Dmitiip /shutterstock.com; Endian

Startklar für Industrie 4.0 und Big Data: Maschinendaten in wenigen Tagen digitalisieren

Zeitgemäße Sicherheit für Industrie 4.0 erfordert Plattform-Ansatz

Schwachstellen »Meltdown« und »Spectre« und die Handlungsempfehlungen für Industrie 4.0