- Die Sicherheitslücken »Meltdown« und »Spectre« gefährden flächendeckend die Zukunft der Industrie 4.0.

- Unternehmen benötigen eine umfassende Defense-In-Depth-Strategie, um ihre Netzwerke gegen die Ausnutzung der Schwachstellen zu sichern.

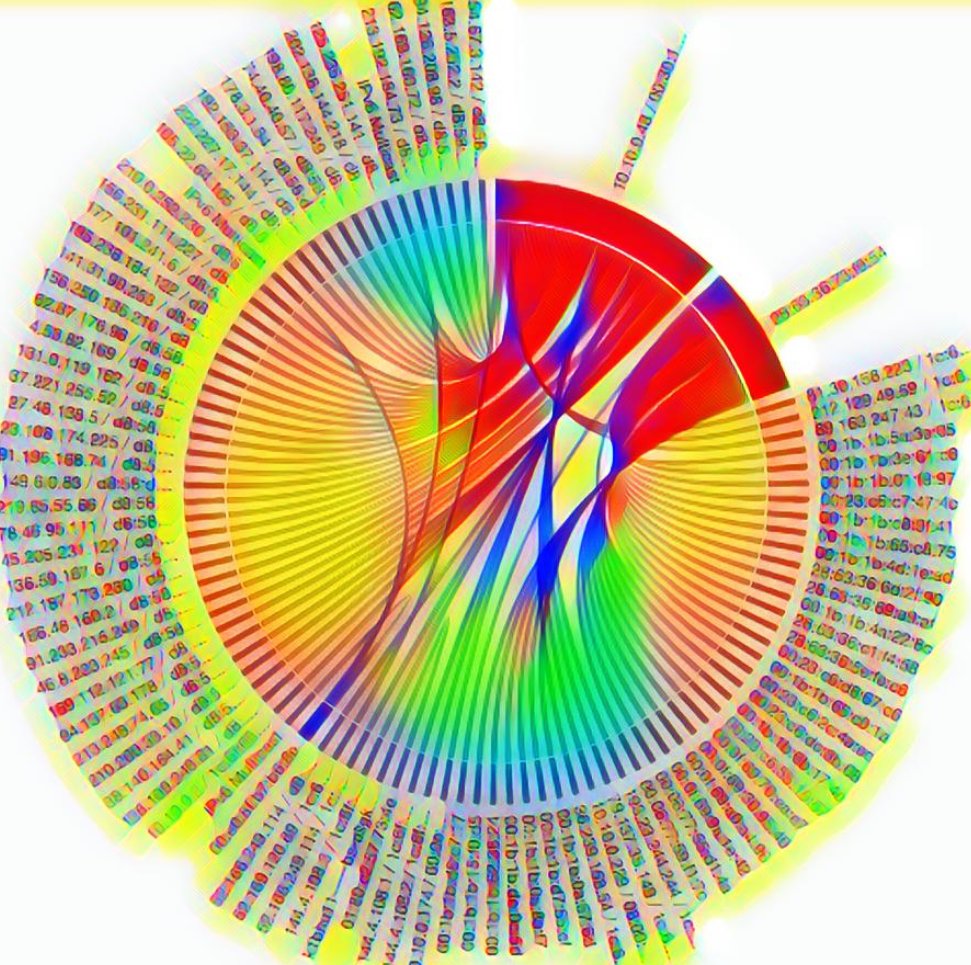

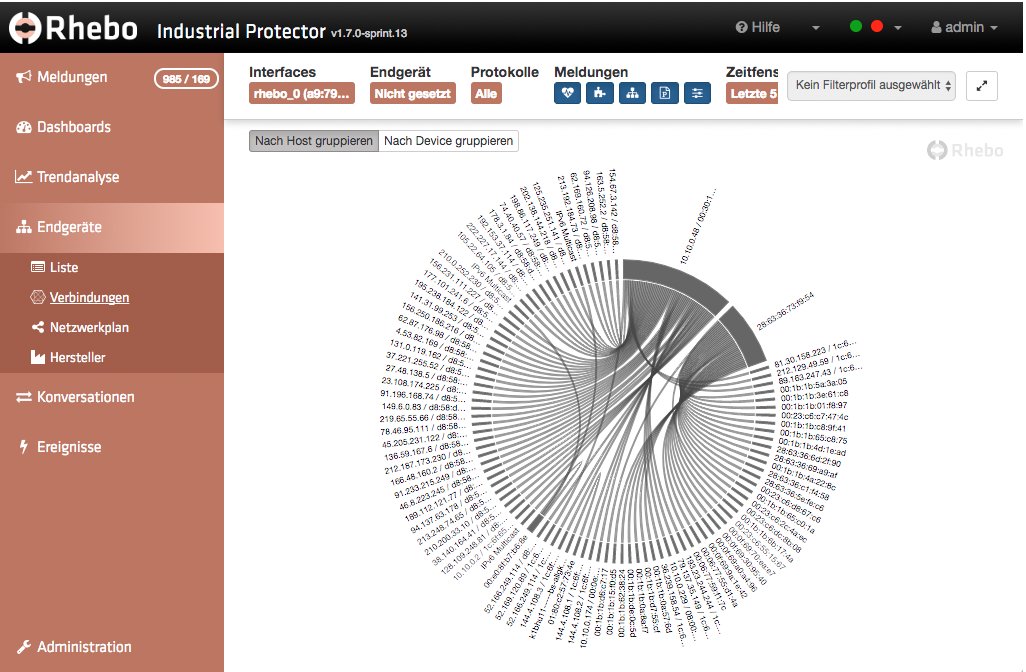

- Mit einer industriellen Anomalieerkennung können Unternehmen jederzeit Angriffe im Zusammenhang mit bekannt gewordenen Schwachstellen erkennen.

Das Bekanntwerden der strukturellen Schwachstellen »Meltdown« und »Spectre« in nahezu allen IT-Systemen der Welt führt zu großer Verunsicherung – nicht zuletzt in der Industrie. Was bleibt, wenn eine Schwachstelle nicht ohne weiteres über ein Update gepatcht werden kann und die Infrastruktur offen bleibt für Angriffe durch Schadprogramme? Insbesondere mit »Spectre« liegt nun eine Schwachstelle vor, mit der Unternehmen noch eine ganze Weile leben müssen. Damit stehen Sicherheit und Stabilität von Netzwerken langfristig auf dem Spiel.

Industrie 4.0 und KRITIS sind betroffen

Das gilt auch für Industrie-4.0-Umgebungen und kritische Infrastrukturen. Denn selbst, wenn sich bei den im industriellen Umfeld häufig genutzten Prozessoren von ARM die Ausnutzung der Schwachstellen komplexer gestaltet: unmöglich ist es nicht. Zudem reicht in einer vernetzten Industrie-4.0-Umgebung ein einziges anfälliges Gerät, um Zugang auf das gesamte Netzwerk zu erhalten und Schadsoftware einzuschleusen. Das kann auch der einfache Bürodrucker sein. Sobald ein Angreifer ein einziges Gerät erfolgreich kompromittiert hat, kann er über die Schwachstellen relevante Daten abfragen, um tiefer ins Netzwerk vorzudringen.

Unternehmen brauchen eine sinnvolle Defense-In-Depth-Strategie

In Zukunft werden Unternehmen damit leben müssen, dass die klassischen (abwehrenden) IT-Sicherheitssysteme unterwandert werden. Unternehmen sollten deshalb auf eine Defense-In-Depth-Strategie setzen, die sich nicht nur auf die Absicherung der Grenzanlagen ihrer Netzwerke beschränkt.

»Wenn an der Netzwerkperipherie und auf Endgeräten motiviert durch »Spectre« und »Meltdown« ganz legitim Tore geöffnet werden können, erkennt dies weder eine Firewall noch ein Virenscanner«, warnt Martin Menschner, CTO bei Rhebo. »Die Wächter sind dann blind und taub. Und wir können davon ausgehen, dass in den nächsten Jahren weitere strukturelle Schwachstellen öffentlich werden, die Cyberkriminelle und andere Akteure womöglich bereits heute ausnutzen. Der Level-1-Absicherung durch Firewall und Co. muss ein Sicherheitsnetz hinzugefügt werden, das die Vorfälle erkennt, denen gegenüber diese erste Instanz wirkungslos ist. In industriellen Umgebungen wie der Automatisierungsindustrie, Prozesstechnik, Energie- und Wasserwirtschaft kann eine industrielle Anomalieerkennung dieses Sicherheitsnetz bilden.«

Denn eine Schadsoftware, die über eine Schwachstelle in das Netzwerk eingeschleust wurde, macht sich vor allem durch ihre Kommunikation, etwa in Form von Requests, Port-Scans und Datentransfers, innerhalb des Netzwerks bemerkbar. Eine industrielle Anomalieerkennung detektiert diese Kommunikation als Abweichung im Steuernetz und meldet sie in Echtzeit an den Administrator. Erfolgreiche, für die Grenzwächter Firewall & Co. unsichtbare Eindringlinge und Veränderungen im Verhalten des Systems werden sichtbar gemacht, bevor sie ernsthaften Schaden anrichten können. Diese Level-2-Absicherung gewährleistet, dass Betreiber industrieller Steuernetze auf alle Eventualitäten adäquat und effizient reagieren können.

Weitere Informationen unter: https://rhebo.com/de/unternehmen/news/post/anomalieerkennung-gegen-die-ausnutzung-der-schwachstellen-meltdown-und-spectre/ .

Informationen zur Anomalieerkennung

Die Anomalieerkennung ist eine Methode der Gefahrenabwehr im Rahmen der IT- und OT-Sicherheit. Im Gegensatz zu gängigen Sicherheitslösungen beschränkt sich die Anomalieerkennung nicht auf das Detektieren bekannter Gefahren. Ziel der Methode ist das Erkennen jeglicher Anomalie in einem Netzwerk von einem Standard. Eine Anomalie beschreibt hierbei jede Veränderung der erlaubten und bekannten Standardkommunikation in Netzen. Eine Anomalie kann damit sowohl eine Malware oder Cyberattacke umfassen, als auch fehlerhafte Datenpakete sowie durch Netzwerkprobleme, Kapazitätsengpässe oder Anlagenfehler verursachte Kommunikationsveränderungen. Damit wird eine ganzheitliche Störungsabwehr möglich und eine vollständige digitale Transparenz gewährleistet.

Hintergründe: Gängige IT-Sicherheits- und Monitoringkonzepte fokussieren sich seit jeher auf die Detektion bekannter Cybergefahren. Damit sind sie jedoch anfällig gegenüber allen Faktoren, die außerhalb dieser strikten Definition ein IT-Netzwerk oder Steuernetz stören und zu Ausfällen führen können. Insbesondere im Zusammenhang der immer stärkeren Digitalisierung von Unternehmen und Vernetzung von Komponenten sind die Gefahren für Netzwerke vielfältig und komplexer geworden. Um diesen neuen Herausforderungen Herr zu werden, sind deshalb neue Konzepte für die Gewährleistung der Netzwerksicherheit und Netzwerkstabilität notwendig. Die Anomalieerkennung adressiert gezielt diese Herausforderungen.

Wie funktioniert die Anomalieerkennung?

Die Grundidee der Anomalieerkennung fußt auf drei Axiomen:

- Unternehmen sind zunehmend vom einwandfreien Funktionieren ihrer IT-Netzwerke abhängig.

- Für ein effektives Netzwerkmanagement ist eine vollständige digitale Transparenz notwendig. Nur wer wirklich weiß, was in seinem Netzwerk passiert, kann dieses auch sicher und effektiv steuern.

- Jede Änderung bzw. Anomalie in einem Netzwerk stellt potenziell eine Gefährdung für die Funktionsfähigkeit dar.

Eine Anomalieerkennung liest deshalb die gesamte Netzwerkkommunikation einer beliebig großen Netzwerkzelle mit, analysiert diese in Echtzeit auf Anomalien und meldet solche umgehend an den Netzwerkbetreiber.

Abweichungen bzw. Anomalien können u.a. sein:

- Netzwerkprobleme (z. B. aufgrund von Kapazitätsengpässen oder fehlerhaften Datenpaketen);

- neue Netzwerkteilnehmer;

- neue Netzwerkverbindungen;

- veränderte Befehlsstrukturen;

- unbekannte (neue oder veränderte) Datenpakete;

- neue Protokolltypen

- Cyberangriffe;

- Malware-Kommunikation;

- manuelle Sabotage;

Mit dem Fokus auf Veränderungen im Netzwerk werden auch Gefährdungen und Kommunikationsmuster sichtbar, die bislang unbekannt – also nicht in den Gefahrendatenbanken definiert – sind oder schleichend agieren.

Hierfür analysiert die Anomalieerkennung beim ersten Einsatz die bestehende Netzwerkkommunikation und -infrastruktur. Dieses Network Mapping gibt Netzwerkbetreibern ein vollständiges Bild darüber:

- welche Netzwerkteilnehmer existieren;

- welche Verbindungen zwischen den Netzwerkteilnehmern existieren – inklusive,

- wer mit wem kommuniziert und

- in welchem Hierarchieverhältnis die Teilnehmer stehen (z. B. Master/Slave);

- welche Datenpakete zwischen welchen Netzwerkteilnehmern verschickt werden;

- welche Protokolle verwendet werden;

- in welcher Frequenz im Netzwerk kommuniziert wird.

Diese digitale Transparenz seines Netzwerks erlaubt dem Netzwerkbetreiber zum einen eine lückenlose Inventur seiner Infrastruktur. Zum anderen kann er auf Basis der Erstanalyse bereits Sicherheitslücken, fehlerhafte Verbindungen und ungewollte Kommunikationspakete erkennen und das Netzwerk bereinigen. Aus dem bereinigten Network Mapping definiert die Anomalieerkennung ein Standardmuster. Dieses Muster fungiert als Schablone, um im laufenden Betrieb Änderungen bzw. Anomalien zu erkennen.

Dieser Ansatz ist insbesondere in industriellen Steuernetzen sinnvoll, da hier eine sich wiederholende, vorhersagbare (deterministische) Kommunikation mit klaren Befehlsstrukturen vorherrscht, aus der ein Standardmuster abgeleitet werden kann.

Um Zugriff auf die komplette Netzwerkkommunikation zu erhalten, werden die Daten passiv über Spiegel-Ports oder Netzwerk-Taps abgegriffen. Die Anomalieerkennung funktioniert hierbei rückwirkungsfrei. Das heißt, wird eine Anomalie erkannt, wird diese nicht automatisch geblockt, sondern in Echtzeit dem Netzwerkbetreiber gemeldet. Hintergrund ist, dass zum Zeitpunkt der Anomaliemeldung oft noch nicht ersichtlich ist, ob die Anomalie eine Störung oder Schäden verursachen kann. Ein automatisches Blockieren könnte in solchen Fällen selbst zu schwerwiegenden Störungen führen. Vielmehr geht es darum, jede Veränderung sichtbar zu machen und Betreiber in Echtzeit dabei zu unterstützen, sofort auf Veränderungen zu reagieren.

Was unterscheidet eine industrielle Anomalieerkennung von gängigen Sicherheitslösungen?

Das Konzept der Anomalieerkennung unterscheidet sich von gängigen Sicherheitslösungen wie Firewalls, Intrusion Detection Systemen und Security Informationen and Event Management Systemen (SIEMS) sowohl technologisch als auch im grundlegenden Monitoringansatz.

Textquelle: https://rhebo.com/de/service/glossar/anomalieerkennung/?ref=spectre/pm

Meltdown und Spectre: Die wichtigsten Fragen und Antworten zu den zwei Schwachstellen in Prozessoren

Sieben häufige Gründe, warum Unternehmen unter Sicherheitslücken leiden

Schwaches Passwort in Intel AMT erlaubt Angreifern Remote-Zugriff auf Firmen-Laptops

CPU-Sicherheitslücke betrifft alle Geräte, unabhängig vom Betriebssystem

Ransomware: Monitoring- und Detection-Funktionen spüren Anomalien auf