Illustration: Absmeier colin00b

Das Aufdecken der Sicherheitslücken Meltdown und Spectre in Intel-, AMD- und ARM-Chips zeigt ein großes Sicherheitsrisiko für beinahe alle Computer wie etwa Laptops oder Smartphones. Aber auch Cloud-Dienste sind betroffen. Frederik Mennes, Senior Manager Market & Security Strategy bei VASCO, beantwortet drei Fragen zu den Sicherheitslücken:

Wie groß sind die Auswirkungen der Sicherheitslücken?

»Die Auswirkungen dieser Sicherheitslücken können enorm sein. Mit der Malware erhalten Angreifer Zugriff auf sicherheitskritische Daten wie Passwörter, Verschlüsselungscodes, Bank-Informationen oder Kreditkartennummern und andere wichtige Dokumente.«

Wie wahrscheinlich sind Angriffe?

»Für Endnutzer gilt folgendes: Sie können nur Opfer einer Ausspähattacke werden, wenn sich die Malware auf dem entsprechenden Gerät befindet. Das Abgreifen von Daten ist aber nicht ganz unkompliziert, deshalb ist ein Angriff auf eine große Zahl von Usern eher unwahrscheinlich.

Bei Unternehmen sieht das anders aus. Einzelne Unternehmen, die eine Vielzahl an sensiblen Daten speichern, sind beliebte Ziele und könnten durchaus angegriffen werden.«

Was kann man tun, um sich zu schützen?

»User sollten möglichst schnell Software-Updates durchführen, idealerweise auf Kernel-Level. Einige Anbieter haben bereits Updates zur Verfügung gestellt, wie zum Beispiel Intel oder Microsoft. Diese Updates können die Rechenleistung verlangsamen, aber bei einem handelsüblichen Computer wird man die Veränderung wahrscheinlich nicht bemerken.

Und wie immer gilt: User sollten vorsichtig sein, wenn sie Software von unbekannten Quellen installieren wollen.«

Meltdown und Spectre: Die wichtigsten Fragen und Antworten zu den zwei Schwachstellen in Prozessoren

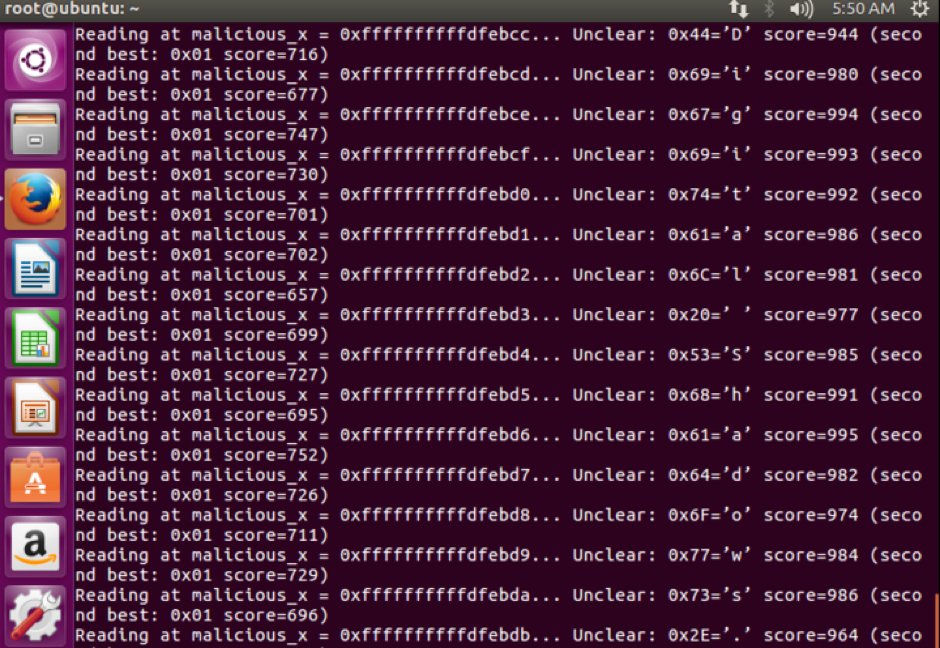

Spectre Proof of Concept Exploit wurde auf Ubuntu 16.04 VM von Digital Shadows getestet

Nach den ersten Berichten über die bekannt gewordenen Schwachstellen in Mikroprozessoren, arbeiten die Chiphersteller Intel, AMD und ARM mit Hochdruck an einer industrieweiten Lösung (https://newsroom.intel.com/news/intel-responds-to-security-research-findings/). Mit täglich neuen Details und Meldungen von Seiten der Sicherheitsexperten und Unternehmen bleibt die Lage unübersichtlich. Digital Shadows hat die wichtigsten Fragen und Antworten zusammengestellt.

Was sind Meltdown und Spectre?

Die Meltdown und Spectre getauften Sicherheitslücken ermöglichen es Angreifern, auf Systemspeicherinformationen im Kernel, dem privilegiertesten Bereich moderner Betriebssysteme, zuzugreifen. Der Kernel verwaltet Prozesse wie das Starten und Beenden von Anwenderprogrammen, Sicherheitseinstellungen, Speicherverwaltung und die Steuerung von Hardware wie Speicher- und Netzlaufwerken.

- Über einen Exploit von Meltdown (https://meltdownattack.com/ )ist das Umgehen des Mechanismus zwischen Betriebssystem und Anwendungen möglich. Dies kann dazu führen, dass Passwörter und andere sensible Daten, die im Arbeitsspeicher des Systems gespeichert sind, ungeschützt bleiben. Die Schwachstelle kann über CVE-2017-5754 nachverfolgt werden.

- Über Spectre (https://spectreattack.com/) lassen sich Angriffe starten, die die Isolierung zwischen den Anwendungen umgehen. Dabei wird das sogenannte »speculative execution« Chipverfahren ausgenutzt, das von so gut wie allen modernen Prozessoren zur Performance-Steigerung genutzt wird. Unter bestimmten Bedingungen lässt sich der Prozessor derart manipulieren, dass zurückkehrende Daten aus anderen Anwendungen sowie sensible Daten abgefangen werden. Der Exploit lässt sich über CVE-2017-5753 und CVE-2017-5715 nachverfolgen. Digital-Shadows-Analysten testeten einen Proof-of-Concept-Code, auf den im Whitepaper von Spectre verwiesen wird und der korrekt funktionierte.

Wer ist betroffen?

Die Schwachstellen befinden sich in den grundlegendsten Funktionen von Computerprozessoren. Damit ist so gut wie jeder betroffen, der einen Computer nutzt – vom Heim-PC und Notebook über Smartphone und Tablet bis hin zu komplexen Systemen in Industrie und Verwaltung. Während Meltdown Experten zufolge »nur« Intel-Chips betrifft, ist Spectre in Mikroprozessoren von AMD und dem Chip-Entwickler ARM zu finden, womit auch mobile Geräte gefährdet sind. Auch Apple (https://support.apple.com/en-us/HT208394 ) gab an, dass iPhones, iPads und Mac-Computer betroffen seien. Cloud-Umgebungen sind ebenfalls gefährdet, da potenzielle Angreifer aus einem einzelnen Anwenderprozess »ausbrechen« können, um auf andere Prozesse zuzugreifen, die auf dem gemeinsam genutzten Server laufen.

Was sollten Anwender tun?

Eine Vielzahl an Anbietern, darunter auch Microsoft, Google, Android und Mozilla, haben bereits Advisories zur ihren betroffenen Produkten veröffentlicht. Digital Shadows hat eine Liste der jeweiligen Websites zusammengestellt (https://www.digitalshadows.com/blog-and-research/meltdown-and-spectre-the-story-so-far/ ). Generell raten sowohl die IT-Unternehmen als auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) dringend zu einem schnellen Update von Geräten. Hier gibt es jedoch einiges zu beachten (https://ap-verlag.de/sicherheitsluecken-in-prozessoren-bsi-raet-zu-updates/39895/ ):

- Patches für Meltdown stehen zwar bereit; es gibt jedoch derzeit keinen speziellen Patch für Spectre, wobei nach US CERT mit hoher Wahrscheinlichkeit ein Hardware-Fix nötigt ist, um die Auswirkungen vollständig abzumildern (https://www.kb.cert.org/vuls/id/584653 ).

- Die Mitigation-Maßnahmen wirken sich auf die Systemleistung aus und verlangsamen Geräte. Daher empfiehlt es sich vorab einen Probelauf durchzuführen.

- Die Mitigation-Maßnahmen sowie Patches können Probleme mit anderen Anwendungen (z. B. : Endpoint Protection) nach sich ziehen.

Wie wurden die Schwachstellen entdeckt?

Die Sicherheitslücken wurden von mindestens drei verschiedenen Gruppen entdeckt (u. a. Google Project Zero (https://googleprojectzero.blogspot.de/2018/01/reading-privileged-memory-with-side.html) , Cyberus Technology und der Technischen Universität Graz) und bereits im Juni 2017 offengelegt. Details zu den Schwachstellen tauchten jedoch erst am 3. Januar 2018 auf. Es scheint, dass die betroffenen Unternehmen die Nachrichten geheim halten wollten, bis entsprechende Fehlerbehebungen (Fixes) veröffentlicht werden konnten.

Welche Fragen sind noch offen?

- Wie einfach ist es, ein Exploit der Schwachstellen tatsächlich durchzuführen?

Berichte über tatsächlich getätigte Meltdown und Spectre-Angriffe gab es bislang keine. Während eine Analyse des Digital Shadows des Spectre-POC-Codes korrekt funktionierte, ist die Komplexität und Machbarkeit eines Spectre-Angriffs auf andere Geräte und Systeme über »speculative execution« noch unklar (.

- Wie können potenzielle Angreifer die Schwachstellen für Angriffe nutzen?

Die Exploit-Szenarien zählen zu den größten Unbekannten. Grundsätzlich lassen sich über Meltdown und Spectre sensible Daten wie Verschlüsselungs-Code und Passwörter abgreifen, die wiederum für künftige Angriffe genutzt werden können. Das betrifft auch IoT-Anwendungen, die zudem in der Regel seltener mit Updates versehen werden als Heim- oder Arbeitscomputer. Welche Folgen das Ausnutzen einer Sicherheitslücke für IoT-Geräte haben kann, demonstrierte das Mirai-Botnet im letzten Jahr.

- Wie können Cyberkriminelle noch auf anderer Weise von Meltdown und Spectre profitieren?

Digital Shadows hat auf einschlägigen Foren Diskussionen verfolgt, in denen angeblich Exploits bereits für 8.900 US-Dollar auf der Shadow Broker Plattform »Scylla Hacking Store« zum Verkauf stehen. Es ist davon auszugehen, dass es sich dabei um den ersten von vielen Versuchen im Dark Web handelt, von dem momentanen Medienhype auch finanziell zu profitieren.

CPU-Sicherheitslücke betrifft alle Geräte, unabhängig vom Betriebssystem

Prozessoren (CPUs) sind nicht nur das Herzstück von PCs, sondern auch von Smartphones, Cloud-Servern und unzähligen verbundenen Geräten. Die von mehreren Sicherheitsforschern entdeckte Sicherheitslücke bei den Prozessor-Herstellern Intel, AMD und ARM bietet laut Medienberichten Cyberkriminellen ein Einfallstor, um in der CPU zwischengespeicherte Daten auszulesen und beispielsweise Passwörter zu stehlen.

Thomas Uhlemann, Security Specialist bei ESET, weiß, für wen die Schwachstelle besonders gefährlich ist: »Da es sich um einen Kernel-Exploit handelt, betrifft die Sicherheitslücke alle Geräte, unabhängig vom Betriebssystem. Zeitnah sollten Updates und Patches für Windows, macOS, Linux und Android genutzt werden, um PC und Co. ausreichend zu schützen. Die Bedrohung ist zudem vor allem für Server, Smartphones und IoT-Geräte wie Router von größerer Bedeutung. Ein Szenario mit umfassenden Angriffen auf die Prozessoren ist aber nicht zu erwarten, denn die dafür nötigen Voraussetzungen zu schaffen wäre für Cyberkriminelle sehr kompliziert und zeitaufwendig.«

Moderne Sicherheitslösungen verfügen über eine Reihe an Funktionen wie Verhaltenserkennung, DNA-Analysen und Exploit-Blocker, die solche Angriffsversuche erkennen können.

Untenstehend finden Sie weitere Informationen zur Einordnung des ESET Sicherheitsexperten der bekanntgewordenen CPU-Lücke (Meltdown und Spectre):

- Die entdeckten Lücken betreffen die Art und Weise, wie Daten von der CPU zwischengespeichert werden. Dies kann im schlimmsten Falle Angreifern ermöglichen, diese Daten auszulesen.

- Anscheinend ist es durch Meltdown möglich, auf diese Weise Daten, wie beispielsweise Passwörter, aus dem CPU-Speicher mitzulesen.

- Durch die Lücken könnten andere, betriebssystemseitige Sicherheitsfunktionen unter Umständen gefährdet sein.

- Laut Intel geht man aber nicht davon aus, dass Daten korrumpiert, manipuliert oder gelöscht werden könnten.

- Da es sich um einen Kernel-Exploit handelt, ist irrelevant, welches Betriebssystem darüber liegt, weshalb schnellstmöglich Updates sowohl für Windows-Systeme als auch für macOS, Linux und Android eingespielt werden sollten.

- Für PCs weniger kritisch, kommen Intels Xeon-Prozessoren vor allem in Servern zum Einsatz, was der Sicherheitslücke große Relevanz für Webserver, Datenspeicher und VM-Umgebungen verleiht.

- ARM stellt Prozessoren vor allem für Smartphones und andere (IoT-)Geräte, wie auch für Router her.

- Die Lücke setzt jeweils einiges an Vorbedingungen voraus, die zwar teils (zeit-)aufwändig, aber umsetzbar sind.

- Mit großangelegten Angriffen ist daher nicht zu rechnen.

- Bekannt gewordene Sicherheitslücken müssen dennoch umgehend geschlossen werden, um nicht Opfer eines zielgerichteten Angriffs zu werden.

- Die befürchteten Performance-Einbußen durch die Patches bewegen sich im Milli- bis maximal sehr niedrigen Sekunden-Bereich und sollten für normale Nutzer nicht spürbar sein. Erste Tests haben beispielsweise keinen Einfluss beim Gaming gezeigt.

Sicherheitslücken in Prozessoren – BSI rät zu Updates

Prozessoren verschiedener Hersteller haben nach Kenntnis des Bundesamtes für Sicherheit in der Informationstechnik (BSI) schwer zu behebende IT-Sicherheitslücken. Diese ermöglichen unter anderem das Auslesen von sensiblen Daten wie Passwörtern, Schlüsseln und beliebigen Speicherinhalten. Betroffen sind nahezu alle Geräte, die über einen komplexen Prozessorchip der betroffenen Hersteller verfügen. Dazu zählen u.a. Computer, Smartphones und Tablets aller gängigen Betriebssysteme. Auch Anbieter virtueller Dienste, wie etwa Cloudanbieter und Hosting-Provider, sind von den Sicherheitslücken betroffen. Derzeit ist dem BSI kein Fall der aktiven Ausnutzung dieser Sicherheitslücken bekannt.

Hierzu erklärt BSI-Präsident Arne Schönbohm: »Das BSI hat in der Vergangenheit bereits mehrfach auf die Problematik von IT-Sicherheitsproblemen in Hardwareprodukten hingewiesen, etwa in unseren jährlichen Lageberichten. Der vorliegende Fall ist ein erneuter Beleg dafür, wie wichtig es ist, Aspekte der IT-Sicherheit schon bei der Produktentwicklung angemessen zu berücksichtigen. ›Security by Design‹ und ›Security by Default‹ sind Grundsätze, die für den Erfolg der Digitalisierung unerlässlich sind.«

Das BSI fordert Diensteanbieter auf, ihre Anwendungen schnellstmöglich abzusichern. Das BSI empfiehlt zudem Unternehmen und Privatanwendern, Sicherheitspatches für Betriebssysteme und insbesondere Browser unmittelbar einzuspielen, sobald sie von den Herstellern zur Verfügung gestellt werden. Auch für mobile Geräte sollten Sicherheitsupdates unmittelbar eingespielt werden.

Zudem sollten Apps nur aus vertrauenswürdigen Quellen bezogen werden. Generell gilt, dass Software und Betriebssysteme stets auf dem aktuellen Stand gehalten werden sollen. Das BSI fordert die Chip- und Hardwarehersteller auf, dafür zu sorgen, diese Schwachstellen im Zuge der Produktpflege zu beheben.

Unter www.bsi-fuer-buerger.de finden Anwender Hinweise und Empfehlungen zur Absicherung ihrer IT-Geräte.

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Vom Hacker zum Einbrecher: Sicherheitslücke in Überwachungssystem für das Smart Home