Erpresser-Software hat sich innerhalb kurzer Zeit zu einer der größten Cyberbedrohungen für Unternehmen auf der ganzen Welt entwickelt. Das kriminelle »Geschäftsmodell« hat sich bewährt bei der Umsatzgenerierung und hat zudem erhebliche betriebliche Auswirkungen auf die betroffenen Unternehmen, da Geschäftsprozesse unterbrochen werden. Alle Branchen, kleine Unternehmen ebenso wie große Unternehmen, aber auch private Anwender sind potenzielle Ziele. Palo Alto Networks stellt dazu eine fundierte Untersuchung zum Thema Ransomware vor [1].

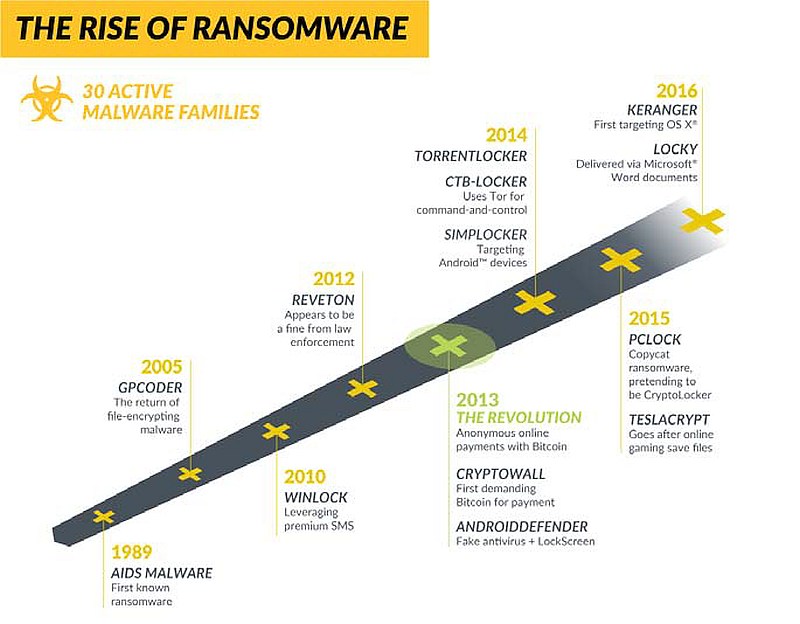

Ransomware gibt es in verschiedenen Formen, zum Teil bereits seit Jahrzehnten. In den letzten drei Jahren haben die Cyberkriminelle aber die wichtigsten Angriffskomponenten regelrecht perfektioniert. Dies hat zu einer Explosion neuer Malwarefamilien dieser Art geführt, die den technischen Part übernehmen. Zudem sind neue bösartige Akteure hinzugekommen, um von diesem lukrativen Geschäftsmodell ebenfalls zu profitieren.

Für einen erfolgreichen Ransomware-Angriff muss ein Krimineller in der Lage sein, die folgenden Schritte auszuführen:

- Die Kontrolle über ein System oder Gerät übernehmen.

- Den rechtmäßigen Benutzer daran hindern, dass er entweder teilweise oder vollständig Zugriff auf das System erhält.

- Benachrichtigung an den Benutzer, dass das Gerät gesperrt ist und auf welche Weise und wie viel Lösegeld gefordert wird.

- Den Zahlungseingang überprüfen.

- Nachdem die Zahlung eingegangen ist, dem Benutzer wieder vollen Zugriff auf das Gerät gewähren.

Wenn der Angreifer in einem dieser Schritte fehlschlägt, wird diese Taktik nicht erfolgreich sein. Während das Konzept von Ransomware bereits seit Jahrzehnten existiert, standen die nötigen Techniken, um alle fünf Schritte in großem Stil durchführen zu können, bis vor wenigen Jahren nicht zur Verfügung. Die heute daraus resultierende Welle von Angriffen beeinträchtigt Unternehmen auf der ganzen Welt. Viele davon sind nicht vorbereitet, um diese Angriffe effektiv zu verhindern.

Der aktuell veröffentlichte Forschungsbericht von Unit 42 behandelt Details über die Geschichte von Ransomware und zeigt auf, wie die Angreifer viele Jahre damit verbracht haben, dieses Geschäftsmodell zu perfektionieren. Unit 42, das Malware-Analyseteam von Palo Alto Networks, gibt auch einen Ausblick darauf, wie zukünftige Ransomware-Angriffe aussehen könnten, was auch die folgenden Trends umfasst:

- Weitere Plattformen

Ransomware hat sich bereits von Windows auf Android-Geräte ausgedehnt und in einem Fall gezielt Mac OS X ins Visier genommen. Kein System ist immun gegen die Angriffe und jedes Gerät, das angegriffen werden kann, wird zukünftig ein Ziel sein. Das Konzept wird noch besser anwendbar sein mit dem Wachstum des Internets der Dinge. Ein Angreifer könnte etwa in der Lage sein, einen mit dem Internet verbundenen Kühlschrank zu kompromittieren. Es wäre jedoch eine Herausforderung, daraus eine Einnahmequelle zu machen. Das Ransomware-Geschäftsmodell könnte aber durchaus in diesem oder einem anderen Fall angewendet werden, wenn es dem Angreifer gelingt, alle fünf genannten Schritte auszuführen. Nachdem er den Kühlschrank infiziert hat, könnte er das Kühlsystem deaktivieren und nur wieder aktivieren, nachdem das Opfer eine kleine Zahlung geleistet hat.

- Höhere Lösegelder

Bei der Mehrheit der Ransomware-Angriffe auf einzelne Systeme liegt das Lösegeld zwischen 200 und 500 US-Dollar, aber diese Werte können auch viel höher sein. Wenn Angreifer ein System kompromittiert haben, in dem wertvolle Informationen gespeichert sind, werden sie das Lösegeld entsprechend erhöhen. Dies war in diesem Jahr bereits der Fall in einer Reihe von hochkarätigen Angriffen gegen Krankenhäuser, wo die gezahlten Lösegelder weit über 10.000 US-Dollar betrugen.

- Gezielte Ransomware-Angriffe

Ein gezieltes Eindringen in ein Netzwerk kann für einen Angreifer in vielerlei Hinsicht wertvoll sein. Der Handel mit gestohlenen Informationen ist ein verbreitetes Modell, aber erfordert oft zusätzliche »Back-End«-Infrastruktur und Planung, um die Informationen zu Geld zu machen. Gezielte Ransomware-Angriffe sind eine Alternative für Angreifer, die nicht wissen, wie sie ihr Know-how, in fremde Netzwerke einzudringen, zu Geld machen können. Sind sie einmal im Netzwerk, können sie nach wertvollen Dateien, Datenbanken und Backup-Systemen suchen und sogar alle diese Daten auf einmal verschlüsseln. Solche Angriffe sind bereits in freier Wildbahn identifiziert worden – wie im Fall der SamSa-Malware – und haben sich für die Gegner als lukrativ erwiesen.

[1] Laden Sie sich die vollständige Studie »Ransomware: Unlocking the Lucrative Criminal Business Model von Unit 42 herunter und erfahren Sie mehr darüber, wie sich Ransomware-Angriffe verhindern lassen.

Unter diesem Link finden Sie alle wichtigen Dokumente zum Thema Ransomware … https://www.paloaltonetworks.com/content/pan/en_US/solutions/initiatives/ransomware.html

Doppelt so viele Cyberattacken in Deutschland – starker Anstieg bei Ransomware