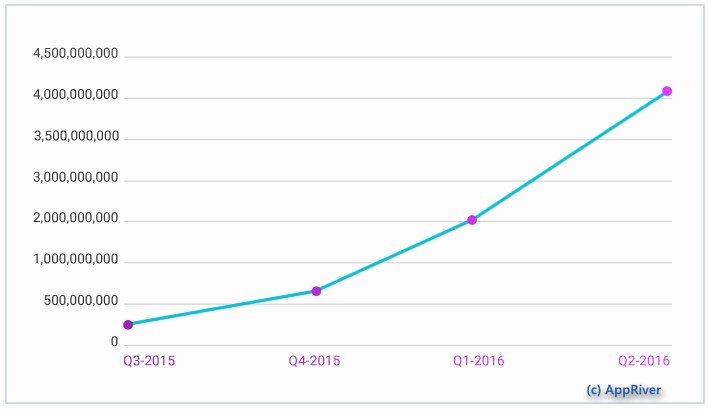

Laut der Security Analysten hat sich insbesondere das Botnetz Necurs mit Macht zurückgemeldet. In seinem aktuell veröffentlichten Q2 Global Security Report [1], berichtet das Unternehmen, dass die fatale Rückkehr dieses Botnets einer der wichtigsten Gründe für den enormen Anstieg der Malware-Aktivitäten war. Zwischen dem 1. April 2016 und dem 30. Juni 2016 hieß das in Zahlen: 4,2 Milliarden Schad-E-Mails und 3,35 Milliarden Spam-E-Mails. Zum ersten Mal verzeichnet der Report des Sicherheitsspezialisten auch webbasierte Bedrohungen. Die Zahlen lagen im Durchschnitt bei etwa 43 Millionen spezifischer Bedrohungen innerhalb eines Tages.

Die Security Analysten von AppRiver verzeichneten insgesamt 4,2 Milliarden Malware-E-Mails in den Filtersystemen, was auf einen massiven Anstieg bei der Verbreitung von Malware in diesem Jahr hindeutet. Die Zahlen addieren sich zu einem Ergebnis von 6,6 Milliarden E-Mails, die allein in der ersten Hälfte dieses Jahres in der Quarantäne gelandet sind. Zum Vergleich: Im gesamten Jahr 2015 verzeichneten die Analysten lediglich 1,7 Milliarden Schad-E-Mails.

Wie bereits im Q1 Global Security Report prognostiziert sind die Ransomware-Zahlen in diesem Quartal weiter angestiegen. Dabei handelt es sich vermutlich um die größte Bedrohung, der sich die Netzbürger derzeit ausgesetzt sehen. Nach Einschätzung der Security Analysten kann man nicht von einem baldigen Abflauen dieses enormen Malware-Volumens ausgehen. Mit Erpressungstrojanern wie Locky und Zepto, die Dateien der Nutzer bis zum Zahlen eines Lösegelds verschlüsseln sind Malware und insbesondere Ransomware zu einem eigenen Geschäftsmodell geworden.

Troy Gill, Manager of Security Research, AppRiver: »Im Dark Web haben organisierte Gruppen von Cyberkriminellen die Möglichkeit Botnetze zu kaufen über die sie dann massenhaft Ransomware verbreiten. Dazu gehören erfolgreiche Erpressungstrojaner wie Locky. Damit hat sich ein äußerst erfolgreiches Geschäftsmodell etabliert mit dem die organisierte Kriminalität nicht zuletzt weitere Aktivitäten finanziert. Botnetze und Ransomware sind leicht zugänglich. Das macht, gepaart mit der Bereitschaft der Opfer ein Lösegeld tatsächlich zu zahlen, den ungeheuren Erfolg aus.«

Dabei bedient sich Malware einer Reihe von populären Kanälen um ihre schädliche Fracht ans Ziel zu bringen. Dazu gehören neben verschleiertem JavaScript-Code, Schad-Makros und OLEs (Object Linking and Embedding).

Jon French, Security Analyst bei AppRiver dazu: »E-Mails und das sogenannte Malvertising bleiben beliebte Wege um potenzielle Opfer zu täuschen und dazu zu bringen eine Malware herunter zu laden. Es ist nicht besonders schwierig eine E-Mail zu konzipieren, die vorgibt im Anhang beispielsweise eine FedEX-Rechnung zu enthalten und das Opfer mit Tricks zu motivieren die angehängte .zip-Datei zu öffnen. Die enthält dann aber keine Rechnung oder ein anderes Dokument, sondern sie lädt die entsprechende Schadsoftware direkt auf den Rechner des Opfers und beginnt dort damit Dateien zu verschlüsseln.«

AppRiver bemerkte allerdings eine kurze Phase, in welcher der Malware-Strom zurückgegangen ist, und zwar zwischen dem 1. Juni und dem 20. Juni 2016. Troy Gill: »Das Necurs Botnetz war über einen Zeitraum von mehr als zwei Wochen verdächtig ruhig. Etwa zum selben Zeitpunkt wurden Mitglieder einer der größten russischen Gruppen innerhalb der organisierten Kriminalität, Lurk, verhaftet. Wir können keinen gesicherten Zusammenhang zwischen den beiden Ereignissen herstellen. Was wir aber wissen ist, wäre das Necurs-Botnetz nicht vom Netz gegangen wären die Malwarezahlen deutlich höher ausgefallen.«

55 % des Spam- und Malwareaufkommen haben ihren Ursprung in den USA, während Europa dahinter den zweiten Platz belegt. Darüber hinaus verzeichnete AppRivers SecureSurf-Webfilter im Juni eine deutliche Spitze bei den Phishing-Aktivitäten.

Um sich gegen Malware-Angriffe zu schützen sollten Unternehmen in jedem Falle die folgenden Systeme und Prozesse einsetzen:

- Antispam- und Antiviren-Lösungen, inklusive Schutz vor webbasierten Bedrohungen

- Routinemäßige und verpflichtende Software-Updates, so dass bekannte Schwachstellen gepatched werden

- Doppelte Authentifizierung um sich gegen das sogenannte »Whaling« und andere ausgefeilte und besonders zielgerichtete Angriffsformen zu schützen

- Formelle Sicherheitsrichtlinien und kontinuierlich durchgeführte Mitarbeiterschulungen, so dass Angestellte auf dem aktuellen Stand sind und sich ihrer persönlichen Rolle beim Schutz des Unternehmensnetzwerks bewusst sind.

[1] Weitere Details und Statistiken zur Bedrohungslage finden Sie im Q2 Global Security Report von AppRiver. Den kompletten Report können Sie hier https://www.appriver.com/about-us/security-reports/global-security-report-2016-quarter-2/ nachlesen sowie die Diskussion der Ergebnisse mit weiteren Erläuterungen der AppRiver Security Analysten ansehen.

Blinder Cyber-Passagier: Verbreitung von Malware über legitime Software

Ransomware ist kein »Malware-Problem«, sondern kriminelles Business

Spam- und Malware-Traffic im 1. Quartal 2016 übertrifft Spitzenwerte von 2015

EICAR-Stufe II: Mindeststandard für Anti-Malware-Produkte wird überprüfbar