Der IT-Branchenverband Bitkom schätzt, dass im Jahr 2015 gut die Hälfte aller Unternehmen in Deutschland von Datendiebstahl, Sabotage oder Spionage betroffen waren. Auch mittelständische Unternehmen müssen ihre Systeme zunehmend stärker schützen, da in Zeiten von Industrie 4.0 und mit dem Internet der Dinge die Technologie bis zu den Maschinen an der Bandstraße vordringt.

Jedes zehnte mittelständische Unternehmen wurde mindestens einmal Opfer einer Internet-Attacke, wie eine Umfrage der Beratungsgesellschaft PricewaterhouseCoopers aus dem Jahr 2014 belegt. Dabei entstand im Schnitt ein wirtschaftlicher Schaden von 80.000 Euro. Zusätzlich zu diesen Gefahren führen aber auch technische Defekte oder menschliche Fehler zu Systemausfällen. Häufig bleiben solche IT-Ausfälle für die Öffentlichkeit unbemerkt. Erst wenn kritische Infrastrukturen bei Telekommunikationsanbietern, Energieversorgern oder Fluggesellschaften betroffen sind, werde diese Vorfälle bekannt. Während ein verspäteter Flug jedoch nur geringe Auswirkungen auf die Bevölkerung hat, kann ein Stromausfall eine Vielzahl von Menschen beeinträchtigen.

Wie vielfältig die Gefahren für IT-Systeme sind, zeigt der Grundschutzkatalog des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Dieser ist eine wahre Fundgrube für Gefahrenquellen aller Art: Aufgeteilt in fünf Kategorien, von elementaren Gefährdungen bis zu vorsätzlichen Handlungen, sind hier knapp 630 verschiedene Varianten beschrieben, die zum IT-Ausfall oder Datenverlust führen.

Sicherheit per Gesetz

Als Reaktion auf die hohe Abhängigkeit von technischen Systemen sowie die steigende Bedrohungslage durch Angriffe entstand das IT-Sicherheitsgesetz. Dies wurde von der Bundesregierung im Jahr 2015 verabschiedet. Hier ist festgelegt, dass Betreiber kritischer Infrastrukturen IT-Sicherheitsvorfälle dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zu melden haben. Es sind besonders die Branchen wie Energie, Finanzdienstleister, Transport und Logistik, die den Meldepflichten nachkommen und ihre Sicherheitsstandards überprüfen müssen. Das Sicherheitsthema wird aber auch für mittelständische Unternehmen immer wichtiger, da hier mit dem Internet der Dinge und Industrie 4.0 die Internet-Technologie bis zu den Maschinen an der Bandstraße vordringt.

Wie definiert sich eine kritische Infrastruktur?

Anfang Mai 2016 ist die Verordnung zur Bestimmung kritischer Infrastrukturen (BSI-KritisV) in Kraft getreten. Diese legt zum Beispiel in den Sektoren Energie, Informationstechnik und Telekommunikation sowie Wasser und Ernährung fest, welche Unternehmen unter das IT-Sicherheitsgesetz fallen. Grundlage sind branchenspezifische Schwellenwerte, bei deren Erreichen eine Anlage als kritisch eingestuft wird. Für Stromerzeugungsanlagen führt beispielsweise eine installierte Leistung von über 420 MW zu einer entsprechenden Einstufung. Bei einem Wasserversorger liegt der Schwellenwert bei 22 Millionen Kubikmeter Wasser pro Jahr. Der Gesetzgeber setzt hier auf die 500.000er Regel: Sobald die Dienstleistung der Versorgung von mindestens 500.000 Personen dient, wird die Infrastruktur als kritisch angesehen.

Auch für Telekommunikation und IT gibt es diese Schwellenwerte. Beispielsweise gilt ein Rechenzentrum (Housing) mit einer Leistung ab fünf Megawatt als kritische Infrastruktur. Bei einer Serverfarm wurde ein Wert von 25.000 im Jahresdurchschnitt bereitgestellten Instanzen definiert und bei einem Content Delivery Netzwerk wird das jährlich ausgelieferte Datenvolumen als Kriterium heranzogen. Hier liegt der Wert bei 75 Petabyte. Darüber hinaus sind weitere Schwellenwerte definiert, die sich unter anderem an Betreiber von Domain- und Zertifikat-Servern oder von TK-Anlagen richten.

Normen und Standards, die für Sicherheit sorgen

Wer sich mit der Netzwerk- und Systemsicherheit beschäftigt, erhält über Normen und Standards eine erste Orientierungshilfe. An zentraler Stelle steht die international anerkannte ISO/IEC 27001-Norm. Sie gilt für privatwirtschaftliche und öffentliche Unternehmen sowie gemeinnützige Organisationen und definiert die Anforderungen für die Einführung, Umsetzung, Überwachung und Verbesserung eines Informationssicherheits-Managementsystems (ISMS). Mit dieser Norm erhalten Organisationen einen systematischen und strukturierten Ansatz, um Daten zu schützen, die Integrität ihrer Systeme sicherzustellen und die IT-Verfügbarkeit zu erhöhen. Anfang 2016 stellte UL (Underwriters Laboratories) sein neues Cybersecurity Assurance Programm CAP vor. Dies verwendet die neue UL 2900-Normenreihe, um nachweisbare Kriterien zur Cybersicherheit für netzwerkfähige Produkte und Systeme zu bieten. Darüber hinaus existieren eine Vielzahl weiterer Normen für spezifische Teilaspekte rund um den Betrieb von IT-Infrastrukturen.

Mehr Sicherheit im Rechenzentrum

Die IT-Sicherheit spielt sich im Rechenzentrum auf ganz unterschiedlichen Ebenen ab und muss bereits auf Ebene der Infrastruktur beginnen. Komponenten für die Energieversorgung wie USV und PDUs (intelligente Stromverteiler) sowie Geräte für die Kälteversorgung wie Chiller, Klimasysteme und Pumpen verfügen über Netzwerkschnittstellen und sind IP-basiert. Daher müssen Hersteller und Betreiber dafür sorgen, dass diese Systeme gegen Angriffe gesichert sind. Unterstützung bieten hierbei spezielle Softwarewerkzeuge, die eine Infrastruktur zum Beispiel nach offenen Ports oder nach Standardpasswörtern analysieren. Typische Lösungen sind Nessus der Firma Tenable oder das Open Vulnerability Assessment System (OpenVAS), das aus mehreren Diensten und Werkzeugen besteht, die zusammen ein umfangreiches Paket für Schwachstellen-Scanning und -Management bilden. Für OpenVAS sind mehr als 25.000 Prüfroutinen verfügbar.

Für Betreiber von Rechenzentren ist es wichtig, auch die für das Management und Monitoring eingesetzte Software wie eine DCIM-Lösung (Data Center Infrastructure Management) auf Schwachstellen in der Konfiguration zu analysieren. Beispielsweise läuft die von Rittal angebotene DCIM-Software RiZone auf einem Windows 2012 Server. Diese Konfiguration, als Hardware-Software-Applicance, wird von Rittal bereits entsprechend getestet. Wie Unternehmen eine DCIM-Installation mit Nessus oder OpenVAS härten, zeigt Rittal in seinem Whitepaper »Sicherheitsmanagement für Rechenzentrumsinfrastrukturen«. Das Dokument ist hier kostenfrei abrufbar: https://www.rittal.com/imf/none/5_3599/

Fazit

Hacker und Cybergangster finden immer wieder neue Attacken, die die IT-Sicherheit bei Unternehmen gefährden. Nur wer seine IT-Infrastruktur kontinuierlich auf potenzielle Risiken untersucht, wird in diesem Wettrennen als Sieger hervorgehen. Aber auch Gesetzesvorgaben und sicherheitsrelevante Normen lassen sich effizienter einhalten, wenn IT-Manager die eigenen Systeme regelmäßig auf Schwachstellen untersuchen. Nicht nur Betreiber großer kritischer Infrastrukturen sind hier gefragt, sondern auch der deutsche Mittelstand, der als besonders innovativ gilt und daher im Mittelpunkt vieler Hackerangriffe steht.

Bernd Hanstein, Hauptabteilungsleiter Produktmanagement IT, Rittal

Hauptaufgabe einer Data Centre Infrastructure Management-Software ist die Überwachung der physischen Infrastruktur eines Rechenzentrums mittels einer entsprechenden Sensorik.

Durch die DCIM-Software stehen dem Administrator die ermittelten Daten übersichtlich zur Verfügung.

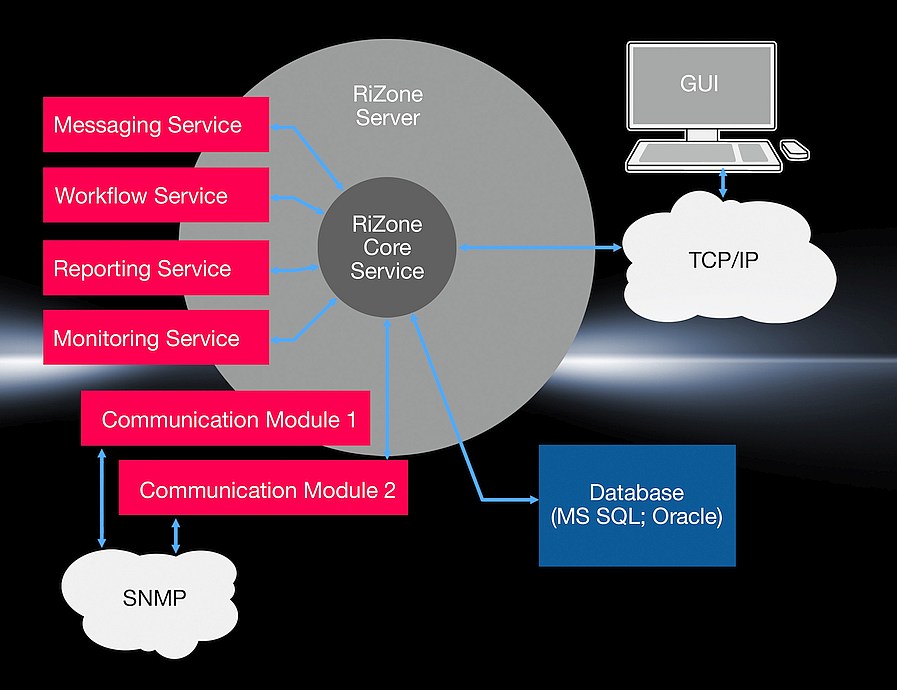

Architektur und Schnittstellen der DCIM-Plattform RiZone 3.5 von Rittal.

Big Data, Cloud, Rechenzentrum – Auf dem Weg zum digitalen Unternehmen

IT-Infrastruktur heute und morgen – Das Rechenzentrum und die Cloud

In Frankreich arbeitet das erste Rechenzentrum mit Energiespeicherung

Ökologisches Rechenzentrum im Produktivbetrieb – IT mit grünem Fußabdruck

Notstromversorgung im Rechenzentrum – Eine USV-Lösung mit kinetischer Energie

Betriebskosten um rund ein Viertel senken – Sparen im Rechenzentrum

Monitoring im Rechenzentrum – Umgebungswerte stehen im Fokus