Sicherheit durch Isolation: vom Word-Dokument bis zur exe-Datei.

Unternehmen und Behörden geraten zunehmend ins Visier von Cyberangreifern. Vor allem Phishing-Mails und gefährliche Downloads stellen eine immense Gefahr dar, die klassische Sicherheitsmaßnahmen nicht beseitigen können. Gefragt sind neue Lösungen, die nicht auf die Detektion von Angriffen angewiesen sind, sondern alle potenziell gefährlichen Anwenderaktivitäten mittels Virtualisierung isolieren.

Gefälschte E-Mails kursieren in immer größerem Umfang. Es vergeht kaum ein Tag, an dem nicht neue Phishing-Mails mit gefährlicher Schadsoftware auftauchen. Aktuell macht etwa die E-Mail-Spam-Kampagne mit dem Onlinebanking-Trojaner Emotet von sich reden. Er infiziert E-Mail-Postfächer und Rechner und kann gesamte Netzwerke lahmlegen. Auch Social Engineering, das vor allem in Form von Spear-Phishing-Mails auftritt, liegt momentan im Trend und stellt eine große Gefahr für jedes Sicherheitssystem dar.

Vor allem aber stellt Unternehmen wie Behörden das sichere Downloaden und Öffnen von Dokumenten aus unbekannten Quellen zunehmend vor ein großes Problem. Aus dem Arbeitsalltag vieler Mitarbeiter ist das Downloaden von Dateien nicht wegzudenken. Dabei besteht aber immer die Gefahr, Opfer von Malware zu werden: sei es durch das Klicken auf Weblinks, durch die Installation von Programmen oder das Starten von FTP-Filetransfers. Die Angriffswege der Hacker sind dabei äußerst vielfältig, zu den aktuellen Varianten zählen etwa Fake-Updates, URL-Weiterleitungen, DNS-Manipulationen, fingierte Treiber und Systemtools oder Watering-Hole Attacks (»Wasserloch-Attacken«).

Klassische Schutzmaßnahmen sind limitiert. Ein Ding der Unmöglichkeit ist, den durch E-Mails und Downloads bestehenden Gefahren mit klassischen Sicherheitslösungen wie Firewalls, Web- und E-Mail-Filter oder Antiviren-Programmen erfolgreich zu begegnen. Ihr Problem besteht darin, dass sie unter Nutzung von Signaturen, Verhaltensanalysen oder heuristischen Methoden auf die Malware-Erkennung angewiesen sind. Bisher unbekannte Schadsoftware wie einen neuen Virus in einem E-Mail-Anhang können sie mit solchen Verfahren kaum aufspüren. Selbst wenn Lösungen wie die Next-Generation-AV-Produkte eine Erkennungsrate von 99 Prozent bieten, bezieht sich auch das nur auf bereits bekannten Schadcode. Was bleibt, ist eine gefährliche Lücke nicht detektierbarer Malware.

Unternehmen und Behörden sind sich oft der Begrenztheit ihrer Abwehrmaßnahmen bewusst und versuchen deshalb die Nutzer für die Gefahren durch E-Mails und E-Mail-Anhänge zu sensibilisieren. Es ist zwar richtig, greift aber zu kurz. Ebenso wichtig ist, dass die E-Mail-Nutzer mit einer technischen Lösung entlastet werden.

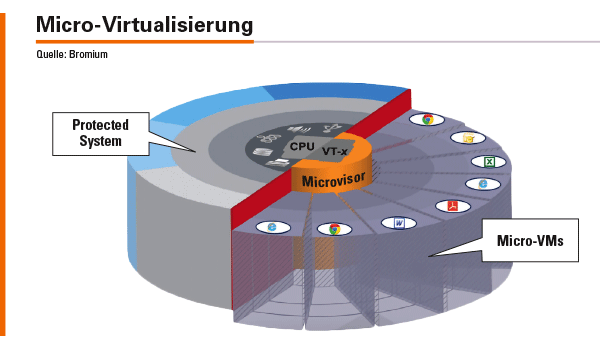

Die Bromium-Lösung kapselt alle Anwenderaktivitäten in eigenen Micro-VMs.

Isolation statt Detektion lautet das neue Schlagwort. Dabei rücken verstärkt neue Sicherheitslösungen ins Blickfeld, die einen gänzlich anderen methodischen Ansatz als herkömmliche Tools wählen. Sie setzen auf »Isolation statt Detektion«, und das technische Fundament dafür bildet vielfach die Virtualisierung.

Nicht auf die Detektion, sondern auf die Isolation zielen etwa Secure-Browsing-Lösungen ab. Sie werden aktuell in Ergänzung zu klassischen Sicherheitslösungen als zusätzliche Sicherheitslayer eingesetzt, um den zentralen Angriffsvektor Browser zu schützen. Sie gehen mit der Isolation von Gefahrenherden in die richtige Richtung, greifen aber mit ihrer Browser-Fokussierung zu kurz, da sie andere Sicherheitsgefahren für Endgeräte wie E-Mails oder Downloads unberücksichtigt lassen.

Der eingeschränkte Funktionsumfang von Secure-Browsing-Lösungen wird ohnehin der aktuellen Bedrohungslandschaft nicht mehr gerecht. Eine Studie von Bromium hat ergeben, dass Browser-basierte Attacken an Bedeutung verloren haben und File-basierte Angriffe gegenwärtig die größte Gefahr darstellen. Bromium hat für seine Untersuchung die bei seinen Kunden im Jahr 2018 aufgetretene Schadsoftware detailliert analysiert – und zwar diejenige, die von klassischen Sicherheitslösungen wie Antiviren-Software, Webfilter-Programmen oder Firewalls nicht erkannt wurde. Das Ergebnis ist eindeutig: Rund 90 Prozent aller Attacken sind File-basiert und nur 10 Prozent Browser-basiert. Bei der File-basierten Malware entfallen jeweils circa 50 Prozent auf Downloads und auf E-Mail-Anhänge. Die für die Angriffe am häufigsten genutzten Dateitypen sind *.doc, *.xls, *.pdf und *.exe.

Das Ergebnis zeigt, dass Browser-Schutz alleine nicht ausreichend ist. Eine umfassende Sicherheitslösung muss alle riskanten Anwenderaktivitäten mit Daten aus unbekannten Quellen berücksichtigen. Und diesen Weg geht Bromium mit seiner Lösung Secure Platform, die ebenfalls auf Isolation statt Detektion setzt – und zwar unter Nutzung der Virtualisierungstechnologie, der sogenannten Micro-Virtualisierung. Sie kapselt jede riskante Anwenderaktivität wie das Öffnen eines E-Mail-Anhangs, das Downloaden eines Dokuments oder das Aufrufen einer Webseite in einer eigenen Micro-VM, die nach Beendigung jeder Aktion wie dem Schließen eines Files automatisch gelöscht wird. Das heißt: Es ist völlig egal, ob Schadprogramme einen Rechner erreichen oder nicht. Eine Infizierung des Endgeräts und damit des Unternehmens- oder Behördennetzwerks mit neuer, bisher unbekannter Schadsoftware ist somit ausgeschlossen. Nicht zuletzt entlastet die Lösung die Mitarbeiter, da sie nicht mehr jeden Klick auf einen E-Mail-Anhang überdenken müssen. Sie erhöht damit nicht nur die Sicherheit, sondern verhindert auch eine Produktivitätsbeeinträchtigung.

Jochen Koehler ist

Jochen Koehler ist

Regional Director DACH

bei Bromium in Heilbronn

Bilder: © Bromium

Menschliche Firewall ist für die Abwehr von Social-Engineering-Angriffen unerlässlich

Falsche Abwehrstrategie zwingt die IT-Sicherheitsbranche in Aufrüstspirale