In unserer modernen Netzwerkgesellschaft bilden zukunftsorientierte Technologien eine wichtige strategische Ressource. Doch welche Faktoren sind bei ihrer Entwicklung – auch in Hinsicht auf die Nutzer – aktuell wie zukünftig besonders wichtig?

Nachhaltige Trends wie Big Data, künstliche Intelligenz und Internet of Things zeigen, dass all jene Player am Markt bestehen, die sich webbasierte Business-Methoden zu eigen machen, um gänzlich neue Geschäftsmodelle zu entwickeln. Deren wesentliche Grundlage bildet ein starkes Informationsnetzwerk sowie eine gute technologische Infrastruktur. Etwa in der Form einer flexiblen und skalierbaren Plattformtechnologie, bei der sich Anwendungen und Informationen für Nutzer kontextsensitiv und auf die jeweiligen Arbeitsprozesse abgestimmt zur Verfügung stellen lassen.

Die folgenden fünf Faktoren zeigen, woran Entscheider und Nutzer eine gute Technologie erkennen und was IT-Spezialisten bei ihrer Entwicklung beachten müssen.

1. Der Anbindungsfaktor

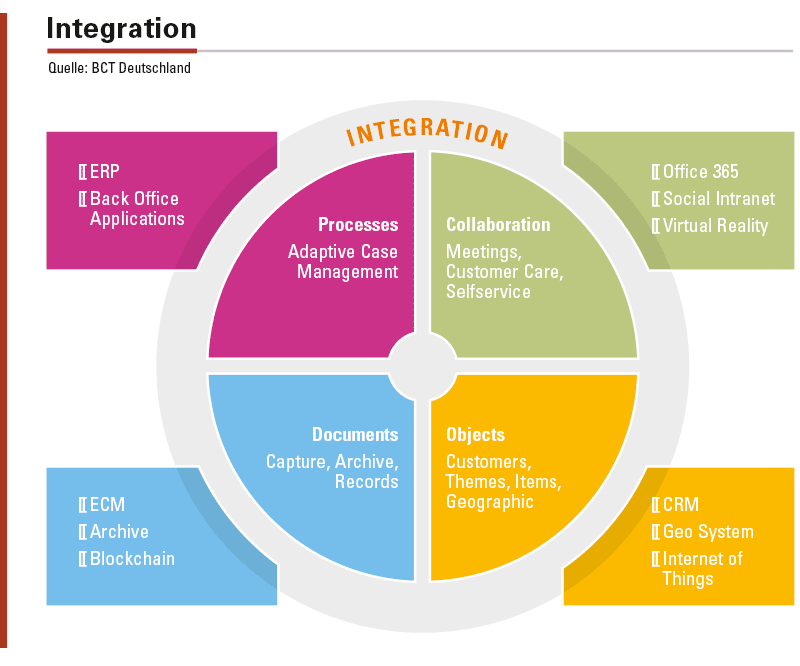

Zunächst spielt eine Microservices-Architektur mit ihren offenen Schnittstellen – Open API – eine wichtige Rolle bei der Softwareentwicklung: Lassen sich sämtliche Funktionalitäten einer Technologie mit Features anderer, komplementärer Systeme und Informationsquellen kombinieren, wird eine Offenheit geschaffen, die für digitale, vernetzte Ökosysteme essenziell ist. Die Systeme können untereinander kommunizieren, während der Nutzer oberflächlich über eine Plattform auf alles zugreift, was er braucht. Wichtig dabei: Die weiteren Systeme sollten die gleichen Standards erfüllen wie die Basistechnologie – gerade in Bezug auf Sicherheit.

2. Der Flexibilitätsfaktor

Durch eine maximale Anpassungsfähigkeit und Flexibilität der IT-Lösung kann man schnell auf die Nutzungsintensität und sich verändernde Bedürfnisse der Anwender sowie der Marktsituation reagieren. Neben einem responsiven Design sollte eine Software daher skalierbar sein – sich also den jeweiligen Anforderungen anpassen können. Das auch als Mandantenfähigkeit bekannte Multi-Tenancy sorgt dafür, dass mit nur einer Softwareinstanz verschiedene Organisationen und Zielgruppen auf der gleichen Plattform arbeiten können, sie aber nur Einblick in die Daten erhalten, für die sie autorisiert sind. Ergänzt um eine Container-Technologie für isolierte Virtualisierungsumgebungen lassen sich außerdem Hardwareressourcen und die technische Administration wesentlich effizienter einsetzen.

3. Der Empfehlungsfaktor

In Verbindung mit Big Data bietet Machine Learning den Vorteil, dass Systeme zunehmend smarter werden und Mitarbeiter bei ihren Tätigkeiten optimal unterstützen können. Ähnlich wie die auf Algorithmen basierenden Kaufempfehlungen bei Amazon oder die Empfehlungsfilter bei Netflix sollte eine Software Mitarbeitern proaktiv eine Lösung für ihre aktuelle Situation anbieten. Die maschinelle Entscheidungshilfe erfolgt auf Basis der gesamten Plattformnutzung aller Beteiligten: Gab es in der Vergangenheit vergleichbare Konstellationen, lassen sich zukünftige Situationen besser einschätzen und vorhersagen. Die Software kann also begreifen, verarbeiten und erlerntes Wissen anwenden.

4. Der Sicherheitsfaktor

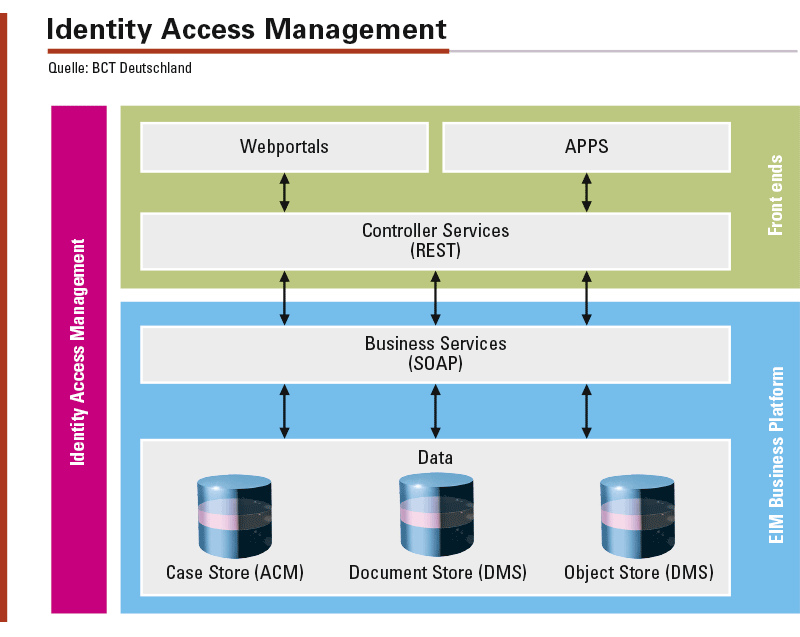

Cloud Computing – sowohl Private als auch Public Cloud – ist inzwischen häufig der Ausgangspunkt für die Nutzung einer Informationstechnologie, da auf diese Weise der Austausch innerhalb des Unternehmens – und darüber hinaus – in vielfältiger Weise optimiert wird. Um geschützt in einer Cloud-Umgebung arbeiten zu können, bildet ein Identity Access Management einen sicheren und vertrauensvollen Rahmen, basierend auf internationalen Standards (WSO2, SAML etc.). Bei der Softwareentwicklung sollten daher die Prinzipien »Security by Design« und »Privacy by Design« gelten: Der gesamte Entwicklungsprozess sowie die eigentliche Nutzung sollten auf die explizite Einhaltung spezifischer Schutzmaßnahmen ausgelegt sein.

Es gilt, weitere wichtige Präventivmaßnahmen zu beachten, die Bestandteil der Qualitätsliste nach ISO 25010 sind. Dazu zählt die Verschlüsselung der Datenübertragung anhand von Transport Layer Security sowie der Datenbanken bei der Speicherung. Auch eine zweistufige Authentifizierung und Autorisierung beim Zugang ist von hoher Bedeutung. Darüber hinaus sollten Web-Lösungen mithilfe der führenden Sicherheitsrichtlinien des Open Web Application Security Project auf Schwachstellen untersucht werden. Ein Cloud-Provider, dessen Rechenzentren nach ISO 27001 zertifiziert sind, sorgt wiederum während der Nutzung der Software für den technischen und physischen Schutz der Daten.

5. Der Teamfaktor

Entwickler sollten sich verstärkt als Teil eines komplementären Teams verstehen. Bei einer ergänzenden, netzwerkorientierten Zusammenarbeit mit weiteren Spezialisten kann jeder seine eigenen Stärken einbringen und das spezifische Wissen der anderen mit dem eigenen Know-how kombinieren. So wird das Innovationsniveau auf allen Seiten konstant hochgehalten. Über Schnittstellen können Partner beispielsweise weitere Funktionen beziehungsweise Komponenten hinzufügen, die dem Nutzer in Form von Web-Portalen oder Apps stets Zugriff auf die zentralen Informationsquellen innerhalb der Entwicklungsplattform – also die Basistechnologie seiner Arbeitsumgebung – ermöglichen.

Mit komponentenbasierten und modularen Produkten im Bereich Enterprise Information Management werden Softwareanbieter, IT-Dienstleister, Cloud-Service-Provider und andere Unternehmen dabei unterstützt, ihr vorhandenes Produkt- und Dienstleistungsportfolio zu erweitern.

Besonders spannend wird der Austausch, wenn das Netzwerk Partner unterschiedlicher Bereiche verbindet, also neben Softwareanbietern auch weitere IT-Dienstleister, Branchenverbände oder Forschungsinstitute an der Co-Creation neuer Softwarekomponenten oder ganzer Geschäftsmodelle beteiligt sind. Daraus ergeben sich zahlreiche Synergieeffekte für alle Seiten. Die Praxiserfahrungen der jeweiligen Partner sind entscheidend, um Technologien noch besser dem Bedarf der Kunden, Branchen und Märkte entsprechend anzupassen.

Diese stetige Verbesserung der Technologie ist auch durch eine kontinuierliche Einbindung des Nutzers in architektonische Entscheidungen möglich: Statt wie bei der Wasserfallmethodik erst das fertige Produkt auf dem Markt zu testen, sollte die Software bereits in früheren Entwicklungsstadien verwendet werden. Feedback aus der Praxis kann dadurch direkt in die einzelnen Produktionsschritte einfließen und die Softwareentwicklung bleibt agil.

Identity Access Management bildet einen sicheren und vertrauensvollen Rahmen, um sicher in einer Cloud-Umgebung arbeiten zu können. Bei der Softwareentwicklung sollten die Prinzipien »Security by Design« und »Privacy by Design« gelten.

Fazit. Im Vergleich zu Zeiten, in denen ein Computer noch als Büroneuheit galt, hat sich die Art und Weise unseres Umgangs mit Informationen drastisch verändert – was vor neue Herausforderungen stellt. Mit der Cloud als Transport- und Container-Medium etwa oder der Möglichkeit, die Funktionen eines Systems dem wechselnden Bedarf anzupassen, lassen sich allerdings die Chancen der sich wandelnden Informationsgesellschaft erfolgreich nutzen.

Math Huntjens,

Math Huntjens,

Manager Technology

bei BCT Deutschland

www.bctsoftware.com

Illustration: © Roman Borodaev / shutterstock.com

Hier folgt eine Auswahl an Fachbeiträgen, Studien, Stories und Statistiken die zu diesem Thema passen. Geben Sie in der »Artikelsuche…« rechts oben Ihre Suchbegriffe ein und lassen sich überraschen, welche weiteren Treffer Sie auf unserer Webseite finden.

Ganzheitliches Enterprise Information Management: Digitale Plattformen – die Marktplätze von heute

Die Anbieter von Big Data Transformation Consulting & Integration

Wissensmanagement und kognitive Suche: Durchbruch für Enterprise Search

Tipps zur digitalen Transformation: Menschen, Informationen und Wissen besser verbinden