Geschäftsprozesse müssen dringender denn je gegen die Auswirkungen von Cyberattacken abgesichert werden. Dabei sollten IT und Geschäftsführung an einem Strang ziehen.

Bereits in 2021 bezeichnete das Bundesamt für Sicherheit in der Informationstechnik (BSI) die Bedrohungslage als angespannt bis kritisch – unter anderem aufgrund der zunehmenden Professionalisierung von Angriffsmethoden. Durch die Ukraine-Krise hat sich die aktuelle Bedrohungslage noch weiter verschärft. »Droht Deutschland ein Cyberkrieg?« fragte BR24 am 08.03.2022 und berichtete über eine Zunahme von Cyberangriffen um das Drei- bis Vierfache. Ebenso warnte das Bundesamt für Verfassungsschutz vor Angriffsversuchen russischer Geheimdienstmitarbeiter auf kritische Infrastrukturen, militärische Einrichtungen und Behörden. Die häufigsten Angriffsszenarien seien hier Erpressungsversuche oder Lösegeldforderungen nach Verschlüsselung von Daten durch eingeschleuste Ransomware. Diese düstere Bilanz von BR24 ist die Fortsetzung einer zunehmenden Bedrohungslage, die auch der BSI-Lagebericht aus 2021 beschreibt: Hier war die Bedrohungslage bereits geprägt von Cybererpressern, die immer häufiger Lösegeld, Schutzgeld und Schweigegeld nach Cyberangriffen forderten. Die betroffenen Unternehmen mussten sich nicht nur mit Ausfällen ihrer geschäftskritischen Systeme und verbundenen wertschöpfenden Prozesse auseinandersetzen, sondern sahen sich auch durch die finanziellen Auswirkungen und durch die daraus resultierenden Image- und Reputationsschäden bedroht.

Die Notwendigkeit, Geschäftsprozesse gegen die Auswirkungen von Cyberangriffen abzusichern, liegt so deutlich wie noch nie auf der Hand. Doch warum sind Cyberangriffe trotz der hohen öffentlichen Aufmerksamkeit weiterhin so erfolgreich? Die Ursache liegt in der fortschreitenden Digitalisierung und der damit verbundenen Vergrößerung der Angriffsfläche. Die zunehmende Komplexität von IT-Umgebungen stellen Unternehmen vor große Herausforderungen, beispielsweise durch hybride Architekturen und Vernetzung von technischen Einrichtungen und Produktionsumgebungen. Damit steigt die Wahrscheinlichkeit, dass Schwachstellen und Konfigurationsfehler in den IT-Umgebungen von Unternehmen auftreten.

Zusammenspiel aus BCM und IT-Risikomanagement. Eine weitere Ursache, die sich in der Praxis häufig beobachten lässt, liegt darin, dass die IT und die Geschäftsführung bei der Abwehr von Cyberangriffen nicht immer an einem Strang ziehen. Oftmals fehlt es am gemeinsamen Verständnis und einheitlichen Sichtweisen auf die Herausforderungen und Problemstellungen: Während die IT die technische Konfiguration und den Betrieb von IT-Systemen und Anwendungen im Fokus hat, abstrahiert die Geschäftsführung auf einen funktionierenden IT-Betrieb und fokussiert sich auf die Orchestrierung der verschiedenen Organisationseinheiten in den Geschäftsprozessen.

Im Mittelpunkt der Sicherheitsüberlegungen stehen häufig die sichere Verarbeitung von Daten und deren Verfügbarkeit im Betrieb. Ist jedoch kein gemeinsames Verständnis dafür vorhanden, welche Daten geschäftskritisch sind, dann kommt es zu einer Auslegung auf Basis der täglichen betrieblichen Erfahrung. Aus IT-Sicht sind die Konfigurationsdaten beziehungsweise alle mit IT-Systemen verarbeiteten und gespeicherten Daten schützenswert, während die Geschäftsführung Daten zur Unternehmenssteuerung beziehungsweise die für die Geschäftsprozesse erforderlichen Anwendungsdaten geschützt sehen möchte. Setzt sich nur eine der beiden Sichtweisen durch, bleiben die geschäftskritischen Daten der anderen Seite ungeschützt. Wichtig ist hier, dass IT-Risiken und Geschäftsrisiken gemeinsam betrachtet werden, um einen gesamtheitlichen Blick auf die Auswirkungen von Cyberangriffen zu erhalten. Das Schadensausmaß durch Cyberangriffe auf die IT ergibt sich aus den davon direkt oder indirekt betroffenen Geschäftsprozessen, während die Wahrscheinlichkeit für die Störung eines Geschäftsprozesses auch vom Eintritt einer IT-Störung bzw. eines IT-Ausfalls nach einem Cyberangriff abhängt. Daher ist es wichtig, den Zusammenhang von Geschäftsrisiken und IT-Risiken zu verstehen und entsprechende Maßnahmen abzuleiten. Während Geschäftsrisiken im Rahmen des Business Continuity Managements (BCM) betrachtet werden, erfolgt dies für IT-Risiken innerhalb des IT-Risikomanagements.

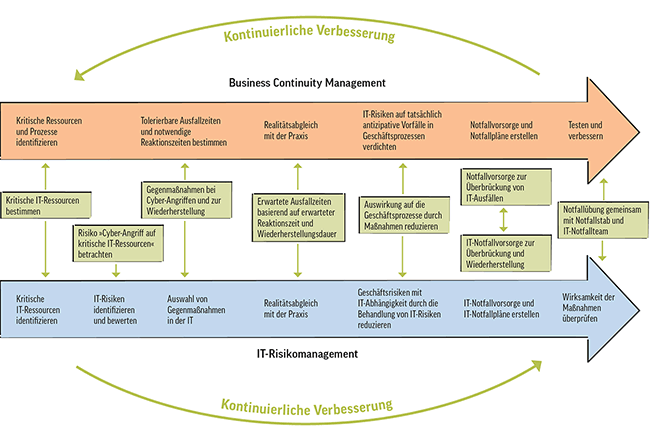

Business Continuity Management (BCM) und IT-Risikomanagement müssen bei der Abwehr von Cyberangriffen zusammenspielen.

Folglich ist ein Zusammenspiel aus BCM und IT-Risikomanagement erforderlich, um sich gegen drohende Cyberangriffe zu schützen. Ein BCM liefert dabei wichtigen Input zur Bestimmung und Bewertung von IT-Risiken, während das IT-Risikomanagement die IT-Maßnahmen ermittelt und eine Einschätzung zu deren Wirksamkeit an das BCM zurückmeldet. Die zentrale Fragestellung für ein solches Zusammenspiel ist, welche IT-Risiken toleriert werden können und wieviel in die Risikobehandlung investiert werden sollte.

Identifikation von kritischen Ressourcen und Prozessen. Konkret bedeutet dies, dass im BCM die kritischen Ressourcen und Prozesse identifiziert sowie tolerierbare Ausfallzeiten und notwendige Reaktionszeiten bestimmt werden. Das IT-Risikomanagement setzt dann bei den kritischen Ressourcen an und bestimmt die Risiken, welche in Verbindung mit der eingesetzten IT bestehen. Dabei erfolgt eine Risikoanalyse entlang der gesamten IT-Landschaft und der Zusammenhang zu kritischen Ressourcen wird gezielt untersucht. Basierend auf den tolerierbaren Ausfallzeiten und notwendigen Reaktionszeiten werden IT-Maßnahmen zur Risikobehandlung bestimmt. Dabei ist es wichtig, dass die IT-Risikoanalyse belastbare Aussagen bezüglich Ausfallzeiten und Reaktionszeiten zulässt. Dies erfordert nicht nur ein definiertes Vorgehen zur IT-Risikoanalyse, sondern auch einen Abgleich mit der Praxis, ob die getroffenen Annahmen und Einschätzungen unter den gegebenen Umständen realistisch sind.

Ein solcher Abgleich sollte nicht nur in der IT, sondern auch im Rahmen des BCM erfolgen. Die Identifikation von IT-Risiken hilft dabei, die Ursachen und Auswirkungen auf das Geschäft zu verstehen. Konkret lässt sich die Schadensminderung von IT-Maßnahmen im Geschäftsprozess messen, indem die Ausfallzeiten und Reaktionszeiten mit und ohne diese Maßnahmen verglichen werden. So reduziert die Behandlung von IT-Risiken die Geschäftsrisiken mit IT-Abhängigkeit. Darüber hinaus ist es möglich, die im IT-Risikomanagement identifizierten IT-Risiken im BCM auf tatsächlich antizipative Vorfälle in Geschäftsprozessen zu verdichten. Die verbleibenden Restrisiken, die nicht proaktiv behandelt und auch nicht akzeptiert werden können, können im BCM durch Notfallvorsorge und mit konkreten Notfallplänen adressiert werden. Auch hier ist es wichtig, dass sich die Notfallvorsorge mit einem IT-Notfallmanagement in der IT fortsetzt. Anregungen für die Praxis finden sich im BSI-Standard 200-4, welcher sich mit BCM und Notfallmanagement in der IT befasst. In jedem Fall ist es wichtig, einen Dialog zwischen den Betreibern des BCM und des IT-Risikomanagements herbeizuführen. Auch ist es ratsam, ein gemeinsames Risikoregister für das BCM und das IT-Risikomanagement anzulegen, denn IT-Risiken sind letztlich Geschäftsrisiken in der IT.

Für die erfolgreiche Umsetzung in der Praxis braucht es neben dem Zusammenspiel aus BCM und IT-Risikomanagement vor allem die Unterstützung der Geschäftsführung, um dieses als notwendig und unternehmensrelevant herauszustellen. Ebenso wichtig ist die Unterstützung, wenn es darum geht, alle benötigten Ressourcen bereitzustellen und das erforderliche Fachwissen bei allen Akteuren sicherzustellen. Aber auch die Akzeptanz und Mitwirkung der risikoverantwortenden Bereiche im Unternehmen sind von wesentlicher Bedeutung, um realistische Risikoeinschätzungen treffen zu können und die erfolgreiche Umsetzung wirksamer Maßnahmen zu erreichen. Nicht zuletzt spielen die Risikokultur und der Risikoappetit im Unternehmen eine entscheidende Rolle, wie Risiken, mögliche Notfälle und Krisen eingeschätzt und behandelt werden.

Fazit. Wer die Abhängigkeit von der eigenen IT kennt, kann die kritischen Geschäftsprozesse wirksam gegen Cyberangriffe und andere IT-Risiken schützen. Gleichzeitig besteht immer die Möglichkeit, sich eine Unabhängigkeit von der eigenen IT zu schaffen, indem manuelle Ersatzprozesse für den Ernstfall vorgesehen werden. Dies ist im Umfeld der funktionalen Sicherheit – beispielsweise im Medizin- oder Aerospace-Bereich – bewährte Praxis und lässt sich auch auf kritische Geschäftsprozesse im eigenen Unternehmen übertragen. Auch die Wirksamkeit solcher manuellen Ersatzprozesse lässt sich im Zusammenspiel aus IT-Risikomanagement und BCM betrachten, wie ein Vergleich der Notfallprozesse, als Alternative zu einer hochverfügbaren IT. Am Ende bleibt es immer eine Risikoentscheidung, basierend auf IT-Risiken und Geschäftsrisiken.

Dr. Ralph Herkenhöner,

CISSP, CISA/Lead Consultant Information Security

Derya Pfaller,

T.I.S.P., Consultant Information Security

Johannes Wolf,

Junior Consultant Information Security

Daniel Kammerbauer,

Team Lead Governance, Risk and Compliance (GRC)

Controlware GmbH

www.controlware.de

blog.controlware.de