Illustration Absmeier foto freepik

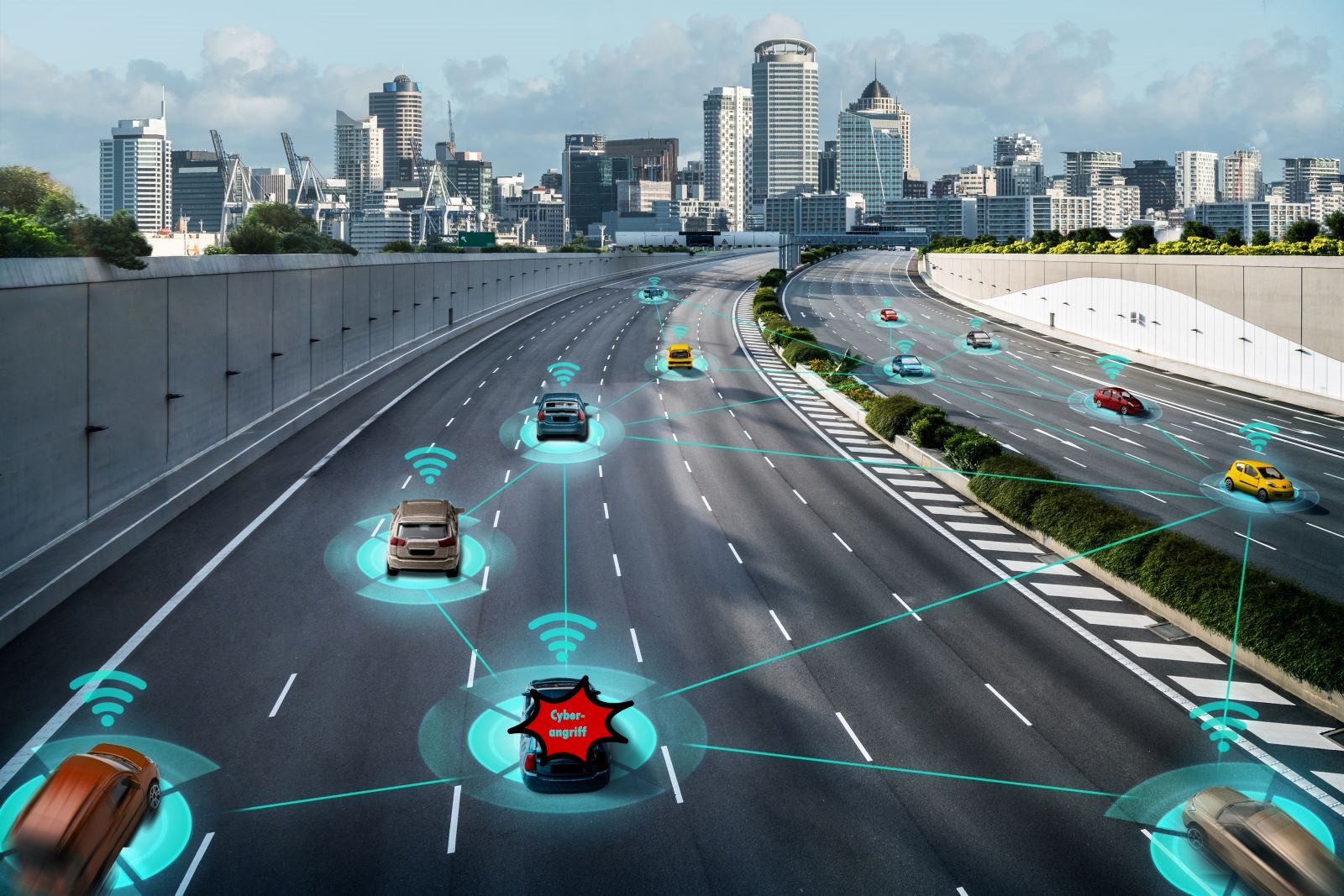

Noch haben Automotive-Anbieter Zeit, sich und ihre Kunden gegen potenzielle digitale Angriffe zu wappnen.

Technologische Verbesserungen bei der Automatisierung und Konnektivität von Fahrzeugen haben zur raschen Entwicklung neuer intelligenter Funktionen in vernetzten Autos beigetragen. Vernetzte Autos sind so zu produktiven Datenerzeugern geworden: Angefangen bei Daten zu Geolokalisierung, Geschwindigkeit, Beschleunigung, Motorleistung, Kraftstoffeffizienz und anderen Betriebsparametern. Laut einem Bericht der Unternehmensberatung McKinsey verarbeitet ein vernetztes Fahrzeug bis zu 25 Gigabyte Daten pro Stunde. Aufgrund der enormen Menge gesammelter Daten und der Tatsache, dass sie ständig mit dem Internet verbunden sind und so viele Apps und Dienste wie Over-the-Air-Software-Updates nutzen, können Fahrzeuge heute als »Smartphones auf Rädern« bezeichnet werden.

Diese Tatsachen machen Fahrzeuge zu einem immer attraktiveren Ziel für komplexe Cyberangriffe. In diesem Beitrag befassen sich Experten des Automotive-Cybersecurity-Anbieters VicOne und seinem Mutterkonzern Trend Micro mit Aussagen in globalen Untergrundforen, die von Kriminellen genutzt werden. Sie analysieren, was diese über die aktuelle Cyberkriminalität gegenüber vernetzten Fahrzeugen sowie über potenzielle zukünftige Bedrohungen aussagen. Die Experten gehen dabei der Frage nach, was Automobilhersteller und -zulieferer weltweit bereits heute tun sollten, um sich auf den unvermeidlichen Übergang von den heutigen manuellen Hacks zum Zweck der Fahrzeugmodifikation, zu den deutlich gefährlicheren Cyberangriffen von morgen vorzubereiten.

Aktuelle und zukünftige Angriffe auf vernetzte Fahrzeuge

Schon seit geraumer Zeit beschäftigen sich Sicherheitsforscher in Foren mit kreativen Angriffen auf oder Proof-of-Concept-Exploits für vernetzte Fahrzeuge, und es gibt erste Berichte über derartige Straftaten, wie etwa einen Autodiebstahl im Juli 2022, der durch eine als CAN-Injection bekannte Technik ermöglicht wurde. Aber die einzigen in Untergrundforen diskutierten »Angriffe« auf vernetzte Fahrzeuge scheinen unter die Kategorie Fahrzeugmodifikation (»Car Modding«) zu fallen. Dabei hacken die Täter eingebettete Fahrzeugfunktionen, um beispielsweise Funktionen, die eigentlich kostenpflichtig sein sollen (wie etwa die Sitzheizung) zu aktivieren oder um den Kilometerstand künstlich zu verringern. Diese Manipulationen schmälern zwar den Gewinn der Automobil-Erstausrüster (OEMs), zielen aber nicht wirklich auf die Nutzer von vernetzten Autos ab, sodass unklar ist, ob Modding-Aktivitäten überhaupt als »Cyberangriffe« eingestuft werden können.

![]()

Abbildung 1. Ein Beitrag in einem Forum für Fahrzeugmodifikationen, in dem ein Nutzer um Hilfe bei der Aufhebung der Geschwindigkeitsbegrenzung für ein bestimmtes Fahrzeug bittet.

Wenn aktuell ein herkömmliches (nicht vernetztes) Auto gestohlen wird, haben Kriminelle folgende Möglichkeiten:

- Weiterverkauf des Autos im Land selbst. In den Industrieländern kommt dies allerdings kaum vor, da die Fahrzeuge leicht zurückverfolgt werden können und den Tätern so die Verhaftung droht.

- Export des Autos in ein anderes Land.

- Demontage des Autos und Verkauf der Ersatzteile.

- Verwendung des Fahrzeugs für Straftaten, als Flucht- oder Rammfahrzeug bei Raubüberfällen oder für Drogentransporte.

Beim Diebstahl eines vernetzten Autos sind die Möglichkeiten ganz anders:

- Vernetzte Autos sind ständig online, was bedeutet, dass sie leicht auffindbar sind. Gestohlene vernetzte Autos haben eine hohe Wiederauffindungsrate, wie etwa Tesla mit einer Wiederauffindungsrate von knapp 98 %. Diebe von vernetzten Autos haben es also schwer, Käufer für ein gestohlenes Fahrzeug zu finden, da die Strafverfolgungsbehörden es rasch lokalisieren können. Sollte es den Kriminellen gelingen, das Auto offline zu nehmen – was nicht einfach, aber theoretisch machbar ist –, sind die Chancen auf einen Weiterverkauf ebenfalls gering, da Käufer auf bestimmte Funktionen nicht zugreifen können.

- Vernetzte Autos erfordern die Einrichtung von individuellen Nutzerkonten, um ihre Onlinefunktionen zu verwalten. Durch den Zugriff auf diese Nutzerkonten könnten Angreifer teilweise Kontrolle über die Fahrzeuge erlangen und hätten beispielsweise die Möglichkeit, die Türen zu entriegeln oder die Motoren aus der Ferne zu starten. Dieses Szenario eröffnet Kriminellen neue Missbrauchsmöglichkeiten, wie die Aneignung der Benutzeridentität sowie den Kauf und Verkauf von Benutzerkonten, inklusive möglicher sensibler Daten.

Durch den unbefugten Zugriff auf ein Kfz-Nutzerkonto könnten Cyberkriminelle zudem ein Auto ausfindig machen, öffnen, Wertgegenstände entwenden, die Wohnadresse des Eigentümers herausfinden und erfahren, wann der Eigentümer nicht anwesend ist. Um diese Informationen bestmöglich zu nutzen und ihre illegalen Geschäfte auszubauen, können sie dabei mit herkömmlichen kriminellen Banden zusammenarbeiten, wie bei den berüchtigten Carbanak- und Cobalt-Malware-Angriffen, die auf mehr als hundert Einrichtungen weltweit abzielten und dem Bandennetzwerk über eine Milliarde Euro einbrachten.

Der cyberkriminelle Untergrundmarkt für vernetzte Autodaten

Im Rahmen ihrer Recherchen haben die Experten von VicOne und seinem Mutterkonzern Trend Micro Untergrundforen von Cyberkriminellen im Hinblick auf Angriffe auf OEMs untersucht. Sie fanden bisher nur Fälle von kompromittierten automobilen Netzwerken und den Verkauf von VPN-Zugängen. Aktuell zeigen die Forumsdiskussionen also nur typische Ansätze zur Monetarisierung von IT-Ressourcen, die in keinem Zusammenhang mit den von den OEMs gesammelten und aufbewahrten Daten über vernetzte Fahrzeuge stehen. Dies deutet darauf hin, dass Cyberkriminelle den Wert von Daten aus vernetzten Fahrzeugen oder eine erkennbare Marktnachfrage nach solchen Daten noch nicht erkannt haben.

![]()

Abbildung 2. Ein Beitrag in einem Forum für Fahrzeugmodifikationen, der ein Tool zur Generierung von Codes zur Aktualisierung von Fahrzeugkarten vorstellt.

Es ist aber davon auszugehen, dass diese Phase nicht lange andauern wird und vernetzte Autodaten sehr wertvoll werden, wenn Drittanbieter beginnen, Fahrzeugdaten in großem Umfang zu nutzen. Wenn beispielsweise eine Bank Fahrzeugdaten verwendet, um die Bedingungen für die Kreditverlängerung oder den Wert eines Fahrzeugs zu bestimmen, erhalten diese Informationen eine neue Wertigkeit, und das Ökosystem der vernetzten Fahrzeugdaten wird erheblich erweitert. Cyberkriminelle sollten in der Lage sein dies sehr schnell zu bemerken, und vermutlich rasch versuchen, aus diesem Material Kapital zu schlagen. Alle Puzzleteile und die Technologien zu ihrer Nutzung sind bereits auf dem Weg. Es ist nur eine Frage der Zeit, bis Kriminelle dieses lukrative Betätigungsfeld für sich entdecken und ihre illegalen Tätigkeiten beginnen.

Datenschutz für Nutzer vernetzter Autos

Kriminalisten berufen sich bei der Untersuchung von Straftaten häufig auf das sogenannte »Verbrechensdreieck«, das besagt, dass es für eine Tat in der Regel ein Motiv, eine Rechtfertigung und eine Gelegenheit geben muss. Derzeit sind Nutzer von vernetzten Autos noch nicht das Ziel von Cyberkriminellen, da sie noch nicht den Großteil des gesamten Automarktes ausmachen. Aber ihre Zahl wächst stetig, und die Möglichkeiten, vernetzte Autos auszunutzen, bestehen bereits. Cyberkriminelle wissen bereits, wie sie in anderen Bereichen Methoden wie Phishing, Informationsdiebstahl und Keylogging geschickt und erfolgreich einsetzen. Die Cyberkriminalität gegen vernetzte Autos wird zunehmen, sobald die Cyberkriminellen herausfinden, wie sie bestehende Schwachstellen gewinnbringend ausnutzen können.

Derzeit liegt das größte Sicherheitsrisiko im Schutz der Daten der Nutzer vernetzter Fahrzeuge und nicht im Schutz der Fahrzeuge selbst. Dies könnte sich jedoch in den nächsten drei bis fünf Jahren ändern, da sich das Ökosystem der vernetzten Fahrzeuge unweigerlich ausweiten wird.

Für Erstausrüster und Cybersicherheitsexperten bedeutet dies, dass die Sicherung der Daten von vernetzten Fahrzeugen selbst im jetzigen Anfangsstadium von größter Bedeutung ist, insbesondere angesichts der Tatsache, dass die typischen Entwicklungszyklen der Branche drei bis fünf Jahre oder mehr betragen. Eine Möglichkeit, dies zu tun, ist die Implementierung einer Multifaktor-Authentifizierung bei Nutzerkonten für vernetzte Fahrzeuge, um eine zusätzliche Schutzebene zu schaffen.

Wie bereits erwähnt, haben Cyberkriminelle viele Möglichkeiten, sich Zugang zu den Daten von Fahrzeugnutzern zu verschaffen. Dazu gehören die Verwendung bösartiger IVI-Apps (In-Vehicle Infotainment) und die Ausnutzung unsicherer IVI-Apps und Netzwerkverbindungen. OEMs können intelligente Cockpit-Schutzlösungen einsetzen, um bösartige Apps rechtzeitig zu erkennen und zu blockieren. Außerdem können Angreifer ungesicherte Browser nutzen, um private Daten zu stehlen. Als Schutzmaßnahme können sich Nutzer von vernetzten Fahrzeugen für intelligente Cockpit-Schutzlösungen entscheiden, die regelmäßig nach Schwachstellen in Webbrowsern suchen und die Nutzer rechtzeitig warnen, damit sie nicht auf bösartige Websites zugreifen.

Fazit

Erstausrüster und ihre Zulieferer, die abwägen, wie sie ihre Budgets angesichts der vielen konkurrierenden Prioritäten in der Automobilindustrie investieren sollen, könnten geneigt sein, ihre Investitionen in die Bekämpfung von Cyberbedrohungen zu drosseln, die bisher relativ einfach und nicht besonders schädlich waren. Eine Analyse des kriminellen Nachrichtenaustauschs in Untergrundforen zeigt jedoch, dass die Voraussetzungen für vielschichtige, weit verbreitete Angriffe in den kommenden Jahren gegeben sind. Für die Automobilindustrie mit ihren üblichen Entwicklungszyklen von drei bis fünf Jahren oder mehr bedeutet dies, dass es bereits jetzt an der Zeit ist, vorausschauend Cybersicherheitskapazitäten einzurichten.

Rainer Vosseler, Manager, Threat Research bei VicOne

Wie können vernetzte Fahrzeuge gegen Cyberangriffe geschützt werden?

Die Vernetzung von Fahrzeugen bietet viele Vorteile für die Mobilität der Zukunft, wie zum Beispiel mehr Sicherheit, Komfort und Effizienz. Doch sie birgt auch Risiken, denn Hacker können versuchen, die Fahrzeugsysteme zu manipulieren oder Daten zu stehlen. Wie können sich Hersteller, Zulieferer und Nutzer vor solchen Cyberangriffen schützen?

Die Herausforderung der Cybersicherheit

Die Cybersicherheit von Fahrzeugen ist eine komplexe und dynamische Herausforderung, die alle Beteiligten der Wertschöpfungskette betrifft. Fahrzeuge bestehen heute aus über 100 Millionen Zeilen Software-Code, die auf rund 100 verschiedenen Steuergeräten laufen und untereinander sowie mit der Außenwelt kommunizieren. Jede dieser Schnittstellen kann ein potenzielles Einfallstor für Hacker sein, die versuchen, das Fahrzeug zu kontrollieren, zu sabotieren oder auszuspionieren.

Die Motive für solche Angriffe können vielfältig sein: von organisierter Kriminalität über Industriespionage bis hin zu politischem Aktivismus. Die Folgen können schwerwiegend sein: von finanziellen Schäden über Unfälle bis hin zu Verletzungen oder gar Todesfällen. Daher ist es wichtig, dass die Cybersicherheit von Fahrzeugen von Anfang an berücksichtigt wird und nicht nur als nachträglicher Zusatz.

Die Lösungsansätze für die Cybersicherheit

Um die Cybersicherheit von Fahrzeugen zu gewährleisten, sind verschiedene Lösungsansätze erforderlich, die sowohl technische als auch organisatorische Maßnahmen umfassen. Einige davon sind:

- Risikoanalyse: Die Identifizierung und Bewertung von potenziellen Bedrohungen und Schwachstellen ist der erste Schritt für eine effektive Cybersicherheitsstrategie. Dabei müssen alle Aspekte des Fahrzeugsystems sowie des gesamten Lebenszyklus berücksichtigt werden.

- End-to-End-Sicherheitslösungen: Die Absicherung der Kommunikationsschnittstellen des Fahrzeugs nach außen sowie innerhalb des Fahrzeugs ist entscheidend für die Vermeidung von unerlaubten Zugriffen oder Manipulationen. Dazu gehören zum Beispiel Verschlüsselung, Authentifizierung, Firewall, Intrusion Detection und Prevention Systeme sowie Hardware-Sicherheitsmodule.

- Drahtlose Updates: Die Fähigkeit, die Software der Fahrzeuge aus der Ferne zu aktualisieren, ist nicht nur ein Komfortmerkmal, sondern auch eine Notwendigkeit für die Aufrechterhaltung der Cybersicherheit. Damit können Sicherheitslücken schnell geschlossen und neue Funktionen bereitgestellt werden.

- Incident Response: Die Erkennung und Behebung von Sicherheitsvorfällen ist ein wichtiger Bestandteil der Cybersicherheitsstrategie. Dazu gehört eine klare Definition von Rollen und Verantwortlichkeiten sowie ein effektiver Informationsaustausch zwischen den beteiligten Akteuren.

- Standards und Regulierungen: Die Einhaltung von allgemeinen Sicherheitsstandards und spezifischen Regulierungen ist eine Voraussetzung für die Zulassung und den Betrieb von vernetzten Fahrzeugen. Dabei müssen sowohl nationale als auch internationale Anforderungen berücksichtigt werden.

Fazit

Die Vernetzung von Fahrzeugen ist eine große Chance für die Mobilität der Zukunft, aber auch eine große Herausforderung für die Cyber-Sicherheit. Um diese zu gewährleisten, sind ganzheitliche und dynamische Lösungsansätze erforderlich, die alle Beteiligten der Wertschöpfungskette einbeziehen. Continental ist ein verlässlicher Partner für seine Kunden, um ihnen sichere Produkte und Services für vernetzte Fahrzeuge anzubieten.

Genki Absmeier

Welche Anbieter schützen vernetzte Fahrzeug gegen Cyberangriffe?

Die Vernetzung von Fahrzeugen bietet viele Vorteile, wie zum Beispiel mehr Komfort, Sicherheit und Effizienz. Aber sie birgt auch Risiken, denn Hacker können versuchen, die Kontrolle über die Fahrzeuge zu übernehmen oder sensible Daten zu stehlen. Um das zu verhindern, brauchen die Fahrzeuge einen wirksamen Schutz vor Cyberangriffen.

Es gibt verschiedene Anbieter, die Lösungen für die Cybersicherheit von vernetzten Fahrzeugen anbieten. Einige Beispiele sind:

- Argus Cyber Security: Dieses Unternehmen bietet eine Plattform an, die verschiedene Ebenen der Fahrzeugvernetzung schützt, wie zum Beispiel das Infotainment-System, die Telematik-Einheit, die Fahrzeug-zu-Fahrzeug-Kommunikation oder die Cloud. Die Plattform erkennt und verhindert Angriffe in Echtzeit und bietet auch eine forensische Analyse an.

- Harman: Dieses Unternehmen bietet eine Lösung an, die das gesamte Fahrzeuglebenszyklus abdeckt, von der Entwicklung über die Produktion bis zur Wartung. Die Lösung umfasst eine sichere Hardware, eine Software-Firewall, eine Cloud-basierte Bedrohungserkennung und ein Sicherheitsmanagement.

- Karamba Security: Dieses Unternehmen bietet eine Lösung an, die die Software des Fahrzeugs automatisch härtet und so Angriffe verhindert, bevor sie Schaden anrichten können. Die Lösung nutzt eine patentierte Technologie, die keine Updates oder Konfigurationen erfordert.

- Continental: Als einer der führenden Technologieanbieter für die Mobilität der Zukunft hat Continental die Cyber-Sicherheit zu einem zentralen Aspekt seiner Produkt- und Serviceentwicklung gemacht. Das Unternehmen verfügt über eine langjährige Erfahrung in der Entwicklung sicherer Systeme für das automatisierte Fahren sowie über ein eigenes AI & Cybersecurity Center in Saarbrücken. Continental bietet seinen Kunden End-to-End-Sicherheitslösungen an, die auf den neuesten Technologien und Standards basieren. Dabei arbeitet das Unternehmen eng mit Partnern aus Industrie, Forschung und Politik zusammen, um gemeinsam die Herausforderungen der Cyber-Sicherheit zu meistern.

Diese Anbieter sind nur einige Beispiele für die Vielfalt der Lösungen, die es für die Cybersicherheit von vernetzten Fahrzeugen gibt. Es ist wichtig, dass die Hersteller und Betreiber von vernetzten Fahrzeugen sich dieser Herausforderung bewusst sind und entsprechende Maßnahmen ergreifen, um ihre Kunden und ihre Daten zu schützen.

Genki Absmeier