Cyber-Angriffe auf Unternehmen sind alltäglich. Deren Zahl ist in letzter Zeit stark gestiegen und die Angriffe wurden raffinierter. Spam- und Virenschutz sind heute nicht mehr ausreichend. Unternehmen sollten daher mit ihren IT-Sicherheitsmaßnahmen bereits im Web beginnen.

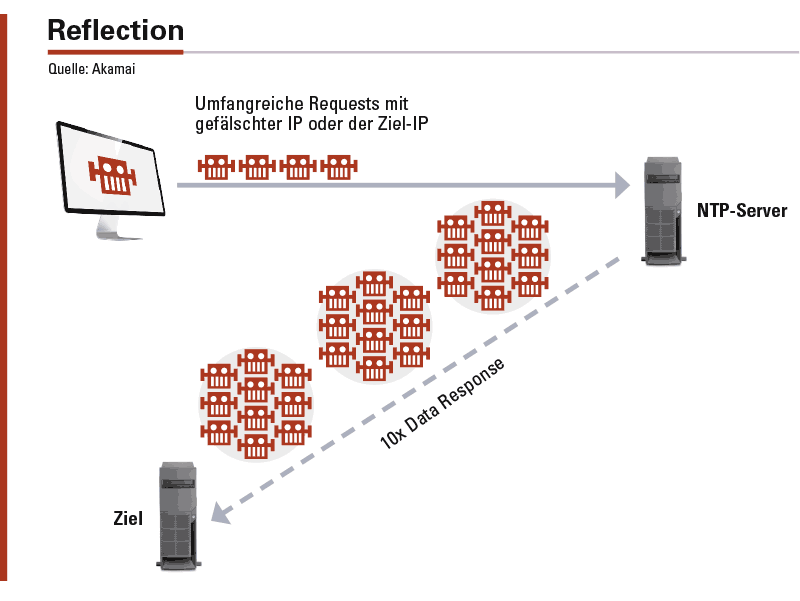

Zahl, Volumen und Komplexität von Distributed Denial of Services (DDoS)-Angriffen haben im vergangenen Jahr deutlich zugenommen. Schätzungen von Akamai zufolge handelt es sich bei nahezu der Hälfte aller Attacken um Multi-Vektor-Angriffe, bei denen mehrere Verfahren – oft kombiniert mit Reflection-Methoden – zum Einsatz kommen. Die Bedrohungslage wird daher immer komplexer. Gleichzeitig stellen Unternehmen verstärkt Applikationen als Cloud-Services über das Web bereit, die auf beliebigen stationären und mobilen Endgeräten zugänglich sind. Ein Teil der Infrastruktur- und Applikationslandschaft befindet sich in solch einer Konstellation im eigenen Rechenzentrum und andere bei einem oder möglicherweise sogar mehreren Cloud-Providern.

Einen guten Überblick der Bedrohungslage hierzulande liefert das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seinem Bericht zur Lage der IT-Sicherheit in Deutschland [1]. So schätzt das BSI, dass es 2014 in Deutschland mehr als 32.000 DDoS-Angriffe über alle Branchen hinweg gab. Ein Teil dieser Angriffe auf Unternehmen und Regierungseinrichtungen hatte politische oder ideologische Motive. Immer häufiger aber ging es um Wirtschaftsspionage und Erpressung. Betroffen davon waren unter anderem Telekommunikationsunternehmen und Banken.

Botnetze zur Miete. Aufgrund der niedrigen Investitionskosten kommen verstärkt DDoS-Mietlösungen zusammen mit kreativen Reflection-Techniken zum Einsatz. Dazu vermieten Betreiber von Botnetzen ihre Infrastruktur. Als Folge der problemlosen Verfügbarkeit solcher Mietlösungen sind selbst technisch wenig versierte Angreifer in der Lage, DDoS-Verfahren einzusetzen. Die Ausweitung des Mietmarktes hat 2014 außerdem zu einer weiteren Verbreitung von Multi-Vektor-Attacken geführt. Im »Q4 2014 State of the Internet – Security Report« ermittelte das Prolexic Security Engineering and Research Team (PLXsert) von Akamai bei Multi-Vektor-Angriffen im vierten Quartal 2014 eine Zunahme um 84 Prozent gegenüber dem gleichen Vorjahresquartal. Bei mehr als 44 Prozent aller Attacken handelte es sich um Multi-Vektor-Angriffe [2].

Darüber hinaus ist es Angreifern gelungen, eine breitere Basis von Geräten in ihre Botnetze zu integrieren und damit umfangreiche DDoS-Attacken zu starten. Zu den neuen Botnetzagenten zählen etwa Smartphones, Wearables, Embedded Devices sowie kundenseitige Splitter und Kabelmodems – zusammengefasst unter dem Begriff Internet of Things (IoT).

Abbildung 1: Reflection-Technologien nutzen Internetprotokolle, die mit mehr Traffic antworten als sie empfangen.

Tiefgestaffelter Schutz vor Cyber-Attacken. Solange sich die IT-Systemlandschaft und die Applikationen ausschließlich On-Premise befanden, konzentrierten sich die IT-Sicherheitsmaßnahmen auf einen Ort. Durch den Einsatz von Private und Hybrid Clouds hat sich das geändert. Die Verteidigungslinien zur Absicherung der Infrastruktur sollten daher verteilt über mehrere physische Standorte und Rechenzentren von Cloud-Providern verlaufen.

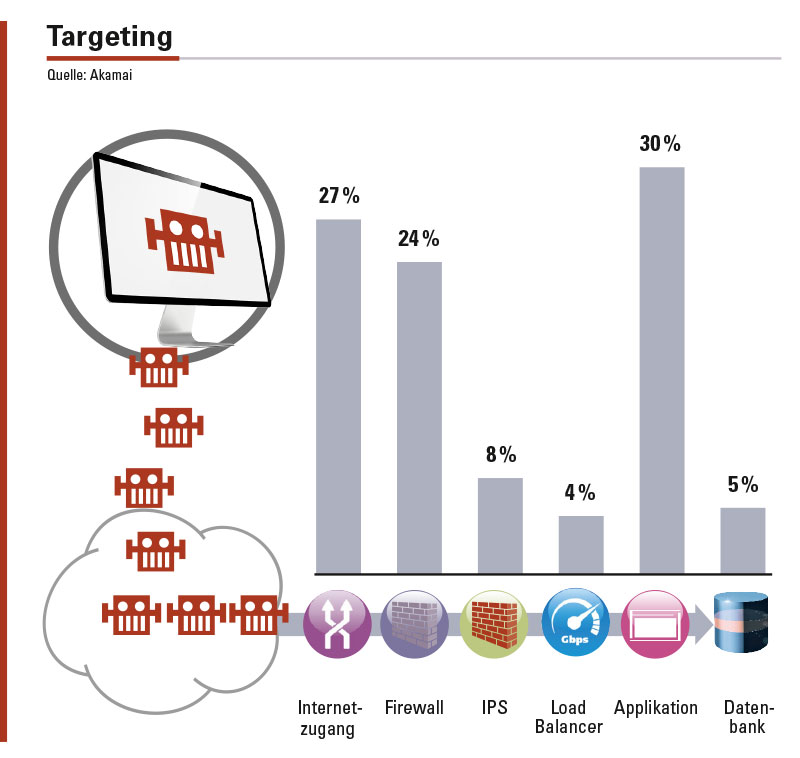

Unternehmen sollten sich heute nicht mehr auf eine reine On-Premise-Lösung verlassen. Eine lokale Appliance zur Abwehr von DDoS-Angriffen genügte, solange die Attacken mit Bandbreiten von 50, 100 oder 500 MBit/s erfolgten. Angriffe fangen heute oft mit 10 GBit/s an. Damit ist nahezu jedes On-Premise-Equipment überfordert. Die herkömmlichen Ansätze mit Firewalls im eigenen Rechenzentrum greifen vor dem Hintergrund der neuen Bedrohungslage zu kurz.

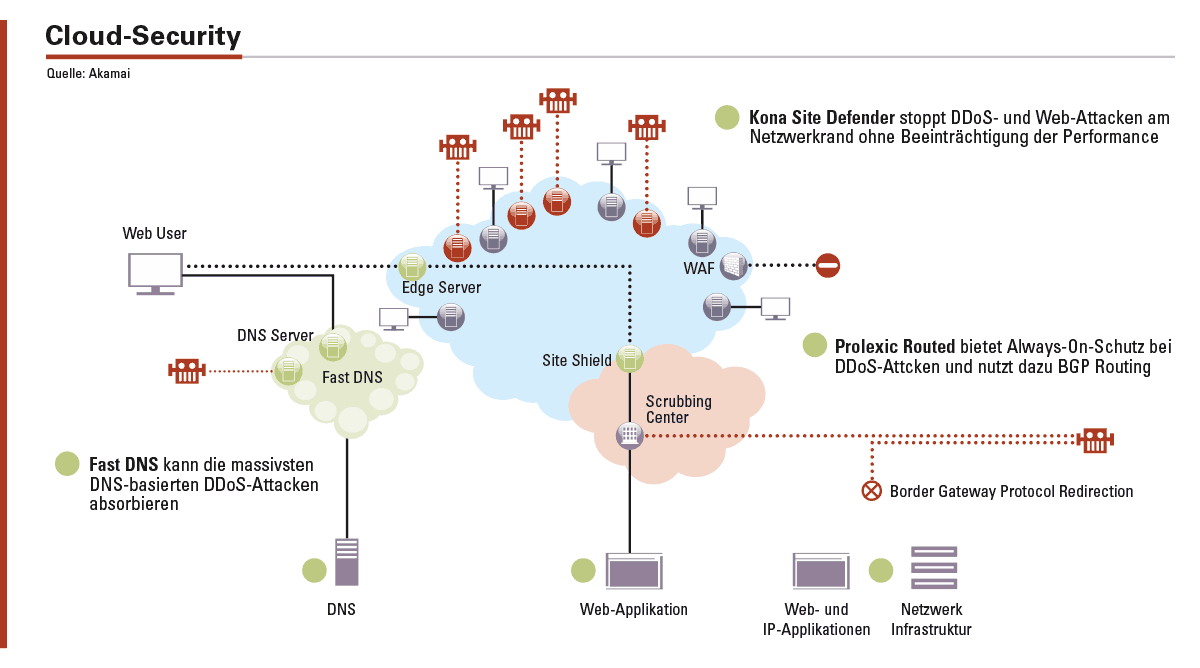

Erforderlich ist ein breit gefächerter und effizienter Schutz mit mehreren überlappenden Sicherheitsschichten, die unterschiedliche Methoden und Verfahren zum Schutz vor Bedrohungen verwenden. Cloud-basierte Services, wie sie beispielsweise die Akamai Intelligent Platform bietet, bilden dabei das Herzstück einer Lösung, die den Schutz und die Verfügbarkeit von kritischen Unternehmens-Applikationen und Daten gewährleistet. Ein solcher Ansatz überwindet die Schwächen herkömmlicher Perimeter- und interner Sicherheitsverfahren.

Abbildung 2: DDoS-Angriffe richten sich auf unterschiedliche Infrastruktur- und Applikationsbereiche.

Verteilte Architektur des Internets nutzen. Ein mehrstufiger Ansatz nutzt die verteilte Architektur des Internets und damit dessen Skalierbarkeit und Flexibilität, um die Infrastruktur, Web-Applikationen sowie Datenbanken zu schützen und Ausfälle zu vermeiden. Cloud-basierte Sicherheits- und Verfügbarkeitslösungen bieten eine Always-On- oder auch eine On-Demand-Security, sie sind hochskalierbar sowie verfügbar und reduzieren für die Unternehmen die Total Cost of Ownership für Planung und Wartung ihrer IT-Sicherheitsmaßnahmen. Dafür wird eine hochverteilte, netzwerkübergreifende Cloud-Infrastruktur benötigt, die das Umleiten von Angriffen nah am Ursprung und Echtzeitreaktion auf Veränderungen ermöglicht.

Im Unterschied zu Angriffen auf die Infrastrukturebene lassen sich Cyber-Attacken auf die Applikationsebene nicht automatisch stoppen. Solche Angriffe kommunizieren typischerweise in Form legitimer Anfragen mit Websites und Applikationen. Sie versuchen dabei, den Server mit unvollständigen, fehlerhaften oder einer exzessiven Menge von Anfragen zu blockieren. Um eine erfolgreiche Verteidigung gegen Application-Layer-DDoS-Attacken bieten zu können, sollte eine weltweit aktive Cloud-Security-Plattform über genügend Kapazitäten verfügen, um auch großvolumige http-Floods und DNS-Floods zu absorbieren, bevor sie eine Applikation erreichen können.

Eine weitere Möglichkeit besteht darin, den Angriffs-Traffic zu »Reinigungszwecken« auf spezielle Rechenzentren umzuleiten. In einem solchen Scrubbing-Center wird der bösartige Datenverkehr entfernt und legitimer Datenverkehr mit nur minimaler Verzögerung weitergeleitet.

Abbildung 3: Ein digitaler Schutzwall kann schnell und effizient auf neue Gefahren reagieren und sie abwehren.

Web Application Firewall als Cloud-Service. Eine als Cloud-Service eingesetzte Web Application Firewall (WAF) dient als eine weitere Schutzschicht, die potenzielle DDoS-Angriffe auf Anwendungsebene verhindert. So erkennt und entschärft beispielsweise die Kona Web Application Firewall der Akamai Intelligent Platform SQL-Injection-Angriffe innerhalb des HTTP- und HTTPS-Datenverkehrs bevor sie das Rechenzentrum eines Unternehmens erreichen. Sie kann als primäre Firewall für Applikationen oder als leistungsfähige Erweiterung einer bereits bestehenden IT-Security-Infrastruktur eingesetzt werden.

Ein weiteres wichtiges Element in einer umfassenden Verteidigungsschicht bildet der hochskalierbare Schutz gegen Domain-Name-System (DNS)-Attacken. Die DNS-Infrastruktur übersetzt die Web-Hostnamen in IP-Adressen, damit eine bestimmte Website aufgefunden wird. Gleichzeitig ist die DNS-Infrastruktur oft einer der Schwachpunkte in der Web-Architektur. Unternehmen setzen oft nur wenige DNS-Server ein, die dann bei einem massiven DDoS-Angriff schnell überlastet sind und legitime DNS-Anfragen nicht mehr beantworten können. Ein Enhanced DNS löst mittels eines Sekundärsystems DNS-Namen so auf, dass sie von außen nicht erkannt werden. Dadurch lassen sich Gefahren, die von Cache-Poisoning und DDoS-Angriffen ausgehen, verringern.

Art, Form und Intensität von Bedrohungen und Risiken aus dem Internet ändern sich ständig. Daher müssen Unternehmen sehr sorgfältig beim Schutz ihrer Rechenzentren und digitalen Infrastrukturen vorgehen. Eine effiziente IT-Sicherheit benötigt mehrstufige Schutzmechanismen, die herkömmliche On-Premise-Maßnahmen mit einem cloud-basierten äußeren Schutzwall ergänzen und so flexibel und skalierbar auf großvolumige Attacken reagieren und sie eingrenzen können. DDoS-Angriffe in allen Varianten und Angriffstaktiken sind dabei nur ein Beispiel von Gefahren, mit denen Unternehmen sich befassen müssen.

Jürgen Metko ist Regional Vice President Central Europe bei Akamai in Garching bei München.

[1] Bundesamt für Sicherheit in der Informationstechnik. Die Lage der IT-Sicherheit in Deutschland 2014. November 2014

[2] »Akamai PLXsert Q4 2014 State of the Internet – Security Report«; verfügbar unter: www.stateoftheinternet.com/security-report