foto freepik

- Schwache Management-Sichtbarkeit gefährdet Reputation: IT-Security-Unternehmen nutzen ihr Management kaum als Stimme im öffentlichen Diskurs.

- Nachhaltigkeit bleibt Randthema: Trotz wachsender Bedeutung für Vertrauen und Resilienz spielt sie bei Security-Unternehmen und Systemintegratoren bisher nur eine Nebenrolle.

- Arbeitgeberattraktivität unterbewertet: Fachkräftemangel trifft auf geringe öffentliche Wahrnehmung als Arbeitgebermarke.

Deutsche Anbieter von IT-Sicherheitslösungen fallen im internationalen Vergleich zurück. Das zeigt ein neues Reputationsranking von 70 IT-Security-Unternehmen und 60 Systemintegratoren, das das Institut für Management- und Wirtschaftsforschung (IMWF) gemeinsam mit Akima Media erstellt hat [1]. Besonders deutlich: Viele deutsche IT-Sicherheitsfirmen nutzen die Sichtbarkeit ihres Managements nicht – und verschenken damit Reputation und Vertrauen in einem hochsensiblen Markt.

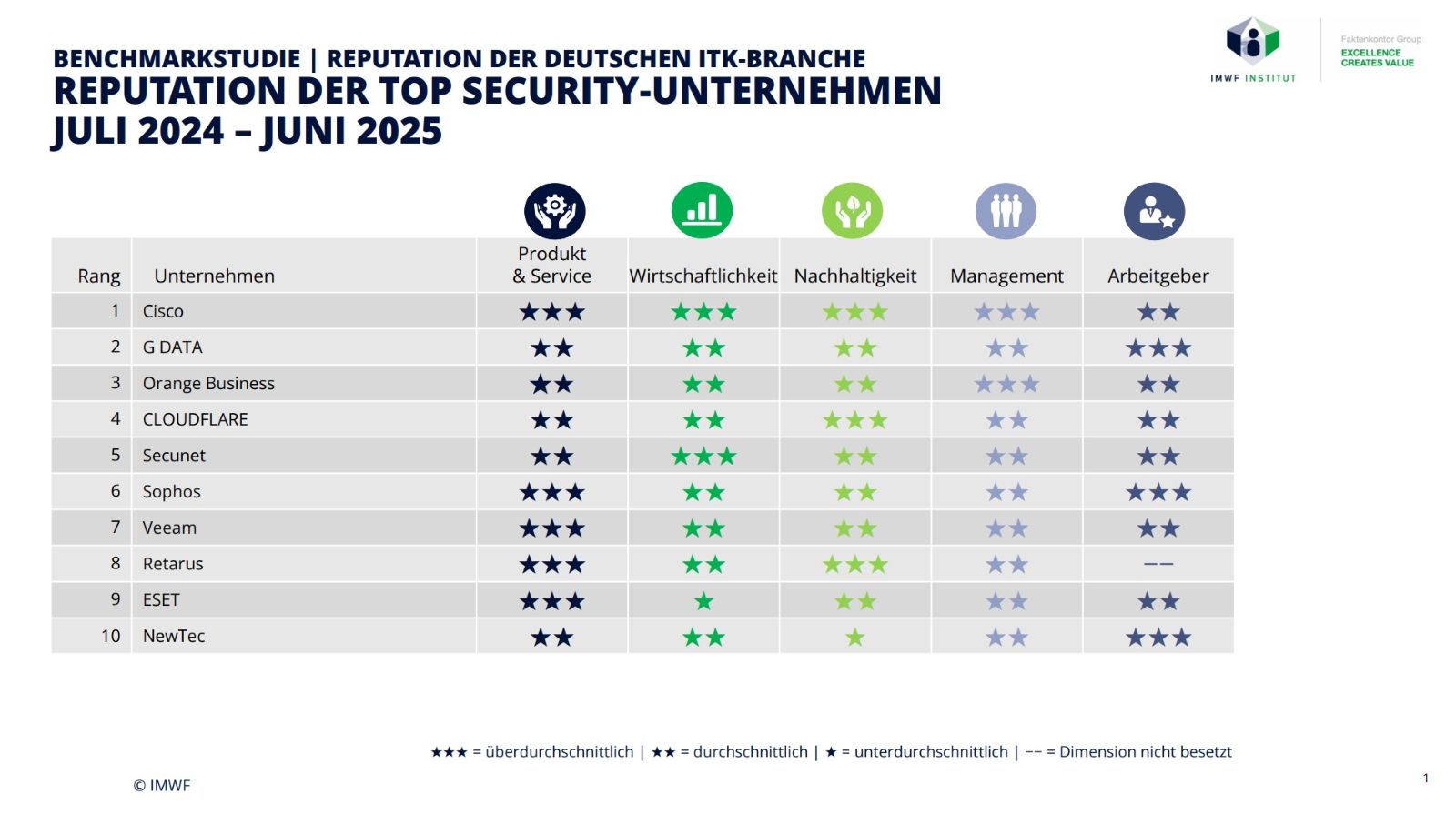

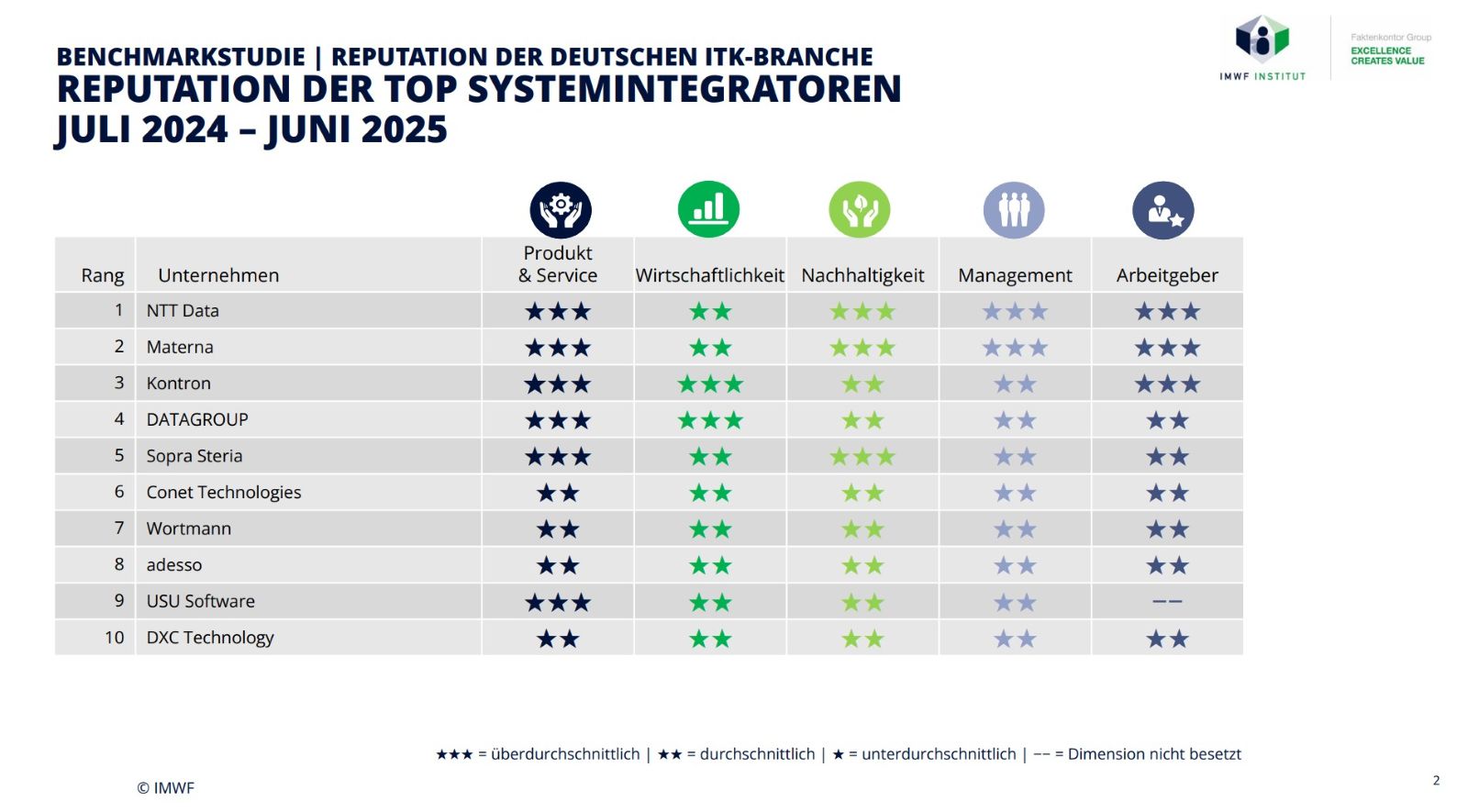

Das Ranking umfasst insgesamt 70 IT-Security-Unternehmen und 60 Systemintegratoren, die im Zeitraum von Juni 2024 bis Juni 2025 betrachtet wurden. Basis der Untersuchung waren jeweils über 200.000 Online-Erwähnungen in Deutschland in beiden Kategorien. Diese wurden fünf Reputationsdimensionen zugeordnet und anschließend hinsichtlich Inhalts und Tonalität geprüft. Voraussetzung für die Aufnahme in das Ranking waren genügend Erwähnungen in mindestens vier von fünf Reputationsdimensionen.

Sichtbarkeit des Managements als größter Schwachpunkt

Die Untersuchung von insgesamt über 400.000 Online-Beiträgen (Juni 2024 bis Juni 2025) zeigt: Internationale Führungskräfte treten wesentlich häufiger in Debatten über KI-Abwehr, Zero-Trust-Architekturen, Schutz kritischer Infrastrukturen oder Regulierung (NIS2, DORA) auf. Deutsche Top-Manager bleiben dagegen meist im Hintergrund.

»Viele IT-Sicherheitsanbieter lassen so die Chance ungenutzt, Vertrauen bei Kunden, Investoren und Politik aufzubauen. Wer nicht sichtbar ist, verliert im Wettbewerb«, sagt Andreas Quest, Geschäftsführer des IMWF.

»Unsere Analyse macht deutlich, wie wichtig das Thema Reputation ist, denn ohne Vertrauen wird insbesondere in der IT-Security kein Geschäft möglich sein und ohne eine gute Reputation in Produkte und Services sowie Management lässt sich als Systemintegrator ebenfalls nur schwer navigieren am Markt. Gleiches gilt auch im Auftritt gegenüber potenziellen Investoren aber eben auch Mitarbeitern. Reputation muss kontinuierlich gepflegt und gemanagt werden, unterstützt von den richtigen Analysen und getragen vom Management eines Unternehmens«, so Andreas Quest.

Internationale Anbieter setzen sich durch

Im Ranking der Systemintegratoren belegt NTT DATA (Japan) den ersten Platz, gefolgt von Materna, Kontron und DATAGROUP. Sopra Steria (Frankreich) komplettiert die Top 5. Bei den Security-Anbietern führt Cisco (USA) vor G DATA, Orange Business, Cloudflare und Secunet. Während die Systemintegratoren ein deutlich stärkeres Spitzenfeld aufweisen, bleibt das Segment IT-Security in Summe hinter seinen Möglichkeiten zurück.

Employer Branding und Nachhaltigkeit kaum genutzt

Auffällig ist zudem der schwache Auftritt in zwei weiteren Dimensionen: Arbeitgeberattraktivität und Nachhaltigkeit. Nach den Erstplatzierten fällt die Arbeitgeber-Performance der Security-Anbieter stark ab – trotz akutem Fachkräftemangel. Auch Nachhaltigkeit wird branchenübergreifend nur verhalten kommuniziert.

»Das Ranking bietet datenbasierte Orientierung und liefert belastbare Benchmarks. Es gibt vor allem Unternehmen mit geringer Sichtbarkeit klare Handlungsimpulse. Denn: Nur was messbar ist, lässt sich auch strategisch steuern«, betont Michaela Gross, Co-CEO von Akima.

Gesellschaftliche Relevanz entscheidend für Reputation

Alle analysierten Erwähnungen wurden neben der Analyse nach Reputationsdimensionen auch nach Branchenthemen analysiert. Die Auswertung zeigt, welche Themen die Reputation treiben: Bei Systemintegratoren sorgen konkrete Use Cases rund um KI und Cloud für positive Resonanz. In der IT-Security dominieren Produktmeldungen und Partnerschaften, während Störungen und Sicherheitsvorfälle – wie im Fall CrowdStrike 2024 – das Image erheblich schädigen. Übergreifend gilt: Managementleistung ist ein unterschätzter Treiber, besonders wenn Führungspersönlichkeiten den Bogen zu gesellschaftlich relevanten Themen wie Fachkräftesicherung, nachhaltiger IT-Transformation oder digitaler Souveränität schlagen.

[1] Die vorliegende Analyse wurde mit KI-basierter, individueller und umfangreich »trainierter« Software durchgeführt. Voraussetzung für die Aufnahme in das Ranking sind genügend Erwähnungen in mindestens vier von fünf Reputationsdimensionen.

Hierzu wurden in einem ersten Schritt alle Beiträge in Online-Medien sowie Einträge in sozialen Netzwerken zu den Unternehmen der IT-Branche gesammelt. Aus den Beiträgen wurden über neuronale Netze Aussagen herausgelöst, die sich auf die jeweiligen Unternehmen beziehen. Alle Aussagen wurden im Rahmen der Auswertung anschließend auf Inhalt und Tonalität analysiert. Dabei wurde zwischen fünf Reputationsfaktoren unterschieden, die mit einer vorab definierten Gewichtung in die Reputationsberechnung einfließen.

Zur Berechnung der Reputationswerte werden für jede Dimension die Sichtbarkeit (Anzahl der Aussagen) sowie die Tonalität berücksichtigt. Abschließend werden diese Ergebnisse statistisch gewichtet und daraufhin der Gesamtrang errechnet. Für die Reputationsanalysen wurden über 400.000 Online-Erwähnungen ausgewertet. Quellen sind öffentlich und online zugängliche Nachrichtenmedien, Fachpresse, Newsportale, Blogs, Foren, Communities, exkl. Kununu, Kommentare und Social Media wie Twitter/X, Facebook, Youtube, Reddit, TikTok oder Instagram.

Die Gesamtauswertung der Analyse ist hier erhältlich (kostenpflichtig): https://www.imwf.de/portfolio/reputationsrankings/

11103 Artikel zu „Sicherheit IT“

News | Infrastruktur | IT-Security | Lösungen | Strategien

Cybersicherheit im Fokus: Warum Resilienz und Kontrolle neu priorisiert werden müssen

Digitale Angriffe treffen heute ganze Organisationen und wirken tief in deren Systeme hinein. Sie zielen nicht nur auf kritische Infrastrukturen, sondern auf Unternehmen aller Branchen. Damit wächst der Druck auf Verantwortliche, ihre Sicherheitsstrategien neu auszurichten. Die entscheidende Frage lautet: Wie lassen sich Widerstandsfähigkeit und digitale Souveränität dauerhaft gewährleisten? Anfang Juni herrscht bei den Kliniken…

News | Digitalisierung | Infrastruktur | IT-Security | Logistik | Tipps | Whitepaper

Cybersicherheit im Straßenverkehr

Zum Start der Internationalen Automobil-Ausstellung (IAA) hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) einen Bericht zur Cybersicherheit im Straßenverkehr 2025 veröffentlicht, der verdeutlicht, warum es sich um eine Aufgabe mit wachsender Relevanz handelt: Digitale Dienste, Over-the-Air-Updates und vernetzte Steuergeräte prägen zunehmend die Fahrzeugarchitekturen, der Einsatz künstlicher Intelligenz (KI) in Assistenzsystemen und automatisierten Fahrfunktionen…

Trends 2025 | News | Trends Security | IT-Security | Künstliche Intelligenz

Insider-Bedrohungen und KI-blinde Flecken befeuern Dateisicherheitsrisiken

Einheitliche, mehrschichtige Plattformen zur resilienten Verteidigung werden immer wichtiger. Eine neue Studie zeigt, dass Unternehmen zunehmend mit Sicherheitsrisiken durch Insider-Aktivitäten, veralteten Tools und die wachsende Komplexität von KI konfrontiert sind [1]. Die von OPSWAT in Auftrag gegebene Studie, die vom unabhängigen Ponemon Institute durchgeführt wurde, ergab, dass 61 Prozent der Unternehmen in den letzten…

Trends 2025 | News | Trends Wirtschaft | Business | Trends Security | IT-Security

Identitätssicherheit erzielt höchsten ROI

Identitätssicherheit erzielt höchsten ROI unter allen Sicherheitsinvestitionen – KI und fortschrittliche Identitätspraktiken als Erfolgsfaktoren. Wichtigste Erkenntnisse: Bei der Identitätsreife verstärkt sich die Kluft: 63 Prozent der Unternehmen verharren auf einem grundlegenden Niveau, während fortschrittliche Initiativen deutliche Wettbewerbsvorteile erzielen. KI als Erfolgsfaktor: Unternehmen, die bereits auf KI-gestützte Identitätssicherheit setzen, sind viermal häufiger dazu in der Lage,…

News | Business | IT-Security

Schluss mit dem Abteilungsdenken – IT-Sicherheit geht alle Mitarbeitenden an

Heute ist fast jedes Unternehmen auch ein digitales Unternehmen. Dies bedeutet, dass alle Kolleginnen und Kollegen nicht nur im Umgang mit ihrer betrieblichen Software, sondern auch bezüglich der Sicherheitsaspekte geschult sein müssen. Die IT-Abteilung und ausgewiesene Cybersicherheitsexperten können eine ganze Organisation nicht allein gegen die Vielfalt der modernen Angriffsvektoren schützen – die ganze Belegschaft muss…

News | Business Process Management | IT-Security | Künstliche Intelligenz | New Work | Services

KI birgt Gefahren und Chancen für die Anwendungssicherheit

Künstliche Intelligenz ist auch beim Erstellen von Anwendungs-Code beliebt wie nie und mittlerweile allgegenwärtig. Doch wo liegen die Gefahren für die Application Security beim unbedachten Einsatz als Coding-Hilfe? Wo die Chancen für den AppSec-Bereich? Cycode hat die Lage analysiert. Generative künstliche Intelligenz verbreitet sich rasant und erleichtert den Arbeitsalltag in vielen Branchen. Teils stößt…

News | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Tipps

Die Zukunft der Cybersicherheit: Multi-Agenten-Systeme im Einsatz

Multi-Agenten-Systeme (MAS) haben das Potenzial, die Cybersicherheit in Unternehmen maßgeblich zu steigern. Allerdings müssen die KI-Agenten nicht nur intelligent, sondern auch interoperabel, vertrauenswürdig und resilient sein. Experten für Managed Extended Detection and Response (MXDR), nennen die größten Herausforderungen, die MAS im Cybersecurity-Bereich mit sich bringen – und skizzieren praktische Lösungsansätze. Künstliche Intelligenz ist im…

News | IT-Security | Lösungen | Services

MFA und Passkeys: Robuste Sicherheitslösungen für die digitale Transformation

Angesichts der zunehmenden Komplexität von Cyberangriffen und der steigenden Zahl von Datenlecks suchen Unternehmen und Privatpersonen nach effektiven Methoden zum Schutz ihrer digitalen Identitäten. In diesem dynamischen Umfeld haben sich die Multi-Faktor-Authentifizierung (MFA) und Passkeys als fortschrittliche Sicherheitslösungen etabliert. Die weltweite Bedrohungslage im digitalen Raum ist hochdynamisch und geprägt von immer raffinierteren Angriffsmethoden. Im…

News | Business Process Management | Infrastruktur | IT-Security | Strategien

Ein Problem, das wir selbst geschaffen haben: Wenn nicht-menschliche Identitäten die Sicherheit gefährden

Man sagt, Not macht erfinderisch. Wir sind in einem hohem Maß abhängig von unserer digitalen Infrastruktur. Das hat auch die Anforderungen an die Netzwerksicherheit steigen lassen – ein möglichst nahtlos funktionierender Zugriff, automatisierte Prozesse, eine durchgängige Benutzererfahrung und Interoperabilität sind gefragt. Jede Verbesserung in einem der Bereiche hat uns weiter in Richtung eines hypervernetzten, »intelligenten«…

Ausgabe 7-8-2025 | News | Business | IT-Security | New Work

Sicherheit im Sitzungsmanagement – Digitale Souveränität beginnt beim Speicherort

News | Digitalisierung | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Logistik | Strategien | Tipps

GenAI-Modelle gefähren die Cybersicherheit der Automobilindustrie

Die Integration von GenAI in Automobilsysteme bringt nicht nur Vorteile, sondern birgt auch Risiken für die gesamte Lieferkette. Die Integration von GenAI in Fahrzeugsysteme bringt neben neuen Funktionen auch die Einbettung eines IT-Systems mit sich, das eigenständig lernt, sich weiterentwickelt und autonom arbeitet. Diese adaptiven und dynamischen, während des gesamten Lebenszyklus im Fahrzeug verbleibenden…

News | Business | IT-Security | Kommentar | New Work | Strategien

Einblicke in die Diskussion: Wie vereinen Unternehmen Innovation und Sicherheit?

Von Miriam Bressan* Die rasanten Veränderungen in Technologie und Geopolitik stellen Unternehmen vor immense Herausforderungen. In zahlreichen Kundengesprächen und Round-Table-Diskussionen hat Red Hat die zentrale Frage erörtert, wie die digitale Transformation und der Einsatz von KI gelingen können, wenn gleichzeitig Risiken reduziert, Gesetze eingehalten und Compliance-Vorgaben erfüllt werden müssen. Ein erster Konsens wurde dabei schnell…

News | IT-Security | Künstliche Intelligenz | Services | Tipps

Cybersicherheit mit KI: Hybride SOC-Modelle gegen Cyberbedrohungen

Künstliche Intelligenz (KI) birgt großes Potenzial für die Cybersicherheit in Unternehmen. Insbesondere im Security Operation Center (SOC) kann KI Prozesse optimieren, Analysten entlasten und Bedrohungen frühzeitig erkennen. Das gelingt jedoch nur in Synergie mit menschlichem Know-how und umfassender Cybersecurity-Erfahrung. KI zeigt sich in der Cybersicherheit als echtes Janusgesicht. Einerseits steigt durch Deepfakes, KI-gestütztes Phishing…

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security | Services

Managed Security Operations Center – Souveräne Cybersicherheit mit einem Managed SOC

IT-Verantwortliche haben es heutzutage mit einer verschärften Cybersicherheitslage zu tun: Die Anzahl der Angriffe nimmt kontinuierlich zu, die Attacken werden immer raffinierter und sind schwer zu erkennen. Gleichzeitig fehlt es in vielen Unternehmen an qualifizierten Fachkräften, spezifischem Know-how und zeitlichen Ressourcen. Eine effektive und umfassende Absicherung der IT-Systeme ist bei dieser Ausgangslage schwer umsetzbar. Eine praktikable Lösung bietet ein Managed Security Operations Center (Managed SOC).

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security

ISO 27001: Die fünf größten Missverständnisse – Das wichtigste Instrument der Informationssicherheit

Informationssicherheit ist Sache des Top Managements – und dringlicher denn je. Laut einer Studie des Digitalverbands Bitkom waren vier von fünf Unternehmen 2024 von Datendiebstahl, Spionage oder Sabotage betroffen. Die Zahl der Sicherheitsvorfälle stieg im Vergleich zum Vorjahr um 43 Prozent. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) beschreibt die Lage als »angespannt« und »besorgniserregend«.

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security

Sicherheitslücken durch Fehlkonfigurationen vermeiden – Containerisierung

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security

PROSOZ Herten setzt IT-Grundschutz und Informationssicherheit systematisch um – Digitale Verwaltung sicher gestalten

Ob digitale Bauanträge, Sozialleistungen oder Jugendhilfeverfahren – kommunale Verwaltungen arbeiten zunehmend datenbasiert. Gerade aus diesem Grund wächst der Druck, sensible Informationen zuverlässig zu schützen und IT-Sicherheitsanforderungen strukturiert umzusetzen. Für viele Organisationen bedeutet das: Der Aufbau eines Informationssicherheits-Managementsystems (ISMS) wird zur unverzichtbaren Grundlage, um gesetzlichen Vorgaben gerecht zu werden und die eigene IT-Landschaft langfristig auditfähig aufzustellen.

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Secure Access Service Edge (SASE): Netzwerksicherheit neu gedacht – Sicherheitsmodell transformiert

Klassische Modelle mit VPN und zentralen Firewalls können mit den Anforderungen moderner, cloudbasierter und hybrider IT-Strukturen nicht mehr Schritt halten. SASE etabliert ein neues Paradigma: Es kombiniert Netzwerk- und Sicherheitsfunktionen in einem cloudnativen Architekturmodell – granular, skalierbar und standortunabhängig.

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security | Kommunikation

Versteckte Risiken – Mitarbeiter als Cybersicherheitsrisiko

Cyberangriffe werden immer raffinierter, insbesondere durch neue Technologien und die Notwendigkeit ständig verbunden zu sein. Daher ist es für Unternehmen entscheidend, ihre Mitarbeiter so zu schulen, dass sie diese komplexen Angriffe effektiv erkennen und darauf reagieren können. Amit Kapoor, Vizepräsident und Head of Continental Europe bei Tata Communications, spricht darüber, wie Mitarbeiter sowohl Schwachstelle als auch erste Verteidigungslinie bei Cybersicherheitsvorfällen sein können.

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Zero-Trust-Architektur – Mit einem adaptiven Ansatz Sicherheitsvorgaben erfüllen

Die Herausforderungen bei der Implementierung einer Zero-Trust-Architektur (ZTA) sind erheblich. Ein schrittweiser Ansatz zur Realisierung effektiver Zero-Trust-Modelle geht über die reine Compliance hinaus und sorgt für eine kontinuierliche Verbesserung durch fünf Schlüsselphasen. Ziel ist es, ein hochsicheres Netzwerk zu schaffen, das sich automatisch an verändernde Bedingungen und Bedrohungen anpasst.