Die Vorteile interner Angriffs- und Verteidigungssimulationen mit Red-Team/Blue-Team-Testing.

Immer mehr Unternehmen bereiten ihre IT-Sicherheitsteams mit Simulationen auf anspruchsvolle Gegner vor, um Lücken in bestehenden Sicherheitsstrategien zu finden. Ein Ansatz ist die Durchführung von sogenannten Red-Team/Blue-Team-Tests. Diese Übungen haben ihren Namen von ihren militärischen Vorfahren. Die Idee ist einfach: Eine Gruppe von Sicherheitsprofis – ein rotes Team – greift etwas an, und eine gegnerische Gruppe – das blaue Team – verteidigt es. Rote Teams können interne Teams oder externe Tester sein, die das Verhalten und die Taktiken von Cyberkriminellen nachahmen, um die Effektivität der aktuellen Sicherheitstechnologien des Unternehmens zu messen. Blue Teams bestehen im Allgemeinen aus dem internen Sicherheitspersonal der Organisation, dessen Ziel es ist, diese simulierten Angriffe zu stoppen. Damit das Unternehmen ein möglichst realistisches Bild von seinen Verteidigungsfähigkeiten bekommt, erhält das blaue Team keine Informationen darüber, wann der Angriff stattfinden wird und muss ohne Vorbereitung reagieren.

Die Idee hinter Red-Team/Blue-Team-Tests

Ursprünglich wurden die Übungen vom Militär verwendet, um die Einsatzbereitschaft der Streitkräfte zu testen. Sie wurden auch angewandt, um die physische Sicherheit von sensiblen Standorten wie nuklearen Anlagen zu testen. In den 90er Jahren begannen Experten dann erstmals damit auch IT-Systeme mit ähnlichen Sicherheitssimulationen auf ihre Sicherheit zu überprüfen. Da alle Unternehmen heutzutage IT-Systeme einsetzen, können entsprechend alle Branchen von den Übungen profitieren. Ein rotes Team kann beispielsweise versuchen, in ein Geschäftsgebäude einzudringen, indem es sich als Lieferant ausgibt, um ein Gerät für einen einfachen Angriff von außen zu platzieren (Man denke an Port 80, 443, 53 für HTTP, HTTPS oder DNS). Die Angreifer können auch Social Engineering, Phishing und Vishing einsetzen oder sich einfach als Firmenmitarbeiter ausgeben, um ihr Ziel zu infiltrieren. Auf der anderen Seite steht das blaue Team, das beauftragt ist, diese simulierten Angriffe zu stoppen. Ziel ist es, die Sicherheitsreife eines Unternehmens sowie seine Fähigkeit zu testen, einen Angriff zu erkennen und darauf zu reagieren. Dies beinhaltet heutzutage insbesondere Cyberangriffe auf die IT-Infrastruktur.

Red-Team/Blue-Team-Tests können sehr wertvoll sein

Zu testen, ob ein Unternehmen einem Angriff standzuhalten kann, ist prinzipiell natürlich eine gute Idee. Sonst würde man es erst wissen, ob es anfällig ist, wenn ein Angriff erfolgreich war. Eine kürzlich durchgeführte Umfrage zum Thema Red-Team/Blue-Team-Übungen, die bei der Black Hat 2019 durchgeführt wurde, ergab, dass die Mehrheit der bei der Veranstaltung anwesenden Unternehmen (72 %) Red-Team-Testing nutzen, um ihre Cybersicherheit zu stärken. Von diesen Unternehmen testen 23 Prozent jeden Monat, 17 Prozent einmal im Quartal, 15 Prozent halbjährlich und 17 Prozent einmal pro Jahr. Der Wert der Simulationen wird deutlich, wenn man sich die Ergebnisse anschaut, wie oft das rote Team entdeckt wird: Nur 2 Prozent der Befragten gaben an, dass das blaue Team die Angreifer immer abwehren konnte. Der Großteil, 62 Prozent, gaben an, dass sie das rote Team gelegentlich oder oft fangen. Mehr als ein Drittel, ganze 35 Prozent der Befragten, gaben jedoch an, dass das blaue Team das rote in ihren Simulationen nie oder nur sehr selten fängt. Dies zeigt, dass es für blaue Teams noch viel Verbesserungspotenzial gibt. Was jedoch können blaue Teams aus diesen Simulationen lernen, um ihre Fähigkeit zu verbessern und ihre Organisation besser vor Angreifern zu schützen?

Das können Sicherheitsteams bei Simulationen verbessern

Um Angreifer abzuwehren, benötigen die verteidigenden Sicherheitsteams eine Mischung aus Hard Skills, Soft Skills und fortschrittlichen Sicherheitstools. Zu den harten, technischen Fähigkeiten gehören Kenntnisse über Angriffe und Taktiken, die Cyberkriminelle anwenden. Weitere Hard Skills sind Techniken, um Bedrohungen zu erkennen. Darüber hinaus gibt es eine Liste wichtiger Soft Skills, um das Verteidigungsteam effektiver zu machen: So können Zusammenarbeit, Kommunikation und Teamarbeit der Schlüssel zum Erfolg sein, genauso wie Ausdauer und Zähigkeit. Und da die Zeit, bis ein Angriff erkannt wird, bei der Verteidigung immer eine wichtige Kennzahl ist, sind auch effektive Prozesse entscheidend, die die Reaktionszeit verkürzen. Sicherheitsteams können ihre Prozesse regelmäßig trainieren und sich somit entsprechend vorbereiten.

Technologien, die Blauen Teams helfen können Angriffe abzuwehren

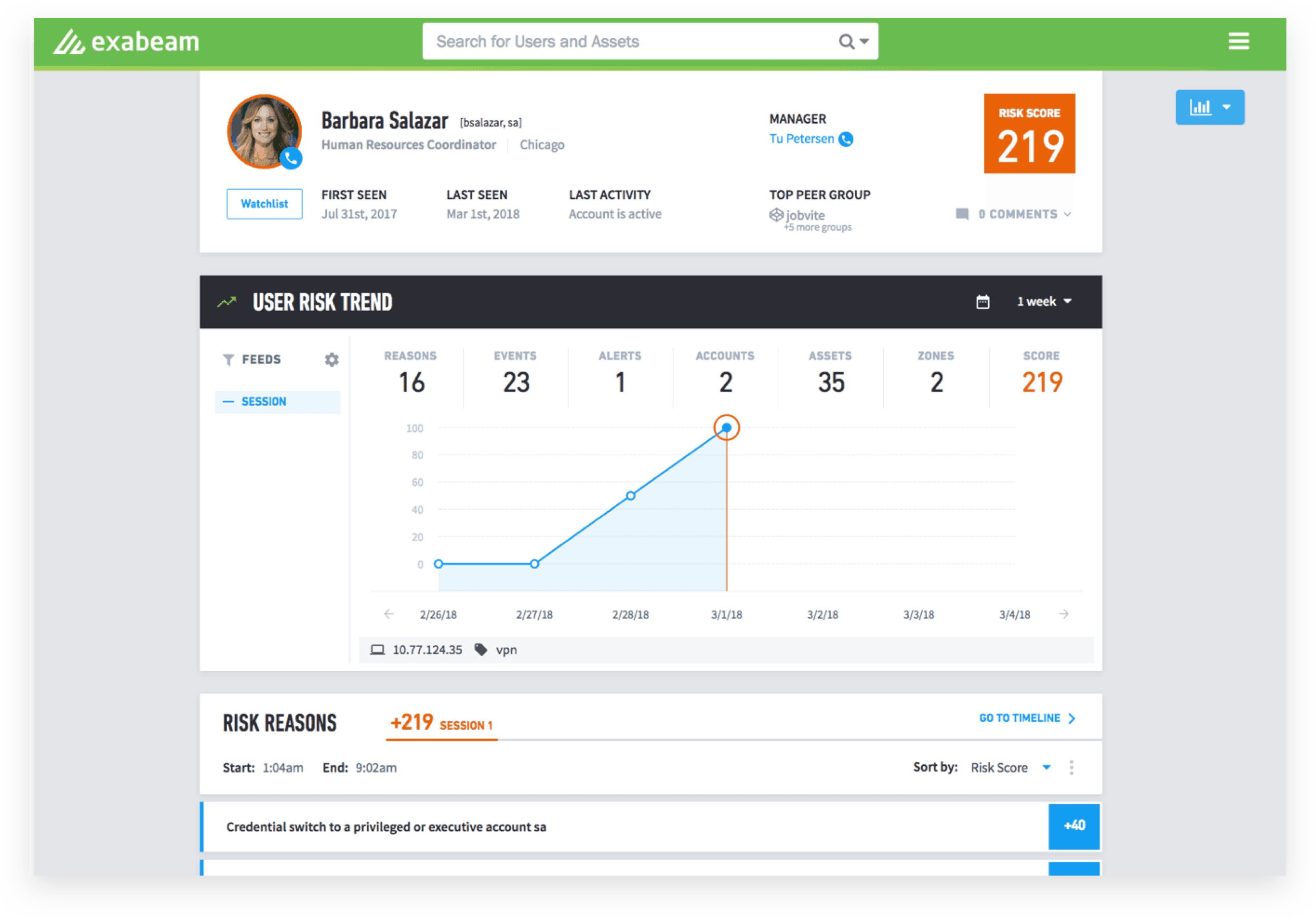

Über Kohäsion, Zähigkeit und speziellen Fähigkeiten hinaus benötigen Blaue Teams natürlich auch die richtigen Technologien, um Angriffe abwehren zu können. Moderne Sicherheitslösungen wie die proaktive Bedrohungssuche (Threat Hunting) und die Analyse des Benutzer- und Entitätsverhaltens (UEBA) können beispielsweise dazu beitragen, die Abwehr blauer Teams stark zu verbessern.

Mit proaktiver Bedrohungssuche können Sicherheitsteams den Gegner früher im Angriffsprozess erkennen, bevor er sein Ziel erreicht hat, indem sie auf verräterische Angriffstechniken achten. Die Erkennung von Malware auf einem Endpunkt wäre hierfür ein gutes Beispiel. Auch die Benutzer- und Entitätsverhaltensanalyse (User and Entity Behavior Analytics, UEBA) ist eine weitere wichtiger werdende Kategorie von Sicherheitslösungen, die Technologien wie Maschinelles Lernen und Deep Learning nutzt, um abnormales und riskantes Verhalten von Benutzern, Maschinen und anderen Entitäten in einem Unternehmensnetzwerk zu erkennen. Da sie nicht den vordefinierten Korrelationsregeln oder Angriffsmustern entsprechen oder mehrere Organisationssysteme und Datenquellen umfassen, können UEBA-Lösungen Sicherheitsvorfälle finden, die herkömmliche Tools nicht erkennen. Auch die Verwendung von Analysen zur Verfolgung normaler und anomaler Verhaltensweisen zur Erkennung von Bedrohungen kann das Sicherheitsniveau eines blauen Teams verbessern.

UEBA ist eine weitere wichtiger werdende Kategorie von Sicherheitslösungen, die riskantes Verhalten von Benutzern, Maschinen und anderen Entitäten in einem Unternehmensnetzwerk erkennen kann.

Die richtigen Waffen auswählen

Red-Team/Blue-Team-Testing kann ein wichtiger Eckpfeiler für die Verteidigungsstrategie jedes Unternehmens sein. Es legt nicht nur ein grundlegendes Sicherheitsniveau für ein Unternehmen fest, sondern deckt auch alle Schwachstellen auf, die behoben werden sollten. Sicherheitsteams, die ihre Verteidigungsfähigkeiten verbessern wollen, sollten ihre Strategie regelmäßig testen, Prozesse kontinuierlich optimieren und in die Entwicklung der notwendigen Soft- und Hard Skills investieren. Auch die Investition in moderne Verteidigungslösungen, wie die proaktive Bedrohungssuche und UEBA, helfen die Verteidigungsfähigkeiten zu erhöhen. Ohne diese modernen Waffen stehen die Verteidiger gegen Angreifer auf verlorenem Posten – sowohl gegen simulierte, als auch reale.

Egon Kando

Egon Kando ist Regional Sales Director Central & Eastern Europe bei Exabeam. Der diplomierte Ingenieur ist seit über 18 Jahren im IT-Security Markt tätig und begann seine Karriere einst bei der BinTec AG in Nürnberg. Im Verlauf seiner Karriere war der erfahrene IT-Spezialist in verschiedenen Rollen bei Internet Security Systems, später IBM ISS, SonicWALL und Imperva beschäftigt.

TRENDS SECURITY | NEWS | IT-SECURITY

Cybersicherheit: größere Zuversicht trotz gleichbleibend hohem Bedrohungsniveau

98 Prozent der befragten deutschen Unternehmen berichten von Sicherheitsverletzungen, Hauptursache sind Phishing-Angriffe. Carbon Black, Anbieter von Cloud-nativen Lösungen für den Schutz von Endpoints, gibt die Ergebnisse seines zweiten Threat Reports für Deutschland bekannt. Für den Carbon Black Threat Report wurden weltweit gut 2000 CIOs, CTOs und CISOs befragt, davon 256 aus ganz Deutschland. Die…

NEWS | IT-SECURITY | VERANSTALTUNGEN

Protected App sichert Zugriffe auf unternehmenskritische Zielsysteme

Sicherheitssoftware-Anbieter Bromium ist auf der it-sa in Nürnberg erneut als Mitaussteller am Stand von Computacenter vertreten. Im Mittelpunkt der Produktpräsentationen steht mit Protected App eine Lösung, die Zugriffe auf kritische Unternehmensapplikationen auf Basis einer Hardware-isolierten Virtualisierung schützt. Das Problem ist altbekannt: Mit dem Internet verbundene Arbeitsplatzrechner sind immer der Gefahr einer Kompromittierung ausgesetzt. Wird von…

NEWS | DIGITALISIERUNG | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

5 Bereiche in denen Cybersicherheit von KI profitiert

Illustration: Geralt Absmeier Eine Untersuchung von Markets and Markets prognostiziert, dass die Industrie für künstliche Intelligenz bis zum Jahr 2025 auf ein Volumen von 190 Milliarden Dollar wächst. Bis zum Jahr 2021 werden dreiviertel aller kommerziellen Unternehmensanwendungen KI nutzen. Ein Bereich, in dem künstliche Intelligenz weiterhin auf dem Vormarsch ist, ist die Cybersicherheit. Wie in…

TRENDS SECURITY | NEWS | BUSINESS | DIGITALISIERUNG | DIGITALE TRANSFORMATION | TRENDS 2018 | IT-SECURITY | SERVICES | STRATEGIEN | TIPPS

Cybersicherheit kann die digitale Transformation vermiesen

Ein neuer Bericht des Center for the Future of Work von Cognizant, Securing the Digital Future (Die digitale Zukunft sichern), verdeutlicht, dass Organisationen im Bestreben, bei der digitalen Transformation nicht den Anschluss zu verlieren, oftmals einen kritischen Faktor übersehen, der all ihre Anstrengungen zunichte machen kann: die Cybersicherheit [1]. Die auf einer Befragung von über…

TRENDS SECURITY | NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Industrial Security – Cybersicherheit auch im Mittelstand

Hochgradig vernetzte Produktionsabläufe, intelligente Maschinen, eine sich selbst steuernde Fertigung: Industrie 4.0 ist längst keine Zukunftsvision mehr. Dieses Erfolgsmodell der Digitalisierung kann nur dauerhaft gewinnbringend sein, wenn die vernetzten Abläufe gegen Angriffe aus dem Cyberraum geschützt sind. Auf dem 21. Cybersicherheitstag der Allianz für Cybersicherheit haben das Bundesamt für Sicherheit in der Informationstechnik (BSI) und…

SECURITY SPEZIAL 9-10-2019 | AUSGABE 9-10-2019 | NEWS | IT-SECURITY

Zusammenarbeit bei Sicherheit und Datenschutz – Sicherheit (managen) ist keine One-Man-Show

SECURITY SPEZIAL 9-10-2019 | AUSGABE 9-10-2019 | NEWS | IT-SECURITY | LÖSUNGEN

Micro-Virtualisierung bringt Sicherheit beim Surfen und bei der E-Mail-Kommunikation – Abkapseln

NEWS | IT-SECURITY | TIPPS

Drei Tipps zum Schutz vor Insider-Bedrohungen

Die Cybersicherheitslandschaft verändert sich ständig, aber eines ist in den letzten Jahren konstant geblieben: die stetig wachsende Zahl von Insider-Bedrohungen. Die jüngste Cybersicherheitsstudie von SolarWinds hat ergeben, dass interne Benutzerfehler in den letzten 12 Monaten mit 80 Prozent den weitaus größten prozentualen Anteil an Vorfällen im Zusammenhang mit der Cybersicherheit ausgemacht haben [1]. Während…

NEWS | KOMMUNIKATION | TIPPS

Social-Media-Posts ohne Reue: 5 Tipps für Unternehmen

Achtsamer Umgang mit Informationen und Datensparsamkeit verhindern Phishing-Attacken und CEO-Fraud. Awareness 2.0 mittels Sensibilisierung und Selbstreflexion. Wenn Mitarbeiter Bilder oder Videos von ihrem Arbeitsplatz posten, dann gefällt das nicht nur dem Freundeskreis, sondern auch Cyberkriminellen: Fotos mit sichtbaren Passwörtern, Notizen auf Whiteboards oder Produktionsanlagen im Hintergrund werden von Hackern gezielt gesucht. »Je mehr Informationen…