Das Thema Sicherheit muss ganzheitlich betrachtet und umgesetzt werden. Die Lösung ist ein kooperativer Ansatz, um Sicherheit und Datenschutz in Organisationen zu verwirklichen.

Vertrauen gehört zu den erfolgskritischsten Faktoren für Organisationen in der heutigen Zeit. Das Vertrauen von Kunden, Mitarbeitern und Partnern will gewonnen und behalten werden. Neben professionellen Services ergibt es sich zumeist aus nicht-eintretenden Sicherheitsvorfällen und einem umfassenden Schutz der Organisations- und Kundeninformationen. Letzterer wird erzielt durch Integrität, Verfügbarkeit und Vertraulichkeit der Daten. Entsprechend sollten sämtliche Sicherheitsmaßnahmen, die in organisatorische, betriebliche, rechtliche, infrastrukturelle und IT-bezogene Abläufe und Strukturen eingreifen, klar definiert und umgesetzt werden.

Die Realität zeigt andere Bilder. Vor diesem Hintergrund ist es umso verwunderlicher, dass das Thema Sicherheit in nur wenigen Organisationen ganzheitlich betrachtet und umgesetzt wird. Die Realität zeigt, dass Sicherheitsthemen in der Regel von einzelnen Personen bearbeitet werden. Die Organisationseinheiten für Informationssicherheit, IT-Sicherheit, Datenschutz, Notfallmanagement und Geheimschutz arbeiten zumeist unabhängig voneinander, ihr Austausch ist nur gering. Diese Beobachtungen sind unabhängig von der Unternehmensgröße, -form oder Branche. Zu großen Teilen wird an gleichen Fragestellungen gearbeitet, jedoch aus unterschiedlichen Blickwinkeln, da verschiedene Aspekte geschützt werden müssen. Es besteht grundsätzlich die Gefahr von Zielkonflikten zwischen den einzelnen Sicherheitsbereichen. Für die eine Organisationseinheit steht der Schutz der Organisation und der Informationen im Fokus, für andere ist der Schutz der Betroffenen oberste Priorität. Es muss darum gehen, beide Schutzgüter in angemessenem Rahmen abzusichern und Gefahren zu minimieren. Wenn beispielsweise der Sicherheitsbeauftragte und der Datenschutzbeauftragte getrennt voneinander nach notwendigen Sicherheitsanforderungen bei der Konzeption eines Projekts angefragt werden und unabgestimmt antworten, ist das einer gemeinsamen beziehungsweise einheitlichen Lösung nicht dienlich.

Informationssicherheit: Der Bereich der Informationssicherheit definiert und steuert die übergreifenden Anforderungen im Bereich Informationssicherheit/IT-Sicherheit. Die Rolle IT-Sicherheitsbeauftragter (IT-SiBe) oder Informationssicherheitsbeauftragter (ISB) verantwortet meist diesen Bereich.

Datenschutz: Der Datenschutz steuert im Rahmen der rechtlichen Vorgaben (u.a. DSGVO) das Thema Datenschutz zur Wahrung der Betroffenenrechte für die Gesamtorganisation. Die konkrete Umsetzung obliegt meist den Fachbereichen. Gesteuert wird der Datenschutz meist durch die Rolle Datenschutzbeauftragter.

Notfallmanagement: Das Notfallmanagement definiert und steuert die Umsetzung der übergreifenden Vorgaben für das präventive Notfallmanagement (Business Impact Analyse, Wiederanlaufpläne, Notfallübungen) einer Organisation. Die Steuerung erfolgt meist durch den Notfallbeauftragter/Business Continuity Manager. Das reaktive Notfallmanagement wird meist durch einen Notfallstab im Falle eines Notfalls gesteuert (dies ist im Artikel nicht gemeint).

Geheimschutz: Der Geheimschutz kümmert sich um den Schutz und die Geheimhaltung von Informationen. Für den öffentlichen Bereich ist die Verschlusssachenanweisung einschlägig. Der Bereich wird meist durch die Rolle Geheimschutzbeauftragter in öffentlichen Einrichtungen gesteuert. Für Wirtschaftsteilnehmer ist das Geheimschutzhandbuch einschlägig, in Unternehmen steuert die Rolle Sicherheitsbevollmächtigter den Bereich.

Ebenso herausfordernd für Organisationen ist es, wenn Prozesse, Zuständigkeiten und Anforderungen nicht definiert sind. Dies führt dazu, dass oftmals der kurze Dienstweg gewählt wird, um offene Fragen schnell zu klären oder es erfolgt erst gar keine Kommunikation zu den Sicherheitsbereichen. Zu spät eingebunden, können sie ungeplant intervenieren oder das Vorhaben gänzlich stoppen. Unnötiger Verzug und Frustration bei allen Beteiligten sind die Folge.

Vier Blickwinkel auf ein gemeinsames Thema. Sicherheitsstandards und entsprechende Vorgaben, wie zum Beispiel DSGVO und IT-Grundschutz, haben zum Ziel, dass die entsprechenden Schutzgüter angemessen abgesichert werden. Neben der operativen Absicherung geht es jedoch auch um notwendige Nachweise, damit die Organisation »compliant« ist, also die verbindlichen Vorgaben nachweislich umsetzt. Ein abgestimmtes und standardisiertes Vorgehen hilft, um den unterschiedlichen Anforderungen gerecht zu werden und Ressourcen zielgerichtet einzusetzen.

Es lassen sich im Kern sehr ähnliche Muster und Herausforderungen erkennen, auch wenn die Rahmenbedingungen in Organisationen und Unternehmen meist unterschiedlich sind. Meist ist zu wenig Personal und zu wenig Zeit vorhanden, um die notwendigen Aktivitäten angemessen umsetzen zu können. Erfahrungsgemäß fehlt zudem eine zentrale Anlaufstelle, die alle sicherheitsrelevanten Themen kanalisiert. Die Folge: In den Organisationen arbeiten die vier zentralen Sicherheitsbereiche – überspitzt formuliert – unabgestimmt und eigenständig nebeneinander, obwohl sie alle in unterschiedlichen Dimensionen den Schutz von Informationen zum Ziel haben. Fragestellungen zur Sicherheit können jedoch beispielsweise nicht mehr allein vom Datenschützer oder Informationssicherheitsbeauftragten beantwortet werden. Diese One-Man-Shows führen zu relevanten Zeitverlusten und möglichen Sicherheitsvorfällen, wenn nicht alle Aspekte ausreichend und abgestimmt betrachtet werden. In allen Bereichen der Sicherheit sind Maßnahmen notwendig, die jeweils sehr ähnliche Anforderungen an Organisationen stellen. Daher müssen die Verantwortlichen effektiv zusammenarbeiten und Synergien in Steuerung, Umsetzung und Verwaltung nutzen. Nur so können sie schneller werden und gleichzeitig Aufwände reduzieren.

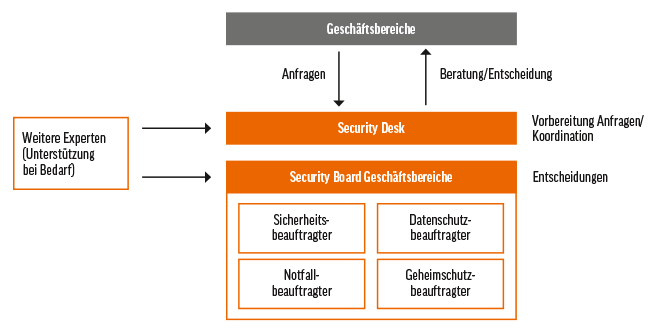

Wie kann ein kooperatives Modell der Zusammenarbeit aussehen? Die Definition und Steuerung von Sicherheitsthemen sollten, auch in kleineren Organisationen, nie allein von einer Person ausgehen. Den Kern sollte ein gemeinsam organisiertes ISMS (Managementsystem für Informationssicherheit) bilden. Die sicherheitsrelevanten Bereiche sind dabei organisatorisch so aufgestellt, dass eine enge Zusammenarbeit erfolgt, die einzelnen Prozesse aufeinander abgestimmt und Verantwortlichkeiten und Zuständigkeiten eindeutig geregelt werden (siehe Abbildung). Die Sicherheitsbereiche sollten sich als Dienstleister verstehen und entsprechend organisieren, sodass aus Sicht eines »Kunden« insbesondere die Ansprechpartner und Kommunikationswege eindeutig sind.

Den Kern eines kooperativen Modells der Zusammenarbeit bildet ein gemeinsam organisiertes ISMS (Managementsystem für Informationssicherheit). Mit der Etablierung eines Security Boards als Entscheidungsgremium für alle sicherheitsrelevanten Themen kann ein integriertes Sicherheitsmanagement gelingen.

(Zeitkritische) Informationen dürfen nicht dadurch verloren gehen, dass die falsche Stelle angesprochen wurde oder in Ermangelung eines Ansprechpartners keine Weitergabe der Informationen erfolgen konnte. Daher ist eine zentrale Anlaufstelle für Sicherheitsthemen (SPOC = single point of contact) von entscheidender Bedeutung. Die Ad-hoc-Lösung kann hier das Einrichten eines Mailverteilers sein. Für ein nachhaltiges und effektives Management der Anfragen und Entscheidungsbedarfe sorgt hingegen die Schaffung eines Security Desks. Die Mitarbeiter des Security Desks sollten alle Anfragen und die weitere Bearbeitung sowie Entscheidungsfindung vorbereiten und koordinieren. Es bietet sich an, dass meist schon etablierte ISMS-Team in diese Aufgaben zu involvieren. Die finale Entscheidungsfindung sollte dann durch die entsprechenden Sicherheitsrollen der Organisation gemeinsam vorgenommen werden. Mit der Etablierung eines Security Boards als Entscheidungsgremium für alle sicherheitsrelevanten Themen kann deren kooperative Bearbeitung gelingen. Nach festgelegten Regeln entscheiden die Mitglieder über alle relevanten Sicherheitsbelange.

Interne Sicherheitsberatung als Dienstleitung verstehen. Die Erfahrungen aus der Praxis belegen, dass es sinnvoll und zunehmend zwingend notwendig ist, alle gesetzlich zulässigen, strategischen und taktischen Sicherheitsthemen von den zuständigen Personen gemeinsam bearbeiten und entscheiden zu lassen. Von entscheidender Bedeutung ist dabei, dass sicherheitsrelevante Aspekte bei allen Vorhaben von Anfang an mitgedacht und umgesetzt sowie kontinuierlich gemeinsam weiterentwickelt und gesteuert werden. Ein wesentlicher Erfolgsfaktor ist die Akzeptanz der Sicherheitsorganisation in der Gesamtorganisation. Wenn die Sicherheitsorganisation nicht akzeptiert oder nur als störend wahrgenommen wird, so können die Vorgaben und Prozesse noch so gut und eindeutig sein; relevante Entscheidungen zu Sicherheitsfragen werden wahrscheinlich nicht mit den übergreifenden Bereichen abgestimmt, sondern selbst entschieden. Die übergreifenden Sicherheitsbereiche sollten sich als interne Dienstleister verstehen und ihre Tätigkeiten als Service für die Geschäftsbereiche und Fachverantwortlichen ausrichten. Die Schaffung dieser neuen Form der Zusammenarbeit ist die Basis für ein integriertes Sicherheitsmanagement und mittelfristige Ersparnis von Zeit und Frustration.

Sicherheit agil steuern und umsetzen. Erfolgreich wird der kooperative Ansatz jedoch nicht allein durch geänderte Prozesse und Vorgaben. Vielmehr braucht es ein Bewusstsein dafür, dass Sicherheit nicht einmalig geschaffen und linear gedacht werden kann. Sicherheitsaufgaben sind oft komplex und die Umsetzung ist nicht exakt planbar. Größere Themen und Anforderungen in einzelne Aufgaben herunterzubrechen und umzusetzen ist flexibler und oftmals bedarfsgerechter als die umfassende Lösung direkt zu planen. Diese agile Methodik sowie weitere Kernthemen des agilen Arbeitens komplettieren die neue, kooperative Form des Sicherheitsmanagements. Alle Vorhaben und Entscheidungen sollten daher transparent und nachvollziehbar dokumentiert werden. Informationssicherheit sollte messbar und sichtbar sein. Diese Aspekte der Optimierung sind noch verhältnismäßig leicht umzusetzen. Bei der Erreichung von Sicherheitszielen entstehen jedoch oftmals Zielkonflikte zwischen den Sicherheitsbereichen eines Unternehmens. Partnerschaftlich und mit Offenheit statt Silo-Denken können diese Herausforderungen angegangen werden.

Die Erfolgsfaktoren für eine integrierte Sicherheitsarchitektur. Abschließend und zusammenfassend bilden die nachfolgenden sechs Bausteine die Grundlage für die erfolgreiche Gestaltung von Sicherheit in Organisationen:

- Bildung von starken Partnerschaften zwischen allen Sicherheitsrollen

- Schaffung einer zentralen Anlaufstelle für alle Sicherheitsfragen

- Organisation mit selbstorganisierten und proaktiven Sicherheitsteams

- Agile Steuerung und Umsetzung von Sicherheitsaufgaben

- Struktur, Transparenz und Visualisierung von Informationssicherheit

- Kreativität, Fehlerkultur und Selbstreflexion zur kontinuierlichen Verbesserung

Ob Start-up, Mittelstand, Großkonzern oder Verwaltung – das Thema Sicherheit und Datenschutz geht alle etwas an. Mehr zum vorgestellten Modell erfahren Sie in einem Erklärvideo unter https://youtu.be/s-FQpNEeJ7w.

Sabrina Klopsteg ist Senior Consultant bei Cassini Consulting am Standort Berlin.

Ihre Schwerpunkte sind Projektmanagement (klassisch/agil/hybrid) und Organisationsberatung

in Konzernen und Öffentliche Verwaltung genauso wie in Start-ups.

Sven Malte Sopha ist Management Consultant bei Cassini Consulting am Standort Berlin.

Seine Schwerpunkte sind die Management- und Organisationsberatung im Bereich Sicherheit,

insbesondere im Public Sector.

Bilder: © SimpleB/shutterstock.com; Cassini

1856 Artikel zu „Sicherheit und Datenschutz“

NEWS | IT-SECURITY | KOMMUNIKATION | SERVICES | SICHERHEIT MADE IN GERMANY | AUSGABE 5-6-2018

Datensicherheit und Datenschutz: Die Schonzeit ist vorbei – beginnt die Jagd?

NEWS | DIGITALISIERUNG | TRENDS 2017 | IT-SECURITY | STRATEGIEN

Neues Leistungszentrum für Cybersicherheit und Datenschutz

Gemeinsam mit Vertretern aus Wirtschaft, Politik und Wissenschaft eröffnete der Hessische Ministerpräsident Volker Bouffier und Fraunhofer-Vorstand Prof. Dr. Georg Rosenfeld Anfang Dezember in Darmstadt das Leistungszentrum für »Sicherheit und Datenschutz in der Digitalen Welt«. Ziel des neuen Zentrums ist es, durch eine weitere Stärkung der Cybersicherheitsforschung am Standort Darmstadt gemäß der Mission der Fraunhofer-Gesellschaft…

NEWS | IT-SECURITY | LÖSUNGEN | TIPPS

Leitfaden zur Zertifizierung von Informationssicherheit und Datenschutz

Der kostenlose Leitfaden [1] beschreibt die verschiedenen Nutzenaspekte einer Zertifizierung von Informationssicherheit und Datenschutz, gleichzeitig gibt er anhand von Praxisbeispielen exemplarischen Einblick in konkrete Projekte. Zertifizierungen dienen zwar im Kern dazu, die Einhaltung von Anforderungen des Datenschutzes und der Informationssicherheit nachzuweisen. Daneben erzeugen sie jedoch eine Reihe weiterer Nutzeneffekte. So steigt etwa erfahrungsgemäß innerhalb des…

BUSINESS PROCESS MANAGEMENT | IT-SECURITY | KOMMUNIKATION | LÖSUNGEN | AUSGABE 1-2-2016

Herausforderung E-Mail-Archivierung – Rechtssicherheit und Datenschutz

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | INDUSTRIE 4.0 | STRATEGIEN | CEBIT 2016

Das »Internet der Dinge« – das Ende von Sicherheit und Datenschutz?

Dass die Sicherheit bei Smart-Devices zu kurz kommt, liegt oft an Komfortaspekten oder dem Versuch, die Produkteinführungszeit (»time-to-market«) kurz zu halten. Wobei sich Sicherheitsfragen nicht auf die Angreifbarkeit der eigentlichen Geräte beschränken, sondern bis zu Durchgriffsmöglichkeiten auf Firmennetzwerke reichen. Was also können Unternehmen und Privatanwender in Zeiten des »Internets der Dinge«, von Wearables und Smart-Devices…

TRENDS SECURITY | NEWS | BUSINESS PROCESS MANAGEMENT | TRENDS GESCHÄFTSPROZESSE | IT-SECURITY

Neue Anforderungen an Datensicherheit und Datenschutz für SAP-Nutzer

Mit zunehmender Digitalisierung und Vernetzung ist es empfehlenswert, den Schutz der SAP-Daten möglichst nah zur Quelle beziehungsweise dem Speicherort zu verlagern. Der zentrale Knotenpunkt für Unternehmensprozesse und -daten ist in sehr vielen Organisationen das hauseigene ERP-System von SAP. Daran wird sich im Zuge einer weiteren Digitalisierung der Geschäftswelt nichts ändern, so das Ergebnis einer Erhebung…

TRENDS SECURITY | NEWS | CLOUD COMPUTING | TRENDS 2015 | IT-SECURITY | RECHENZENTRUM

Studie Startups: Bedarf an IT-Sicherheit und Datenschutz steigt rapide an

Die Bedrohung durch Wirtschaftsspionage und Cyberkriminelle nimmt für Startups weiter zu: Laut einer aktuellen Studie »IT für Startups – Trends 2015« [1] erhöht sich für Gründerfirmen dadurch auch der Bedarf an IT-Sicherheit und Datenschutz, 95 Prozent der befragten Branchenkenner sind sich darin einig. Das wachsende Bedrohungspotenzial und die damit verbundene größere Sensibilisierung der Firmen hat…

NEWS | TRENDS CLOUD COMPUTING | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | TRENDS GESCHÄFTSPROZESSE | IT-SECURITY

IT-Verantwortliche sorgen sich um Sicherheit und Datenschutz von Cloud-Anwendungen

Bei der Studie »Preparing for next-generation cloud: Lessons learned and insights shared« (»Vorbereitung auf die nächste Cloud-Generation: Erfahrungen und Erkenntnisse aus der Praxis«) handelt es sich um ein Forschungsprogramm der Economist Intelligence Unit (EIU), das von Hitachi Data Systems gefördert wird. Im Rahmen der Studie wurden im Jahr 2015 weltweit insgesamt 232 IT-Führungskräfte hinsichtlich ihrer…

NEWS | FAVORITEN DER REDAKTION | GESCHÄFTSPROZESSE | SECURITY SPEZIAL 7-8-2019

DSGVO steigert das Vertrauen der Mitarbeiter in die Datensicherheit – Datenschutz ist keine Einmalaufgabe

Seit Mai 2018 ist die DSGVO anzuwenden, um den Schutz der personenbezogenen Daten zu verbessern und die Privatsphäre der Menschen zu gewährleisten. Die Umsetzung der DSGVO zeitigt einen erheblichen Vertrauenszuwachs bei den Beschäftigten. Qualitätsorientierte Unternehmen streben eine Maximallösung an, um eine belastbare Datenverarbeitungsgrundlage für die Zukunft zu schaffen.

TRENDS SECURITY | NEWS | TRENDS 2018 | IT-SECURITY

Datenschutz: Vertrauen in Datensicherheit wächst

Trotz Datenskandalen steigt das Vertrauen der deutschen Internetnutzer in die Datensicherheit kontinuierlich an. Zwar glaubt laut Bitkom-Umfrage noch immer nur etwa jeder Vierte, dass seine persönlichen Daten im Netz im Allgemeinen (sehr) sicher sind, im Gegensatz zum Jahr 2014 ist das aber ein Anstieg um zehn Prozentpunkte, wie die Grafik von Statista zeigt. Besonders vertrauenswürdig…

TRENDS SECURITY | NEWS | BUSINESS PROCESS MANAGEMENT | TRENDS KOMMUNIKATION | TRENDS GESCHÄFTSPROZESSE | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY | KOMMUNIKATION | SERVICES | STRATEGIEN

Die DSGVO als Chance zur Verbesserung von Datenschutz und Sicherheit

Regulierung und Verbrauchererwartungen führen dazu, dass Unternehmen ihre Sicht auf Datenhaltung überdenken; 80 Prozent der befragten Unternehmen planen Verringerung der Menge an gespeicherten personenbezogenen Daten. Eine neue Studie von IBM zeigt, dass fast 60 Prozent der befragten Unternehmen die Datenschutzgrundverordnung (DSGVO) als Chance zur Verbesserung der Privatsphäre, Sicherheit, Datenverwaltung und Katalysator für neue Geschäftsmodelle ansehen…

NEWS | BUSINESS | DIGITALISIERUNG | IT-SECURITY

Datenschutz und Datensicherheit bei Kaufentscheidungen

85 Prozent der befragten Verbraucher verlangen besseren Datenschutz. Für 73 Prozent spielt Datensicherheit bei der Kaufentscheidung eine zentrale Rolle. Wer persönliche Daten nutzt, muss diese auch umfassend schützen können – diese Auffassung vertritt ein Großteil der Teilnehmer, die für die aktuelle Studie zur Datensicherheit befragt wurden [1]. In der Studie, die vom US-amerikanischen Marktforschungsinstitut Harris…

NEWS | BUSINESS | GESCHÄFTSPROZESSE | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | STRATEGIEN

DSGVO: Datenschutz und Datensicherheit

Ob Datenschutztag, Data Protection Day oder Data Privacy Day – gemeint ist stets der 28. Januar. Das Datum steht für einen 2007 vom Europarat initiierten, jährlich wiederkehrenden Tag, der das Bewusstsein für Datenschutz und Datensicherheit schärfen soll. Selten aber kam dem Datenschutztag eine so besondere, aktuelle Bedeutung zu wie dieses Jahr. Denn ab dem…