Neuer Report »Cyber Risk Appetite: Defining and Understanding Risk in the Modern Enterprise« enthält Framework für die Risiko-Kategorisierung.

Ein neues Framework für das Erfassen und Bewerten von Cyberrisiken ermöglicht es Anwendern, für verschiedene IT-Risiken Toleranzschwellen zu beschreiben und so eine pragmatische Grundlage für wirksame Risk-Management-Strategien zu schaffen. Das Framework ist Bestandteil eines Reports, den Experten von RSA, IT-Sicherheits-Tochter von EMC, mit Unterstützung von Deloitte Advisory Cyber Risk Services gemeinsam verfasst haben [1].

Neue und pragmatische Risk-Management-Ansätze

Wenn Unternehmen neue Verfahren oder Technologien nutzen, um die eigene Wettbewerbsfähigkeit zu steigern, erhöhen sie zumeist auch die eigene Anfälligkeit für Cyberrisiken. Deshalb brauchen Firmen, die etwa Outsourcing betreiben, die Netzwerke Dritter nutzen oder IT-Ressourcen aus der Cloud beziehen, neue und pragmatische Risk-Management-Ansätze.

Wie es im Report heißt, benötigten die Organisationen vor allem dreierlei:

erstens strukturierte Abläufe für das Definieren und Kategorisieren von Risiken,

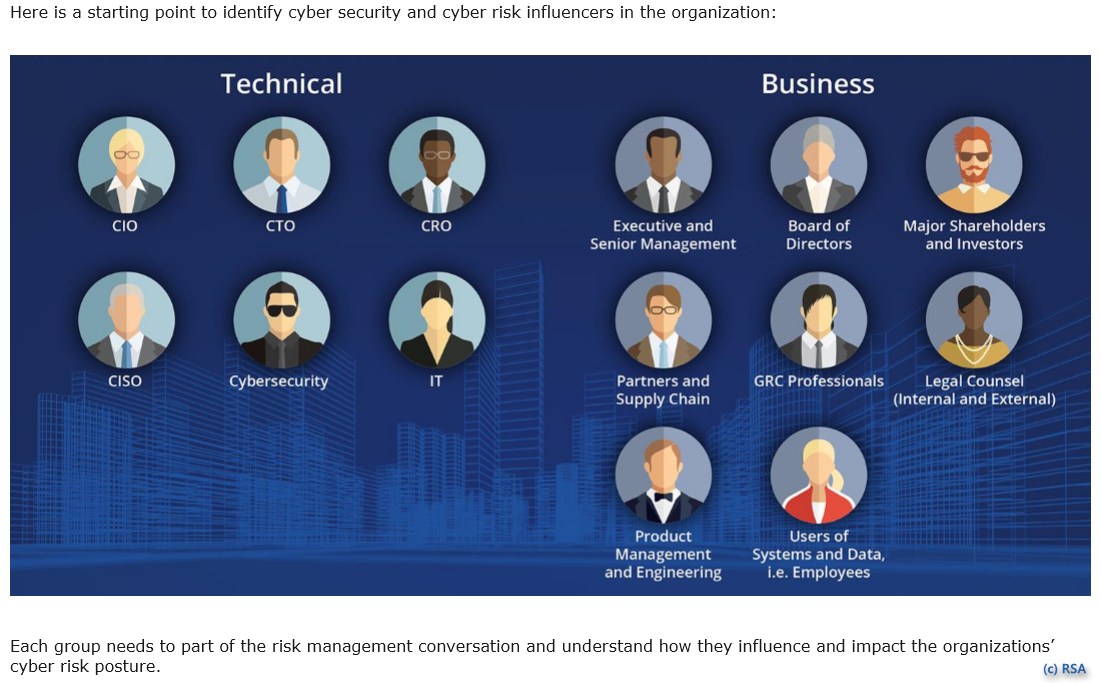

zweitens die Beteiligung der wichtigsten Stakeholder und »Risk-Owner« im Unternehmen sowie

drittens Berechnungsverfahren für Risiko-Toleranzschwellen.

Zuvor aber bräuchten sie vor allem ein neues Verständnis des Begriffs »Cyberrisiko«. Der Ausdruck bezeichne nicht nur gezielte Hackerangriffe auf IT-Umgebungen. Vielmehr schließe er jede Art von Vorfall ein, bei dem der Einsatz von IT-Ressourcen einen möglichen Verlust oder Schaden nach sich ziehen könne.

Praxistaugliches Framework

Der Report enthält ein praxistaugliches Framework zur Kategorisierung solcher Cyberrisiken auf Grund der zwei Bestimmungsgrößen »Absicht« und »Ausgangspunkt«: Cyberrisiken können die Folge böswilliger Angriffe sein, bei denen Hacker gezielt versuchen, Informationen zu entwenden. Sie können aber auch aufgrund unabsichtlichen Handelns entstehen, etwa wenn ein Benutzer einen Fehler macht, der die Verfügbarkeit einer Ressource vorübergehend einschränkt. Der Ausgangspunkt eines Risikoereignisses kann außerhalb eines Unternehmens liegen – etwa bei Hackern oder Geschäftspartnern innerhalb der Supply Chain – oder innerhalb, bei Mitarbeitern oder Sub-Unternehmern.

Umfassende Bestandsaufnahme

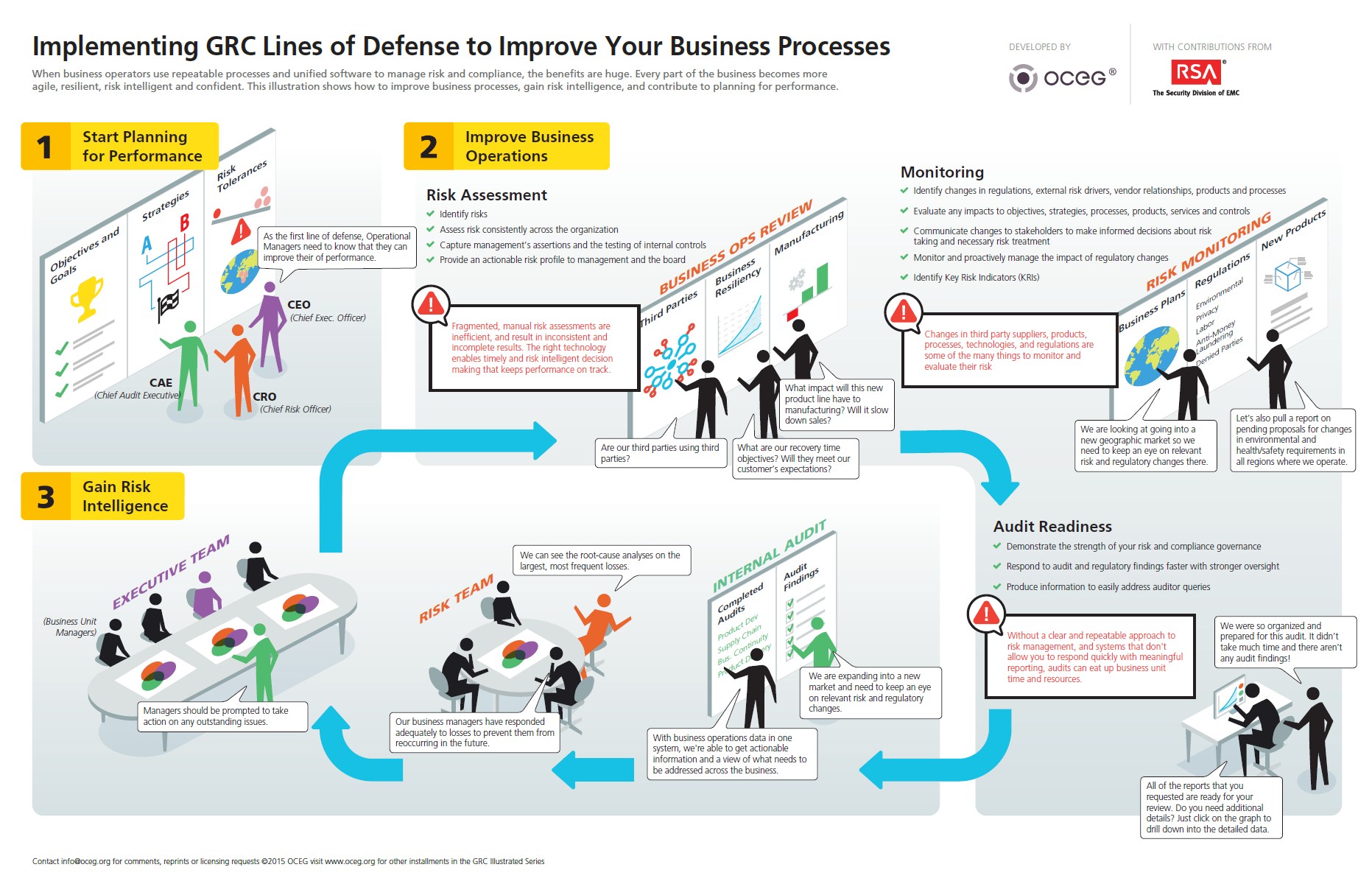

Um die eigene Risikotoleranz zu bestimmen, empfiehlt der Report, dass Unternehmen zunächst eine umfassende Bestandsaufnahme der Cyberrisiken anfertigen, dann deren jeweils mögliche Auswirkung quantifizieren und schließlich eine Priorisierung vornehmen. Dabei gelte es, die richtigen Fragen zu stellen: Welche Art von Datenverlust wären für das Unternehmen katastrophal? Welche weniger kritisch? Welche Informationen dürften auf keinen Fall in falsche Hände geraten?

Viele Risikoauswirkungen könnten einfach beziffert werden – etwa mittels Bußgeld- und Rechtskostenschätzungen oder per Berechnung von Produktivitätsverlusten. Andere seien dagegen schwerer zu berechnen – der Verlust geistigen Eigentums etwa, Schäden der Unternehmens- oder Markenreputation oder ein verringerter Firmenwert.

Wer die entsprechenden Bewertungen dennoch auf strukturierte Art vornähme, könne geschäftskritische von weniger geschäftskritischen Ressourcen unterscheiden. Das wiederum erlaube dann das Priorisieren der eigenen Sicherheitsbemühungen: »Mission-critical«-Umgebungen könnten dann stärker geschützt werden als »normale« Kernbestandteile der IT-Infrastruktur, die wiederum stärker gesichert würden als beispielsweise Teile der erweiterten IT-Umgebung (etwa Supply-Chain-Management-Anwendungen oder Partner-Portale). Diese Art der Priorisierung solle fortlaufend und auf Grundlage immer neuer Bewertungen und Neu-Bewertungen erfolgen, heißt es in dem Bericht.

Fazit

Die Verfasser kommen zu dem Schluss: Unternehmen, die Cyberrisiken quantifizieren und entsprechende Risiko-Toleranzschwellen festlegen, verschaffen sich klare Wettbewerbsvorteile. Oberstes Ziel solle stets sein, sicher zu stellen, dass die Investitionen in IT-Sicherheit zu den ermittelten Risiko-Toleranzen passten.

[1] Laden Sie den RSA-Report »Cyber Risk Appetite: Defining and Understanding Risk in the Modern Enterprise« herunter https://www.rsa.com/en-us/perspectives/resources/cyber-risk-appetite-defining-and-understanding-risk-in-the-modern-enterprise

Checkliste: Wie Unternehmen ihr Zugriffsmanagement auf die digitale Transformation vorbereiten

Interview zu Security Management: »Wir sind gekommen, um zu bleiben«

Maximale Risikominimierung: Cybersicherheit bei Mergers und Akquisitionen

Technologie-Trends und mangelnde Ressourcen steigern das Risiko von Datenverlust

EU-Datenschutz-Grundverordnung: Unbefugte werden zum teuren Risiko

Das wirtschaftliche Risiko vertraulicher Daten auf dienstlich genutzten Mobilgeräten