- Dritter Data Security Confidence Index: Ein Drittel der Unternehmen in vergangenen zwölf Monaten mit Datenschutzverletzungen konfrontiert.

- 69 Prozent der IT-Experten befürchten Datenmissbrauch, nachdem Perimeterschutz überwunden wurde.

- 66 Prozent räumen ein, Unautorisierte können auf das Netzwerk zugreifen; 16 Prozent glauben, nicht legitimierte Nutzer haben Zugang zum gesamten Netzwerk.

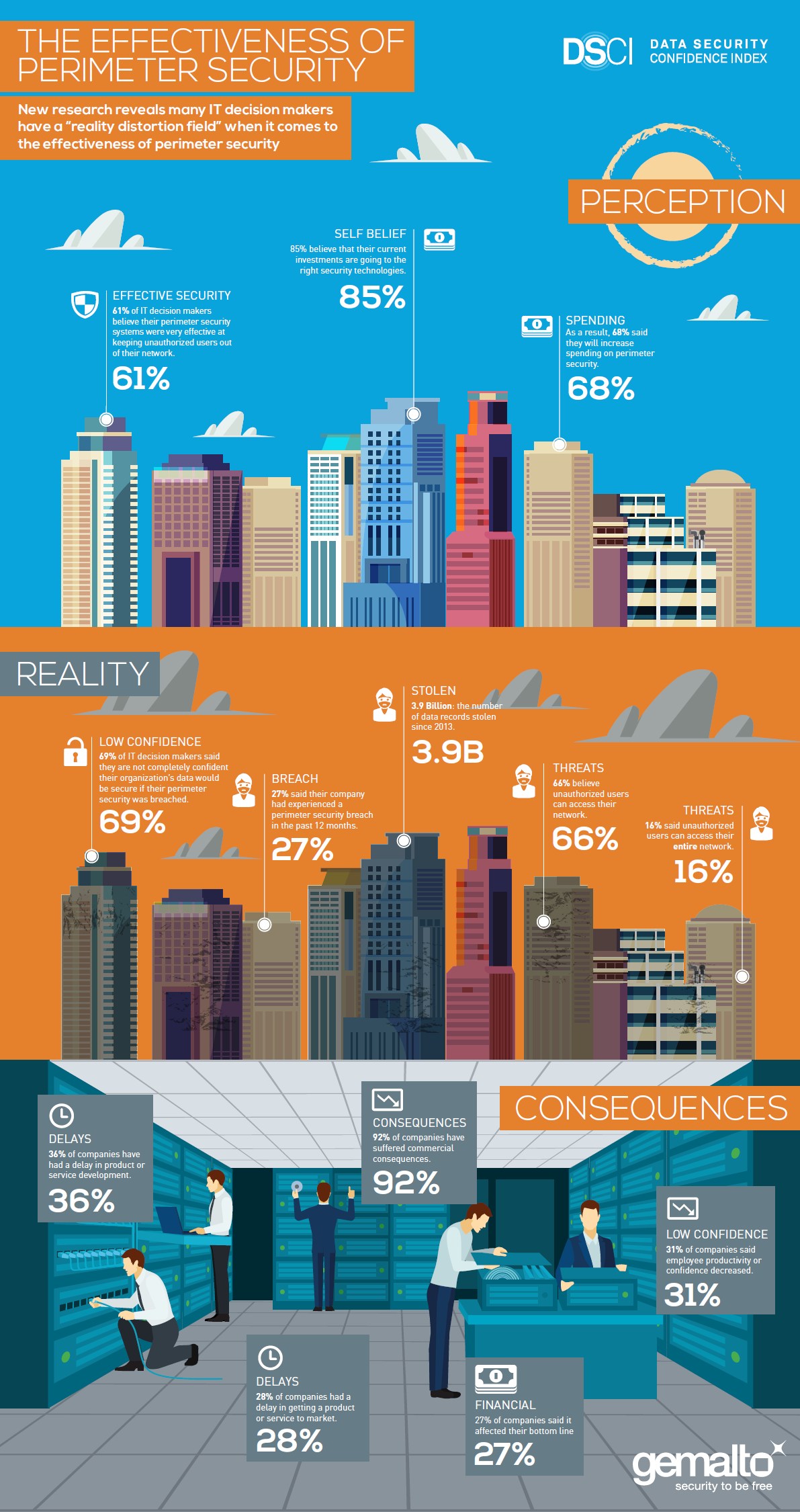

Die Anzahl von Datenschutzverletzungen steigt weiter an. Mehr als 3,9 Milliarden Datensätze wurden seit 2013 als verloren oder gestohlen gemeldet. Trotzdem setzen viele Unternehmen nach wie vor auf Perimetersicherheit, um sich vor solchen Vorfällen zu schützen. Das sind Ergebnisse des dritten, jährlich erscheinenden Data Security Confidence Index, der von Gemalto vorgestellt wurde [1].

Im Rahmen der Erhebung wurden weltweit 1.100 IT-Entscheider befragt. Nicht weniger als 61 Prozent der Interviewten sind der Meinung, dass ihre Perimeter-Sicherheitssysteme wie Firewall, IDPS, AV, Content Filter oder Anomaly Detection sich sehr gut dafür eignen, unautorisierte Nutzer vom Netzwerk fernzuhalten. Allerdings gehen 69 Prozent davon aus, dass Unternehmensdaten nicht mehr sicher sind, nachdem der Perimeterschutz per Hackerangriff umgangen wurde. Das bedeutet einen stetigen Anstieg um 66 Prozent im Jahr 2015 und 59 Prozent im Jahr zuvor. Interessanterweise glauben aber 66 Prozent, dass unautorisierte User sich Zugang zum Netzwerk verschaffen könnten, während zwei von fünf (16 Prozent) erklärten, unautorisierte Benutzer könnten auf das gesamte Netzwerk zugreifen.

»Die Ergebnisse zeigen einen großen Unterschied zwischen Wahrnehmung und Realität, wenn es um die Effektivität von Perimetersicherheit geht«, erklärt Jason Hart, Vice President und Chief Technology Officer for Data Protection bei Gemalto. »Verhindern kann man einen professionellen Datenhack heute kaum mehr. Trotzdem setzen viele IT-Unternehmen weiterhin auf den Perimeterschutz als Basis für ihre IT-Sicherheitsstrategie. Die Konsequenz ist, dass sich die Denkweise von IT-Experten verändern muss. IT-Verantwortliche müssen erkennen, dass die Wahrscheinlichkeit sehr hoch ist, mit einer Datenschutzverletzung im eigenen Unternehmen konfrontiert zu werden. Angriffe müssen verhindert werden, indem die Daten selbst und Anwender, die Zugang zu den Informationen haben, geschützt werden.«

Perimetersicherheit bleibt wichtig, ist aber kein Allheilmittel

In der aktuellen Studie erklärten 78 Prozent der IT-Entscheider, ihre Strategie angesichts großer bekanntgewordener Attacken angepasst zu haben. Im Jahr 2015 stimmten 71 Prozent, im Jahr 2014 noch 53 Prozent dieser Aussage zu. Entsprechend haben 86 Prozent der Befragten ihre Ausgaben rund um den Perimeterschutz erhöht. Ganze 85 Prozent glauben, dass sie in die richtigen Sicherheitstechnologien investieren.

Trotz des Fokus auf Perimetersicherheit zeigt sich laut Studie, dass Datenschutzverletzungen inzwischen alltäglich geworden sind. 64 Prozent Befragten räumten ein, dass es in ihrem Unternehmen einen Fall von Datenkompromittierung in den letzten fünf Jahren gegeben hatte. Mehr als ein Viertel (27 Prozent) musste sich mit einem Vorfall in den vergangenen zwölf Monaten befassen. Das entspricht ungefähr der gleichen Anzahl (30 Prozent) wie im Jahr 2015. Das legt den Schluss nahe, dass Unternehmen trotz der gestiegenen Investitionen in Perimetersicherheit keine signifikanten Verbesserungen erreicht haben und die Anzahl der Datenvorfälle nicht reduzieren konnten.

»Unternehmen fühlen sich gut aufgestellt, wenn es um die Höhe der Investitionen geht und damit, wofür das Budget verwendet wurde. Dem steht entgegen, dass die Sicherheitsprotokolle nicht den Erwartungen entsprechen. Der Schutz der Außenmauern eines Unternehmens mit Perimetertechnologie ist wichtig. Unternehmen müssen aber lernen, dass nur ein mehrstufiger Sicherheitsansatz Unternehmensdaten im Fall eines Angriffs vor Missbrauch schützt. So eine Sicherheitsstrategie umfasst End-to-End-Verschlüsselung und Zwei-Faktor-Authentifizierung im gesamten Netzwerk sowie in der Cloud. Diese Methoden schützen das gesamte Unternehmen und vor allem auch die Daten vor Missbrauch«, kommentiert Hart.

[1] Vanson Bourne hat im Auftrag von Gemalto 1.100 IT-Entscheider in den USA, Großbritannien, Frankreich, Deutschland, Russland, Indien, Japan, Australien, Brasilien, Benelux und dem Mittleren Osten befragt. Vanson Bourne ist ein unabhängiges Marktforschungsinstitut im Technologieumfeld. Das Sample bestand aus Unternehmen mit 250 bis mehr als 5.000 Mitarbeitern. Die Unternehmen kamen aus verschiedenen Wirtschaftszweigen, darunter Produktion, Gesundheit, Finanzdienstleistungen, Verwaltung, Telekommunikation, Einzelhandel, Versorgung, Beratung und Immobilien sowie Versicherung und Recht.

Der vollständige Report steht hier nach Registrierung zum Download bereit: https://www6.gemalto.com/DSCI

Datenschutzverletzung: Kein Vertrauen in eigene Fähigkeit zum Schützen von Daten

Die Bedeutung von Cloud-basiertem Privileged Identity Management

Cyber-Security-Trends 2016: mehr Angriffe, neue Ziele und Angriffswege

Unternehmen schützen sich nicht zuverlässig vor Cyber-Angriffen