Das automatische Einfügen von Sicherheitscodes (AutoFill) ist eines der neuen Features von iOS 12, das im Herbst erscheinen wird. Damit soll eigentlich die Benutzerfreundlichkeit der Zwei-Faktor-Authentifizierung (2FA) verbessert werden. Tatsächlich aber ist es möglich, dass durch diese vermeintliche Verbesserung Anwender beim Online-Banking zum Opfer von Betrügereien werden: AutoFill umgeht den menschlichen Validierungsaspekt des Transaktionssignierungs- und Authentifizierungsprozesses.

Zwei-Faktor-Authentifizierung, oft als zweistufige Verifizierung bezeichnet, ist ein wesentliches Element vieler Sicherheitssysteme. In den meisten Fällen bietet 2FA erweiterte Sicherheit, indem überprüft wird, ob der Anwender Zugriff auf ein mobiles Gerät hat. Bei der SMS-basierten 2FA zum Beispiel registriert ein Benutzer seine Telefonnummer bei einem Online-Dienst. Erkennt der Dienst einen Anmeldeversuch für das entsprechende Benutzerkonto, sendet er ein One-Time-Passwort (OTP) an die hinterlegte Telefonnummer. Nur der legitime Benutzer kann jetzt die Anmeldung mittels des empfangenen Codes autorisieren.

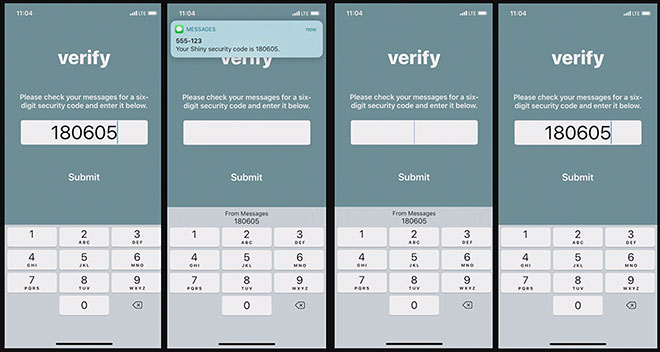

Auf der WWDC18-Entwicklerkonferenz im Juni gab Apple bekannt, dass dieser letzte Schritt des 2FA-Prozesses in iOS 12 automatisiert wird um die Benutzerfreundlichkeit weiter zu verbessern. Mit der Security-Code-AutoFill-Funktion kann das Mobilgerät eingehende SMS nach solchen Codes durchsuchen und sie auf der Standardtastatur als Vorschlag einblenden.

Interaktion integraler Bestandteil der Authentifikation. Die Wirkweise solcher SMS-Codes beruht darauf, dass der Benutzer aktiv die Apps wechselt und sich den Code merkt, was einige Sekunden dauern kann. Apples neue iOS-Funktion erfordert nur eine einzige Berührung des Bildschirms, um den Sicherheitscode automatisch einzugeben. Dies beschleunigt den Login-Prozess und reduziert Fehler, was die Benutzerfreundlichkeit von 2FA deutlich verbessert.

Softwarearchitekten und Designer, insbesondere im Bereich der Computersicherheit, wissen wie wichtig es ist, die Auswirkungen von Änderungen an Teilen des Systems auf andere Komponenten zu bewerten.

Security Code AutoFill ist problematisch bei der Verwendung von SMS für die Transaktionsauthentifizierung. Für die 2FA beispielsweise muss kein Bankkunde mehr die SMS seiner Bank öffnen und lesen, der Code wird bequem extrahiert und angezeigt. Ist jetzt das Eingabefeld auf einer Banking-Seite oder in einer Banking-App markiert, wird AutoFill aktiviert.

Im Fall der Security-Code-AutoFill-Funktion von iOS 12 wird zwar die SMS-basierte 2FA für den Benutzer komfortabler, allerdings geht dies klar zu Lasten der Sicherheitsvorteile, welche Transaktionssignierung und Transaktionsauthentifizierungsnummern (TANs) bieten. Denn die Transaktionsauthentifizierung bestätigt im Gegensatz zur Benutzerauthentifizierung die Richtigkeit der Intention einer Aktion, also den Willen eine Transaktion durchzuführen und eben nicht nur die Identität eines Benutzers.

Türöffner Social Engineering. Einige Social-Engineering-Techniken wie Phishing, Vishing und Tools wie Man-in-the-Browser-Malware werden häufig von Betrügern eingesetzt, um ahnungslose Opfer um ihr Geld zu bringen, indem der Überweisungsbetrag auf ein anderes Konto umgeleitet wird. Transaktionsauthentifizierung ist ein geeignetes Mittel um sich gegen diese Form von Fraud zu schützen. Dazu gibt es verschiedene Ansätze, die derzeit am häufigsten verwendete Methode sieht wie folgt aus: Die Bank fasst die Transaktionsdaten zusammen und fügt eine speziell aus diesen Informationen erstellte TAN hinzu. Beides wird an die registrierte Telefonnummer per SMS gesendet. Der Bankkunde sollte nun die Zusammenfassung überprüfen, und wenn diese Übersicht seinen Absichten entspricht, die TAN aus der SMS-Nachricht auf der Online-Banking-Webseite eingeben.

AutoFill als Komplize. Security Code AutoFill ist problematisch bei der Verwendung von SMS für die Transaktionsauthentifizierung. Für die 2FA beispielsweise muss kein Bankkunde mehr die SMS seiner Bank öffnen und lesen, der Code wird bequem extrahiert und angezeigt. Heuristische Verfahren erkennen den Code innerhalb einer SMS 2FA oder mTAN anhand der Nähe zu bestimmten Schlüsselwörtern wie beispielsweise »TAN« oder »Überweisung«. Ist jetzt das Eingabefeld auf einer Banking-Seite oder in einer Banking-App markiert, wird AutoFill aktiviert. Aber auch ohne AutoFill muss davon ausgegangen werden, dass viele Bankkunden den Kontext zwischen TANs und den Transaktionsdaten, beispielsweise Zielkontonummer und Überweisungsbetrag, unbeachtet lassen und damit ihre persönliche Sicherheit vernachlässigen.

Denn die Schutzwirkung tritt nur dann ein, wenn ein Zahler die eigentlich doch so wichtigen Informationen sorgfältig verifiziert. Wird diese Prüffunktion aus dem Prozess entfernt, haben potenzielle Angreifer leichtes Spiel. Es ist zu befürchten, dass Banken in diesem Fall die Haftung für »nicht ausreichend verifizierte Transaktion« auf den Kunden abwälzen. Ob dieses Vorgehen gerechtfertigt ist, ist sowohl eine philosophische als auch eine rechtliche Frage.

Was Banken AutoFill entgegensetzen können. Finanzinstitutionen sind permanent bestrebt, das mobile und Online-Banking-Erlebnis weiter zu verbessern und sich selbst, aber auch ihre Kunden, vor Cyberangriffen zu schützen. Eben aus diesen Gründen sollten sie sich hüten, AutoFill zu unterstützen. OneSpan empfiehlt die folgenden Maßnahmen zur Transaktionssicherung:

- Kunden, insbesondere jene die TANs auf ein iPhone gesendet bekommen, sollten darüber informiert werden, wie wichtig die Verifikation der Transaktionsdetails für eine sichere Authentifizierung ist.

- Die Aktivierung der AutoFill-Funktion für Felder, die zur Eingabe von TANs zur Transaktionsauthentifizierung dienen, sollte unbedingt vermieden werden.

- Empfohlen wird die Implementierung fortschrittlicher Authentifizierungstechnologien wie Biometrie (Fingerabdruck, Gesicht, Verhaltenserkennung), Out-of-Band-Technologie (nicht SMS-basiert) oder Push-Benachrichtigung für Transaktionen mit höherem Risiko, beispielsweise Geldtransfers.

- Mobile-Banking-Apps sind mittels App-Shielding und Runtime Application Self Protection (RASP) vor betrügerischen Manipulationen zu schützen.

Andreas Gutmann,

Andreas Gutmann,

Forscher am

OneSpan Cambridge

Innovation Center

www.onespan.com