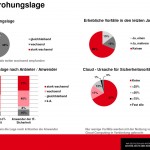

Am Dienstag, den 2. Februar 2016, teilte die EU-Justizkommissarin Vera Jourová mit, dass sich Europäer und Amerikaner in Grundzügen auf ein neues Safe-Harbor-Abkommen geeinigt haben. Martin Blumenau, Geschäftsführer des Berliner Softwareherstellers und Cloudbetreibers datapine bezweifelt, ob es sich dabei um den von Datenschützern und Wirtschaft ersehnten Durchbruch handelt: »Die Eckpunkte, auf die man sich einigte…