Illustration Absmeier foto freepik

NIS2 soll die Cyber- und Informationssicherheit EU-weit maßgeblich stärken. Zum Stichtag am 17. Oktober 2024 muss die Direktive in nationales Recht umgewandelt werden. Angesichts der sich zuspitzenden Cyber-Security-Lage ist das auch absolut notwendig, weiß Ali Moniri, Senior Sales Engineer bei Gigamon. Für Unternehmen bedeutet das: ranklotzen! Denn es bleibt nur noch wenig Zeit für die Vorbereitungen.

Nur noch wenige Monate, bis NIS2 verbindlicher Teil der Realität vieler Unternehmen ist. Dem Gesetz unterliegen dann ab Oktober alle Organisationen, bei denen entweder mindestens 50 Angestellte tätig sind, die mehr als zehn Millionen Euro Umsatz erzielen oder die Dienstleistungen in den 18 festgelegten Branchen erbringen. Nach dem IT-Sicherheitsgesetz 2.0, das hierzulande bereits die Sicherheitsanforderungen für Betreiber kritischer Infrastrukturen (KRITIS) definiert, werden weitere 30.000 Unternehmen in Deutschland von NIS2 betroffen sein [1].

Unter anderem sieht die Richtlinie vor, dass Unternehmen sämtliche Maßnahmen ergreifen, um eine Risikobewertung vornehmen und Schwachstellen managen zu können. Allerdings gibt es dabei ein Problem: Dafür müssen sie diese sehen können.

Blind Spots: Schwachstellen, die nicht unentdeckt bleiben dürfen

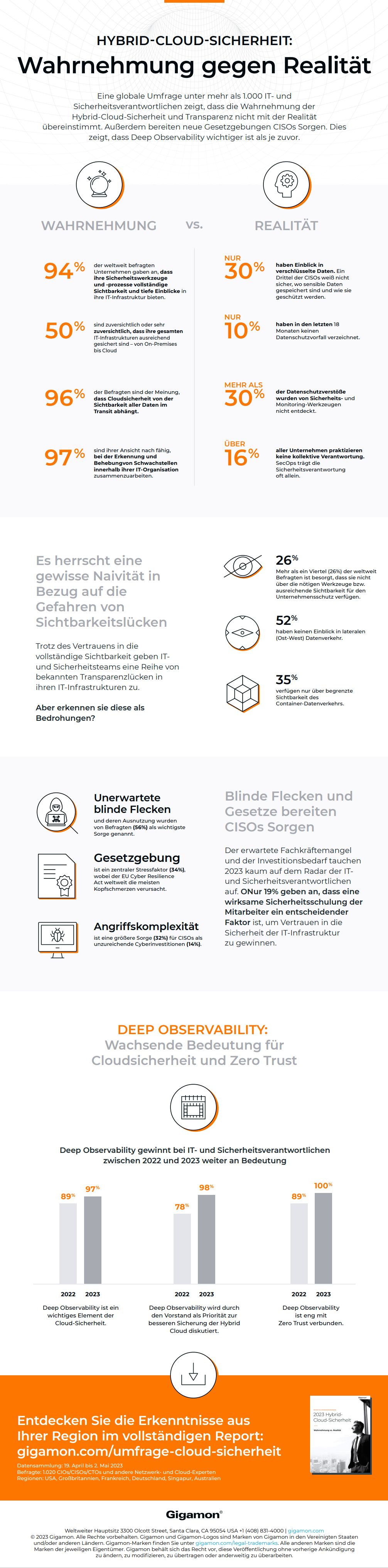

Das Zusammenspiel aus neuen Technologien und Systemen, die sich immer weiter vom eigentlichen Netzwerk wegbewegen, macht die IT-Landschaft vieler Unternehmen zu einer komplexen Angelegenheit. IT- und Security-Teams fällt es immer schwerer, die Sicherheit durch diese Komplexität hindurchzugewährleisten. In einer solchen Umgebung ist das Risiko sogenannter Blind Spots besonders hoch. Dabei handelt es sich um tote Netzwerkwinkel, in die IT- und Security-Experten keine Einsicht haben und über die sich Cyber-Kriminelle unentdeckt einschleichen können. Verschlüsselter und lateraler Datenverkehr sowie Shadow-IT sind nur einige wenige bekannte Beispiele für diese Blind Spots. Laut einer aktuellen Studie stellen sie für 52 Prozent der befragten IT- und Security-Entscheider eine massive Herausforderung dar.

Mit herkömmlichen Sicherheitslösungen kommen sie allerdings nicht weit. Die meisten von ihnen erkennen Anomalien, machen IT- und Security-Teams auf akute Bedrohungen aufmerksam und verkürzen dadurch die Reaktionszeit. Doch in der Regel decken sie weder die Ursache auf noch erfassen sie das Netzwerk in seiner Gesamtheit. Sprich: Auch Blind Spots bleiben unberücksichtigt.

Mit Deep Observability und Netzwerksichtbarkeit den Teufelskreis durchbrechen

Solange die blinden Flecken bestehen bleiben, können kritische, sicherheitsrelevante Informationen nicht zur Analyse an Sicherheitslösungen weitergeleitet werden. Folglich sind Unternehmen gar nicht erst in der Lage, eine umfassende Risikoanalyse im Sinne von NIS2 durchzuführen und alle Schwachstellen zu managen. Lediglich 28 Prozent der deutschen IT- und Security-Entscheider können ihre gesamte IT-Landschaft vollständig einsehen – und zwar von den Anwendungen bis hin zum Netzwerk.

Mithilfe von Deep Observability können Unternehmensverantwortliche diesem Problem entgegenwirken, indem Licht in die dunkle IT-Umgebung gebracht wird und so versteckte Schlupflöcher offenbart werden. Eine entsprechende Lösung ermöglicht detaillierte und transparente Einblicke bis auf Netzwerkebene, wobei ihr Monitoring weit über traditionell metrik-, event-, log- und tracebasierte Mechanismen hinausgeht. Dafür spiegelt sie den Traffic in Echtzeit – und zwar jedes einzelne Datenpaket, einschließlich des verschlüsselten Datenverkehrs. Diese Informationen geben zuständigen Teams Aufschluss über verdächtige Aktivitäten und potenzielle Bedrohungen, selbst wenn diese sich in den dunkelsten Ecken des Netzwerks abspielen. Auf diese Weise lassen sich bislang unsichtbare Schwachstellen aufdecken und effektiv managen.

Wer für NIS2 auf weitere Sicherheitsmodelle wie Zero Trust zu setzen plant, schafft dafür mit Deep Observability ebenfalls die perfekte Grundlage. Denn auch hierbei ist die vollständige Netzwerksichtbarkeit zwingend notwendig. Schließlich müssen IT- und Security-Teams ganz genau wissen, wo sich sensible Daten befinden, wie sie sich durchs Netzwerk bewegen und wer oder was Zugriff auf sie hat. Andernfalls führt das Access Management, das mit Zero Trust einhergeht, ins Leere.

[1] https://www.openkritis.de/it-sicherheitsgesetz/nis2-umsetzung-gesetz-cybersicherheit.html

35 Artikel zu „NIS2“

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Sich effektiv auf die NIS2-Richtlinie vorbereiten

Wie Prozessmonitoring Organisationen und Unternehmen unterstützt bei dynamischen Risikomanagement und zeitnahem Geschäftsprozess-Reporting. Um ein höheres Maß an Cybersicherheit für Netz- und Informationssysteme in Organisationen zu erreichen, erließ das Europäische Parlament im Juli 2016 die Richtlinie über Netz- und Informationssysteme (NIS). Sie schuf einen Rahmen für Cybersicherheitskapazitäten in allen Mitgliedstaaten und baute wichtige Sicherheitsvorkehrungen in…

NEWS | DIGITALISIERUNG | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

IT-Compliance: NIS2 – Vorbereitung ist alles!

Mit der Richtlinie über Netz- und Informationssicherheit (NIS2) tritt in diesem Jahr eine neue Richtlinie in Kraft, die sich erheblich auf Organisationen auswirkt. NIS2 legt detaillierte Cybersicherheitsvorschriften fest, deren Nichteinhaltung die EU mit hohen Geldstrafen sanktionieren wird. Im Herbst läuft die Vorbereitungsfrist ab — auf folgende Punkte müssen IT-Verantwortliche besonders achten. Gesetzliche Regularien sind…

NEWS | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN | TIPPS

Die Auswirkungen der NIS2-Richtlinie auf die Container-Sicherheit verstehen

Die digitale Landschaft in Europa steht mit der Veröffentlichung der NIS2-Richtlinie vor einem bedeutenden Wandel. Die Umsetzung dieser digitalen Transformation ist eng mit der Entwicklung der Cyber Security verbunden. Regierungen auf der ganzen Welt ergreifen jetzt Maßnahmen, um kritische Infrastrukturen intensiver vor Cyberbedrohungen zu schützen. Diese Richtlinie, die darauf abzielt, die Sicherheit und Widerstandsfähigkeit im…

NEWS | IT-SECURITY | AUSGABE 11-12-2023 | SECURITY SPEZIAL 11-12-2023

Cybersecurity – NIS2 fordert mehr Sicherheit, Transparenz und Kontrolle

Die überarbeitete EU-Richtlinie zur Netzwerk- und Informationssicherheit (NIS2) enthält strenge Vorgaben zur Cybersicherheit und betrifft einen deutlich größeren Kreis von Unternehmen. Alleine in Deutschland sind es knapp 30.000 – auch kleine und mittelständische – Firmen.

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

NIS2 – Mehr Cybersicherheit für Europa

Die neue EU-Richtlinie »Netzwerk- und Informationssysteme 2« (NIS2) soll für mehr Cybersicherheit in Unternehmen, Behörden und Privathaushalten sorgen. Das Ziel ist es, insbesondere kritische Infrastrukturen in Zukunft besser vor Cyberattacken zu schützen. Mitgliedsstaaten müssen die Richtlinie bis Oktober 2024 in nationale Gesetze gießen. Dabei ist zu erwarten, dass in einigen Ländern die Richtlinien strenger umgesetzt…

NEWS | IT-SECURITY

NIS2-Richtlinie stärkt europäische Cybersicherheit – was das für Unternehmen bedeutet

Die überarbeitete NIS2-Richtlinie zur Netz- und Informationssicherheit weitet den Kreis der betroffenen Unternehmen deutlich aus und bezieht auch Zulieferer und Dienstleister für kritische Sektoren mit ein. Bei Nichteinhaltung sind nicht nur die Cybersicherheit des eigenen Unternehmens und die Reputation bei Partnern und Kunden in Gefahr – es drohen auch empfindliche Geldbußen. Die digitale Transformation…

NEWS | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | TIPPS

World Backup Day 2024 – Schnelle Wiederherstellung wird von der Kür zur Pflicht

Betriebliche Notwendigkeit und rechtliche Vorgaben wie NIS2 und DORA machen belastbare Data-Protection-Konzepte und konkrete SLAs unverzichtbar. Markus Grau, Enterprise Architect im EMEA CTO-Office von Pure Storage, erläutert wie und warum die Leistungsfähigkeit einer Data-Protection-Umgebung präzisiert und gesteigert werden kann, um sich verschärfende Anforderungen zu erfüllen. Er kommentiert anlässlich des World Backup Day 2024: Da…

NEWS | IT-SECURITY | RECHENZENTRUM | SERVICES | TIPPS

World Backup Day: Auch Container brauchen Backup

Container sind in der Regel so konzipiert, dass sie nur dann existieren, wenn sie benötigt werden. Im Gegensatz zu gewöhnlichen Backups von Dateien und Datenbanken ist bei Container-Backups jedoch einiges zu beachten. Der World Backup Day am 31. März ist eine gute Gelegenheit, um die Besonderheiten bei Container-Backups zu beleuchten. Container-Management-Lösung – auch für…

NEWS | TRENDS INFRASTRUKTUR | FAVORITEN DER REDAKTION | INFRASTRUKTUR | RECHENZENTRUM

EPIQ: Ein Quanten-Supercomputer in Modulbauweise

Das Jülich Supercomputing Centre (JSC) am Forschungszentrum Jülich und das Siegener Start-up eleQtron bauen gemeinsam einen weltweit einzigartigen modularen Superrechner, der aus einem Quantenmodul und einem klassischen digitalen Modul besteht. Der Name des Projekts ist »Entwicklungspartnerschaft Ionenfallen-Quantencomputer in NRW«, oder kurz EPIQ. eleQtron entwickelt dafür einen Ionenfallen-Quantencomputer, dessen Qubits mit Hilfe einer revolutionären Mikrowellen-Steuerung rechnen,…

NEWS | IT-SECURITY | PRODUKTMELDUNG

Stormshield erhält Standardqualifizierung für sein Network-Security-Angebot

Die nun von der ANSSI (französisches Pendant zum hiesigen BSI) erteilte Zuverlässigkeitsgarantie eröffnet Betreibern vitaler Bedeutung sowie den wesentlichen (EE) und wichtigen (IE) Einrichtungen die Möglichkeit, von Cybersicherheitslösungen zu profitieren, die ihre Sicherheitsanforderungen erfüllen. Katalogbild. Quelle: 123rf.com, Autor: writestudio. Lizenz: SAB Communications Das SNS-Angebot von Stormshield ist die erste und einzige Produktlinie aus »verschlüsselnden Firewalls«,…

NEWS | IT-SECURITY | SERVICES | TIPPS

Managed Security Services für KMU: Nachts, wenn der Kryptotrojaner kommt

Die Ressourcen von mittelständischen Unternehmen reichen oft nicht für einen wirksamen Schutz vor Cyberattacken aus. Managed Security Services können Abhilfe schaffen. Bei der Auswahl des Dienstleisters sollten Unternehmen aber auf einige Dinge achten. Cyberattacken zählen zu den größten Risiken für deutsche Unternehmen. Laut einer Untersuchung des Branchenverbands Bitkom entstand ihnen im vergangenen Jahr durch…

NEWS | IT-SECURITY | KOMMUNIKATION

Spyware auf EU-Abgeordneten-Handys

Auf zwei Mobiltelefonen von EU-Parlamentariern wurden im Vorfeld der EU-Wahlen im Juni »Spuren einer Spyware« gefunden, wie das Politmagazin »Politico« berichtete. Betroffen waren Mitglieder des Unterausschusses für Sicherheit und Verteidigung (SEDE), der für Fragen der gemeinsamen Sicherheits- und Verteidigungspolitik der Europäischen Union (EU) zuständig ist und auch die Außenpolitik der Union mitbestimmt. Aus Deutschland gehören…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | GESCHÄFTSPROZESSE | LÖSUNGEN | SERVICES | LOGISTIK

Datengestützte, interoperable Supply-Chain-Lösung: Die Lieferkette der Zukunft ist digital

Datengestützte, interoperable Supply-Chain-Lösungen sorgen für transparente, resiliente Wertschöpfungsketten und beseitigen Störungen automatisiert über das gesamte Ökosystem hinweg. In Zeiten globalen Wettbewerbsdrucks sind reibungslose Prozesse entlang der gesamten Lieferkette ein zentrales Erfolgskriterium. Eine schwankende Inflation sowie geopolitische Spannungen können Lieferketten jedoch empfindlich beeinträchtigen und die Produktivität, Nachhaltigkeit und Rentabilität von Unternehmen gefährden. Mittels interoperabler Supply-Chain-Lösungen,…

NEWS | INDUSTRIE 4.0 | KÜNSTLICHE INTELLIGENZ

Vier Prinzipien des intelligenten Data Mesh auf dem Weg hin zu Industrie 4.0

Künstliche Intelligenz (KI) und maschinelles Lernen (ML) sind für Fabriken von erheblichem Nutzen. Es gibt jedoch nach wie vor Herausforderungen. Diese liegen normalerweise nicht in der Datenwissenschaft – denn der Code funktioniert in der Regel gut. Bei der Umsetzung von KI/ML-Projekten in großem Maßstab liegen die Herausforderungen vorwiegend in der Architektur und Datenverwaltung. Hersteller müssen…

NEWS | IT-SECURITY | LÖSUNGEN

Cyberabwehr ist inzwischen Chefsache

Die Bedrohungslage steigt rapide. Es wird höchste Zeit, Cybersecurity auch in den Vorstandsetagen höchste Aufmerksamkeit zu schenken. 2023 machten in Deutschland rund 60 Unternehmen Cyberattacken öffentlich. Die Dunkelziffer ist wohl weitaus höher. Und dennoch kämpft Cybersecurity noch immer darum, auf die Tagesordnung von Vorstandssitzungen zu kommen. Einen großen Anteil daran, hat auch die Wahrnehmung,…

TRENDS 2024 | NEWS | TRENDS SECURITY | IT-SECURITY

Cybersecurity im Jahr 2024 – Trends, Bedrohungen und Maßnahmen

Mit unserer zunehmenden Abhängigkeit vom Internet in allen Bereichen, von der Geschäftstätigkeit bis zur persönlichen Kommunikation, haben sich die Möglichkeiten für Cyberkriminelle exponentiell erweitert. Die vielschichtige Natur der aktuellen Bedrohungen erfordert einen umfassenden und proaktiven Ansatz für die Cybersicherheit. Wie können wir also dieser komplexen Bedrohungslage begegnen? Als Beratungsunternehmen für Cyber- und Applikationssicherheit ist…

NEWS | IT-SECURITY | STRATEGIEN

Digitaler Datenschutz: »Der größte Sieg ist der, der keinen Kampf erfordert«

Zum Europäischen Datenschutztag (28.1.24) weist der Autor auf Gefahren im Zusammenhang mit der Digitalisierung hin. Im Hinblick auf die Kosten von möglichen Cyberattacken befürwortet er die Sensibilisierung der Nutzer und spricht sich für striktere Sicherheitsprotokolle im Umgang mit Daten aus. Im Titelzitat aus der »Kunst des Krieges« des chinesischen Generals Sun Tzu (544-496 v.…

TRENDS 2024 | NEWS | TRENDS SECURITY | IT-SECURITY

Vertrauen in der digitalen Welt: Was wird 2024 wichtig?

Vertrauen im Internet ist ein wichtiger Faktor bei der Bekämpfung von Cyberbedrohungen. Im Jahr 2024 werden einige neue Regularien umgesetzt, Entwicklungen vorangetrieben und neue Technologien weiterentwickelt. Ingolf Rauh, Head of Product und Innovation Management bei Swisscom Trust Services, hat vier Trends für 2024 identifiziert. Neue Regularien DORA und NIS2 NIS2 (Network and Information Security…

NEWS | IT-SECURITY | AUSGABE 11-12-2023 | SECURITY SPEZIAL 11-12-2023

Wachsende Cyberbedrohungslage erfordert Verstärkung der Regulierungen – Der Ernst der Lage wird unterschätzt

Dreimal so viele Firmen müssen sich durch NIS2 intensiver mit ihren Security-Maßnahmen auseinandersetzen. Oftmals muss die komplette Security-Strategie überdacht beziehungsweise neu aufgebaut werden. Welche Herausforderungen und Anforderungen noch auf die Unternehmen zukommen erklärt Kerstin Hampl, Head of Security Consulting Germany, BT.

IT-SECURITY | AUSGABE 11-12-2023 | SECURITY SPEZIAL 11-12-2023

Trends in der IT-Sicherheit, Wissensvermittlung und Networking – Rückblick auf die it-sa 2023

Die it-sa Expo&Congress war vom 10. bis 12. Oktober 2023 das »Home of IT Security« für 19.449 Fachbesucher aus 55 Ländern und 795 Aussteller aus 30 Ländern. Ein neuer Ausstellerrekord und 30 Prozent mehr Fachbesucher als im Vorjahr bescherten den drei Hallen 6, 7 und 7A im Messezentrum Nürnberg viel Betrieb. In rund 370 Forenbeiträgen und dem begleitenden Congress@it-sa drehte sich alles um aktuelle Trends in der IT-Sicherheit sowie Wissensvermittlung und Networking.