Mit welchen Angriffen müssen wir rechnen und wie können wir uns schützen?

2021 war wie nahezu alle vorausgegangenen Jahre ein rekordverdächtiges Jahr in Sachen Datenschutz – leider jedoch im negativen Sinn. Die Zahl der gemeldeten Vorfälle übertraf die Gesamtzahl des Vorjahres bereits nach dem dritten Quartal [1]. Daher ist es keine Frage, dass wir auch in diesem Jahr neue »Rekorde« sehen werden. Umso wichtiger ist es, uns frühzeitig damit zu beschäftigen, auf welche Gefahren wir uns besonders einstellen sollten und welche Vorbereitungen wir treffen können, um uns besser zu schützen?

Auch staatliche, ausländische Akteure nutzen die nachfolgend besprochenen Angriffsvektoren. Somit gelten die besprochenen Schutzmaßnahmen auch und insbesondere für diese besonders herausfordernden Zeiten.

Top 1:

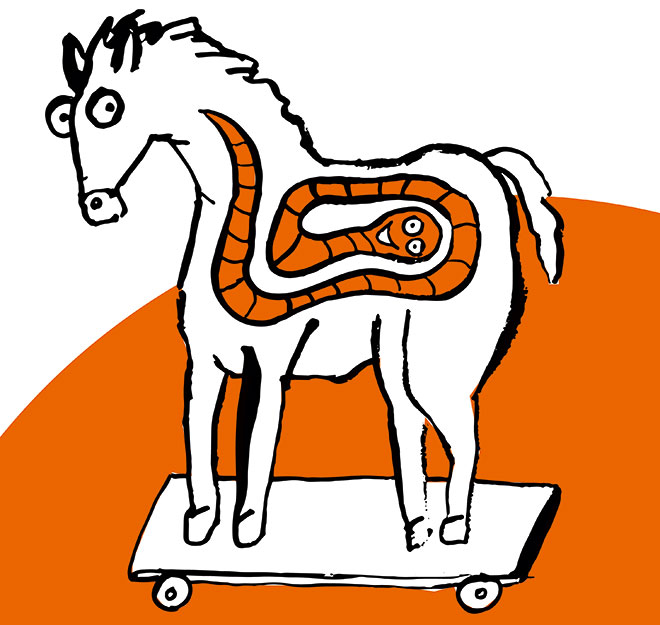

Ransomware-Attacken und Angriffe auf Lieferketten von Unternehmen und Behörden – auch auf Kooperationspartner der Angegriffenen.

Ransomware-Angriffe wurden in den letzten Jahren so häufig beobachtet, weil die Täter diese Art der Cyberattacken hervorragend zur Monetarisierung nutzen konnten. Leider ist hier mit einer weiteren Verschärfung der Lage zu rechnen: Erpressungen mit Ransomware werden sich zukünftig nicht nur auf primäre Angriffsziele beschränken. Ransomware-Angriffe auf Unternehmen oder Behörden werden verstärkt genutzt, um auch deren Kooperationspartner oder Kunden zu erpressen. Zudem besteht das Ziel nicht mehr ausschließlich darin, Lösegeld zu erpressen, sondern an Daten zu gelangen, die nicht selten sensible Informationen von Kunden und Partnern enthalten. Besonders gefährdet sind Unternehmen und Behörden, die sich einen öffentlichen Vertrauensverlust durch Data Leaks nicht leisten können. Unterbrechungsfreie Lieferketten gehören zu den Hauptanliegen in den Vorstandsetagen und genießen daher besondere Aufmerksamkeit. Fatalerweise auch als Ziel von Angreifern, die Unternehmen hier erheblichen Schaden zufügen können.

Lösungsansätze:

Lösungshilfen geben beispielsweise die Empfehlungen der US-Sicherheitsberaterin Anne Neuberger für Cyber Security und das Memo von 2021 aus dem Weißen Haus »What We Urge You To Do To Protect Against The Threat of Ransomware«. Unter anderem finden sich hier sowohl umfangreiche Ratschläge zur Datensicherung und Sicherung von Konfigurationen als auch zur Verwendung risikobasierter Strategien, um das Patch-Management zu steuern, Notfallpläne zu testen und Netzwerke zu segmentieren.

Neben diesen technik- und prozessorientierten Hilfestellungen sind außerdem kontinuierliche Schulungsprogramme für das Sicherheitsbewusstsein von Mitarbeitern zur Abwehr von Ransomware-Angriffen wichtig.

Natürlich gilt es nicht nur Ransomware zu betrachten. In der Praxis müssen wir uns um Malware im Allgemeinen »kümmern«. Eine steigende Komplexität von Software und Netzarchitekturen begünstigt Angriffe zusätzlich. Absolut empfehlenswert ist daher ein regelmäßiges Penetration Testing für eine ganzheitliche Security-Strategie. Hierdurch lassen sich Schwachstellen oder Fehlkonfigurationen auffinden, bevor diese von einem Angreifer ausgenutzt werden können. Möchte man wissen, ob es einem Angreifer bereits gelungen ist, in ein Unternehmen einzudringen, bietet sich ein Controlware Compromise Assessment an.

Top 2:

Cyberangriffe auf die Software-Entwicklungspipeline.

Es ist davon auszugehen, dass wir weiterhin eine Zunahme von Cyberangriffen auf Software-Entwicklungspipelines erleben werden. Nachdem sich zum Beispiel die SolarWinds-Attacke als sehr effektiv erwiesen hat, ist die Kommerzialisierung von Schwachstellen in der Software-Supply-Chain für Angreifer äußerst attraktiv geworden.

Aufgrund der erhöhten Komplexität und der benötigten Ressourcen waren Angriffe dieser Art zunächst eher staatlichen Akteuren vorbehalten. Nach dem Vorbild des Randsomware-as-a-Service-Modells, das sich gewinnbringend auch an Angreifer ohne tiefgreifendes Know-how verkaufen lässt, besteht durchaus die Möglichkeit, dass spezialisierte Akteure hier ebenfalls aktiv werden und verstärkt Software-Entwicklungspipelines infiltrieren. Dies erfordert zwar ein hohes Maß an zielgerichteten Kenntnissen in Technologien wie Jenkins, GitLab, GitHub und Kubernetes – »richtig« umgesetzt, lässt sich dieses Wissen beispielsweise aber profitabel an Käufer im Dark Web vermarkten.

Lösungsansätze:

Öffentliche Auftraggeber und die Privatwirtschaft werden nicht umhinkommen, etablierte, scheinbar vertrauensvolle Kommunikationsbeziehungen neu zu bewerten. Nicht nur der Benutzerzugriff im allgemeinen, sondern auch der Zugriff auf Daten wird verstärkt überprüft werden müssen. Gerade die Einführung der sogenannten Zero-Trust-Strategie sehen hier viele Experten als einen wichtigen Faktor.

Ein funktionierendes Schwachstellenmanagement ist an dieser Stelle besonders hervorzuheben. Auch wenn das Thema nicht neu ist, erlebt es gerade eine Renaissance. Ein funktionierendes, strategisches Vulnerability Management (VM) beinhaltet weit mehr, als nur das Scannen von PCs, Anwendungen und Infrastrukturkomponenten. Essenzielle Aufgaben, wie das Scannen von Container-Images und die Überprüfung von Programmcode, gehören ebenfalls dazu. Der Log4j-Vorfall hat Sicherheitsverantwortlichen wieder einmal deutlich gemacht, wie wichtig es ist, einen Überblick über die unterschiedlichen Komponenten der eingesetzten Software zu haben. Nur so lässt sich im Bedarfsfall schnell eine potenzielle Betroffenheit ermitteln. Zusätzlich müssen wir uns darauf einstellen, dass Angriffe auf bekannt gewordene Sicherheitslücken immer schneller stattfinden.

Top 3:

Hybride Cloud wird zunehmend Ziel von Angreifern.

Mit der zunehmenden Digitalisierung und Verwendung von Cloud-Technologien verändert sich gleichzeitig auch der Fokus von Angreifern. Um sich dagegen zu schützen, werden sich immer mehr Unternehmen dafür entscheiden, ihre Daten über unterschiedliche (Cloud-)Umgebungen zu verteilen. Neben weiteren strategischen Überlegungen führt dies dazu, nicht alle Daten vor Ort oder in einer einzigen Cloud zu speichern, sondern verstärkt zusätzlich auf hybride beziehungsweise Multi-Cloud-Ansätze zu setzen.

Laut dem Cloud Security Report 2021 ist die überwiegende Mehrheit (73 Prozent) der Cybersicherheitsexperten sehr bis extrem besorgt über die Sicherheit öffentlicher Clouds [2]. Die Nutzer von Cloud-Diensten wissen also, dass zusätzliche IT-Sicherheitsprobleme, wie etwa Fehlkonfigurationen und Probleme bei der Zugriffsverwaltung, entstehen. Diese Fehler werden bereits heute gezielt von Angreifern gesucht und ausgenutzt.

Lösungsansätze:

Von dem Zusammenspiel von Development und Operations profitieren viele Unternehmen: Die Qualität von IT-Anwendungen verbessert sich, Entwicklungsschritte werden beschleunigt, die Teams arbeiten effektiver zusammen. Was jedoch oftmals gar nicht, unzureichend oder zu spät Berücksichtigung findet, ist das Thema IT-Sicherheit. Abhilfe schafft hier aktuell der DevSecOps-Ansatz. Dieser erweitert die DevOps-Idee um den Punkt Security und denkt sie konsequent weiter. Security muss ein fester Prozessbestandteil der Entwicklungspipeline werden.

Darüber hinaus ist es möglich, mit technischen Hilfsmitteln die Security in der Cloud zu erhöhen. So kann ein Cloud Security Posture Management (CSPM) zu einer der wichtigsten Prioritäten für Sicherheitsverantwortliche werden. Mit einem CSPM lassen sich beispielsweise gezielt Fehlkonfigurationen finden und schließen, die es Angreifern ansonsten erlauben, auf sensible Daten zuzugreifen.

Für Entwickler und für Sicherheitsverantwortliche in diesen DevSecOps-Teams werden in Zukunft weitere Themen hinsichtlich Cloud Security an Bedeutung gewinnen. Ganz oben auf der Liste steht Container Security als kontinuierlicher Prozess. Ziel ist es, die Container-Images in der Build Pipeline, aber auch in Runtime zu schützen, um Risiken zu minimieren, indem Schwachstellen frühzeitig erkannt und geschlossen werden.

Top 4:

Angriffe auf Mitarbeiter, die zeitweise oder permanent im Homeoffice arbeiten.

Die Pandemie hat die meisten Unternehmen und Behörden dazu gezwungen, Mitarbeiter ins Homeoffice zu schicken. Folglich mussten langfristige Strategien entwickelt werden, die es Mitarbeitern auch künftig ermöglichen, von zu Hause aus zu arbeiten. Neben klassischen VPN-Modellen, bei denen zunächst jede Kommunikation über die Zentrale geroutet wird, haben sich Cloud-Lösungen für Unternehmen mit geografisch verteilten Belegschaften bewährt, die sicherstellen, dass von überall auf wichtige Ressourcen zugegriffen werden kann.

Wichtig ist, dass auch die Mitarbeiter, die sich nicht unmittelbar im Unternehmensnetzwerk befinden, in eine gesamtheitliche Sicherheits-Strategie eingebunden werden.

Lösungsansätze:

Cyberkriminelle werden weiterhin Social-Engineering-Taktiken einsetzen, um in Unternehmensnetzwerke einzudringen. Infolgedessen sollten Unternehmen in umfassende und kontinuierliche Schulungsprogramme für das Sicherheitsbewusstsein ihrer Mitarbeiter investieren. Dies ist ein probates Mittel, um zu verhindern, dass Mitarbeiter auf Phishing-Nachrichten oder andere Tricks hereinfallen.

Endpoint Detection and Response (EDR) helfen, den User auch im Homeoffice zu schützen. Diese Art von Systemen werden zunehmend die klassische, signaturbasierte AV-Software ablösen. Extended-Detection-and-Response-Lösungen (XDR) erweitern diesen Ansatz und bieten Bedrohungserkennung und Reaktionen nicht nur auf Endpoints, sondern auf komplette Netzwerke einschließlich der Cloud. So lassen sich einheitliche Sicherheitsrichtlinien im gesamten Unternehmen durchsetzen.

Allerdings erfordern diese Lösungen immer mehr Spezialwissen. Mit Managed Services ist es möglich, diese Problematik in den Griff zu bekommen und darüber hinaus gleichzeitig den Fachkräftemangel auszugleichen. Als Systemintegrator und Managed Service Provider unterstützt Controlware hierbei die Kunden aktiv.

Top 5:

Angriffe auf IoT- und industrielle Systeme.

Die Anzahl der vernetzten Systeme (IoT) ist bereits heute enorm hoch – und wird weiterhin zunehmen. Mit der Vernetzung industrieller Systeme lassen sich leider auch die dort vorhandenen Schwachstellen aus der Ferne ausnutzen. In der Regel sind diese Systeme oftmals weitaus anfälliger für Angriffe und zudem weniger gut geschützt als vergleichbare Office-Komponenten. Demzufolge werden IoT-Systeme in den kommenden Jahren weiter in den Fokus von Cyberkriminellen rücken. Sei es, um sich darüber Zugang in Unternehmensnetzwerke zu verschaffen oder um gezielt industrielle Systeme und kritische Infrastrukturen lahmzulegen – beispielsweise durch Denial of Service-Angriffe.

Lösungsansätze:

Der Schutz von IoT/ICS-Systemen, aber auch die Überwachung von Fernzugriffsverbindungen, sind wichtige Elemente und sollten strategisch betrachtet werden. Dies bedeutet, dass industrielle Systeme zwangsläufig in gesamtheitliche Sicherheitskonzepte einzubinden sind.

Die bereits beschriebenen Lösungsansätze – von der Einführung eines Zero-Trust-Sicherheitsmodells über die Aufklärung und Sensibilisierung von Mitarbeitern sowie regelmäßiges Penetration Testing bis hin zu Vulnerability-Management-Systemen (VM) und strategischer Segmentierung – können hier das Schutzniveau erheblich steigern.

Mario Emig,

Mario Emig,

Head of Information Security Business Development,

Controlware GmbH

www.controlware.de

blog.controlware.de

[1] Anzahl von Datenschutzverletzungen nach

Identity Theft Resource Center (ITRC) 2021

(https://www.idtheftcenter.org)

[2] Cloud Security Report, Cybersecurity Insiders (ISC)² 2021

(https://www.isc2.org/Landing/cloud-security-report)