Trotz einer Vielzahl an neuen Kommunikationstechnologien steht die altbewährte E-Mail sowohl bei Unternehmen als auch Privatpersonen immer noch hoch im Kurs. Sei es für einfache Nachrichten, Newsletter oder internen Unternehmensdaten. Schätzungen zufolge wurden im Jahr 2019 täglich rund 293,6 Milliarden E-Mails versendet. Ein Großteil davon ist allerdings Spam. Die Varianten sind zahlreich – vom nigerianischen Prinz, der ein großes Vermögen verspricht bis zu Malware-Kampagnen und gezielten Kompromittierungsversuchen wie Spearphishing.

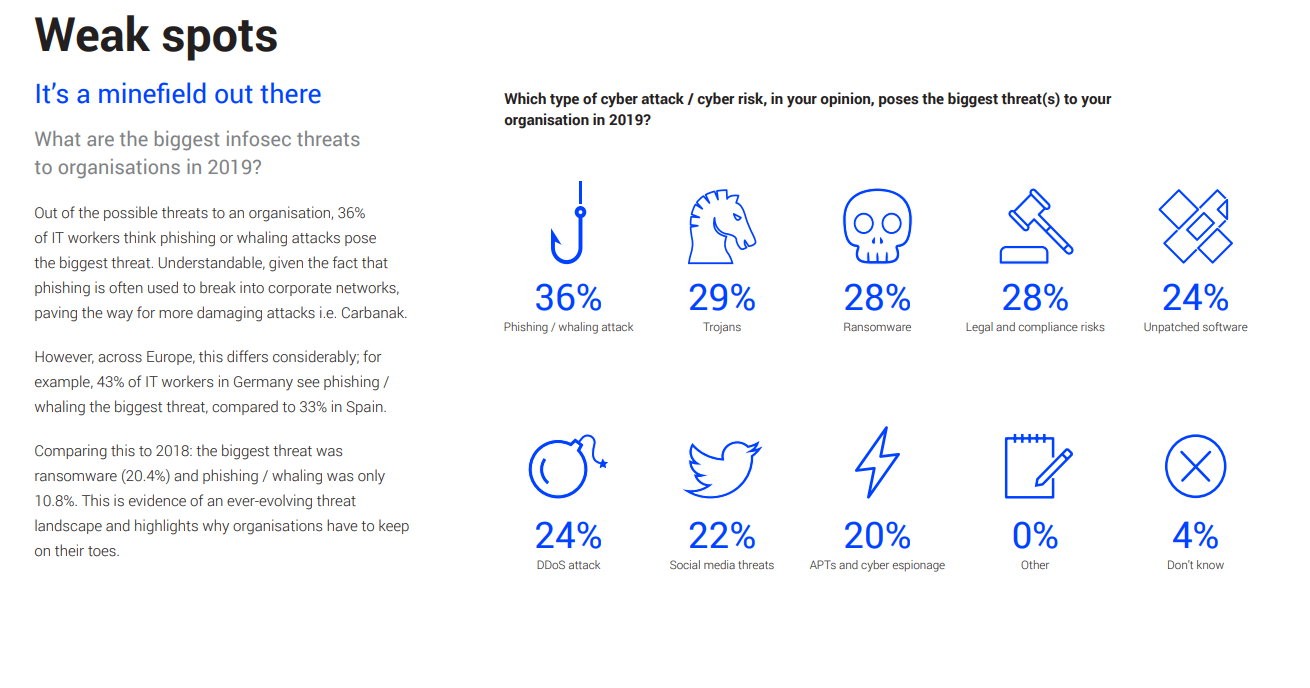

Organisationen sehen sich der ständigen Gefahr ausgesetzt, angegriffen zu werden. Unachtsamkeit der Angestellten gehört dabei zu den häufigsten Ursachen von Datenpannen, so die Aussage von Sicherheitsexperten. Dabei ist das Einfallstor meist eine manipulierte E-Mail, die vom Empfänger leichtsinnig geöffnet wurde.

Bedrohungen, Scams und zielgerichtete Angriffe

Nicht alle E-Mails bergen das gleiche Maß an Sicherheitsrisiko und auch nicht alle E-Mails benötigen einen Anhang, um eine Bedrohung darzustellen. Die aus finanzieller Sicht gefährlichsten E-Mails nutzen Social-Engineering-Techniken und zielen auf einen Betrug der Mitarbeiter ab. Sie imitieren beispielsweise den eigenen CEO des Unternehmens und sollen die Angestellte dazu verführen, Gelder an Bankkonten zu überweisen, die von den Cyberkriminellen verwaltet werden. Eine aktuelle Studie geht davon aus, dass diese sogenannte Business E-Mail Compromise-Scams – kurz BEC-Scams – bei Finanzinstituten in den USA seit 2016 finanzielle Verluste in Höhe von neun Milliarden US-Dollar verursacht haben.

Andere E-Mails sind Teil von Malware-Verbreitungskampagnen und enthalten bösartige Anhänge. Auch sie täuschen vor, legitime E-Mails zu sein und Rechnungen, Lebensläufe oder beispielweise Kochrezepte zu enthalten. Auch hier sind es meist Social-Engineering-Techniken, die die Opfer dazu verleiten, diese bösartigen Anhänge zu öffnen. Egal ob es sich bei der darin versteckten Malware um einen relativ harmlosen Cryptominer handelt oder um einen ausgefeilten APT (Advanced Persistent Threat) – die Bedrohung ist für Organisationen gleichermaßen real.

Selbst APTs, also die raffinierteste Art von Angriffen, beginnen oftmals mit einer einfachen E-Mail an einen Angestellten oder einen hochrangigen Beamten. So analysierte Bitdefender einen im Mai 2018 initiierten Angriff der Hackergruppe Carbanak auf ein Bankinstitut in Osteuropa. Die Infiltration erfolgte mittels einer Spear-Phishing-Kampagne. Die Untersuchung zeigt, wie diese bösartige E-Mail aufgebaut wurde, um ihr einen legalen Anstrich zu geben und Empfänger dazu verleitete, den Anhang zu öffnen. Weniger als zwei Stunden nachdem der Anhang ausgeführt wurde, waren die Angreifer in der Lage, die Infrastruktur der Bank zu kompromittieren und damit dauerhaft einen Fuß in die Infrastruktur der Organisation zu setzen. Der Angriff wurde entdeckt. Wäre dies nicht der Fall gewesen, hätten die Hacker die Kontrolle über das Geldautomatennetzwerk der Bank erlangt. Damit wären sie in der Lage gewesen, das Auszahlungslimit an Geldautomaten mit einer vorab autorisierten Karte zurückzusetzen. Die vor Ort abgestellten Money Mules hätten dann beliebig oft den festgesetzten Höchstbetrag abheben können, ohne dass von dem betreffenden Automaten die Transaktion als verdächtig an die Bank gemeldet würde.

Auch von staatlicher Seite unterstütze Angreifer verwenden E-Mails, die mit modernen Täuschungsfunktionen ausgestattet sind, um hochrangige Ziele zu kompromittieren. Grund für dieses Vorgehen sind meist die damit verbundenen geringen Kosten. Anstatt viel Zeit, Ressourcen und Geld beim Aufspüren von Zero-Day-Schwachstellen zu investieren, können E-Mails, die mit Fileless Malware und Verschleierungs-Tools ausgestattet sind, bestehende Tools wie PowerShell und AMI (Windows Management Instrumentation) verwenden, um bösartigen Code auf den Rechnern der Opfer auszuführen.

E-Mail-Schutz – was ist entscheidend?

Jede Organisation verfügt über einen E-Mail-Server und jeder Angestellte besitzt eine geschäftliche E-Mail-Adresse. IT- und Sicherheitsverantwortliche müssen sowohl die Infrastruktur als auch das intellektuelle Eigentum des Unternehmens oder der Organisation schützen. Der Schutz von E-Mails gehört daher zu ihrer obersten Priorität. Doch laut einer aktuellen Studie unter 6.000 IT-Sicherheitsexperten in acht Ländern stimmen 39 Prozent der Befragten darin überein, dass der Kostenfaktor der Haupthinderungsgrund ist, wenn es um die Stärkung der Cybersicherheit geht. Bei der Suche nach der passenden Technologie zum Schutz von E-Mails ist also die richtige Balance zwischen Effizienz, Leistungsfähigkeit und Kosten entscheidend.

Der beste Schutz kommt deshalb in Form einer Machine-Learning-gestützten Sicherheitslösung, die dafür sorgt, dass bösartige E-Mails erkannt und legitime Nachrichten nicht geblockt werden. Denn die zuverlässige Unterscheidung zwischen legitimen und betrügerischen oder sogar bösartigen E-Mails stellt eine große Herausforderung für Sicherheitslösungen dar. Sie müssen in der Lage sein, eine Vielzahl von Kompromittierungsmöglichkeiten – ob CEO-Imitationen, malwarebelastete Geschäfts-E-Mails, Phishing oder zielgerichtete Angriffe – im Kontext zu identifizieren. Bei spezialisierten Lösungen kommen beispielsweise mehr als 10.000 Algorithmen zum Einsatz, die erkennen, ob es sich um eine legitime E-Mail handelt oder nicht. Dies ermöglicht es Angestellten und Organisationen, sich auf ihre Arbeit zu konzentrieren und entlastet IT- und die Sicherheitsverantwortlichen.

Bogdan Botezatu, Director of Threat Research and Reporting bei Bitdefender

Weiterführende Informationen

Der Bericht der Studie »Hacked Off!« mit den internationalen Ergebnissen ist kostenlos erhältlich unter https://www.bitdefender.com/files/News/CaseStudies/study/285/Bitedefender-Hacked-Off-Report.pdf.

1358 Artikel zu „E-Mail Sicherheit“

SECURITY SPEZIAL 9-10-2019 | AUSGABE 9-10-2019 | NEWS | IT-SECURITY | LÖSUNGEN

Micro-Virtualisierung bringt Sicherheit beim Surfen und bei der E-Mail-Kommunikation – Abkapseln

TRENDS 2019 | TRENDS SECURITY | NEWS | TRENDS KOMMUNIKATION | IT-SECURITY | KOMMUNIKATION

Markt für E-Mail-Sicherheit boomt, da sich Cyberangriffe häufen und Unternehmen zunehmend Cloud-Mailboxen nutzen

Für integrierte Lösungen, die mit mehrstufigen, komplexen Angriffen umgehen können, werden erhebliche Wachstumschancen bestehen, so Frost & Sullivan. E-Mail ist zum bevorzugten Medium für die Verbreitung von Malware und Malware-freien Angriffen geworden, und Hacker haben begonnen, Social-Engineering-Techniken für das Vorgeben, jemand anders zu sein, und andere Formen von Täuschung und Betrug einzusetzen. Die ständig wachsende…

NEWS | BUSINESS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | AUSGABE 1-2-2018

IT-Sicherheitsvorhersagen 2018 – Von Ransomware bis Business E-Mail Compromise

NEWS | IT-SECURITY | KOMMUNIKATION | SERVICES | TIPPS | AUSGABE 11-12-2016

E-Mail-Sicherheit: Social Engineering auf C-Level-Niveau – Menschen als das schwächste Glied in der Sicherheitskette

NEWS | IT-SECURITY | PRODUKTMELDUNG | SERVICES

Neue Sicherheitsvorkehrungen zum Schutz vor gefälschten E-Mails

Phishing-Ratgeber zur Identifizierung gefälschter E-Mails gibt es viele. Vor allem an die Verantwortung des einzelnen Mitarbeiters wird appelliert. Alles schön und gut, meint Sicherheitssoftware-Anbieter Bromium, aber ohne die Implementierung neuer Sicherheitsmechanismen und -lösungen ist der steigenden Gefahr durch betrügerische E-Mails kaum beizukommen. Vorgehensweise von Hackern wird immer professioneller Im Sommer dieses Jahres haben erneut Hacker-Angriffe…

NEWS | GESCHÄFTSPROZESSE | IT-SECURITY | KOMMUNIKATION | LÖSUNGEN | SERVICES | SICHERHEIT MADE IN GERMANY | STRATEGIEN | TIPPS

E-Mail: Mit DANE mehr Sicherheit im Mailverkehr

Auf der Basis vieler positiver Testergebnisse empfehlen Mail-Security-Experten [1] neue Techniken zur Absender- und Empfängervalidierung. Zögerliche Hersteller lassen großes Sicherheitspotenzial ungenutzt. Namhafte Akteure wie 1&1 und GMX tun es bereits, der Bundesverband IT-Sicherheit TeleTrusT empfiehlt es, und sogar vermeintlich langsam arbeitende Behörden bieten es ihren Kommunikationspartnern an: per automatischer Senderidentifikation eindeutig festzustellen, ob eine Mail…

NEWS | IT-SECURITY | SICHERHEIT MADE IN GERMANY | TIPPS

Drei Sekunden für mehr E-Mail-Sicherheit

Aktuelle Umfrageergebnisse zeigen, dass Spam-Mails noch immer Hauptgrund für die Infizierung von Computern durch Schadprogramme sind: 75 Prozent der von Ransomware betroffenen Unternehmen infizierten sich in den letzten sechs Monaten durch schadhafte Mail-Anhänge. Zu diesem Ergebnis kommt die jüngste Befragung des Bundesamts für Sicherheit in der Informationstechnik (BSI) durch die Allianz für Cyber-Sicherheit. Die Auswirkungen…

NEWS | IT-SECURITY | PRODUKTMELDUNG | TIPPS

Eine PAM-Lösung schließt nicht alle offenen Sicherheitslücken

Privilegierte Konten sind bei Hackern beliebt. Werden sie gekapert, haben Cyberkriminelle freien Zugriff auf sensible Unternehmensdaten. Mit Privileged-Access-Management-Lösungen lässt sich dieses Risiko zwar vermeiden – ein korrumpiertes Endgerät kann trotzdem zum Einfallstor für Angreifer werden. In den meisten Unternehmen gibt es eine Vielzahl an privilegierten Accounts. Das sind zum Beispiel Administrator-, Service-, Root- oder…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

Cloud-Sicherheit durch Insider-Attacken gefährdet

Die Cloud macht Insider-Attacken leichter und zudem schwerer erkennbar. Die Ergebnisse einer Studie von Cybersecurity Insiders in Zusammenarbeit mit Securonix, zeigen, dass die Cloud Unternehmen nicht nur anfälliger für Insider-Bedrohungen macht, sondern diese auch wesentlich schwieriger zu erkennen sind. Laut Angaben von 39 % der im Rahmen des 2019 Insider Threat Report befragten Cybersecurity-Fachkräfte…

TRENDS 2019 | TRENDS SECURITY | NEWS | DIGITALISIERUNG | IT-SECURITY

Zögerliche Prozessautomatisierung gefährdet die Netzwerksicherheit

Automatisierung von Sicherheitsprozessen ist eine Grundvoraussetzung für die erfolgreiche Umsetzung digitaler Transformationsinitiativen. Zunehmende Netzwerkkomplexität und mangelnde Kenntnis des Sicherheitsstatus leistet Fehlkonfiguration Vorschub, die Angriffsfläche für Datenschutzverletzungen bieten. Die von FireMon veröffentlichte Studie mit dem Titel »2019 State of the Firewall« zeigt die größten Herausforderungen auf, denen sich Unternehmen in Sachen Firewall-Management aktuell stellen müssen…

TRENDS 2019 | TRENDS WIRTSCHAFT | TRENDS SECURITY | NEWS | IT-SECURITY

IT-Sicherheitsbudgets sind höher, wenn Top-Tier-Management in Entscheidungen involviert ist

72 Prozent der Führungskräfte in Cybersicherheitsbudgets involviert – und geben dabei mehr aus Kostenfreies Tool nutzen, um Anhaltspunkt für notwendiges Budget zu erhalten Bei jeweils mehr als der Hälfte der mittelständischen (65 Prozent) und großer (68 Prozent) Unternehmen ist das Top-Tier-Management in die Entscheidungen zum Thema Cybersicherheit involviert [1]. Diese Einbindung korreliert auch in…

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | KOMMUNIKATION

Sicherheitsrisiko 5G

Sicherheitsforscher von der Purdue University und der University of Iowa haben auf der Sicherheitskonferenz der Association for Computing Machinery in London nahezu ein Dutzend Schwachstellen in 5G-Protokollen thematisiert. Nach Aussagen der Forscher können die Schwachstellen benutzt werden, um den Standort eines Benutzers in Echtzeit offenzulegen, Notfallalarme vorzutäuschen und so möglicherweise eine Panikreaktion auszulösen. Es sei…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sicherheit in der Cloud: Darauf sollten Unternehmen heute achten

Die Cloud bietet zahllose Vorteile, auf die heute kaum mehr ein Unternehmen verzichten kann. Wer sich jedoch für den Schritt in die Cloud entscheidet, sollte sich im Vorfeld vor allem mit einem Thema auseinandersetzen: der Sicherheit. Die meisten denken dabei wohl zuerst an entsprechende Softwarelösungen. Wirkliche Sicherheit in der Cloud lässt sich jedoch nur über…

TRENDS 2019 | TRENDS WIRTSCHAFT | TRENDS SECURITY | NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Unternehmen fordern strengere gesetzliche Vorgaben für IT-Sicherheit

Besserer Schutz vor Cyberangriffen in der Wirtschaft notwendig. Phishing, Erpressung, Manipulation: 13 Prozent hatten kürzlich einen IT-Sicherheitsvorfall. Unternehmen nutzen verstärkt künstliche Intelligenz für Angriffserkennung oder Authentifizierung. Fast jedes zweite Unternehmen in Deutschland (47 Prozent) fordert höhere gesetzliche Anforderungen an die IT-Sicherheit in der Wirtschaft. Das hat eine repräsentative Ipsos-Umfrage im Auftrag des TÜV-Verbands unter…

NEWS | IT-SECURITY | TIPPS

IT-Sicherheit: 4 Tipps gegen interne Risiken

Vielen Unternehmen ist gar nicht klar, wie viele Bedrohungen für die IT-Sicherheit vor allem intern entstehen. Allzu oft können sie nicht ermitteln, worin die Ursache eines Problems genau besteht oder verlieren den Überblick über den Umfang und die Vielzahl der Implikationen, die aus einem IT-Sicherheitsproblem entstehen können. Vor allem interne Risiken sind ein kontinuierliches, sich…

TRENDS 2019 | TRENDS SECURITY | NEWS | BUSINESS | TRENDS KOMMUNIKATION | IT-SECURITY

Führungskräfte und die IT-Sicherheit – ein brisantes Verhältnis

Neue Zahlen belegen, dass viele Manager Sicherheitsregeln ignorieren. Zwei Fragen: Wer hat die meisten Informationen in einem Unternehmen, die weitesten Rechte zum Datenzugriff und wird deshalb bevorzugt gehackt? Klar, das Topmanagement. Wer sollte sich daher konsequent schützen und schützen lassen? Eben. Doch Sicherheit kann unbequem sein und neue Untersuchungen zeigen einen gefährlichen Trend: Viele leitende…