- Automatisierung von Sicherheitsprozessen ist eine Grundvoraussetzung für die erfolgreiche Umsetzung digitaler Transformationsinitiativen.

- Zunehmende Netzwerkkomplexität und mangelnde Kenntnis des Sicherheitsstatus leistet Fehlkonfiguration Vorschub, die Angriffsfläche für Datenschutzverletzungen bieten.

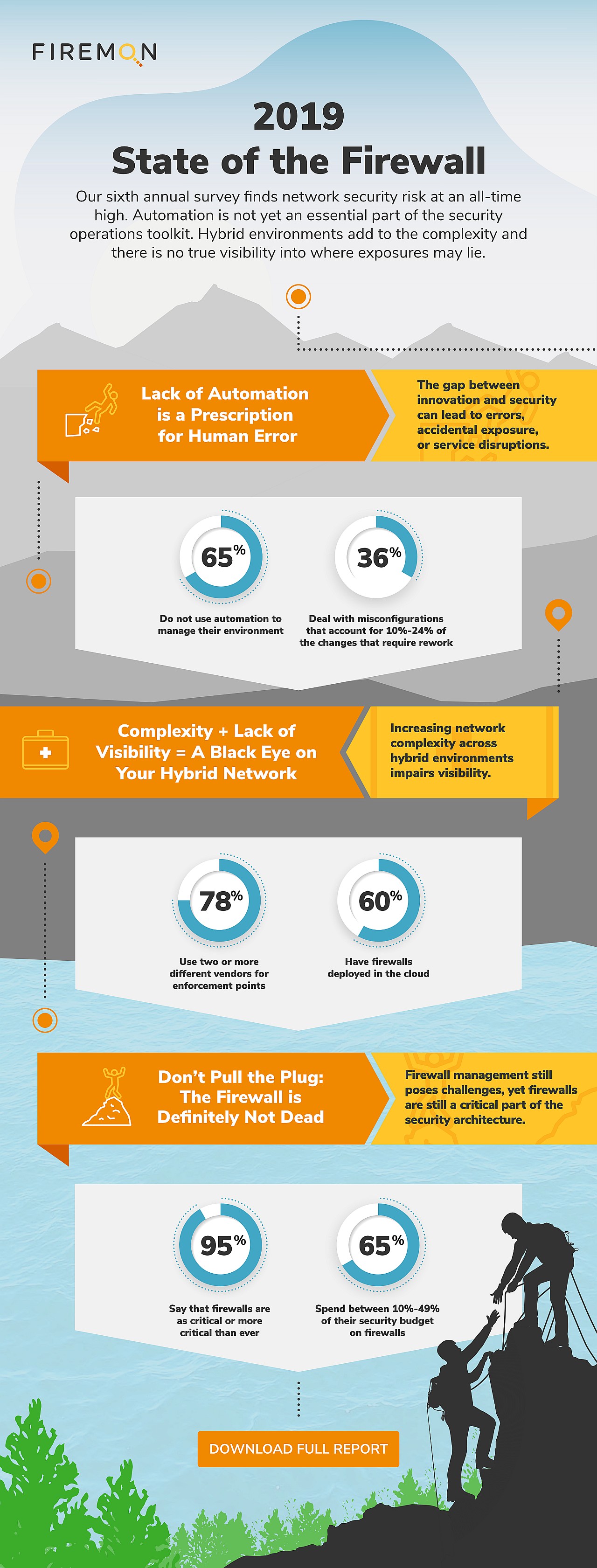

Die von FireMon veröffentlichte Studie mit dem Titel »2019 State of the Firewall« zeigt die größten Herausforderungen auf, denen sich Unternehmen in Sachen Firewall-Management aktuell stellen müssen [1]. Demgemäß stellen sie trotz dünner Personaldecke nur schleppend von manuellen auf automatisierte Prozesse um. Ergebnis sind die IT-Sicherheit gefährdende Fehlkonfigurationen, die Nacharbeit erfordern und damit zusätzlich Kosten verursachen. Eine steigende Netzwerkkomplexität bei gleichzeitig fehlender Sichtbarkeit des Sicherheitsstatus sind weitere Problemfelder, mit denen die im Rahmen der jährlichen Untersuchung Befragten derzeit kämpfen.

Für die nunmehr zum sechsten Mal in Folge aufgelegte Studie befragte FireMon in diesem Jahr knapp 600 für das Thema IT-Security verantwortliche Mitarbeiter, 20 Prozent davon zählten zur obersten Führungsebene. Ein Schwerpunkt lag darauf, mehr darüber zu erfahren, ob und wie sich die Umsetzung digitaler Transformationsinitiativen auf den Firewall-Betrieb auswirkt.

Digitale Transformation verändert die für Sicherheit geltenden Spielregeln

Ob Mikrosegmentierung, Zero-Trust-Modell, Container, Software Defined Networking (SDN) oder Cloud-Konzepte, eines ist diesen Themen gemein: sie kommen in der Chefetage stets im Kontext digitaler Transformationsinitiativen zur Sprache. Deren Umsetzung soll einerseits die Reaktionsfähigkeit des Unternehmens stärken, andererseits bestehende Sicherheitslücken schließen.

Die Cloud gewinnt vor diesem Hintergrund an Bedeutung. So gaben 72 Prozent der aktuell befragten Studienteilnehmer an, hybride Cloud-Umgebungen in unterschiedlichen Ausprägungen zu verwalten. Im Vorjahr lag ihr Anteil noch bei 53 Prozent. Um Fehlkonfigurationen zu vermeiden, müssen Sicherheitsprozesse auf die Netzwerkumgebungen abgestimmt werden. Wie sich an den Antworten der obersten Führungsriege ablesen lässt, stellen dabei folgende Punkte die größten Herausforderungen dar:

- Firewall-Change-Management-Prozesse erfolgen ad hoc. 38 Prozent gaben an, dass Anfragen nach wie vor per E-Mail an Administratoren versandt und Netzwerkänderungen zur Nachverfolgung in Tabellen dokumentiert werden.

- Häufig ist nicht bekannt, wie es um das aktuelle Sicherheitsniveau des Netzwerks bestellt ist. Lediglich 23 Prozent der Befragten können auf Echtzeit-Informationen zugreifen, die direkt Aufschluss über Risiken oder Compliance-Probleme geben.

- Dass eine fehlerhaft konfigurierte Firewall Netzwerkprobleme verursacht, erfahren 35 Prozent der Umfrageteilnehmer weiterhin nur per Anruf, E-Mail oder Textnachricht.

Automatisierung verläuft schleichend

Obwohl es sich bei der Prozessautomatisierung inzwischen um eine bewährte Praxis handelt und Zero-Touch-Umgebungen als idealer Endzustand gelten, zeichnet der 2019 State of the Firewall Report ein anderes Bild. Für 65 Prozent der Befragten ist die automatisierte Verwaltung von Sicherheitsrichtlinien nach wie vor Zukunftsmusik. Anstelle dessen steht bei ihnen die manuelle und damit für menschliche Fehler anfällige Ausführung damit verbundener Aufgaben auf der Tagesordnung. Erschwerend kommt hinzu, dass sich Änderungen häufig nur spät in der Nacht in den hierfür vorgesehenen Zeitfenstern durchführen lassen. Permanent überlastete Teams sind die Folge, ebenso Fehlkonfigurationen, Ungenauigkeiten und Netzwerkprobleme. Dies macht die Infrastrukturen von Unternehmen anfälliger für Sicherheitsbedrohungen und führt bei 36 Prozent der Befragten überdies dazu, dass sie 10 bis 24 Prozent der vorgenommenen Änderungen nachbessern müssen.

Wachsende Netzwerkkomplexität gerät zur Herausforderung

Die übergreifende Verwaltung von On-Premises, in hybriden Netzwerkumgebungen und Cloud-Infrastrukturen eingesetzten Firewalls gestaltet sich immer komplexer. Gleichzeitig fehlt es an den Sicherheitsstatus angehend an einem Gesamtüberblick. Daraus ergeben sich neue Herausforderungen, die Unternehmen meistern müssen. Des Weiteren stehen sie in der Pflicht, Sicherheitsvorschriften und datenschutzrechtliche Bestimmungen einzuhalten. Dies ist wie der 2019 State of the Firewall Report von FireMon zeigt, aus folgenden Gründen keine einfache Aufgabe:

- Bei fast einem Drittel der Befragten sind mindestens hundert Firewalls in der IT-Umgebung installiert. Analog dazu multipliziert sich die Zahl zu verwaltender Regeln, die pro Lösung beständig zunimmt. 34 Prozent können anhand von Echtzeit-Informationen lediglich die Hälfte aller im Netzwerk auftretenden Sicherheitsrisiken oder Compliance-Verstöße erkennen. Infolge des fehlenden systemübergreifenden Überblicks lassen sich für die Schließung von Sicherheitslücken erforderliche Regeln nicht umfassend durchsetzen.

- Der Einsatz von Firewall-Lösungen verschiedener Hersteller erhöht die Netzwerkkomplexität und erschwert die Durchführung von Management- sowie Freigabeprozessen.

- Bei 78 Prozent der Befragten sind an entscheidenden Netzwerkschnittstellen Produkte von zwei oder mehr Anbietern installiert.

- Fast 60 Prozent der an der Umfrage teilnehmenden Unternehmen nutzen Firewalls in Cloud-Umgebungen.

- In 72 Prozent der Unternehmen sind zwei oder mehr Teams für Änderungs- oder Genehmigungsanfragen zuständig – Prozesse, die sich für eine Automatisierung anbieten und ein hohes Effizienzpotenzial bieten.

Automatisierung ist die Lösung

Die Ergebnisse der 2019 State of the Firewall-Studie belegen, dass bei der Automatisierung von Sicherheitsprozessen branchenübergreifend Nachholbedarf herrscht. Hier sind Lösungen gefragt, die für Netzwerktransparenz und –kontrolle in Echtzeit sorgen und es Unternehmen ermöglichen, für sie geltende Vorschriften einzuhalten. Welcher Ansatz der jeweils beste ist, hängt maßgeblich von individuellen Anforderungen ab. Entscheidend ist jedoch, dass sich durch die Einführung der gewählten Lösung menschliche Fehler minimeren, Effizienzsteigerungen erzielen und digitale Transformationsinitiativen ohne Sicherheitseinbußen realisieren lassen.

Tim Woods, Vice President Technical Alliances, FireMon: »Ein Großteil aller Datenschutzverletzungen lässt sich auf menschliches Versagen zurückführen. Die Automatisierung von Sicherheitsprozessen kann hier Abhilfe schaffen und das Bedrohungspotenzial deutlich minimieren. Insofern ist es schockierend, dass nur ein kleiner Teil an Unternehmen bislang auf diesen Zug aufgesprungen ist. Unsere aktuelle Studie macht deutlich, dass Führungskräfte und ihre Sicherheitsteams auf Lösungen angewiesen sind, mit denen sie alle für die Absicherung des Netzwerks erforderlichen Prozesse im Auge behalten und kontrollieren können. Mit der Einführung adaptiver Tools schaffen sie die nötigen Voraussetzungen, um digitale Transformationsinitiativen unter Einhaltung von Compliance-Vorgaben erfolgreich zu realisieren.«

[1] [Komplette Studie] 2019 State of he Firewall Report

363 Artikel zu „Security Firewall“

TRENDS SECURITY | NEWS | IT-SECURITY

Die Bedeutung von Firewalls für die Network Security

Die Studie »State of the Firewall Report 2016« belegt, dass Firewalls nach wie vor eine Schlüsselkomponente moderner IT-Security-Infrastrukturen sind [1]. Sie dokumentiert aber auch, dass sich die Welt der Network Security stetig verändert. Sowohl innovative neue Architekturkonzepte wie SDN, Cloud oder Mikro-Segmentierung als auch die zunehmende Verbreitung von NGFWs tragen maßgeblich zur Komplexität der Infrastrukturen bei.…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

Cyberrisiken durch mangelnde IT-Security bei DevOps

Silos in der Unternehmens-IT führen zu unnötigen Sicherheitsrisiken. Die mangelnde Beteiligung der IT-Security an DevOps-Projekten führt laut einer Umfrage für 62 % der IT-Führungskräfte in Deutschland zu einem erhöhten Cyberrisiko. Um die DevOps-Kultur besser zu verstehen, beauftragte der japanische IT-Sicherheitsanbieter Trend Micro das unabhängige Marktforschungsunternehmen Vanson Bourne damit, 1.310 IT-Entscheider in KMUs und Großunternehmen…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

IT-Profis unterschätzen Endpoint Security häufig

Kritische Geräte wie PCs und Drucker sind weiterhin eine Sicherheitslücke. Nur bei einem von drei Unternehmen ist Endpoint Security ein zentraler Bestandteil der eigenen Cyber-Security-Strategie. Gerade einmal 28 Prozent der Unternehmen decken Sicherheit in ihren Anforderungskatalogen ab. Bei fast der Hälfte aller Unternehmen sind Drucker nicht Teil der Endpoint Security – für 62 Prozent bieten…

NEWS | TOP-THEMA | ADVERTORIAL | AUSGABE 7-8-2019

Automation und ganzheitliche IT-Strategien – Die Multi-Cloud braucht ein integriertes Security-Konzept

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

Cyber-Security-Risiken werden größer

Studie von Deloitte und dem Institut für Demoskopie Allensbach beleuchtet zum neunten Mal die Cyber-Risiken in Deutschland. Nach Einschätzung von Top-Entscheidern aus Politik und Wirtschaft haben die Gefahren erneut zugenommen: Erstmals wird die Manipulation der öffentlichen Meinung durch Fake News als höchstes Sicherheitsrisiko für die Bevölkerung eingestuft. Cyber-Risiken für Unternehmen steigen: 28 Prozent werden täglich…

TRENDS 2019 | TRENDS SECURITY | NEWS | IT-SECURITY

IT-Security: Angreifer tarnen sich immer besser

Cyberkriminelle nutzen vermehrt Ausweichstrategien und Antianalysen; Fortinet Threat Landscape Index erreicht bisher höchsten Stand. Die Ergebnisse des vierteljährlichen Global Threat Landscape Report zeigen, dass Cyberkriminelle weiterhin nach immer neuen Schwachstellen auf der gesamten digitalen Angriffsfläche von Unternehmen suchen. Mit Ausweich- und Antianalyseverfahren werden ihre Ansätze dabei immer ausgefeilter. Zudem hat der Threat Landscape Index in diesem…

NEWS | CLOUD COMPUTING | SECURITY SPEZIAL 7-8-2019

Reiseunternehmen Sales-Lentz nutzt die Sophos XG-Firewall aus der Cloud – Sicherheit für Mobilität aus der Cloud

Mobilität ist eines der großen Themen unserer Zeit. Das Reisen von A nach B ist heute ein komplexes Unterfangen, das – digital eingebettet – nicht nur ein Erlebnis für die Reisenden selbst, sondern auch für deren virtuelles -Publikum ist, organisatorische Höchstleistung mit sich bringt und auch bei privaten Reisen zu einem professionellen Maß an Effizienz gelangt ist. Mobilität entwickelt sich in rascher Geschwindigkeit weiter und ist große Aufgabe für Infrastruktur und Sicherheit.

NEWS | PRODUKTMELDUNG | VERANSTALTUNGEN

Managed Security Services für den öffentlichen Sektor

noris network, Betreiber von Hochsicherheitsrechenzentren in Deutschland, stellt auf der PITS 2019 (Public IT-Security, 2. bis 3. September 2019, Hotel Adlon, Berlin) IT-Infrastruktur- und Sicherheitsdienstleistungen für die öffentliche Verwaltung vor. Am Kongressprogramm beteiligt sich noris network mit einem Fachvortrag zu Web Application Firewalls. noris network präsentiert auf dem Kongress die Fokusthemen Next Generation Data Center…

TRENDS 2019 | TRENDS SECURITY | NEWS | TRENDS SERVICES | IT-SECURITY

Security-as-a-Service boomt

Cloud-basierte Sicherheitslösungen helfen Unternehmen, mit sich ändernden Marktbedingungen, steigenden Kosten und fehlendem Cybersecurity-Personal Schritt zu halten. Bis zum Jahr 2021 werden mehr als 70 Prozent der Unternehmen Security-as-a-Service (SECaaS) nutzen und ihre Sicherheitslösungen damit größtenteils aus der Cloud beziehen. Dies ist das Ergebnis einer aktuellen Umfrage des PAM-Spezialisten Thycotic auf der diesjährigen European Identity…

NEWS | CLOUD COMPUTING | IT-SECURITY | TIPPS

IT-Security zieht in die Cloud um: Vom Büro bis zum Home-Office ist alles abgesichert

Unternehmen wollen Risiken minimieren – Firewalls der nächsten Generation sind in der Cloud. In der IT-Security hat es in den vergangenen Jahren viele Erdbeben gegeben – die Risiken sind enorm gewachsen, neue Opfer von Ransom- oder Malware kommen täglich hinzu. Die Risiken wollen Unternehmen minimieren, und vor allem die Verantwortung von der eigenen und meist…

NEWS | IT-SECURITY | TIPPS

Saubere Sache: Cyberhygiene als Grundstein der IT-Security

Checkliste für effiziente Cyberhygiene. Nicht nur für die menschliche Gesundheit, sondern auch in der IT-Sicherheit gilt: Vorbeugen ist besser als Heilen. Angesichts steigender Bedrohungen durch fortschrittliche Malware und Datendiebstahl in großem Stil, ist eine solide Cyberhygiene für die gesamte Hard- und Software eines Unternehmens essenziell. Regelmäßig durchgeführte Hygienepraktiken sorgen dafür, Systeme effizient zu halten…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | IT-SECURITY | RECHENZENTRUM | TIPPS

Cloud Security: Sechs Maßnahmen für effektive Cloud-Sicherheit

Sicherheitsverantwortung in der Cloud durch Shared-Responsibility-Modell: Unternehmen tragen als Kunden Eigenverantwortung für kritische Bereiche. Die zunehmende Nutzung von Public-Cloud-Ressourcen macht es erforderlich, dass Unternehmen ihre Sicherheitsverantwortung ernster nehmen. Basierend auf dem Modell der geteilten Sicherheitsverantwortung von Anbieter und Kunde ergeben sich einige entscheidende Anforderungen an zuverlässige Cloud-Sicherheit. Sechs grundlegende Maßnahmen für effektive Cloud-Sicherheit helfen das…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Cybersecurity in Unternehmen: kontinuierliche Reaktion auf moderne Bedrohungen

Mit der Weiterentwicklung von Bedrohungen wächst auch der Bedarf von Unternehmen, sich gegen die geschäftsschädigenden Auswirkungen von Cyberangriffen zu schützen. Angesichts dieses Trends fordert der Cybersicherheitsanbieter F-Secure, dass sowohl die ständige Bereitschaft für mögliche Sicherheitsverletzung als auch eine schnelle und effektive Eindämmung, die das richtige Gleichgewicht von Mensch, Prozess und Technologie abdeckt, stärker in den…

NEWS | IT-SECURITY | TIPPS

Nur wer seine IT-Systeme und deren Schutzbedarf kennt, kann IT-Security richtig leben

Die Sicherheit der IT-Systeme wird in Unternehmen nicht immer so ernst genommen, wie es sein sollte. Dabei helfen technische und organisatorische Maßnahmen sowie ein IT-Sicherheitskonzept, Kosten zu sparen. Denn die fallen in aller Regel geringer aus als der Schaden, der durch Cyberattacken, Datendiebstahl oder -verlust entsteht. »Das Problem ist, dass der Begriff Informationssicherheit für Viele…

NEWS | BUSINESS PROCESS MANAGEMENT | CLOUD COMPUTING | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | IT-SECURITY | LÖSUNGEN | PRODUKTMELDUNG | SERVICES

DSGVO: Starke Security sorgt für sichere Daten

Rund ein halbes Jahr nach dem Inkrafttreten der EU-Datenschutzgrundverordnung (DSGVO) läuft die Schonzeit für Unternehmen mehr als ab. So hat beispielswiese das Bayerische Landesamt für Datenschutzaufsicht (BayLDA) seine Prüfaktivitäten wieder verstärkt aufgenommen und in Bayern mit flächendeckenden Datenschutzkontrollen begonnen. Denn drei Viertel aller Unternehmen in Deutschland haben die Vorgaben der DSGVO demnach bislang noch nicht…

TRENDS 2019 | TRENDS SECURITY | NEWS | TRENDS CLOUD COMPUTING | CLOUD COMPUTING | IT-SECURITY

Cloud-Vorhersage 2019: Prioritäten von IT-Security-Verantwortlichen

Die Cloud-Nutzung hat 2018 einen neuen Höchststand erreicht und der Wachstumstrend wird voraussichtlich weiter anhalten. Mit einer beschleunigten Bereitstellung, einer flexibleren Kostengestaltung der Services und einfacheren Arbeitsabläufen bietet sie Vorteile, auf die Unternehmen im Zuge der Digitalisierung nicht verzichten können. Die unmittelbaren Vorteile tragen jedoch dazu bei, dass die damit verbundenen Konsequenzen für die IT-Sicherheit…