Die Sicherheit der IT-Systeme wird in Unternehmen nicht immer so ernst genommen, wie es sein sollte. Dabei helfen technische und organisatorische Maßnahmen sowie ein IT-Sicherheitskonzept, Kosten zu sparen. Denn die fallen in aller Regel geringer aus als der Schaden, der durch Cyberattacken, Datendiebstahl oder -verlust entsteht.

Illustration: Geralt Absmeier

»Das Problem ist, dass der Begriff Informationssicherheit für Viele nicht greifbar ist. Dabei geht es im Wesentlichen darum, Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten«, macht Christian Heutger, IT-Sicherheitsexperte, aufmerksam.

Der Geschäftsführer der PSW GROUP Consulting hat aus diesem Grund die wichtigsten IT-Systeme sowie ihre Probleme und Gefahrenquellen, die einen Einfluss auf die Sicherheit haben, zusammengestellt:

Rechenzentrum

Im Rechenzentrum befinden sich wichtige IT-Systeme wie Server, E-Mail-Server, Backup-Server oder Clients. Um deren Sicherheit zu verbessern und IT-Security richtig zu leben, kommt es auf wesentliche Faktoren an: Verfügbarkeit und Ausfallsicherheit: Mit der Verfügbarkeit, beziehungsweise der Ausfallsicherheit, steht und fällt die Qualität eines Rechenzentrums. Der sogenannte »Tier«-Standard gibt dabei Auskunft über die Qualitätsklasse. Auf der niedrigsten Stufe, Tier 1, sind jährliche Ausfallzeiten von etwa 29 Stunden möglich. Hingegen erlaubt die höchste Stufe, die Tier 4-Klassifizierung, eine Ausfallzeit von nur 0,4 Stunden pro Jahr. Das BSI beispielsweise definiert die höchste Verfügbarkeit mit 99,999 %, was einer Ausfallzeit von maximal 26 Sekunden monatlich oder 6 Minuten jährlich entspricht. »Nur eine redundant ausgelegte Infrastruktur liefert hohe Ausfallsicherheit. Redundanz bedeutet, dass Ressourcen, die funktional vergleichbar sind, doppelt vorgehalten werden. So können durch Schaffung von Überkapazitäten Hardware-Ausfälle ausgeglichen und eine maximale Funktionsfähigkeit des IT-Systems garantiert werden. Beispiele für eine solche Überkapazität sind zwei Firewalls, mehrere Netzteile oder Cluster von Terminals«, informiert Heutger.

Stromversorgung

Die Sicherung der Energieversorgung des Rechenzentrums ist ebenfalls von zentraler Bedeutung. Kurzzeitige Ausfälle sowie Netzschwankungen können durch batteriegepufferte USB-Anlagen gesichert werden. Idealerweise arbeitet die Anlage aber mit einer modularen Architektur. »So wird verhindert, dass die Gesamtanlage vollständig redundant ausgelegt werden muss. Mithilfe eines automatischen Transferschalters wird die aktive Energiequelle automatisiert auf den Strompfad geschaltet, sodass die Stromversorgung jederzeit gesichert ist«, rät Heutger.

Kühlung

Ohne Kühlsysteme können Server überhitzen und Schaden nehmen. Deshalb muss eine permanente Kühlung sichergestellt sein. Um höchste Ausfallsicherheit zu gewährleisten, kann die IT-Kühlung durch eine USV-Anlage ergänzt werden. Um im akuten Fall eine Notkühlung herzustellen, können die Türen der IT-Racks geöffnet werden, um Hitzestau zu verhindern. Jedoch soll es beim Ausfall der Kühlung primär darum gehen, die Server zügig und möglichst ohne Datenverlust herunterzufahren.

Monitoring

Mit einem Monitoring-System wird die Infrastruktur überwacht. Es sollte deshalb durch eine redundante Stromversorgung gesichert sein. Zu einem regulären Stromkreis kann das System über Power over Ethernet abgesichert werden. Komplett gespiegelte Monitoring-Plattformen bieten höchste Sicherheit.

IT-Anwendungen

IT-Anwendungen sind überall in Unternehmen vertreten: Die Lohn- und Finanzbuchhaltung, die Personalzeiterfassung, Telefonsysteme, Überwachungsanlagen, die Internetseite, Datenbanken und vieles mehr. »Unzureichende Sicherheit macht diese IT-Systeme anfällig für cyberkriminelle Aktivitäten oder Ausfälle. Funktioniert etwa die Website eines Unternehmens aufgrund einer IT-Attacke nicht, fällt dies auf das Unternehmen selbst zurück. In einer Zeit, in der Dienstleister genauso austauschbar sind wie Produkte, ist die Nicht-Erreichbarkeit von IT-Anwendungen fatal«, mahnt Christian Heutger.

Büroarbeitsplätze

Cyberattacken können jeden treffen – und wenn Cyberkriminelle im Rechenzentrum nicht weiterkommen, nehmen sie höchstwahrscheinlich die Büroarbeitsplätze ins Visier. »Schutzmaßnahmen wie Virenscanner, Firewalls, Spamfilter für E-Mails sowie die regelmäßige Aktualisierung von Betriebssystemen und der Sicherheits-Software schließen die Einfallstore für Cyberkriminelle und erhöhen damit die Sicherheit« so Heutger. Sinnvoll ist es zudem, Prozesse und Netze mit unternehmenskritischen Daten und jene mit niedrigem Sicherheitsniveau voneinander zu trennen. »Immer hilfreich ist das elektronische Signieren von E-Mails. Eine solche Signatur wird an digitalen Dokumenten angebracht, damit die Identität des Signaturerstellers belegt ist. Weiter beweist die Signatur, dass nachträglich keine Daten manipuliert wurden. Damit sorgt die elektronische Signatur für Integrität und Authentizität«, rät der IT-Sicherheitsexperte. Wenn externer Zugriff auf das Firmennetzwerk nötig ist, etwa wenn Mitarbeiter im Home-Office arbeiten, muss sichergestellt sein, dass ein solcher Zugriff nicht zum Einfallstor für Hacker wird. Ein sorgfältiges Zugriffsmanagement sorgt dafür, dass Mitarbeiter ausschließlich jene Daten einsehen und bearbeiten können, die auch für sie bestimmt sind.

Schatten-IT

Plug-and-Play ist bequem, kann aber zu einem großen Problem werden: Werden fremde Geräte an die Firmeninfrastruktur angeschlossen, können die Daten nicht mehr vom Unternehmen kontrolliert werden. »Während mit viel Aufwand und teurer Technik versucht wird, Schädlinge und Eindringlinge fernzuhalten, öffnen unsichere IT-Systeme die Schleusen für Angriffe und lassen Sicherheits-Lecks entstehen, die nur schwer zu stopfen ist«, bringt es Heutger auf den Punkt. Sein Rat: »Das Mitbringen von USB-Sticks, externen Festplatten, CDs oder ähnlichem sollte mindestens eingeschränkt, oder besser ganz unterbunden werden. Besser ist es, Angestellten Alternativen zu schaffen und abgesicherte Tools bereitzustellen.« Weitere Informationen unter: https://www.psw-consulting.de/blog/2019/02/05/sicherheit-it-systeme-it-security-richtig-gelebt/

1426 search results for „Sicherheit Risiko“

NEWS | BUSINESS | TRENDS SECURITY | TRENDS KOMMUNIKATION | GESCHÄFTSPROZESSE | TRENDS 2018 | IT-SECURITY

Sicherheitsrisiko Mitarbeiter: Drei von vier Anwendern wissen nicht, was Ransomware ist

Studie offenbart gefährliche Wissenslücken bei deutschen IT-Anwendern. Proofpoint, ein Next-Generation Cybersecurity-Unternehmen, hat seinen neuen »End User Risk Report 2018« der Öffentlichkeit präsentiert. Dabei traten erschreckende und für Unternehmen sowie Privatpersonen gefährliche Wissenslücken im Bereich IT-Sicherheit auf. Dies gilt auch und insbesondere im Alltag, wenn man bedenkt, dass jeder zehnte Deutsche sein Smartphone nicht schützt. Und…

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | RECHENZENTRUM | SERVICES | AUSGABE 9-10-2018

Sicherheitsrisiko bei Internet-Browsing und Web-Downloads – Isolation der Angriffe

Unternehmen und Behörden werden immer häufiger Opfer gezielter Angriffe, bei denen Schadsoftware auf scheinbar harmlosen Webseiten oder in täuschend echten E-Mails versteckt werden. Um den damit verbundenen Risiken zu entgehen, müssen neue Geschütze aufgefahren werden. Micro-Virtualisierung bietet einen sicheren und gleichzeitig anwenderfreundlichen Ausweg aus dieser Gefahr.

NEWS | BUSINESS | TRENDS SECURITY | TRENDS KOMMUNIKATION | DIGITALISIERUNG | TRENDS MOBILE | TRENDS 2018 | IT-SECURITY

Cyber Security: Sicherheitsrisiko Mitarbeiter

Die Digitalisierung bietet für Unternehmen enorme Chancen – aber eben auch Risiken. Dem aktuellen Cyber-Security-Report von Deloitte zufolge registrieren 83 Prozent der Unternehmen mit mehr als 1.000 Mitarbeitern mehrmals im Monat Angriffe auf ihre IT. Dabei fürchten Führungskräfte vor allem die Kosten, die durch die Behebung der entstandenen Schäden entstehen. Wie die Grafik von Statista…

NEWS | TRENDS WIRTSCHAFT | BUSINESS | BUSINESS PROCESS MANAGEMENT | TRENDS KOMMUNIKATION | DIGITALISIERUNG | E-COMMERCE | EFFIZIENZ | TRENDS SERVICES | GESCHÄFTSPROZESSE | TRENDS E-COMMERCE | TRENDS 2017 | IT-SECURITY | KOMMUNIKATION | STRATEGIEN | TIPPS

Erhebliches Sicherheitsrisiko: Studie zur Passwort-Sicherheit bei Webportalen

Nur 21 von 43 getesteten internationalen Webportalen bieten ausreichende Passwort-Sicherheit. Otto.de besteht als einziges deutsches Portal den Test. dm.de, Cyberport.de, Tchibo.de und Notebooksbilliger.de fallen durch. Zalando.de ist mit null Punkten Schlusslicht des Tests. Dashlane veröffentlicht eine internationale Studie, in der 43 beliebte Webseiten auf ihre Passwort-Sicherheit getestet wurden. Das Ergebnis des »Password Power…

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | AUSGABE 7-8-2017

Problem »Alert Fatigue« – Wie zu viel Sicherheit zum Risiko werden kann

»Wer einmal lügt, dem glaubt man nicht, und wenn er auch die Wahrheit spricht!« Dieses alte Sprichwort bekommt in der IT-Sicherheit eine ganz neue Wendung, da ständig vermeintliche Alarme aus Sicherheitssystemen auf Administratoren einprasseln und diese dann irgendwann ignoriert oder ausgeschaltet werden. Wir kennen das alle von Autoalarmen, da springt auch keiner mehr vom Sofa auf.

NEWS | BUSINESS | DIGITALISIERUNG | DIGITALE TRANSFORMATION | INDUSTRIE 4.0 | INFRASTRUKTUR| IT-SECURITY | SERVICES

Industrie 4.0 – ein Sicherheitsrisiko

Angriffsfläche auf Firmennetzwerke steigt: Heterogene Softwarelandschaften und proprietäre Systeme nehmen zu. Der digitale Wandel und die damit einhergehende Vernetzung halten Einzug in die Unternehmen und Fabriken. Zahlreiche Hard- und Softwarelösungen zur Umsetzung der Industrie 4.0-Anforderungen kommen derzeit auf den Markt. Viele Anbieter entwickeln eigene Systeme und Lösungen, die keinem Standard entsprechen. Die Folge sind zunehmende…

NEWS | DIGITALISIERUNG | DIGITALE TRANSFORMATION | IT-SECURITY | ONLINE-ARTIKEL | SERVICES | SICHERHEIT MADE IN GERMANY

Sicherheit: Die digitale Transformation verändert die Risikolandschaft für Unternehmen

Der Weg ins digitale Business wird steiniger und Wegelagerer wittern Beute. Datenschutz und Datensicherheit sind zentrale Elemente, den Gefahren zu begegnen. Die digitale Transformation eröffnet neue Geschäftsfelder und bietet Chancen für jeden, der Mut und Augenmaß besitzt. Daten sind das neue Gold, doch genau darin spiegeln sich auch Ängste von Unternehmern wider: Deutsche fürchten sich…

NEWS | BUSINESS | IT-SECURITY | TIPPS | AUSGABE 1-2-2017

IT-Sicherheit – Das Hacker-Risiko senken

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | GESCHÄFTSPROZESSE | IT-SECURITY | SERVICES

Unterschätztes Sicherheitsrisiko Schatten-IT

Der Einsatz von Schatten-IT gefährdet nachhaltig die Sicherheit der deutschen Wirtschaft. Zu diesem erschreckenden Ergebnis kommt der aktuelle eco-Sicherheitsreport 2016 [1]. Der Verband eco – Verband der Internetwirtschaft e.V. hat dazu in einer Umfrage 580 IT-Experten aus überwiegend mittelständischen Firmen in Deutschland befragt. Hinter dem Schlagwort Schatten-IT verbergen sich nicht genehmigte Hard- und Software sowie…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY | LÖSUNGEN | SERVICES | TIPPS

Sicherheitsrisiko Security-Software: Angreifbar durch Open-Source-Komponenten

Vulnerability Update listet 11 Sicherheitsprogramme; viele der Anwendungen enthalten Open-Source-Komponenten sowie deren Schwachstellen. Ein Anbieter von Lösungen für Softwarelizenzierung, Compliance, Security und Installation für Softwarehersteller und Unternehmen, hat ein neues Vulnerability Update [1] veröffentlicht. Der Report nennt die 20 Produkte mit den meisten Schwachstellen im Zeitraum von August bis Oktober 2016. Auf der Liste findet…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY

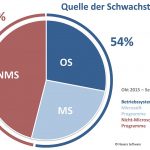

Country Report Deutschland: Sicherheitsrisiko eine Frage des Betriebssystems

Die Zahl der Schwachstellen in Windows-Betriebssystemen bleibt nach stetigem Rückgang stabil, während Vulnerabilities in Nicht-Windows-Anwendungen weiter zunehmen. Flexera Software hat die Country Reports für das dritte Quartal für Deutschland veröffentlicht. Der von Secunia Research erstellte Sicherheitsreport zeigt: Der Anteil ungepatchter Windows-Betriebssysteme auf privaten PCs scheint sich nach dem kontinuierlichen Rückgang der letzten Jahre auf einem…

NEWS | TRENDS SECURITY | BUSINESS PROCESS MANAGEMENT | IT-SECURITY | LÖSUNGEN | SERVICES

Unkontrolliertes File Sharing – ein enormes Sicherheitsrisiko für Unternehmen

Eine aktuelle Studie kommt zu dem erschreckenden Ergebnis, dass Mitarbeiter in Unternehmen häufig private File-Sharing-Plattformen zum Teilen auch sensibler Geschäftsinformationen nutzen. Neues E-Book klärt über Gefahren und Alternativen auf [1]. M-Files warnt auf Grundlage der eigenen Untersuchung eindringlich vor den Risiken von unkontrolliertem File Sharing in Unternehmen. In der breit angelegten Untersuchung wurden Mitarbeiter von…

NEWS | TRENDS SECURITY | IT-SECURITY | TIPPS

Risikofaktor Sicherheit: Tipps zur IT Education

Studie »Make IT Work« zeigt größte IT-Herausforderungen auf. Das richtige Equipment hilft, Sicherheitslücken zu vermeiden. Entsprechende Mitarbeiterschulungen sind essenziell. CIOs in Unternehmen sind heutzutage mit einer IT-Landschaft konfrontiert, die sich permanent weiterentwickelt. Die ständigen digitalen Neuerungen können Fluch und Segen zugleich sein. Die Toshiba Europe GmbH hat in der Studie »Make IT Work« [1] unter…