In vielen Unternehmen sind die Datenbanken, aber auch die File-Systeme mehr schlecht als recht gesichert. Nicht selten besteht die Sicherheit nur aus der Eingabe von Name und Passwort; aber ob es tatsächlich der berechtigte User ist, der auf die Daten zugreift, wird nicht erkannt. In anderen Fällen sind Systeme im Einsatz, die die zwar Zugriffsberechtigungen durch ein Rollenkonzept einschränken, aber wenn diese nicht sauber gepflegt werden, z.B. wenn Mitarbeiter das Unternehmen verlassen oder eine andere Aufgabe übernehmen und der User nicht gelöscht wird oder die Berechtigung angepasst wird, ist das auch keine echte Sicherheit.

Compliance-Richtlinien erfordern, dass der Zugriff auf sensible Daten fälschungssicher protokolliert wird. Missbrauch, Datendiebstahl und Attacken kommen nicht nur von außen über das Internet, sondern auch von eigenen Mitarbeiterinnen und Mitarbeitern im Unternehmen. Die Gründe sind unterschiedlicher Natur: unzufriedene Mitarbeiter, mangelndes Sicherheitsbewusstsein, menschliche Schwächen wie Unkenntnis und Geltungssucht, keine Sensibilisierung, keine Informationen und keine Einbindung der Mitarbeiter zum Know-how-Schutz. Eingeschleppte Trojaner über einen USB-Stick beispielsweise sind keine Seltenheit. Deshalb ist es so wichtig, das Sicherheitsbewusstsein bei den Mitarbeitern zu sensibilisieren.

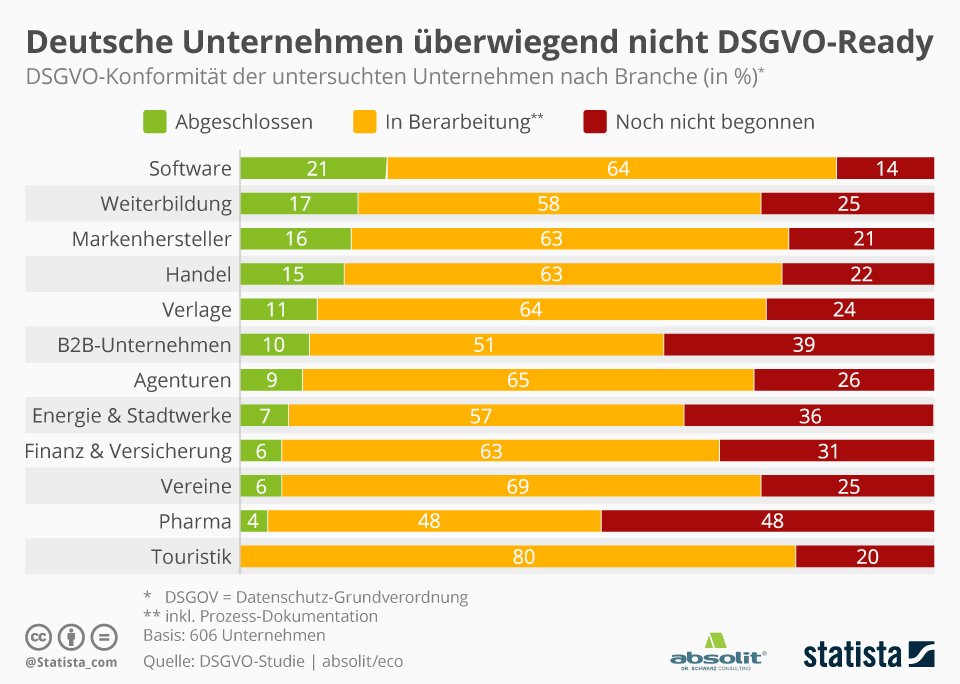

Um kritische Unternehmensdaten sowie insbesondere personenbezogene Daten besser schützen zu können, ist eine ganzheitliche, zentrale Lösung für den Schutz aller Datenbanken- und Filesystem-Umgebungen unabdingbar. Dabei ist es gleichgültig, wo sich die Daten befinden, ob cloud-basiert oder in lokalen Umgebungen, der Anwender ist stets für die Sicherheit verantwortlich. Die Sensibilität, die Daten optimal zu schützen, hat durch das bevorstehende Inkrafttreten der europäischen Datenschutzverordnung (DSVGO) am 25. Mai 2018 (also in 28 Tagen!) erheblich an Bedeutung gewonnen. Trotzdem haben viele Unternehmen ihre Hausaufgaben noch nicht gemacht und sind noch nicht DSVGO-ready, siehe die folgende Grafik:

Abbildung: Status der DSGVO-Readiness in Deutschland. Quelle: Statista, absolit/eco.

Wenn bis dahin kein umfassender Schutz nachgewiesen werden kann, können diese Gesetzesverletzungen Strafen von bis zu 20 Millionen Euro bzw. vier Prozent des globalen Gesamtumsatzes des Unternehmens (abhängig davon, welcher Betrag höher ist) nach sich ziehen. Man sollte dabei die Tatsache nicht außer Acht lassen, dass nicht nur die staatlichen Aufsichtsbehörden, sondern auch Mitbewerber oder Wettbewerbs- und Verbraucherschutzverbände Forderungen geltend machen können. Nach § 8 des Gesetzes gegen den unlauteren Wettbewerb können wettbewerbsrechtlich relevante Datenschutzverstöße geahndet- und Unterlassungs- und Beseitigungsansprüche geltend gemacht werden. Um das zu verhindern, sind umfassende Sicherheitssysteme erforderlich, die beispielsweise nur eine einmalige Anmeldung des Anwenders erfordern (Single Sign-on) und automatisch den Zugriff auf hochsensible Daten prüfen und überwachen können. Diese Systeme lösen bei nicht autorisierten Zugriffen Alarme aus und blockieren sie in Echtzeit, entdecken Schwachstellen (Vulnerabilities) und patchen diese virtuell, spüren nicht plausible Benutzerberechtigungen auf und entdecken Benutzer, die nicht mehr aktiv sind.

Damit wird eine umfassende Übersicht erzeugt, um ein straffes Berechtigungsprofil gestalten und überwachen zu können. Es gilt, unbekannte Datenlecks zu entdecken und nicht autorisierte SQL-Transaktionen, so genannte SQL-Injections und DDOS-Attacken aufzuspüren, zu melden und zu blockieren; dabei ist es unerheblich, ob diese von einem User oder durch eine Batch-Applikation ausgelöst wurden.

Transaktionen werden so in Echtzeit überwacht, das ist die Voraussetzung dafür, Eindringversuche oder Missbrauch sofort zu erkennen und entsprechend zu handeln. Datenzugriffe müssen in Echtzeit fälschungssicher protokolliert werden. Die Informationen zu durchgeführten Transaktionen (wer, was, wann, wo und wie) sind für ein Audit sicher zur Verfügung zu stellen.

Ein entsprechendes Reporting wird dem Auditor in Echtzeit auf Knopfdruck zur Verfügung gestellt. Eine TLS- (Transport-Layer-Security-) Verschlüsselung macht sensible Daten auf dem Transport wie im Speicher unlesbar. Angesichts der möglichen Folgen eines Angriffs ist ein sicheres Überwachungssystem dringend zu empfehlen.

Wolfgang Heinhaus, ISG

DSGVO-konform: Container für Smartphone und Laptops – Sicheres Arbeiten auf mobilen Endgeräten

Noch nicht bereit für die EU-DSGVO? In 7 Schritten startklar

Mittelständische Wirtschaft: DSGVO macht die Cloud weniger attraktiv