43 % der IT-Spezialisten verfolgen IT-Assets immer noch über Tabellenkalkulationen. Reparatur von Geräten unter Garantie verschlingt unnötig Zeit.

Die Harmonisierung von Arbeitsabläufen verschiedener Teams innerhalb einer gemeinsamen IT-Organisation bereitet Unternehmen weiterhin erhebliche Schwierigkeiten. Dies ist eine der Kernaussagen einer neuen Studie des IT-Management-Spezialisten Ivanti [1]. Die Ergebnisse weisen vor allem auf Schwächen in der Verwaltung von IT-Ressourcen hin. Informationen über genutzte Assets liegen nicht oder in ungeeigneter Form vor, was wiederum Auswirkungen auf die Effizienz der IT-Abteilung als Ganzes hat. So erfasst und verfolgt beispielsweise fast die Hälfte der befragten IT-Experten (43 %) IT-Bestände immer noch per Tabellenkalkulation. Mindestens ebenso kritisch: 56 Prozent von ihnen verwalten Assets nicht über deren gesamte Lebensdauer hinweg. Eine solche Arbeitsweise erhöht die Gefahr, dass eigentlich überflüssige IT-Produkte zu spät entfernt werden, ein Sicherheitsrisiko darstellen und unnötige Kosten verursachen. Mängel, so die Umfrageergebnisse, existieren vor allem in der Abstimmung zwischen Arbeitsprozessen im IT-Service- und IT-Asset-Management (ITSM, ITAM).

Die neue Studie, an der mehr als 1.600 IT-Experten weltweit teilgenommen haben, verdeutlicht, dass eine intensiverer Abstimmung zwischen Prozessen im ITSM- und ITAM nötig ist, um die Schlagkraft der IT-Abteilung zu erhöhen und für eine umfassende Absicherung der IT-Landschaft zu sorgen. Sie beleuchtet vor allem den Zeiteinsatz, der für die Verwaltung von IT-Bestand und -Anlagen aufgewendet wird: Fast ein Viertel der Befragten gab an, dass sie für diese Tätigkeit »Stunden« pro Woche benötigen. Nur 17 Prozent von ihnen sparen sich den Aufwand – schlicht, weil sie auf automatisierte Prozesse bauen.

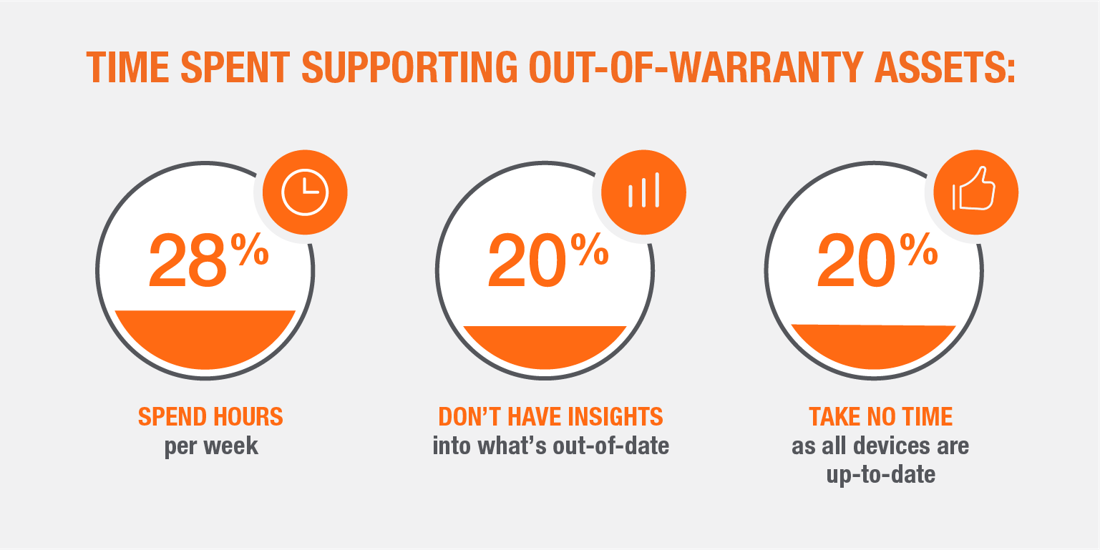

Ein weiterer zeitintensiver Prozess stellt der Umgang mit Assets dar, die bereits außerhalb der Garantiezeit liegen oder herstellerseitig nicht mehr unterstützt werden. Mit Blick auf die hohe Zahl an IT-Mitarbeitern, die ihre Bestände noch über Excel & Co. verwalten, überrascht es nicht, dass 28 Prozent aller Befragten für den Service dieser IT-Produkte ebenfalls »Stunden« pro Woche benötigen. Gerade Software-Assets, deren Support abgelaufen ist, werfen dabei immer wieder auch Sicherheitsfragen auf.

Mindestens ebenso problematisch gestaltet sich die Arbeit mit Produkten, die sogar noch innerhalb der Garantiezeit liegen. Denn diese sollten eigentlich durch den Hersteller und seine Servicepartner gewartet werden. Dennoch gab die Hälfte aller Befragten (50 %) an, »manchmal« selbst Hand an diese Geräte zu legen.

Ein Grund hierfür: Oft fehlt der IT-Organisation schlicht der Zugriff auf benötigte Informationen zu Kaufdaten, Verträgen und/oder Garantievereinbarungen. Auf die Frage, ob sie solche Daten in ihr IT-Asset-Management-Programm einbeziehen und überwachen, antworteten 39 Prozent der Studienteilnehmer mit »Ja«, 42 Prozent mit »teilweise« und immerhin 19 Prozent mit »Nein«. Dies bedeutet, dass fast zwei Drittel aller der IT-Experten wichtige Informationen nicht in ihr Bestandsmanagement einbeziehen können. Fehlen diese Angaben, so lassen sich IT-Assets kaum von der Wiege bis zur Bahre effektiv und sicher verwalten.

»Unsere Studie verdeutlicht, dass sich das Asset Management noch deutlich verbessern lässt«, bewertet Ian Aitchison, Senior Product Director bei Ivanti die Untersuchungsergebnisse. »Bis IT-Teams beginnen, ihren Bestand besser zu verfolgen, mit anderen Teams zusammenzuarbeiten und die Vorteile der Kombination von Asset- und Serviceprozessen zu verstehen, verlieren sie Zeit und verursachen unnötig Kosten.« Das zentrale Problem, so der Ivanti-Experte, bestünde vor allem darin, dass die einzelnen Teams selten über alle relevanten Daten verfügen, um für eine effektive Verwaltung und Optimierung ihrer Assets und Services zu sorgen.

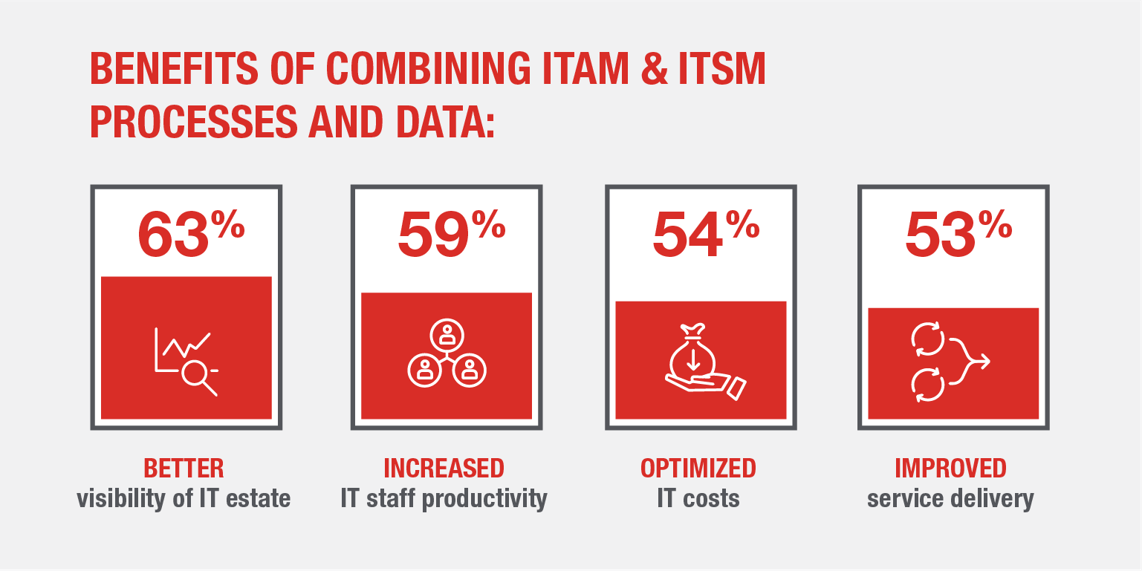

Auf die Frage, welche Vorteile sich die Befragten von einer Verzahnung von ITSM- und ITAM-Prozessen erhoffen, wurde genannt:

- bessere Sichtbarkeit ihres IT-Bestands: 63 %

- steigende Produktivität des IT-Personals: 59 %.

- optimierte Kosten: 54 %

- verbesserte Leistungserbringung: 53 %.

Ian Aitchison ergänzt: »Sind ITSM und ITAM eng aufeinander abgestimmt und integriert, laufen viele Prozesse automatisierter sowie effizienter und die IT wird reaktionsfähiger. Kurz: Weniger Dinge fallen durch die Maschen. IT-Teams erhalten mehr Einblick und positionieren sich zudem stärker innerhalb des Unternehmens, indem sie von einer reaktiven Arbeitsweise zu proaktiveren Praktiken übergehen. Sie leisten dies durch höhere Service-Levels und eine wachsende Effizienz bei geringeren Kosten.«

[1] Methodik: Ivanti befragte für die Studie im 4. Quartal 2019 weltweit mehr als 1.600 IT-Fachleute.

Die vollständigen Ergebnisse der Ivanti-Umfrage finden Sie hier.

https://www.ivanti.com/lp/itsm/assets/s1/pr-itxm-tracking-it-assets-in-spreadsheets

NEWS | TRENDS SECURITY |

IT-Sicherheitstrends 2019: Die »Kronjuwelen« unter den Assets vor Bedrohungen schützen

Die EU-Verordnung eIDAS für den sicheren grenzüberschreitenden Datentransfer wird 2019 eine starke Verbreitung erfahren und das IT-Sicherheitsgesetz weitere Branchen und Unternehmen umfassen. Doch gleichzeitig werden nach den Trendaussagen von Detlev Henze, Geschäftsführer der TÜV TRUST IT, die Cybergefahren deutlich zunehmen. Deshalb müssen die wertvollen Vermögenswerte besonders geschützt, die Architekturen der produktionsnahen IT verändert und KI-Lösungen…

NEWS | IT-SECURITY | STRATEGIEN | TIPPS

Insider-Bedrohungen und wie Unternehmen sich davor besser schützen können

Immer noch befindet sich eine der größten Sicherheitsbedrohungen, denen Unternehmen derzeit ausgesetzt sind, bereits im eigenen Netzwerk. Insider-Bedrohungen sind nach wie vor schwer zu erkennen, traditionelle Sicherheitstechniken verfangen hier nicht. Jedes Unternehmen, dem der Schutz seiner Marke und seiner Reputation am Herzen liegen, sollte die von Insidern ausgehenden Gefahren nicht unterschätzen. Unabhängig davon, ob es…

NEWS | IT-SECURITY | PRODUKTMELDUNG | TIPPS

Schutz vor Internetbetrug

Mit zunehmender Anzahl der Internetnutzer steigt die Anzahl der Betrüger, die versuchen, illegal Geld zu verdienen. Ein interessantes Merkmal von Online-Betrug ist, dass viele Methoden eigentlich keine Gesetzesverletzung darstellen und die Staatsanwaltschaft somit keine Betrüger strafrechtlich verfolgen kann, deswegen haben viele Internetnutzer auch Angst, ihr Glück zu versuchen, wenn Sie lukrative Boni oder die besten…

NEWS | IT-SECURITY | LÖSUNGEN | SERVICES | STRATEGIEN

IT-Sicherheit im ewigen Wettlauf mit der dunklen Seite der Macht

Mit Abwehrmaßnahmen auf Netzwerkebene neue Formen von Cyberattacken abwehren. IT-Sicherheitsexperten in Unternehmen befinden sich im ewigen Wettlauf mit der dunklen Seite der Macht, wenn es um die Sicherheit ihrer Daten und Assets geht. Die Diversifizierung und Komplexität von Cyberbedrohungen haben ihr Aufgabenfeld unabhängig von Größe und Branche dramatisch erweitert. Aufgeben gilt nicht. Was hilft, ist…

AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019 | CLOUD COMPUTING | IT-SECURITY

Dynamische Multi-Cloud – So meistern Sie die komplexe Absicherung

NEWS | TRENDS SECURITY | BUSINESS | TRENDS 2030

Dell definiert Nachhaltigkeits- und CSR-Ziele bis 2030

Dell Technologies hat sich in seinem Programm Progress Made Real ehrgeizige Ziele für mehr Nachhaltigkeit, Inklusion und unternehmerische Verantwortung gesetzt, die bis zum Jahr 2030 erreicht werden sollen. Im Nachfolger von »Legacy of Good« formuliert das Unternehmen seine Visionen für die nächsten zehn Jahre und definiert ein Maßnahmenpaket zur konkreten Umsetzung seines Programms. Die Grundlage…

NEWS | BUSINESS | CLOUD COMPUTING | STRATEGIEN | TIPPS

Sechs Fragen rund um Multi-Cloud – Vorteile und Herausforderungen

Viele Unternehmen nutzen mehr als einen Public-Cloud-Anbieter. Man spricht hier von »Multi-Cloud«, als Abgrenzung zur Hybrid-Cloud. Was steckt hinter dem Trend? Welche Auswirkungen hat dies auf ein Unternehmen? Wann sollte mehr als eine Public Cloud genutzt werden und wann ist dies zu vermeiden? Rubrik, Anbieter von Multi-Cloud Data-Control, liefert heute Antworten auf sechs der häufigsten…

NEWS | CLOUD COMPUTING | IT-SECURITY

Sicherheit in der Cloud: Darauf sollten Unternehmen heute achten

Die Cloud bietet zahllose Vorteile, auf die heute kaum mehr ein Unternehmen verzichten kann. Wer sich jedoch für den Schritt in die Cloud entscheidet, sollte sich im Vorfeld vor allem mit einem Thema auseinandersetzen: der Sicherheit. Die meisten denken dabei wohl zuerst an entsprechende Softwarelösungen. Wirkliche Sicherheit in der Cloud lässt sich jedoch nur über…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY | TRENDS 2025

IT-Vorhersagen für das Jahr 2020 und für 2025

Es ist in der Zukunft ein nahtloser Ansatz zur Verhinderung von Sicherheitsverletzungen durch gestohlene Zugangsdaten, missbrauchte Privilegien oder kompromittierte Fernzugriffe notwendig. Durch erweiterbare Privileged-Access-Management-Plattformen erfahren Organisationen eine einfache Skalierung ihrer Privilege-Security-Programme, um einer veränderten Bedrohungslage für Endpunkt-, Server-, Cloud-, DevOps- und Netzwerk-Umgebungen zu begegnen. Unternehmen brauchen eine erhöhte Visibilität und Kontrolle, um Risikobegrenzung, Compliance-Einhaltung und…

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | SERVICES

Fünf klare Anzeichen dafür, dass die eSIM vor dem breiten Durchbruch steht

Die eSIM-Technologie verspricht den Nutzern von Smartphones und anderen vernetzten Devices zahlreiche Vorteile. Bereits heute sind viele der weltweit ausgelieferten Geräte mit einem fest verbauten SIM-Chip ausgestattet, auf den sich die Nutzer ihre Netzbetreiber-Profile unkompliziert »over the air« herunterladen können. Die Aktivierung und das Management der Mobilfunkverträge werden sowohl für die Nutzer als auch die…

NEWS | TRENDS SECURITY | INFOGRAFIKEN | TRENDS 2019 | IT-SECURITY

60 Prozent aller IT-Fachkräfte haben bereits ernsthafte Datenpannen in ihrem Unternehmen erlebt

Besserer Einsatz von Sicherheitslösungen und Mitarbeitertrainings wirken den zunehmenden Auswirkungen von Sicherheitsverstößen entgegen. IT-Sicherheitsexperten haben trotz Fortschritten bei der Bekämpfung von Cyberkriminalität und IT-Sicherheitsbedrohungen immer noch Schwierigkeiten dabei, ihre Organisation vollständig vor Angriffen zu schützen. Das zeigt der neue McAfee »Grand Theft Data II – The Drivers and Changing State of Data Breaches«-Report [1]. Hinzu…