In einer aktuellen Studie hat Vanson Bourne im Auftrag von Intel Security weltweit 1.200 IT-Sicherheitsexperten zum Thema Cloud Computing befragt. Dabei zeigt sich zwar eine hohe Investitionsbereitschaft in die Technologie, aber auch weiterhin starke Sicherheitsbedenken, besonders in Deutschland. So entfallen zwar inzwischen 80 Prozent des IT-Budgets auf Cloud-Computing-Dienste, und 2 von 5 Befragten weltweit verarbeiten…

Kommentar

News | Digitale Transformation | Digitalisierung | Trends 2016 | Kommentar

Digitale Technologien müssen im Mittelpunkt der Forschung stehen

■ Jeder zweite Forschungs-Euro sollte in Digitalisierung investiert werden. ■ Bitkom begrüßt Fokussierung des heutigen Forschungsgipfels auf Digitalthemen. Der Digitalverband Bitkom hat angesichts des Forschungsgipfels einen noch stärkeren Fokus der Innovationspolitik auf das Thema Digitalisierung gefordert und eine entsprechende Finanzierung angemahnt. »Der Forschungsgipfel 2016 setzt das richtige Signal, indem er als zentrales Thema die Digitalisierung…

News | Business | Business Process Management | Digitalisierung | Effizienz | Kommentar

»Digital Workspace« oder »Client der Zukunft«

Der Client ist ein IT-Bereich, der in den letzten 10 bis 15 Jahren immer wieder massivsten Änderungen – sowohl technologisch als auch organisatorisch unterworfen war. Heute stellen sich rund um den Arbeitsplatz viele Fragen neu, weil sich einerseits technologische Möglichkeiten ändern, sich andererseits aber auch ökonomische und soziologische Parameter verändern. Entsprechend viel wird zum Thema…

News | Business | Business Process Management | Digitale Transformation | Effizienz | Geschäftsprozesse | Infrastruktur | Kommentar | Rechenzentrum

Für ein besseres Kundenerlebnis müssen (nicht nur) Banken ihre Middle- und Back-End-Systeme modernisieren

Der Fokus auf digitale Front-End Lösungen ohne eine Aktualisierung der Middle- und Back-End Systeme kann Auswirkungen auf die digitale Reife und den Kundenservice haben. Dem neuesten »World Retail Banking Report« zufolge haben viele Banken die Aktualisierung ihrer Middle- und Back-End-Systeme nicht im selben Ausmaß, wie die digitale Transformation der Front-End beziehungsweise der Benutzeroberfläche vorangetrieben. Middle-…

News | IT-Security | Kommentar

Das Locky-Unwetter an mehreren Fronten bekämpfen

Ein Kommentar von Thomas Gross, Channel Account Manager bei Clavister Der Krypto-Trojaner Locky fegte mit einer Geschwindigkeit von 5.000 Infektionen pro Stunde durch Deutschland. Ehe sich Firmen- und Privatnutzer absichern konnten, hatten die Locky-Urheber bereits zusätzliche, neue Maschen entwickelt, um die Schadsoftware freizusetzen. Ein hilfreiches IT-Sicherheitskonzept nach Schema F gibt es nicht – aber die…

News | Business | Digitalisierung | Effizienz | Kommentar | Strategien

Steuergutschriften sorgen für zusätzliche digitale Innovationen

■ Bitkom begrüßt Vorstoß zur Einführung einer steuerlichen Forschungsförderung. ■ Unbürokratische Abwicklung passt zum Innovationstempo der Digitalbranche. ■ Vor allem Mittelstand braucht Anreize, um mehr in Innovationen zu investieren. Der Digitalverband Bitkom hat angesichts stagnierender Projektfördermittel eine steuerliche Forschungsförderung zur Beschleunigung der digitalen Transformation der deutschen Wirtschaft gefordert. So sind die vom Bundesforschungsministerium für innovative…

News | Business | Trends Wirtschaft | Kommentar

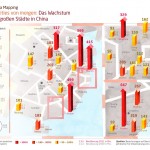

Chinas 13. Fünfjahresplan: Zu ehrgeizige Ziele gefährden die Reformagenda

Zum Abschluss seiner Jahrestagung in Peking hat der Nationale Volkskongress den neuen Fünfjahresplan gebilligt. Dieser sieht trotz der schwierigen Wirtschaftslage in China ein durchschnittliches Wachstum des Bruttoinlandsprodukts von mindestens 6,5 Prozent vor. Ein wichtiger Schwerpunkt ist die Anhebung des Lebensstandards. Fragen an Dr. Sandra Heep, Expertin für Wirtschaft und Finanzen am MERICS: Ein wichtiges Thema…

News | Business | Digitale Transformation | Kommentar | Strategien | CeBIT 2016

»Die Digitale Transformation bringt eine der größten Veränderungen der vergangenen Jahrzehnte«

Interview zum Thema Digitale Transformation in ausgewählten europäischen Ländern mit dem Berliner Prophet-Partner Felix Stöckle und Tobias Bärschneider, ebenfalls Partner im Berliner Prophet-Büro. Auf der Cebit 2016 ist die Digitale Transformation das große Thema. Was bedeutet der Umbau der Organisationen für die Unternehmen? Felix Stöckle: Viele Unternehmen sind große Tanker. Für diese Unternehmen bedeutet die…

News | Digitalisierung | Geschäftsprozesse | Kommentar | Rechenzentrum

CDO? Haben wir nicht, brauchen wir nicht

Der Posten eines Chief Digital Officers (CDO) ist in der deutschen Wirtschaft so gut wie nicht verbreitet. Laut einer repräsentativen Umfrage des Branchenverbandes Bitkom unter 1.108 Unternehmen ab 20 Mitarbeitern verfügen nur zwei Prozent der Unternehmen ab 500 Beschäftigten über einen CDO. Bei kleineren Unternehmen ist diese Funktion überhaupt nicht vorhanden. Donald Badoux, Managing Director…

News | Cloud Computing | IT-Security | Kommentar | Rechenzentrum | Services | Strategien

Statement: Datenschutz ist ein großer Wettbewerbsvorteil

Am 28. Januar jährte sich der Europäische Datenschutztag zum zehnten Mal. Vom Europarat 2007 initiiert, möchte er Organisation, Unternehmen und besonders Bürger zum sensiblen Umgang mit Daten aufrufen. Mittlerweile hat dieser Aktionstag für mehr Datenschutz auch international Karriere gemacht und Organisationen in den USA und Kanada nehmen an dem sogenannten Data Privacy Day teil. Safe…

News | Business Intelligence | Digitalisierung | Kommentar | Lösungen | Services

Die neue Rolle von BI: Data Science für Jedermann

Daten sind das neue Gold. Nur danach muss gegraben und geschürft werden. Ein schweißtreibender Job, wenn Anwender nicht die richtigen Werkzeuge zur Hand haben. Welche Rolle Bottom-up-Strategien und User Experience bei der Umsetzung erfolgreicher BI-Strategien haben, zeigt Tableau derzeit eindrucksvoll mit einer Reihe an neuen Features und Produkten. Mit der digitalen Transformation nehmen Volumen und…

News | Business | Digitalisierung | Industrie 4.0 | Kommentar

Industrie 4.0: Auch der Zahlungsverkehr muss sich den neuen Begebenheiten anpassen

Industrie 4.0 erfordert Umdenken für die gesamte Wertschöpfungskette bis in den Export. Unter Industrie 4.0 verstehen die Bundesregierung und auch Unternehmen eine vernetzte Wirtschaft, in der IT- und Fertigungstechnik verschmelzen. Die Digitalisierung erstreckt sich dabei auf sämtliche Bereiche der Wertschöpfungskette – von der Produktion bis zum Handel und Export und macht dabei vor keiner Branche…

News | IT-Security | Kommentar | Strategien

Anwendern darf nicht zu viel Verantwortung für Cybersicherheit abverlangt werden

Die aktuellen Cyber-Angriffe auf Krankenhäuser haben gezeigt: Anwendern darf nicht zu viel Verantwortung für Cybersicherheit zugemutet werden. Vielmehr muss eine Sicherheitsphilosophie User präventiv vor Fehlverhalten schützen. Im Neusser Lukaskrankenhaus hat ein Mitarbeiter vermutlich einen verseuchten E-Mail-Anhang geöffnet und damit eine Lawine ins Rollen gebracht: massive Störungen waren die Folge, sogar Operationen mussten verschoben werden. Solch…

News | Effizienz | Infrastruktur | Kommentar

Warum sich Flash im Rechenzentrum lohnt

Welche Auswahlkriterien sind wirklich wichtig. »Bei der Auswahl von Flash-Storage ist I/O-Leistung längst nicht das wichtigste Kriterium. Für den IT-Verantwortlichen ist es wichtig, Flash möglichst leicht in bestehende RZ-Infrastrukturen integrieren zu können. Wird der Geschwindigkeitsvorteil durch einen erhöhten Administrationsaufwand zunichte gemacht, hat man unterm Strich nichts gewonnen. Prinzipiell sollten Flash-Systeme immer exakt an den individuellen…

News | Business | Industrie 4.0 | Infrastruktur | Kommentar | Strategien

Die Robotik in Deutschland

VDMA-Fakten-Check: Jahresgutachten (EFI) für Bundesregierung zeichnet verzerrtes Bild der Robotik in Deutschland. Das Jahresgutachten der Expertenkommission Forschung und Innovation (EFI) basiert auf einer groben Fehlanalyse der tatsächlichen Marktposition der deutschen Roboterbranche. Insbesondere die Prognose, Deutschland verliere im globalen Wettbewerb schon bald den Anschluss, stimmt mit der Realität nicht überein. Das ergab ein Fakten-Check des Industrieverbands…

News | IT-Security | Kommentar | Kommunikation

Warum Ende-zu-Ende-Verschlüsselung so wichtig ist

»Tim Cook, der CEO von Apple, wies öffentlich die Forderung der US-Regierung zurück, für das FBI Hintertüren zu bauen, um Zugang zu verschlüsselter Kommunikation zu erhalten. Neben den USA versuchen momentan auch einige andere Regierungen eine Illegalisierung von Verschlüsselung durchzusetzen, darunter die Investigatory Powers Bills im Vereinigten Königreich, das Schweizer Nachrichtendienstgesetz und in Zwischentönen auch…

News | Business Process Management | Trends Services | Kommentar | Services

Noch schnell ein (Online-)Date für Valentinstag

Für viele Singles ist Valentinstag eine Horrorvorstellung. Die Zeit wird knapp sich ein Date zu ergattern und deswegen stürzen sich gerade jetzt viele Alleinstehende auf Dating-Webseiten und -Apps. Laut Bitkom hat schon jeder sechste deutsche Internetnutzer ab 14 Jahren online nach Partnern gesucht. Das Online-Dating blüht und gerade jetzt ist eine Spitzenzeit für solche Angebote,…

News | Cloud Computing | IT-Security | Kommentar

Die Cloud ist tot, es lebe die Cloud!

Ein Kommentar von Holger Dyroff, Geschäftsführer der ownCloud GmbH Womit niemand gerechnet hat, ist passiert: Die Vertreter der EU und der USA haben sich mit dem »EU-US Privacy Shield« auf einen Nachfolger für Safe Harbor geeinigt. Ende Januar lief die Frist aus, die Europas Datenschützer der EU-Kommission und der US-Regierung gesetzt hatten, um einen…

News | Cloud Computing | IT-Security | Kommentar

Cloud nach Safe Harbor: Vertrauen ist gut, Kontrolle ist besser!

Ein Kommentar von Daniel Dalle Carbonare, Geschäftsführer der Hitachi Data Systems GmbH Das Safe-Harbor-Abkommen zwischen der EU und den USA sollte Unternehmen eigentlich einen sicheren Rechtsrahmen für den internationalen Datenverkehr geben. Die USA galten demnach als »sicherer Daten-Hafen«, wovon vor allem die großen Cloud-Anbieter profitiert haben. Europas Datenschützer haben dem vor dem Hintergrund der…

News | IT-Security | Kommentar | Kommunikation | CeBIT 2016

Ist die EU-USA-Datenschutzeinigung Privacy Shield eine »Mogelpackung«?

Die via Pressekonferenz von den EU-Kommissaren Vera Jourová und Andrus Ansip verkündete Einigung zwischen der EU und den USA über neue Regeln zu Datenaustausch und Datenschutz missachtet in weiten Teilen die Entscheidung des Europäischen Gerichtshofs vom Oktober letzten Jahres, wonach die bisherigen Regeln zum transatlantischen Datenaustausch (Safe Habor) ungültig sind, urteilt die Nationale Initiative für…