Nach Angaben der Sicherheitsspezialisten von Radware haben Razzien, Verhaftungen und die Beschlagnahmung von Servern keine nennenswerten Auswirkungen auf das Wachstum illegaler Booter- und Stresser-Dienste. Solche Dienste, auch als DDoS-as-a-Service bezeichnet, werden von vielen Hackern angeboten, die auf diese Weise ihre bestehenden Botnets vermarkten, wenn sie diese nicht gerade selbst für eine Attacke einsetzen. Sie agieren wie ganz normale Unternehmen nach marktwirtschaftlichen Kriterien. Die Services werden statt wie früher im Darknet und auf sozialen Medien heute vor allem auf gängigen Internet-Suchmaschinen umfangreich beworben, und ein starker Wettbewerb sorgt für immer niedrigere Preise und senkt so die Eintrittsschwelle für Amateur-Hacker.

In den vergangenen zwei Jahren rückten solche illegalen Angebote immer stärker in das Blickfeld der Behörden. Ende 2018 beschlagnahmte das FBI die Domains von 15 Boot Services, von denen bekannt war, dass sie einige der weltweit führenden DDoS-as-a-Service-Angebote darstellen. Im Oktober 2019 beschlagnahmte die niederländische Polizei Server des kugelsicheren Hosting-Providers K.V. Solutions. Diese Server waren als bösartig bekannt und beherbergten mehrere Command and Control Server für IoT-Botnetze. Im April 2020 beschlagnahmte die niederländische Polizei, die mit Hosting-Diensten, Registraren, internationalen Polizeidienststellen, Europol, Interpol und dem FBI zusammenarbeitet, weitere 15 ungenannte Boot Services.

Amateure haben die Szene übernommen

Laut Radware gab es nach der Verhaftung der Verantwortlichen einen geringfügigen Rückgang der DDoS- Aktivitäten, allerdings waren diese Maßnahmen insgesamt gesehen ineffektiv. Denn der Markt für diese illegalen Dienste hat sich verändert. Heute sind es weniger die berüchtigten DDoS-Gruppen wie Lizard Squad, die in sozialen Medien umherwandern oder Angriffe starten. Die Darknet-Foren sind weitgehend aufgegeben worden. Die Landschaft scheint ruhig zu sein, aber das ist nicht der Fall. Im Untergrund hat sich eine Szene aus Amateuren etabliert, die ihre Freunde beeindrucken, Ausfälle verursachen und Profit machen wollen.

Einer der Gründe für das fortlaufende Wachstum liegt in der Zugänglichkeit von offenem Quellcode, der für den Aufbau von IoT-Botnetzen verwendet wird. Die Booter- und Stresser-Industrie ist laut Radware so stark gewachsen, dass sich die Strafverfolgungsbehörden auf der ganzen Welt fragen, wie sie ein Problem in den Griff bekommen können, das außer Kontrolle gerät. Insbesondere Google ist bei Anbietern von Booter- und Stresser-Diensten sehr beliebt, um offen für ihre Dienste zu werben. DDoS ist zwar fast überall auf der Welt illegal, aber Gesetze der einzelnen Länder haben Suchmaschinen-Algorithmen nicht daran gehindert, kriminelle Websites zu indizieren. Schlimmer noch, es gibt nichts, was Cyberkriminelle daran hindert, zu bezahlen und Suchmaschinen zu nutzen, um für ihre Dienste zu werben.

Werbung über Suchmaschinen

Die Basispakete für DDoS-for-hire im öffentlichen Internet sind in den letzten 5 Jahren relativ unverändert geblieben. Die Grundpakete liegen nach wie vor zwischen US-$ 9,99 und 19,99 pro Monat. Wer für den Dienst bezahlt, erhält normalerweise 30 Tage lang Zugriff auf das Botnet des Anbieters, so dass er zeitlich begrenzte Angriffe starten kann, die zwischen 300 und 3600 Sekunden dauern. Für leistungsfähigere Pakete werden bis zu US-$ 5.000 bezahlt.

Auch Instagram hat sich zu einer neuen Plattform für die Booter- und Stresser-Branche entwickelt. Die Plattform ermöglicht es Bot-Herdern, für ihre illegalen Dienste zu werben, indem sie Bilder ihrer Botnets veröffentlichen, insbesondere auch die Anzahl ihrer Bots. Allerdings findet man hier vor allem kleinere Botnetze zu sehr niedrigen Preisen, die von heute auf morgen verschwunden sein können.

Das Übel an der Wurzel packen

Wie die Vergangenheit zeigt, sind Takedowns und Verhaftungen nicht die langfristige Lösung. Die wachsende Booter- und Stress-Industrie einzudämmen, bedeutet laut Radware, das Kernproblem anzugehen: die Geräte und Server, mit denen groß angelegte Botnets und rekordverdächtige Angriffsvolumen erstellt werden. Radware empfiehlt, sich intensiver mit dem Wachstum des IoT-Marktes und dem Mangel an Regulierung und Sicherheitsstandards für Geräte zu befassen, die mit dem Internet verbunden werden. Darüber hinaus müssen die Probleme im Zusammenhang mit offenen Resolvern und Reflektoren im Internet angegangen werden. Es wird zwar immer neue Angriffsvektoren geben, aber die zeitnahe Entwicklung und vor allem das Einspielen von Patches könnte schon viele Probleme lösen. Allerdings schaffen die verteilte Natur und die verschiedenen Ebenen der Verantwortung für die Probleme, der Mangel an finanziellen Anreizen und der Mangel an Wissen und einem Gefühl der Dringlichkeit für die Sicherheit erhebliche Herausforderungen.

Solange Geräte innerhalb von Sekunden infiziert werden können und offene Dienste und Resolver bestehen bleiben, wird das Problem weiterbestehen. Die einzige Möglichkeit, Kriminelle zu demotivieren, besteht laut Radware darin, den Bot-Herdern die riesige Angriffsfläche zu entziehen und gleichzeitig durch geeignete Maßnahmen die Widerstandskraft gegen erfolgreiche DDoS-Angriffe zu erhöhen. Die ultimative Lösung besteht darin, die Durchführung dieser Angriffe zu schwierig und zu teuer zu machen. Damit wird den kleineren Cyberkriminellen und Möchtegern-Hackern ein Ende gesetzt.

Die meisten DDoS-Angriffe stammen aus den USA und China

Der aktuelle Threat Intelligence Report von A10 Networks zeigt, dass die USA und China die führenden Herkunftsländer von Distributed Denial of Service-Angriffen (DDoS) sind [1]. Zudem verdeutlichen die Ergebnisse, dass DDoS-Angriffe in Umfang, Häufigkeit und Komplexität weiter zunehmen und Hacker für ihre Zwecke zu immer unterschiedlicheren Strategien greifen. So werden DDoS-Botnet-Werkzeuge immer häufiger eingesetzt, während moderne Malware als Unterstützung dient, um neue Wege zu finden, IoT-Systeme zu infizieren und diese als Angreifer zu rekrutieren. Reflected-Amplification-Angriffe helfen Hackern zusätzlich dabei, die Dimension ihrer Angriffe zu steigern.

Das Forschungsteam evaluierte auch Systeme und Geräte, die potenziell als Bots, Reflektoren oder Verstärker ausgenutzt werden können. Auf der Grundlage ihrer Verfügbarkeit über das Internet und möglicher Schwächen hinsichtlich der Cybersecurity bewerteten sie zudem die Wahrscheinlichkeit, dass diese Geräte kompromittiert werden. Der Report betrachtet dabei ca. 10 Millionen individuelle Quell-IP-Adressen.

Zusammengefasst sind dies die wichtigsten Ergebnisse des aktuellen A10 Threat Intelligence Report:

- Portmap vor SNMP und SSDP

Erstmalig wurde auch Portmap in der Studie von A10 Networks betrachtet. Mit mehr als 1,8 Millionen DDoS-Tools, die im 2. Quartal 2020 erfasst wurden, hat es der Dienst an die Spitze des Threat Intelligence Report geschafft. SNMP und SSDP folgen dicht dahinter mit fast 1,7 Millionen georteten DDoS-Tools – diese stellen durch ihren hohen Amplifikationsfaktor und einer schwierigeren Mitigation allerdings aktuell die gefährlichere Bedrohung dar.

Der vollständige Report enthält auch Daten über die Verbreitung von DNS-Resolver- und TFTP-DDoS-Tools.

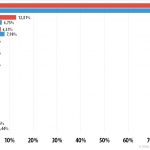

- Führende Herkunftsländer von DDoS-Angriffen – USA vor China und Korea

Durch die zusätzliche Betrachtung von Portmap ist erkennbar, dass die USA mit fast 1,6 Millionen DDoS-Tools an der Spitze der führenden Herkunftsländern von DDoS-Angriffen stehen – vor China (1,4 Millionen), Korea (776.000), Russland (696.000) und Indien (284.000).

Diese DDoS-Angriffswerkzeuge können eingesetzt werden, um auf Portmap basierenden DDoS-Angriffen zu starten, bei denen Server mit dem UDP-basierten Portmapper-Protokoll für den Einsatz bei Reflected Amplification-Angriffen ausgenutzt werden. Dadurch wird eine viel größere Anzahl von Server-Antworten ausgelöst als die ursprünglichen Anfragen.

- Führende Länder, die DDoS-Botnet-Agenten betreiben

DDoS-Botnet-Agenten werden dazu eingesetzt die Malware, mit der sie infiziert sind, auf andere Computer, Server und IoT-Geräte zu verbreiten und diese unter Kontrolle zu bringen, um weitere Angriffe zu initiieren.

Der Report zeigt, dass folgende Länder die meisten DDoS-Botnet-Agenten hosten:

- China (15 Prozent)

- Vietnam (12 Prozent)

- Taiwan (9 Prozent)

Ein Einblick in die Herkunft dieser Angriffe kann Unternehmen dabei helfen, ihre Maßnahmen zum Schutz gegen DDoS-Angriffe effektiver zu planen.

Einblicke in Angriffstools und -methoden zum Schutz vor DDoS-Angriffen

Der Report basiert auf ca. 10 Millionen individuellen Quell-IP-Adressen und ermöglicht einen detaillierten Blick auf die Angriffstools und -methoden sowie die Herkunftsländer von DDoS-Angriffen, die die aktuelle Bedrohungslandschaft definieren. Im zweiten Quartal dieses Jahres haben die Spezialisten von A10 Networks die Angreifer, die unter der Kontrolle des DDoS-Botnet Command and Control (C2) stehen, analysiert, durch den Einsatz von Honeypots Malware-Neuheiten entdeckt und das Internet nach ungeschützten Angriffsquellen für Reflected-Amplification-Angriffe durchsucht.

Während die Häufigkeit, Intensität und Komplexität von DDoS-Angriffen weiter zunehmen, haben Unternehmen die Möglichkeit, einen proaktiven Ansatz zum Schutz vor DDoS-Angriffen zu verfolgen. Sicherheitsteams können Black Lists mit IP-Adressen erstellen, die im Verdacht stehen, DDoS-Botnets und potenziell gefährdete Server zu betreiben. In Kombination mit Echtzeit-Bedrohungserkennung und automatisierter Signatur-Extraktion kann diese Strategie Unternehmen helfen, selbst die größten Multi-Vektor-DDoS-Angriffe abzuwehren.

[1] Den vollständigen Report finden Sie hier: https://www.a10networks.com/marketing-comms/reports/state-ddos-weapons/

369 Artikel zu „DDoS“

NEWS | IT-SECURITY | KOMMUNIKATION | SECURITY SPEZIAL 7-8-2019

Neue Bedrohungsszenarien: 5G – Highspeed auch für DDoS-Angriffe

Nicht nur Unternehmen und Nutzer werden von den Vorteilen des neuen Mobilfunkstandards profitieren, auch Cyberkriminelle können ihre digitalen Angriffe durch die neue Technologie weiter verbessern. Insbesondere DDoS-Attacken werden durch 5G an Ausmaß und Gravur gewinnen.

NEWS | TRENDS SECURITY | INTERNET DER DINGE | TRENDS 2019 | IT-SECURITY

Cyberkriminelle nutzen verstärkt IoT-Geräte für DDoS-Angriffe

Laut aktuellem Report lassen sich IoT-Geräte mit Machine-to-Machine-Kommunikationsprotokoll zunehmend für Angriffe ausnutzen. Der neue D»DoS Threat Intelligence Report« zeigt, welche Tools Hacker für ihre Distributed Denial of Service (DDoS)-Angriffe nutzen und welche Ziele sie dabei angreifen. Im Zuge der Studie entdeckte A10 Networks, dass verstärkt IoT-Geräte ausgenutzt werden, um Ziele weltweit mit synchronisierten Attacken…

NEWS | BUSINESS | TRENDS WIRTSCHAFT | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

DDoS-Angriff kann Unternehmen Millionen kosten

Starker Anstieg der Schadenshöhe gegenüber Vorjahr. Die Kosten von Distributed-Denial-of-Service-Attacken (DDoS-Attacken) für Unternehmen steigen erheblich an. Pro Angriff auf kleine und mittlere Unternehmen belaufen sich die Kosten inzwischen auf 123.000 US-Dollar, bei Großunternehmen beträgt der finanzielle Schaden im Schnitt sogar 2,3 Millionen US-Dollar. Dennoch verwendet nur rund jedes fünfte Unternehmen eine spezielle Sicherheitslösung gegen DDoS-Attacken.…

NEWS | BUSINESS | CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | SERVICES | TIPPS

Checkliste: Fünf Empfehlungen für den Umgang mit DDoS-Angriffen

DDoS-Studie belegt frappierende Selbstüberschätzung von Unternehmen in Bezug auf die IT-Sicherheit – es fehlen Sicherheitsanalysen und strategisches Vorgehen. Die Studie des Content-Delivery-Network- und Cloud-Security-Spezialisten CDNetworks zeigt eine große Diskrepanz zwischen Wirklichkeit und Selbsteinschätzung in Unternehmen hinsichtlich ihrer IT-Sicherheit [1]. Der Großteil (83 %) der über 300 in der DACH-Region und in Großbritannien befragten Unternehmen war…

NEWS | CLOUD COMPUTING | IT-SECURITY | OUTSOURCING | AUSGABE 9-10-2017

Intelligent DDoS Mitigation System (IDMS) – Wie sieht der optimale Schutz vor DDoS aus?

Effektive Verteidigung ist keine Frage von »Entweder-oder«. Aktuelle Best Practices fordern sowohl IDMS vor Ort als auch cloud-basierte Abwehrmaßnahmen. Ein mehrschichtiger, hybrider Ansatz bei der DDoS-Abwehr ist die angesagte Strategie.

NEWS | IT-SECURITY | LÖSUNGEN | AUSGABE 5-6-2017

DDoS-Angriffe – die latente Gefahr fürs Online-Business

Auch mittelständische Unternehmen werden zunehmend von DDoS-Attacken heimgesucht. Für diese KMUs wird es in Kürze eine wirkungsvolle Shared-Lösung mit einem attraktiven Preis-Leistungs-Verhältnis geben.

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY

Gefährlicher DDoS-Trend: Attacken aus dem Internet der Dinge

1.915 DDoS-Attacken an einem Tag stellen Negativrekord im Jahr 2016 dar. Im vierten Quartal des Jahres 2016 haben sich DDoS-Attacken (Distributed Denial of Service) deutlich weiterentwickelt. Die Angriffsmethoden werden immer anspruchsvoller und das Internet of Things (IoT, Internet der Dinge) bietet Cyberkriminellen neue – oft unzureichend geschützte – Geräte, über die sie Botnetz-basierte DDoS-Angriffe durchführen…

NEWS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY

Sicherheit 2017: IoT-getriebene DDoS-Angriffe und SCADA-Vorfälle werden 2017 für Schlagzeilen sorgen

Experten von Bitdefender prognostizieren einen deutlichen Anstieg der IoT-Angriffe sowohl gegen Privatanwender als auch Unternehmen. So werden die Verschlüsselung durch Ransomware, IoT-Botnetze sowie Adware ansteigen und Darknet-Märkte für illegale Waren und Dienstleistungen eine Wiederbelebung erfahren. Ransomware wird noch häufiger als bisher auftreten 2016 war das Jahr der Ransomware. Diese Bedrohung wird auch im kommenden Jahr…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR | LÖSUNGEN | STRATEGIEN | TIPPS

Webcams und Router als Cyberwaffen: DDoS-Attacken aus dem Internet der Dinge erfordern strategische Lösung

Ein Kommentar von Dennis Monner, CEO beim deutschen Sicherheitsspezialisten Secucloud Nachdem erst Ende September der größte DDoS-Angriff aller Zeiten verzeichnet wurde, haben die Cyberkriminellen nicht einmal einen Monat später bereits nachgelegt: Eine weitere, breitangelegte DDoS-Attacke legte am 21. Oktober mehrere große Online-Dienste wie Twitter, Spotify, Netflix und PayPal lahm. Auch am aktuellen Angriff sollen wieder…

NEWS | CLOUD COMPUTING | DIGITALISIERUNG | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR

IoT-Sicherheit: Vier Lehren aus dem massiven DDoS-Angriff auf DynDNS

Ein Kommentar von Günter Untucht, Chefjustiziar des japanischen IT-Sicherheitsanbieters Trend Micro in Europa. Knapp zwei Wochen ist der massive Distributed-Denial-of-Service-Angriff auf den DNS-Service »DynDNS« nun her, der aus dem Internet der Dinge geführt wurde. Seither ist viel über die Versäumnisse in Sachen IoT-Sicherheit gesprochen und diskutiert worden. Aus meiner Sicht ist es Zeit, ein…

NEWS | INTERNET DER DINGE | IT-SECURITY | KOMMENTAR | ONLINE-ARTIKEL | STRATEGIEN | TIPPS

Angriff der IoT-Haushaltsgeräte: DDoS-Attacken und was man dagegen tun kann

Am Freitag, dem 21. Oktober 2016, versuchten Nutzer vergeblich eine Reihe populärer Websites in den USA zu erreichen. Aber es ging (fast) nichts mehr bei Twitter, PayPal, CNN, Reddit, Netflix, Github, Iheart Radio, Pinterest, Spotify, Wired und Yelp. Die Ausfälle wurden durch eine massive Distributed-Denialof-Service-Attacke (DDoS) verursacht und richteten sich gegen die autoritativen Nameserver der…

NEWS | DIGITALISIERUNG | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY

IoT und DDoS: ein explosives Gemisch

Wenn Hacker die enorm wachsende Zahl von ungeschützten IoT-Geräten verstärkt für DDoS-Angriffe kapern, steigt der Druck auf Unternehmen massiv. Dieser Entwicklung muss die IT-Branche rechtzeitig den Riegel vorschieben, warnt NTT Security (Germany) GmbH. Es gibt nicht nur immer mehr DDoS-Attacken, sie werden auch immer intensiver: mehrere hundert Gigabit pro Sekunde sind keine Seltenheit mehr. Sie…

NEWS | TRENDS SECURITY | TRENDS 2016 | INTERNET DER DINGE | IT-SECURITY

Europa wieder im Fokus von DDoS-Attacken durch Botnetze

Unternehmen werden oft mehrmals pro Jahr angegriffen, teilweise mit erheblichen Folgen. Die Zahlen des aktuellen DDoS Intelligence Report [1] für das dritte Quartal 2016 zeigen, dass die über Botnetze ausgeführten DDoS-Attacken (Distributed Denial of Service) in und aus Westeuropa zugenommen haben. Erstmals seit einem Jahr sind Deutschland, Frankreich und Italien wieder unter den zehn am…

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | TRENDS 2016 | IT-SECURITY | SERVICES

Die neuesten Angriffstrends bei DDoS-Attacken

Im »DDoS Threat Landscape Report 2015–16« werden detaillierte Informationen über die neuesten Angriffstrends mitgeteilt. Die Daten stammen aus der Abwehr von Tausenden DDoS-Angriffen gegen Kunden von Imperva Incapsula. Unter Nutzung dieser Daten aus der realen Welt erstellt Imperva ein aktuelles Entwicklungsprofil der DDoS-Bedrohungslandschaft. Damit werden Kunden auf die Bedrohungen von heute vorbereitet – zugleich wird…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | INTERNET DER DINGE | IT-SECURITY

DDoS-Attacken durch das Internet der Dinge

Der erschreckende aktuelle DDoS-Angriff auf den DNS-Provider Dyn ist in aller Munde. Doch welche Auswirkungen hatte die Attacke konkret auf deutsche Webseiten? Dies zeigen aktuelle Messungen von Dynatrace. Hintergrund: Durch den Angriff auf Dyn waren Zugänge zu Diensten wie Twitter, Spotify, Paypal, Netflix, Airbnb oder Amazon für viele Nutzer in den USA, Europa, Japan und…

NEWS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | INDUSTRIE 4.0 | INTERNET DER DINGE | IT-SECURITY

Das Internet der Dinge wird zunehmend für DDoS-Attacken genutzt

Hausnetzwerke, Router, Modems, Videoüberwachungssystem und Industriesteueranlagen im Fadenkreuz von Cyberangriffen. Neue Forschungsergebnisse zur Sicherheitslage rund um das Internet der Dinge bestätigen: Cyberkriminelle machen sich die laxen Sicherheitsvorkehrungen vieler vernetzter Geräte zunutze, um so über das Internet der Dinge (IoT) Schadsoftware zu verbreiten und sogenannte Zombie-Networks oder Botnets zu erstellen – ohne dass es die Besitzer…

NEWS | TRENDS SECURITY | IT-SECURITY

DDoS-Attacken über Linux-Server steigen signifikant an

Die zwischen April und Juni 2016 gemessenen DDoS-Attacken (Distributed Denial of Service) dauerten länger als zu Beginn des Jahres. Außerdem stellten IT-Sicherheitsexperten einen signifikanten Anstieg bei über Linux-Botnetze durchgeführten DDoS-Attacken fest. Diese Ergebnisse gehen aus dem Kaspersky-Report »DDoS-Attacken im zweiten Quartal 2016« [1] hervor. Im zweiten Quartal 2016 stieg die Dauer von DDoS-Attacken an. Während…

NEWS | TRENDS SECURITY | TRENDS 2016 | INFOGRAFIKEN | IT-SECURITY

Unternehmen kämpfen gegen »plötzlichen Tod« durch DDoS-Attacken

Durchschnittlich 15 Angriffe jährlich mit einer Dauer von jeweils rund 17 Stunden. Eine aktuelle Studie zum Thema »DDoS: A Clear and Ever Present Danger« belegt, dass sich Unternehmen ständig gegen wachsende Heerscharen von Hackern verteidigen müssen: Im Schnitt erleiden sie jährlich 15 DDoS-Attacken [1]. Jede einzelne hat zur Folge, dass die Systeme für rund 17…

NEWS | TRENDS SECURITY | IT-SECURITY | STRATEGIEN | TIPPS

Wie Unternehmen sich am besten gegen DDoS-Attacken schützen

Nur wenige Unternehmen reagieren adäquat auf die steigende Gefahr von DDoS-Attacken. Was sind die typischen Angriffsvarianten und welche angemessenen Gegenmaßnahmen gibt es. Regierungen, Behörden, Online-Shop-Anbieter, Banken und unzählbare andere Unternehmen waren bereits Opfer von DDoS-Angriffen. Viele mussten einen hohen Preis zahlen, etwa mit dem Absturz ihrer Website oder der Unterbrechung des Rechenzentrumbetriebs; manche sogar Lösegeld,…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY

DDoS-Attacken: Deutschland zurück in den Top-10

Mehr und komplexere Angriffe im ersten Quartal 2016. Verbesserte Schutzmechanismen zwingen Cyberkriminelle, um Unternehmensdienste über das Web außer Gefecht zu setzen, zu komplexeren und zielgerichteten DDoS-Attacken (Distributed Denial of Service). Das hält sie jedoch nicht davon ab, weiterhin anzugreifen. Tatsächlich stiegen die von Kaspersky Lab untersuchten DDoS-Angriffe zwischen Januar und März 2016 fast um das…