Illustration Absmeier foto freepik

Paradigmenwechsel im cyberkriminellen Vorgehen erfordert neue Maßnahmen.

Eine der größten Aufgaben für Cybersicherheitsverantwortliche ist es, mit den stets neuen Angriffstaktiken schrittzuhalten. Zu diesen zählen aktuelle Ransomware-Attacken, die Endpunkte ignorieren und direkt auf die Infrastruktur auf Hypervisor-Ebene abzielen. Da die meisten modernen Infrastrukturen mittlerweile virtualisiert sind, kann ein Angreifer über diesen Vektor die gesamte IT des Unternehmens effektiv lahmlegen.

Angriffe auf einen Hypervisor unterscheiden sich vom klassischen Ransomware-Angriff auf einen Endpunkt wesentlich im Umfang und durch ihr technisches Vorgehen. Eine traditionelle Ransomware-Kampagne kann viele Endpunkte ins Visier nehmen und fokussiert sich darauf, Daten zu verschlüsseln. So bleibt das Betriebssystem des Rechners funktionsfähig, aber die Informationen sind nicht mehr zugänglich. Im Gegensatz dazu ist ein Angriff auf einen Hypervisor ein Angriff auf die zentrale IT-Administration. Cyberkriminelle wollen die virtuellen Festplattendateien der darauf gehosteten virtuellen Maschinen verschlüsseln. Dadurch starten die virtuellen Maschinen nicht mehr, wodurch effektiv und auf einem Schlag ganze Applikationen, Server und Dienste lahmgelegt sind. Weg von der Datengeiselnahme auf einzelnen Maschinen hin zum vollständigen Lahmlegen der gesamten IT-Infrastruktur – das ist ein grundlegend neuer Ansatz.

Mehrere Ransomware-as-a-Service-Gruppen wie zum Beispiel Cactus, LockBit, RansomHouse oder Scattered Spider nehmen daher Hypervisoren ins Visier. Diese kritischen Komponenten anzugreifen, ist für viele der raffiniertesten Ransomware-Aktionen zu einer gängigen Strategie geworden, da sie für Cyberkriminelle eine Reihe von Vorteilen bietet:

- Effiziente Angriffe durch OS-unabhängige Programmiersprachen:

Durch das Schreiben eines einzigen Golang- oder Rust-basierten wirksamen Codes kann ein Angreifer ein Tool erstellen, das sowohl für Systeme mit Linux-basierten VMware ESXi als auch auf herkömmlichen Windows- oder Linux-Servern wirksam ist. Diese Effizienz ermöglicht es Cyberkriminellen, ihre Operationen zu skalieren und deren Reichweite mit minimalem zusätzlichen Aufwand auf verschiedene Umgebungen auszuweiten. - Diskreter Druck statt Aufmerksamkeit erregendes Chaos:

Wenn Angreifer Hypervisoren ins Visier nehmen, können sie die Kerninfrastruktur verschlüsseln, während Endbenutzergeräte und Front-End-Geschäftsabläufe weitgehend unberührt bleiben. Diese Strategie reduziert vor allem den öffentlichen und medialen Druck auf das Opferunternehmen und macht es für Ransomware-Gruppen leichter, die Aufmerksamkeit von Strafverfolgungsbehörden zu vermeiden. Da weitreichende Ausfälle in IT und Geschäftsprozessen zunächst ausfallen, können Cyberkriminelle und Opfer diskreter und ohne Druck verhandeln. Die Betroffenen erhalten eine scheinbar wirksame Alternative zum öffentlichen Eingeständnis eines Angriffs und die Bereitschaft, Lösegelder zu zahlen, steigt. - Höhere Wiederherstellungsrate als vertrauensbildende Maßnahme:

Auch Cyberkriminelle benötigen ein gewisses Grundvertrauen von Seiten ihrer Opfer in die Bereitschaft und Fähigkeit, die Verschlüsselung aufzuheben. Auch Kriminelle sind sich dessen bewusst. Bei Angriffen auf virtuelle Maschinen fällt es ihnen nun leichter, ihre Versprechen einzuhalten. Denn sie können verschlüsselte virtuelle Maschinen mit größerer Wahrscheinlichkeit erfolgreich wiederherstellen als Endpunkte. Der Grund: Bei einem Hypervisor-Angriff schaltet der Angreifer zunächst alle aktiven virtuellen Maschinen aus. Dieser Vorgang stellt sicher, dass alle Dateien geschlossen sind und kein Prozess sie aktiv verwendet. Das verhindert, dass geöffnete Dateien das Verschlüsselungstool blockieren. Das bedeutet zugleich, dass das bereitgestellte Entschlüsselungstool mit größerer Wahrscheinlichkeit einwandfrei funktioniert. - Lücken in der Kontrolle:

IT-Management-Teams konzentrieren sich häufig eher auf betriebliche Effizienz und Stabilität als auf strenge Sicherheitskontrollen. Dies kann zu kritischen Sicherheitslücken führen, wie etwa dem Fehlen einer Multi-Faktor-Authentifikation (MFA) für den Zugriff auf die Schnittstellen zur Administration der Hypervisoren oder auf nicht gepatchte Schwachstellen, die in einer ausgereifteren Endpunktumgebung sofort erkannt würden.

Viele Hypervisoren unterstützen zudem EDR/XDR-Agenten direkt auf dem Host nicht offiziell. Stattdessen empfehlen die Anbieter oft den traditionellen und ineffektiven Ansatz, diese Sicherheitstools innerhalb jeder virtuellen Maschine auszuführen. Da diese VMs bei der Verschlüsselung heruntergefahren werden, werden ihre Sicherheitsstacks irrelevant. - Gezielter Druck auf die IT-Teams:

Im Gegensatz zu einem großflächigen Angriff, der Tausende von Mitarbeitern und Abteilungen betreffen kann, konzentriert sich die ganze Aktivität der Erpresser bei einem Hypervisor-Angriff auf ein einziges isoliertes Team: die IT- und Systemadministratoren. Diese haben die Aufgabe, die unmittelbare Krise zu bewältigen, sich um die technischen Folgen zu kümmern und oft auch die Lösegelder auszuhandeln. Ein solches fokussiertes Vorgehen kann die betroffene Organisation williger machen, geforderte Beträge zu bezahlen. Die einzelnen Geschäftsbereiche und das C-Level verstärken diesen Druck, weil sie schnellstmöglich den Geschäftsbetrieb wiederherstellen wollen.

Wie man sich vor Ransomware-Attacken auf Hypervisor-Ebene schützt

Die grundlegendste Abwehrmaßnahme besteht darin, Hypervisoren und deren Administrationssoftware auf dem neuesten Stand zu halten. Unternehmen benötigen ein robustes Patch-Management-Programm, das Schwachstellen auf Hypervisor-Ebene priorisiert.

Multi-Faktor-Authentifikation

Eine Multi-Faktor-Authentifikation sollte für alle Nutzer mit Administrationsrechten Standard sein, insbesondere für die Konsolen zum Verwalten der Hypervisoren.

Prinzip der geringsten Privilegien

Das Prinzip der geringsten Privilegien sollte strikt gelten, um sicherzustellen, dass kein Benutzer oder Dienst mehr Rechte hat, als er für seine Aufgaben benötigt.

Host-Betriebssystem absichern

Security-Teams müssen außerdem das Host-Betriebssystem absichern, indem sie unnötige Dienste wie OpenSLP deaktivieren und den Zugriff aus dem Netz auf administrative Schnittstellen mit Firewall-Regeln einschränken oder dedizierte Netze zur Administration einrichten.

Kombination mit menschlicher Expertise

EDR- und XDR-Plattformen bieten die erforderlichen Detection- und Response-Funktionen, wirken jedoch nur in der Kombination mit menschlicher Expertise – entweder durch ein internes SOC oder einen externen MDR-Anbieter.

Wiederherstellungsstrategie

Die Wiederherstellungsstrategie ist zudem eine wichtige und oft letzte Reißleine, um die Blockade der IT im nie auszuschließenden Ernstfall aufzuheben. Empfohlener Standard für Ransomware-Resilienz ist die 3-2-1-1-0-Backup-Regel: Drei Kopien der Daten auf zwei Medientypen mit einer Kopie außerhalb des Standorts und einer Kopie, die unveränderlich (oder air-gapped) ist: Angreifer können sie nicht verschlüsseln oder löschen. Die 0 steht für Zero Recovery Surprises: Backups sind regelmäßig auf ihre Funktionsfähigkeit zu testen.

Unternehmen müssen außerdem über einen spezifischen, gut eingeübten Notfallplan für Hypervisor-Angriffe verfügen. Dieser Plan sollte klare Schritte zur Eindämmung des Angriffs enthalten, wie etwa das physische Abtrennen infizierter Hosts, um zu verhindern, dass Hacker die Malware weiter ausbreiten. Ebenso wichtig ist auch ein Kommunikationsplan für alle Beteiligten, von Mitarbeitern bis hin zu Stakeholdern.

Martin Zugec, Technical Solutions Director bei Bitdefender

Martin Zugec, Technical Solutions Director bei Bitdefender

Die Bedeutung des Hypervisor

Ein Hypervisor – auch Virtual Machine Monitor (VMM) genannt – ist eine Software- oder Firmware-Schicht, die es ermöglicht, mehrere virtuelle Maschinen (VMs) auf einer einzigen physischen Hardware auszuführen. Er abstrahiert die Hardware-Ressourcen (CPU, RAM, Speicher, Netzwerk) und teilt sie so auf, dass verschiedene Betriebssysteme parallel und voneinander isoliert laufen können2.

Kernprinzipien

- Abstraktion: Der Hypervisor trennt Hardware von Betriebssystemen.

- Ressourcenverwaltung: Er weist VMs dynamisch Rechenleistung, Speicher und I/O zu.

- Isolation: Jede VM ist abgeschottet – Fehler oder Angriffe in einer VM beeinträchtigen die anderen nicht.

- Flexibilität: Mehrere Betriebssysteme (z. B. Windows, Linux) können gleichzeitig auf derselben Hardware laufen.

Typen von Hypervisoren

- Typ 1 (Bare Metal / Native Hypervisor)

- Läuft direkt auf der Hardware, ohne Host-Betriebssystem.

- Beispiele: VMware ESXi, Microsoft Hyper-V, Xen.

- Vorteil: Sehr effizient, für Rechenzentren und Server geeignet.

- Typ 2 (Hosted Hypervisor)

- Läuft als Anwendung auf einem bestehenden Betriebssystem.

- Beispiele: Oracle VirtualBox, VMware Workstation.

- Vorteil: Einfach für Tests und Entwicklung, aber weniger performant.

Vorteile für Unternehmen

- Kosteneffizienz: Bessere Auslastung der Hardware.

- Flexibilität: Schnelles Bereitstellen neuer Systeme.

- Sicherheit: Isolation von Anwendungen und Testumgebungen.

- Skalierbarkeit: Grundlage für Cloud-Computing und Container-Orchestrierung.

Kurz gesagt: Der Hypervisor ist das Herzstück der Virtualisierung – ohne ihn gäbe es weder moderne Cloud-Infrastrukturen noch effiziente Rechenzentren.

Genki Absmeier

2290 Artikel zu „Ransomware“

Trends 2025 | News | Trends Security | IT-Security | Whitepaper

70 Prozent mehr Ransomware

25 Prozent mehr Phishing-Angriffe. Jeder zweite Angriff auf MSPs startete mit Phishing (52 Prozent). Die Cyberbedrohungslage blieb im ersten Halbjahr 2025 weiterhin angespannt, wie der aktuelle Acronis Cyberthreats Report für das erste Halbjahr zeigt [1]. Unternehmen waren vor allem von Ransomware betroffen; im Vergleich zum Vorjahreszeitraum stieg die Anzahl Betroffener um 70 Prozent an.…

Trends 2025 | News | Trends Security | IT-Security

Zunehmende Komplexität von Ransomware-Angriffen: Erpressung entwickelt sich weiter

Untersuchung beleuchtet Vorgehensweise von Angreifern sowie Konsequenzen für Unternehmen. Die gängigste Praxis ist laut dem neuen SOTI-Bericht (State of the Internet) von Akamai die doppelte Erpressung. Akamai hat festgestellt, dass Bedrohungsakteure nun auch eine neue Taktik verwenden – die vierfache Erpressung [1]. Wie der »Ransomware-Bericht 2025: Der Aufbau von Resilienz in einer unbeständigen Bedrohungslandschaft«…

Trends 2025 | News | Trends Security | IT-Security

Ransomware-Report: 66 Prozent der Angriffe sind erfolgreich

90 Prozent der befragten Unternehmen in Deutschland erlebten im vergangenen Jahr Angriffe, von denen 66 Prozent erfolgreich waren. Erpresser drohen Führungskräften mit physischer Gewalt. Semperis, ein Anbieter von KI-gestützter Identitätssicherheit und Cyberresilienz, hat seinen diesjährigen »Ransomware Risk Report« veröffentlicht, eine internationale Studie, an der 1.500 Unternehmen teilgenommen haben, um über ihre Erfahrungen mit Ransomware…

Trends 2025 | News | Trends Security | IT-Security

Jedes dritte Opfer von Ransomware wird mehrfach angegriffen, da Sicherheitslücken nicht geschlossen werden

Ransomware gedeiht in komplexen und fragmentierten IT-Sicherheitsumgebungen besonders gut. Barracuda hat eine neue Studie veröffentlicht, die zeigt, dass 31 Prozent der befragten Ransomware-Opfer in den vergangenen 12 Monaten mehrfach, also mindestens zweimal, von Ransomware betroffen waren, da Angreifer ineffektive Abwehrmaßnahmen und bestehende Sicherheitslücken weiter ausnutzen. Die Ergebnisse der Studie sind im Barracuda Ransomware Insights…

News | IT-Security | Services

DragonForce – Ein Ransomware-Kartell sichert seine Stellung

Ransomware ist nicht nur ein Geschäft, es ist eine Szene. Hier kommt es nicht nur auf Kompetenz und Ressourcen an, sondern auch auf Einfluss und Marktanteile. Dies zeigt die Bitdefender-Analyse der Ransomware-as-a-Service-Aktivitäten der prominenten DragonForce-Gruppe. DragonForce hat in den letzten zwölf Monaten laut eigenen Angaben 120 Opfer unter anderem in den USA, Italien und Australien…

News | IT-Security | Künstliche Intelligenz | Tipps

Cyberkriminelle nutzen intensiv KI: KI-gestützte Ransomware FunkSec

Die Ransomware-Gruppe FunkSec ist ein Beispiel dessen, wie die Zukunft der auf Masse ausgelegten Cyberkriminalität aussehen könnte: KI-gestützt, multifunktional, hochgradig anpassungsfähig und volumenorientiert mit Lösegeldforderungen schon ab nur 10.000 US-Dollar, um den Gewinn zu maximieren. FunkSec, seit Ende 2024 aktiv, hat bereits gezielt den Regierungs-, Technologie-, Finanz- und Bildungssektor in Europa und Asien angegriffen.…

Trends 2025 | News | Trends 2024 | Trends Security | IT-Security | Whitepaper

Veränderte Angriffsmuster: Mehr Malware, aber weniger Ransomware in Deutschland

Die Bedrohungslage durch Cyberangriffe in Deutschland hat sich 2024 strukturell verändert. Wie aktuelle Zahlen von Acronis zeigen, war Malware im vergangenen Jahr die dominierende Bedrohung: Durchschnittlich 23,7 Prozent der Acronis-Nutzer in Deutschland waren monatlich betroffen – fast doppelt so viele wie noch 2023 mit 12 Prozent. Dagegen verzeichneten Angriffe mittels Ransomware im Januar 2024 im Vergleich zu…

Trends 2025 | News | Trends Security | IT-Security

Ransomware-Spitze: Anstieg gegenüber Februar 2024 um 126 Prozent

Opportunistische Auswahl der Opfer manuell durchgeführter Angriffe. Der vergangene Februar 2025 war laut Experten der Bitdefender Labs ein Rekordmonat. Für Ihre Analyse im Rahmen des monatlichen Bitdefender Threat Debriefs werteten die Bitdefender-Experten, die von über 70 Ransomware-Banden betriebenen Internet-Seiten zu Dateneinbrüchen im Dark Web – Dedicated Leak-Sites (DLS) – und Informationen aus öffentlich verfügbaren…

News | Trends 2024 | Trends Security | IT-Security

Ransomware-Bedrohungen vervierfachen sich in einem Jahr voller komplexer Cyberbedrohungen

Die jährliche Auswertung zu XDR-Erkennungs- und Vorfalldaten von Barracuda Networks zeigt: Ransomware-Bedrohungen haben sich im Jahr 2024 vervierfacht [1]. Der Anstieg ist wahrscheinlich auf zahlreiche Ransomware-as-a-Service (RaaS)-Aktivitäten zurückzuführen. E-Mail-Bedrohungen, die es bis in die E-Mail-Posteingänge der Nutzer schafften, waren auf Platz fünf der am häufigsten erkannten Bedrohungen. Das verdeutlicht das wachsende Risiko ausgefeilter und ausweichender…

News | Trends Security | Trends Infrastruktur | Industrie 4.0 | IT-Security

Zwei Drittel der Schwachstellen von OT-Geräten werden von Ransomware-Gruppen ausgenutzt

Neuer Report zeigt Bedrohungen durch Ransomware und unsichere Verbindungen in Produktion, Transport und Logistik sowie natürliche Ressourcen. Mehr als jedes zehnte OT-Gerät in den Bereichen Produktion, Transport und Logistik sowie natürliche Ressourcen verfügt über bekannte ausgenutzte Schwachstellen (Known Exploited Vulnerability, KEV). Zu diesem Ergebnis kommt der neue Report »State of CPS Security 2025« von…

News | IT-Security | Services | Tipps

Ransomware mit mehreren Security-Layern bezwingen

In der IT-Sicherheit dreht sich vieles seit Jahren scheinbar nur um Ransomware. Entgegen der Annahme, dass sich die Situation langsam entschärft, da Unternehmen das Problem ernst nehmen und entsprechende Maßnahmen ergreifen, sprechen die bloßen Zahlen dagegen: Die Gefahr wächst stetig und es wird immer schwieriger, sich gegen Angriffe von Cyberkriminellen zu schützen. Denn die sind…

News | Trends 2024 | Trends Security | IT-Security

Ransomware-Studie 2024: Angriffe auf die Lieferkette stellen ernste Bedrohung dar

Obwohl Unternehmen ihre Sicherheitsmaßnahmen kontinuierlich verbessern, ist fast jeder Fünfte der Befragten immer noch von Ransomware-Angriffen auf die Lieferkette betroffen. OpenText veröffentlichte zum dritten Mal in Folge die Ergebnisse seiner jährlichen Global-Ransomware-Umfrage [1]. Neben des aktuellen Standes hinsichtlich Ransomware-Angriffen geben die Ergebnisse Einblick in weitere Themen wie Lösegeldzahlungen, Auswirkungen von Angriffen auf Softwarelieferketten…

News | IT-Security | Strategien | Tipps

Ransomware in Echtzeit erkennen minimiert RTO und RPO

Frühwarnsystem: Real-Time-Detection schließt die Erkennungslücke beim Kampf gegen Ransomware. Ransomware-Angriffe erfolgen schnell: Im Durchschnitt verschlüsseln Angreifer einen Datensatz innerhalb von nur einer Stunde. Im Gegensatz zu den agilen Ransomware-Angreifern sind Unternehmen eher träge. Sie brauchen in der Regel eine ganze Woche, um platzierte Ransomware überhaupt erst zu entdecken. Demzufolge sind Lösungen gewünscht, die bei…

News | IT-Security | Lösungen

WORM als einfachste und wirkungsvollste Antwort auf die Ransomware-Gefahr für Backups

Ransomware ist eine Bedrohung, mit der jedes Unternehmen und jede öffentliche Einrichtung rechnen muss. Ausgeklügelte Security-Maßnahmen und -Lösungen unter Einbindung von künstlicher Intelligenz bieten ein hohes Schutzniveau, können allergings kaum garantieren, dass jede neue Angriffsvariante zuverlässig erkannt und abgewehrt wird. Erschwerend kommt hinzu, dass viele Unternehmen aufgrund von Budget- und Fachkräftemangel nicht den maximal möglichen…

News | Blockchain | IT-Security | Strategien | Tipps

Ransomware – eine unendliche Geschichte

In der langen Geschichte der Computerkriminalität haben sich Akteure, Ziele und Taktiken stark verändert. Zu Beginn waren Computer noch isolierte Systeme, die hauptsächlich in akademischen Umgebungen für Nischenanwendungen eingesetzt wurden. Die ersten »Angriffe« kann man wohl eher als etwas aus dem Ruder gelaufene »Basteleien« ansehen, weniger als gezielt böswillige Aktivitäten. Viele Sicherheitsexperten beklagen, dass man…

News | IT-Security | Rechenzentrum | Strategien | Tipps

Ransomware: Mehr Transparenz und Kontrolle schaffen

800 verschobene Operationen, geschlossene Rathäuser, ausgefallene Video-Dienste – all dies sind direkte Folgen der jüngsten Ransomware-Attacken aus den vergangenen 15 Tagen. Die Ransomware-Pandemie wütet ungebremst und die Politik diskutiert strengere Regeln. In UK wird diskutiert, ob Firmen gezwungen werden sollten, Attacken und Ransom-Zahlungen zu melden. Die EU hat mit NIS2 und DORA bereits strenge Meldepflichten…

News | IT-Security | Kommentar

Lockbit: Kurzfristiger Erfolg im Kampf gegen Ransomware – Beunruhigend schnelles Comeback

Als im Februar dieses Jahres die Meldung über die erfolgreiche Zerschlagung der Lockbit-Ransomware-Gruppe um die Welt ging, schien es, als wäre den internationalen Ermittlungsbehörden ein entscheidender Schlag gegen die Cyberkriminalität gelungen. Doch gerade einmal eine Woche später, Anfang März, meldete sich die gefährliche Hackergruppe auch schon wieder zurück: In einem Statement gab sie eigene Fehler…

News | IT-Security | Ausgabe 1-2-2024 | Security Spezial 1-2-2024

Ransomware Reinfection: Wie sich Unternehmen bestmöglich schützen – Die Bedrohung aus dem Off

Cyberkriminellen steht heute eine breite Auswahl an Angriffsmethoden zur Verfügung. Eine davon, Ransomware, hat im vergangenen Jahr einen beispiellosen Aufschwung erlebt. Allein von Juli 2022 bis Juni 2023 konnte Malwarebytes in Deutschland 124 Ransomware-Angriffe auf Unternehmen verzeichnen. Und selbst Unternehmen, die sich bereits bestmöglich vor solchen Angriffen schützen, unterschätzen oftmals noch einen damit verbundenen, nicht weniger gefährlichen Aspekt: Ransomware Reinfection.

News | Trends 2024 | IT-Security | Services | Whitepaper

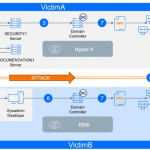

CACTUS-Mehrphasen-Attacken belegen die Komplexität aktueller Ransomware

Synchronisierter Doppelangriff auf Unternehmen und weiteres Mitglied der Unternehmensgruppe. Ausbeute von Proof of Concepts innerhalb von 24 Stunden. Cyberkriminelle werden in 2024 verstärkt mit opportunistischer Ransomware und koordinierten Manövern Unternehmen attackieren: Einen Hinweis für die Gültigkeit dieses Trends liefert die in einer aktuellen forensischen Analyse von den Bitdefender Labs untersuchte Attacke auf zwei Unternehmen…

News | Trends 2024 | Trends Security | IT-Security | Trends 2023 | Whitepaper

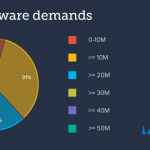

Ransomware: Dreiviertel der Unternehmen zahlen

Mittelständische Unternehmen werden zum bevorzugten Ziel, die Cloud wird zum anfälligsten Angriffsvektor. Delinea zeigt in seinem jährlichen State of Ransomware-Report auf, dass Ransomware-Angriffe wieder zunehmen und einen Strategiewechsel der Cyberkriminellen erkennen lassen [1]. Die bekannte Taktik, ein Unternehmen lahmzulegen und als Geisel zu nehmen, wurde durch neue Strategien ersetzt, bei denen private und sensible…

1524 Artikel zu „Ransomware Attacken“

News | Trends 2024 | IT-Security | Services | Whitepaper

CACTUS-Mehrphasen-Attacken belegen die Komplexität aktueller Ransomware

Synchronisierter Doppelangriff auf Unternehmen und weiteres Mitglied der Unternehmensgruppe. Ausbeute von Proof of Concepts innerhalb von 24 Stunden. Cyberkriminelle werden in 2024 verstärkt mit opportunistischer Ransomware und koordinierten Manövern Unternehmen attackieren: Einen Hinweis für die Gültigkeit dieses Trends liefert die in einer aktuellen forensischen Analyse von den Bitdefender Labs untersuchte Attacke auf zwei Unternehmen…

News | Trends Security | IT-Security

Ransomware-Attacken steigen innerhalb eines Jahres weltweit um 64 Prozent

Cloud-Sicherheitsspezialist Barracuda hat seinen jährlichen Bericht über die Entwicklung von Ransomware-Attacken veröffentlicht. Die aktuelle Untersuchung ist bereits der dritte Report und informiert über Ransomware-Angriffsmuster, die zwischen August 2020 und Juli 2021 stattfanden. Die Analysten des Unternehmens identifizierten und analysierten 121 Ransomware-Vorfälle in besagtem Zeitraum. Dabei verzeichneten sie einen Anstieg der Angriffe um 64 Prozent im…

News | Business | Trends Security | Trends 2020 | IT-Security

Ransomware-Attacken: Mehr als 1000 Euro pro Kunde

Die Summe, die Unternehmen betroffenen Kunden zahlen sollten, könnte sich auf Hunderte von Millionen Dollar belaufen. Verbraucher fordern, dass Unternehmen Hackern auf keinen Fall Lösegeld zahlen, aber sie erwarten das Gegenteil, wenn ihre eigenen Daten kompromittiert wurden. Veritas Technologies, ein Unternehmen im Bereich Datensicherung und Datenverfügbarkeit, hat deutsche Verbraucher zum Thema Ransomware befragt [1]. Demnach…

Trends 2025 | News | Trends Security | Favoriten der Redaktion | IT-Security

Zwei Drittel der Deutschen rechnen mit mehr Cyberattacken durch KI

Digitale Souveränität ist ein entscheidender Erfolgsfaktor für Unternehmen in Deutschland. Das belegt auch die aktuelle, repräsentative Studie »Cybersicherheit in Zahlen« von G DATA, brand eins und Statista: Drei Viertel der IT- und IT-Sicherheitsverantwortlichen bevorzugen mittlerweile einen deutschen Security-Anbieter – ein Zuwachs von über zwanzig Prozent innerhalb nur eines Jahres. Ein weiteres Ergebnis des umfangreichen Magazins…

Trends 2025 | News | Trends Security | IT-Security | Whitepaper

70 Prozent mehr Ransomware

25 Prozent mehr Phishing-Angriffe. Jeder zweite Angriff auf MSPs startete mit Phishing (52 Prozent). Die Cyberbedrohungslage blieb im ersten Halbjahr 2025 weiterhin angespannt, wie der aktuelle Acronis Cyberthreats Report für das erste Halbjahr zeigt [1]. Unternehmen waren vor allem von Ransomware betroffen; im Vergleich zum Vorjahreszeitraum stieg die Anzahl Betroffener um 70 Prozent an.…

Trends 2025 | News | Trends Security | IT-Security

Zunehmende Komplexität von Ransomware-Angriffen: Erpressung entwickelt sich weiter

Untersuchung beleuchtet Vorgehensweise von Angreifern sowie Konsequenzen für Unternehmen. Die gängigste Praxis ist laut dem neuen SOTI-Bericht (State of the Internet) von Akamai die doppelte Erpressung. Akamai hat festgestellt, dass Bedrohungsakteure nun auch eine neue Taktik verwenden – die vierfache Erpressung [1]. Wie der »Ransomware-Bericht 2025: Der Aufbau von Resilienz in einer unbeständigen Bedrohungslandschaft«…

Trends 2025 | News | Trends Security | IT-Security

Ransomware-Report: 66 Prozent der Angriffe sind erfolgreich

90 Prozent der befragten Unternehmen in Deutschland erlebten im vergangenen Jahr Angriffe, von denen 66 Prozent erfolgreich waren. Erpresser drohen Führungskräften mit physischer Gewalt. Semperis, ein Anbieter von KI-gestützter Identitätssicherheit und Cyberresilienz, hat seinen diesjährigen »Ransomware Risk Report« veröffentlicht, eine internationale Studie, an der 1.500 Unternehmen teilgenommen haben, um über ihre Erfahrungen mit Ransomware…

Trends 2025 | News | Trends Security | IT-Security

Jedes dritte Opfer von Ransomware wird mehrfach angegriffen, da Sicherheitslücken nicht geschlossen werden

Ransomware gedeiht in komplexen und fragmentierten IT-Sicherheitsumgebungen besonders gut. Barracuda hat eine neue Studie veröffentlicht, die zeigt, dass 31 Prozent der befragten Ransomware-Opfer in den vergangenen 12 Monaten mehrfach, also mindestens zweimal, von Ransomware betroffen waren, da Angreifer ineffektive Abwehrmaßnahmen und bestehende Sicherheitslücken weiter ausnutzen. Die Ergebnisse der Studie sind im Barracuda Ransomware Insights…

News | IT-Security | Services

DragonForce – Ein Ransomware-Kartell sichert seine Stellung

Ransomware ist nicht nur ein Geschäft, es ist eine Szene. Hier kommt es nicht nur auf Kompetenz und Ressourcen an, sondern auch auf Einfluss und Marktanteile. Dies zeigt die Bitdefender-Analyse der Ransomware-as-a-Service-Aktivitäten der prominenten DragonForce-Gruppe. DragonForce hat in den letzten zwölf Monaten laut eigenen Angaben 120 Opfer unter anderem in den USA, Italien und Australien…

News | IT-Security | Künstliche Intelligenz | Tipps

Cyberkriminelle nutzen intensiv KI: KI-gestützte Ransomware FunkSec

Die Ransomware-Gruppe FunkSec ist ein Beispiel dessen, wie die Zukunft der auf Masse ausgelegten Cyberkriminalität aussehen könnte: KI-gestützt, multifunktional, hochgradig anpassungsfähig und volumenorientiert mit Lösegeldforderungen schon ab nur 10.000 US-Dollar, um den Gewinn zu maximieren. FunkSec, seit Ende 2024 aktiv, hat bereits gezielt den Regierungs-, Technologie-, Finanz- und Bildungssektor in Europa und Asien angegriffen.…

Trends 2025 | News | Trends Security | IT-Security

84 Prozent aller schwerwiegenden Cyberattacken verwenden Living-off-the-Land-Taktiken

Netsh.exe unter Cyberkriminellen am beliebtesten, gefolgt von powershell.exe und reg.exe Eine Auswertung von 700.000 sicherheitsrelevanten Ereignissen aus den Telemetriedaten der Bitdefender-GravityZone-Plattform belegt, dass Angreifer für ihre tiefergehenden Attacken legitime Admin- und Entwicklertools nutzen. In 84 Prozent der analysierten Fälle der letzten 90 Tage nutzten sie Living-off-the-Land-Binaries (LOTL). Eine überprüfende Analyse von Daten der Managed-Detection-and-Response-Dienste…

Trends 2025 | News | Trends 2024 | Trends Security | IT-Security | Whitepaper

Veränderte Angriffsmuster: Mehr Malware, aber weniger Ransomware in Deutschland

Die Bedrohungslage durch Cyberangriffe in Deutschland hat sich 2024 strukturell verändert. Wie aktuelle Zahlen von Acronis zeigen, war Malware im vergangenen Jahr die dominierende Bedrohung: Durchschnittlich 23,7 Prozent der Acronis-Nutzer in Deutschland waren monatlich betroffen – fast doppelt so viele wie noch 2023 mit 12 Prozent. Dagegen verzeichneten Angriffe mittels Ransomware im Januar 2024 im Vergleich zu…

News | IT-Security | Services | Strategien

Schwachstellen eliminieren: Ein IT Security Assessment gegen Cyberattacken

Kleinere und mittlere Organisationen sind vermehrt Opfer von Cyberangriffen. Da ihre IT häufig mehr Lücken hat als die großer Unternehmen, bietet der Mittelstand damit auch mehr Angriffsfläche. Bei bis zu 500.000 neuen Schadvarianten sowie 18 Zero-Day-Hacks täglich mit oft fatalen Folgen. Ein Cybersecurity Assessment identifiziert potenzielle Einfallstore für Cyberkriminelle und zeigt notwendige Sicherheitsmaßnahmen auf. Der…

Trends 2025 | News | Trends Security | IT-Security

Ransomware-Spitze: Anstieg gegenüber Februar 2024 um 126 Prozent

Opportunistische Auswahl der Opfer manuell durchgeführter Angriffe. Der vergangene Februar 2025 war laut Experten der Bitdefender Labs ein Rekordmonat. Für Ihre Analyse im Rahmen des monatlichen Bitdefender Threat Debriefs werteten die Bitdefender-Experten, die von über 70 Ransomware-Banden betriebenen Internet-Seiten zu Dateneinbrüchen im Dark Web – Dedicated Leak-Sites (DLS) – und Informationen aus öffentlich verfügbaren…