Illustration Absmeier foto freepik ki

Die zunehmende Digitalisierung und Vernetzung von Produktionsanlagen erweitert die Angriffsfläche für Cyberkriminelle: Einmal im System, kann sich ein Hacker durch das gesamte Netzwerk arbeiten – mit verheerenden Folgen für die Produktion. OT-Segmentierung schafft Abhilfe.

Ein Cyberangriff, eine kompromittierte Office-IT – und kurz darauf steht die Produktion still. Dieser Ketteneffekt wird für Industrieunternehmen zunehmend zur Realität. Ein aktuelles Beispiel zeigt, wie schnell es ernst werden kann: Der Serviettenhersteller Fasana wurde Opfer eines Ransomware-Angriffs. Die Produktion kam zum Stillstand – am Ende stand die Insolvenz. Der Fall macht deutlich, wie wichtig Schutzmaßnahmen für IT und OT sind. Eine wirksame Maßnahme, um solche Szenarien zu verhindern und die Ausbreitung eines Angriffs einzudämmen, ist OT-Segmentierung.

Was ist OT-Segmentierung und warum ist sie so wichtig?

OT-Segmentierung bezeichnet die strategische Unterteilung industrieller Infrastrukturen in separate logische oder physische Zonen mit kontrollierten Grenzen, die den Kommunikationsfluss zwischen Geräten oder Gerätegruppen regulieren. Anders als bei der klassischen IT-Segmentierung, die primär der Netzwerkoptimierung dient, zielt OT-Segmentierung darauf ab, im Falle eines Angriffs laterale Bewegungen zu begrenzen und die potenziellen Auswirkungen eines Sicherheitsvorfalls einzudämmen.

In der Praxis bedeutet OT-Segmentierung den Aufbau von auf Whitelists basierenden Sicherheitsbarrieren zwischen verschiedenen funktionalen Bereichen – wie etwa zwischen der Überwachungsebene und der Maschinensteuerungsebene. Der Zugriff zu jedem Funktionsbereich wird von Richtlinien geregelt, die durch Protokolle, Adressen oder Verhaltensmuster definiert sind. Entscheidend ist dabei: Kommunikation wird nicht blockiert, sondern kontrolliert, sichtbar und nachverfolgbar gestaltet.

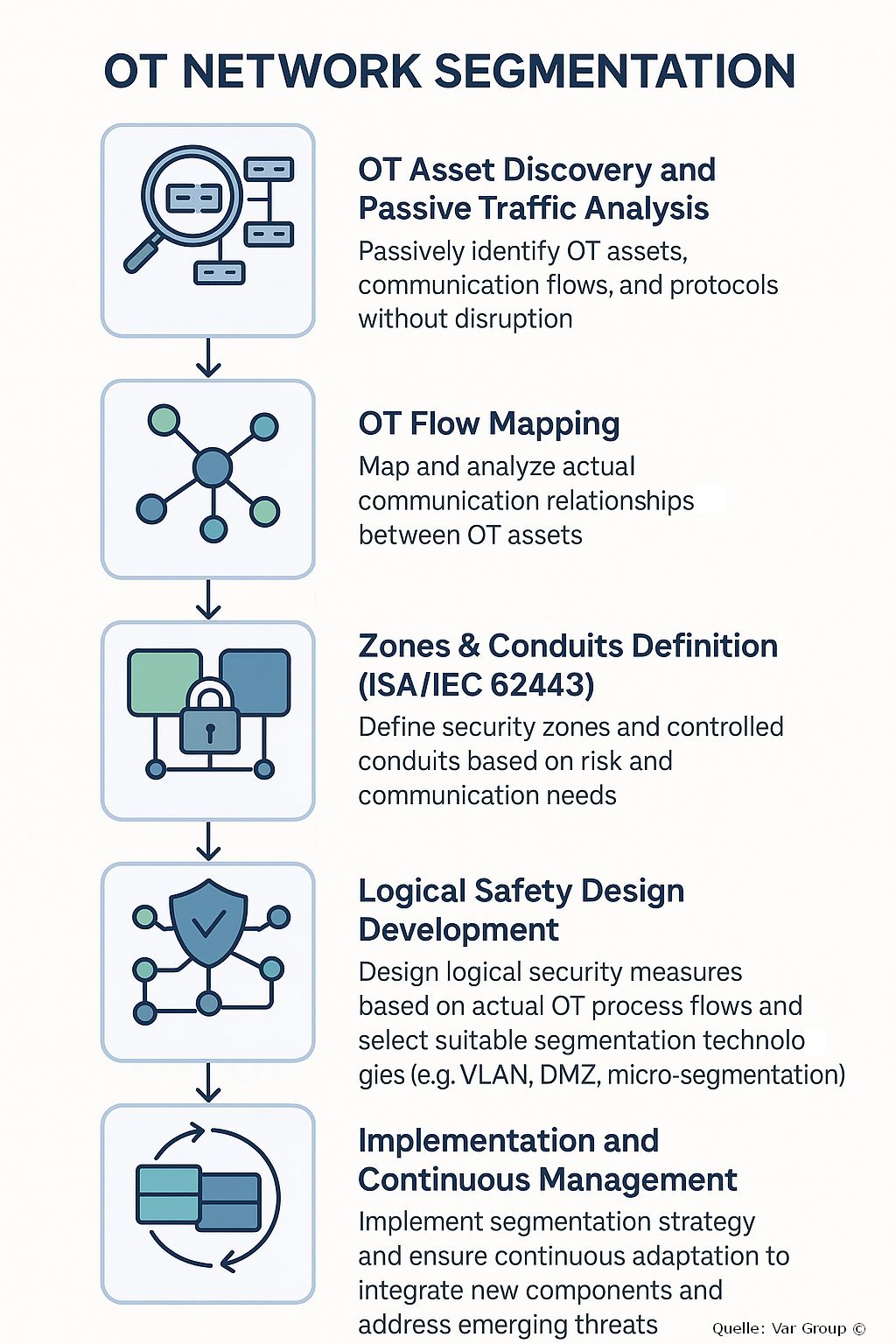

Vor der Umsetzungsphase der OT-Security-Lösung verlaufen alle Schritte passiv, sodass der Betrieb der Anlagen uneingeschränkt fortgesetzt werden kann.

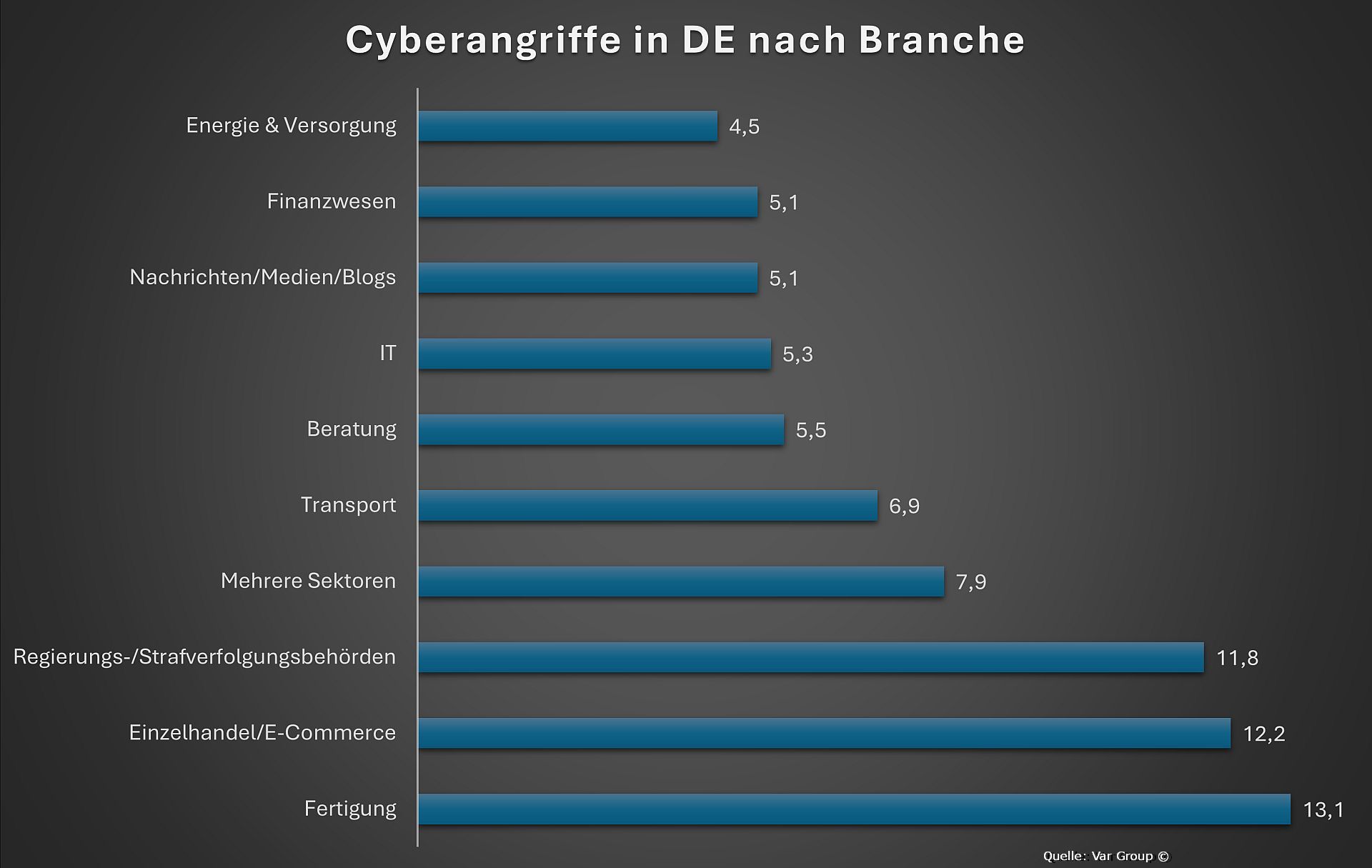

Die Vorteile von OT-Segmentierung: Sie reduziert die Angriffsfläche drastisch und sichert somit die Betriebskontinuität, verhindert ungeplante Ausfallzeiten und schützt Prozessdaten, Sachwerte und Arbeitsplätze. Außerdem trägt diese Maßnahme zur Einhaltung regulatorischen Vorschriften, wie zum Beispiel NIS2, bei: unter anderem begrenzt sie die Schadensausbreitung, kontrolliert den Zugriff und Autorisierung auf verschiedene Systembereiche und hilft, Sicherheitsvorfälle schneller zu identifizieren. »Angesichts der aktuellen Bedrohungslage wird OT-Segmentierung zu einem entscheidenden Wettbewerbsvorteil. Laut unserem für Deutschland veröffentlichten Cyberbedrohungs-Bericht ist die Fertigungsindustrie in Deutschland die am stärksten von Cyberangriffen betroffene Branche.«, erläutert Alessandro Zuech, Head of OT Security bei Yarix, die Marke der Var Group für Cybersecurity.

Mythen aus der Praxis

Ein häufiger Irrglaube in der industriellen Praxis ist die Annahme, OT-Segmentierung bestehe lediglich darin, Netzwerke mit Firewalls oder VLANs zu trennen. Aus diesem Grund werden bei der Implementierung oft die tatsächlichen Kommunikationsflüsse und Abhängigkeiten zwischen den OT-Geräten nicht in Betracht gezogen – obwohl das die Grundlage einer sicheren OT-Umgebung ist. Diese vereinfachte Sichtweise führt oft zu Fehlkonzeptionen, die im schlimmsten Fall wirkungslos oder sogar kontraproduktiv sind.

Ein weiterer verbreiteter Mythos betrifft die Auswirkungen auf die Betriebsabläufe: Viele Unternehmen befürchten, dass OT-Segmentierung die Effizienz industrieller Prozesse beeinträchtigen könnte. In Wirklichkeit jedoch sichert eine richtig konzipierte Segmentierung die Prozesskontinuität, da sie die Widerstandsfähigkeit der Anlagen erhöht und den Schaden im Angriffsfall eindämmt. Statt Prozesse zu stören, schützt sie diese vor unerwünschten Eingriffen und Störungen.

Nicht zuletzt wird Segmentierung häufig als einmalige Aufgabe betrachtet, während es sich in Wahrheit um einen kontinuierlichen Prozess handelt, der mit der Evolution des Netzwerks Schritt halten muss. Gerade in der Industrie, wo Anlagen oft über Jahrzehnte betrieben werden, und immer wieder neue Komponenten hinzukommen, ist ein dynamisches Segmentierungskonzept unerlässlich.

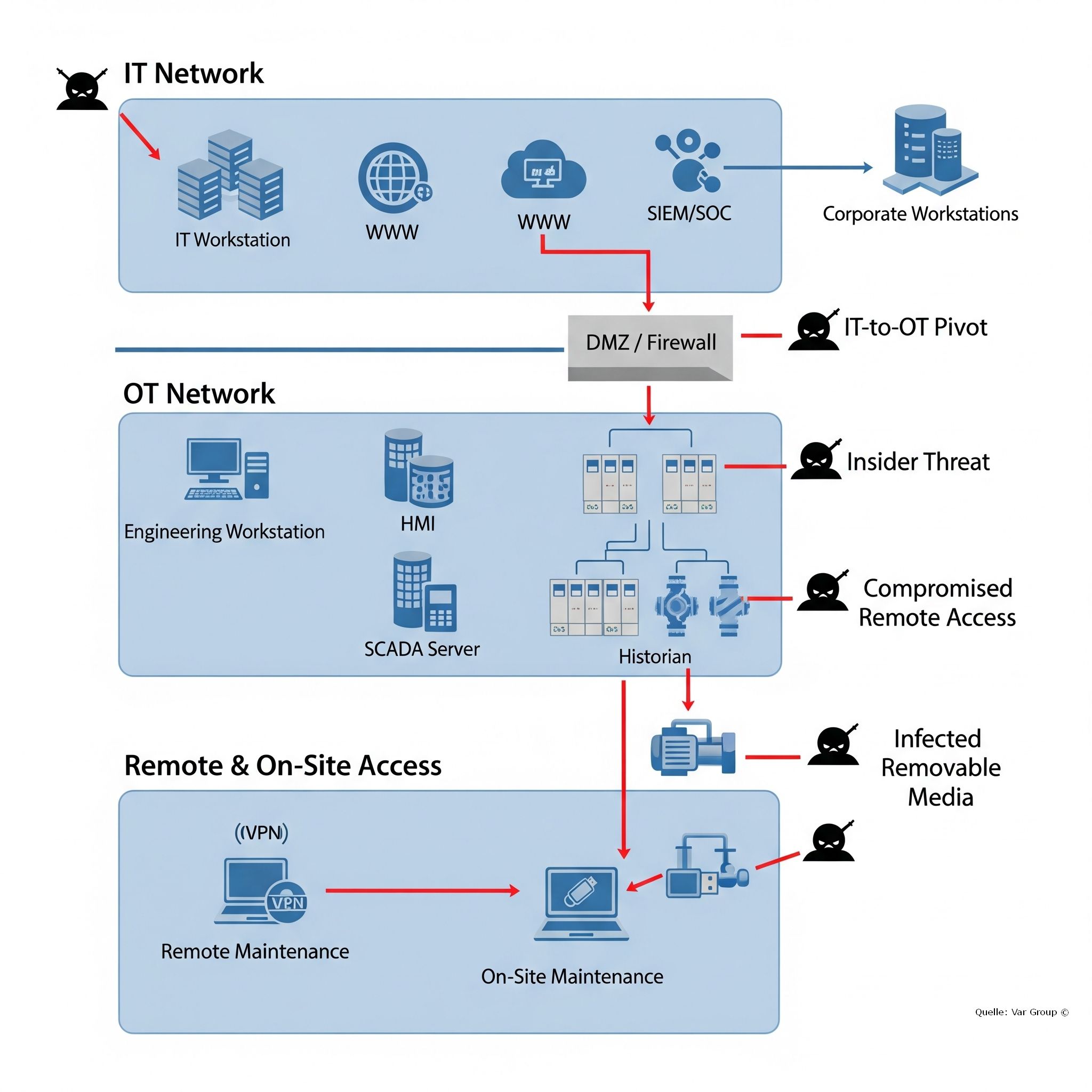

Cyberbedrohungen können sich über verschiedene Pfade ausbreiten – etwa über eine Brücke zwischen Unternehmens-IT und Produktionsnetz (IT-to-OT Pivot), über manipulierte Fernzugänge (Compromised Remote Access), durch interne Angriffe (Insider Threat) oder über infizierte Wechseldatenträger bei Vor-Ort-Wartungen (Infected Removable Media). Ohne geeignete Segmentierung und Zugriffskontrollen lassen sich solche Angriffsketten kaum wirksam unterbrechen.

Umsetzung in der Praxis: Vorgehen, Tools, Standards

Die Basis jeder effektiven OT-Segmentierung bildet eine fundierte Bestandsaufnahme. »Ohne passive Asset-Discovery laufen Unternehmen Gefahr, ihr Netzwerk auf Basis falscher Annahmen zu segmentieren«, warnt Zuech. Im ersten Schritt werden daher mittels passiver Verkehrsanalyse alle Geräte, Kommunikationsflüsse und verwendeten Protokolle identifiziert – ohne den laufenden Betrieb zu stören.

Mit diesen Informationen erfolgt das Flow Mapping: die Abbildung und Analyse der realen Kommunikationsbeziehungen zwischen OT-Assets. Darauf aufbauend werden Zonen und Conduits nach dem ISA/IEC 62443-Standard definiert – dem führenden Referenzrahmen für OT-Sicherheit. Zonen gruppieren Assets mit ähnlichen Risikostufen und Sicherheitsanforderungen, während Conduits die kontrollierten Kanäle darstellen, die die Kommunikation zwischen verschiedenen Zonen ermöglichen. Jede Zone erhält dabei ein Ziel-Sicherheitsniveau (Security Level Target, SL), das festlegt, welchen Schutzgrad sie mindestens erfüllen muss – abhängig von ihrer Bedeutung für die Produktion und der potenziellen Schadenshöhe im Angriffsfall.

Wie ein solches Modell in der Praxis aussehen kann, zeigt die Tabelle: Sie veranschaulicht beispielhaft, wie industrielle Systeme wie ERP-Server, Historian, SCADA, SPS oder Feldgeräte in funktionale Zonen (Z1–Z5) eingeteilt und mit spezifischen Protokollen, SL-Anforderungen und Übergängen versehen werden. Solche Tabellen dienen als wichtige Grundlage für die technische Umsetzung – zum Beispiel für die Konfiguration von Firewalls, das Whitelisting von Verbindungen oder das Einrichten sicherer Fernzugänge.

|

Zonen- ID |

Zonen-Name |

Ebene |

Asset Typ(en) |

Protokolle |

Risiko-stufe |

Kommuni-kation mit |

Security Level Target |

Anmer-kungen |

|

Z1 |

Business LAN |

4 |

ERP, AD, Mailserver |

TCP/IP |

Mittel |

Z2 |

SL1 |

Aus IT-Netz, keine eingehenden Verbindungen |

|

Z2 |

DMZ |

3,5 |

Historian, Jump Server |

OPC UA, RDP |

Hoch |

Z1, Z3 |

SL2 |

Gateways |

|

Z3 |

Kontroll-netzwerk |

3 |

SCADA-Server |

Modbus TCP |

Hoch |

Z2, Z4 |

SL2 |

Zugang aus der DMZ |

|

Z4 |

SPS-Zone |

2 |

Siemens S7-Steuerungen |

Profinet |

Sehr hoch |

Z3, Z5 |

SL3 |

Whitelists-Regelungen |

|

Z5 |

Feldebene |

1 |

Sensoren, Aktoren |

Analog, HART |

Hoch |

Z4 |

SL3 |

Kein Fernzugriff |

In der Umsetzung werden je nach Netzstruktur und Komplexität unterschiedliche Formen der Segmentierung eingesetzt: von physischer Trennung über VLANs bis hin zu industriellen DMZs und Mikrosegmentierung auf Anwendungsebene. Welcher technische Ansatz gewählt wird, hängt maßgeblich vom konkreten Umfeld ab – zum Beispiel von der Heterogenität der Anlage, der verfügbaren Dokumentation oder der Anforderungsdichte im Produktionsprozess.

Auf dieser Grundlage kann ein logisches Sicherheitsdesign entwickelt werden, das sich eng an den tatsächlichen Prozessflüssen orientiert – ein zentraler Erfolgsfaktor, um sowohl Sicherheit als auch Betriebsstabilität zu gewährleisten. Insbesondere ältere, heterogene Umgebungen stellen dabei Herausforderungen dar: Fehlende Dokumentation, proprietäre oder veraltete Protokolle und geringe Skalierbarkeit erhöhen das Risiko unbeabsichtigter Störungen. In solchen Fällen entscheidet eine sorgfältige Erkundungs- und Migrationsplanung über den Projekterfolg.

Fazit und Ausblick

Im Zuge der zunehmenden Vernetzung wird OT-Segmentierung ein immer wichtigerer Pfeiler für Resilienz und langfristiger Betriebskontinuität. Der Trend geht zur Integration von Segmentierung mit kontinuierlichen Monitoring-Lösungen, starker Authentifizierung, Privileged Access Management und Zero-Trust-Prinzipien, die auf die OT-Landschaft zugeschnitten sind. Segmentierung wird damit zum Ausgangspunkt, nicht zum Ziel, auf dem Weg zur cyber-industriellen Reife von Unternehmen. »Angesichts geopolitischer Krisen, globaler Lieferengpässe und beschleunigter Digitalisierung wird der Schutz industrieller Anlagen immer wichtiger. Schon heute ist das keine reine Technikaufgabe mehr, sondern eine strategische Pflicht. OT-Segmentierung ist einer der ersten ganz praktischen Schritte, um widerstandsfähiger zu werden«, betont Alessandro Zuech.

Der Cyber-Bedrohungsbericht für das Jahr 2024 von Yarix zeigt: In Deutschland war die Fertigungsindustrie am meisten von Cyberangriffen betroffen.

Der Cyber-Bedrohungsbericht für das Jahr 2024 von Yarix zeigt: In Deutschland war die Fertigungsindustrie am meisten von Cyberangriffen betroffen.

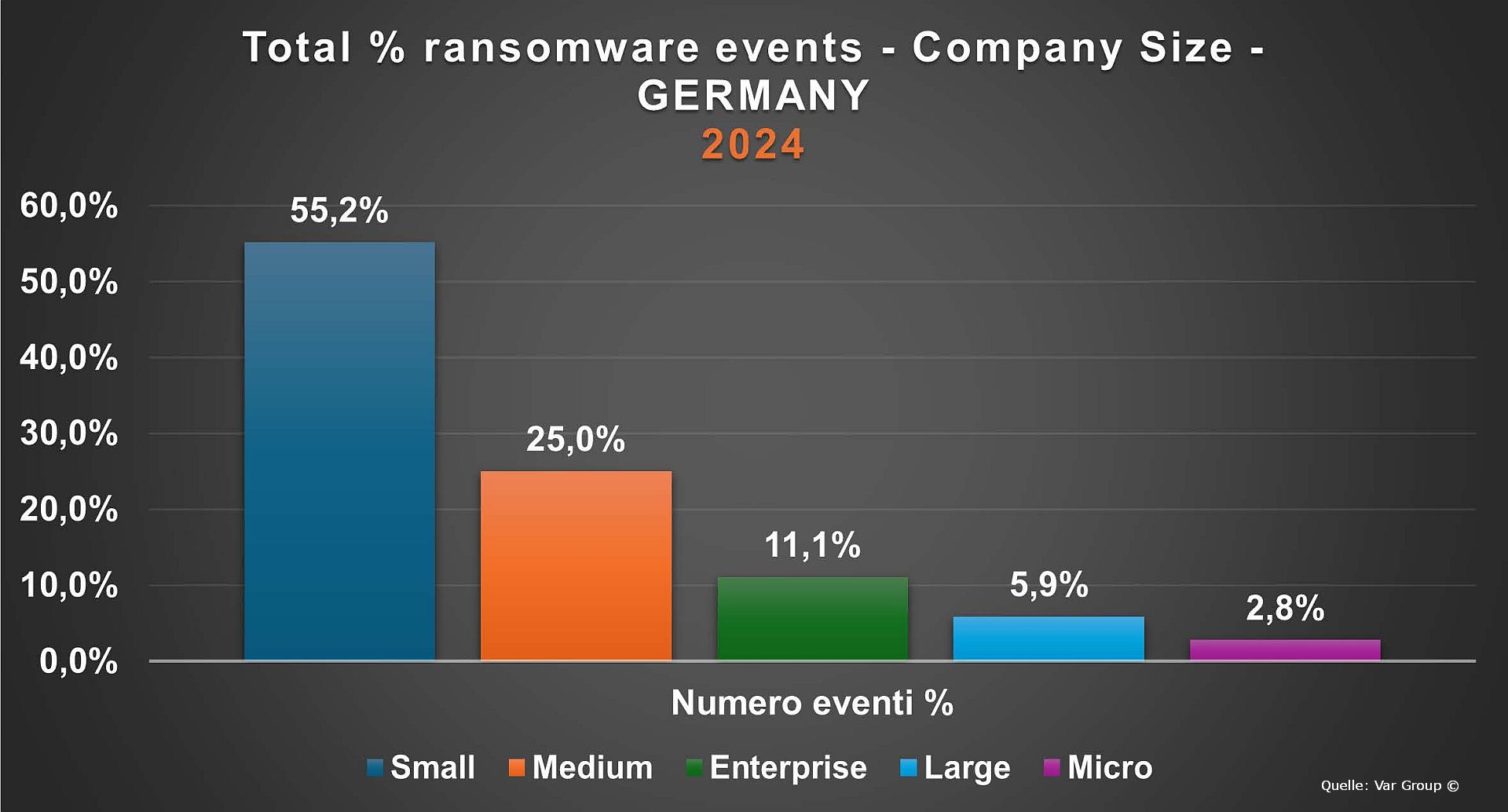

Laut dem Cyber-Bedrohungsreport für Deutschland ist die Fertigungsindustrie am meisten von Ransomware-Angriffen bedroht: über 30 Prozent aller Cyberangriffe fielen auf diese Branche.

it-sa 2025: Cyberheld werden

Im Rahmen der Leitmesse für Cybersecurity bietet Var Group Interessierten die Möglichkeit, zu einem Cybersicherheitshelden für das eigene Unternehmen zu werden. Am Stand 7A-413 können sich Besucher NIS2-Beratungsstunden sichern. Jeden Tag haben sie die Chance beim Hauptgewinn bis zu zehn Stunden Beratung zu gewinnen.

Empfehlungen für Entscheider

Damit OT-Segmentierung nicht nur technisch funktioniert, sondern auch im Betriebsalltag standhält, braucht es ein klares, praxisnahes Vorgehen. Die folgenden Empfehlungen zeigen, worauf es bei erfolgreicher Implementierung ankommt:

- Bestandsaufnahme als Basis: Bevor Unternehmen in Segmentierungstechnologien investieren, sollten sie sich Klarheit über ihre OT-Assets und deren Kommunikationsbeziehungen verschaffen. Eine passive Netzwerkanalyse liefert die notwendigen Daten, ohne den Betrieb zu stören.

- Planung auf Basis realer Kommunikationsflüsse: Zonen und Conduits sollten entsprechend der tatsächlichen betrieblichen Logik der Anlagen definiert werden. Eine zu starke Orientierung an IT-Konzepten, die in industriellen Umgebungen oft nicht praktikabel sind, gilt es zu vermeiden.

- Gezielter Schutz von Drittzugriffen: Mindestsicherheitsanforderungen sollten vertraglich mit externen Lieferanten definiert werden, im Einklang mit den Grundsätzen der NIS2-Richtlinie, einschließlich kontrolliertem Zugang, Rückverfolgbarkeit und Update-Management.

Typische Segmentierungsformen in der OT

- VLANs:

Kurz für Virtual Local Area Network, ein logisches Teilnetzwerk innerhalb eines physischen lokalen Netzwerks (LAN). Es ermöglicht, ein einzelnes LAN in mehrere, voneinander getrennte logische Netzwerke zu unterteilen, ohne dass zusätzliche Hardware benötigt wird. - DMZ:

Kurz für Demilitarisierte Zone; Sicherheitszonen zwischen IT und Produktion. Dienen als Zwischenpuffer, um Maschinen vor direkten Zugriffen zu schützen. - Industrielle Gateways:

Geräte, die in industriellen Steuerungssystemen eingesetzt werden, um die Kommunikation zwischen verschiedenen Netzwerksegmenten zu ermöglichen, oft auch zwischen IT- und OT-Netzwerken. - Zonen und Conduits:

Nach ISA/IEC 62443 definierte Sicherheitsbereiche mit kontrollierten Übergängen. Strukturierter Ansatz: Produktionsbereiche werden getrennt und der Datenaustausch zwischen ihnen kontrolliert. Vergleichbar mit Sicherheitsbereichen im Werk. - Mikrosegmentierung:

Feinste Unterteilung bis auf Geräte- oder Anwendungsebene. Besonders sinnvoll in sensiblen oder stark vernetzten Anlagen.

Wichtige OT-Sicherheitsstandards

- ISA/IEC 62443: Internationale Normenreihe für die Cybersicherheit industrieller Automatisierungssysteme

- NIS2-Richtlinie: EU-Richtlinie zur Netz- und Informationssicherheit mit erweiterten Anforderungen für kritische Infrastrukturen

- ISO 27001/27002: Allgemeine Standards für Informationssicherheits-Managementsysteme, zunehmend auch für OT relevant

- NIST Cybersecurity Framework: Rahmenwerk des US-amerikanischen National Institute of Standards and Technology

Praxisbeispiel: Modernisierungsstrategie in der Chemieindustrie

Ein multinationales Unternehmen aus der Chemieindustrie implementierte OT-Segmentierung als Teil einer umfassenden Modernisierungsstrategie – nicht als reaktive Maßnahme nach einem Sicherheitsvorfall, sondern als proaktiven Schritt zur Stärkung der Wettbewerbsfähigkeit und Erhöhung der Betriebsresilienz. Die zweijährige Implementierung umfasste dabei nicht nur die technische Umsetzung, sondern auch die systematische Einbindung und Schulung unterschiedlicher Projektgruppen – von der lokalen OT-Mannschaft über die Unternehmens-IT bis hin zu Ingenieursteams und Anlagenleitern. Dieser ganzheitliche Ansatz erwies sich als entscheidend für den Projekterfolg und die nachhaltige Akzeptanz der neuen Sicherheitsarchitektur. Dadurch erreichte das Werk nicht nur ein deutlich höheres Schutzniveau gegen Cyberbedrohungen, sondern konnte auch die Einhaltung der bevorstehenden CRA-EU-Vorschriften beschleunigen und sich so als proaktiver Vorreiter in Sachen Sicherheit und Regulierungsbereitschaft positionieren.

312 Artikel zu „Segmentierung“

News | Favoriten der Redaktion | IT-Security | Rechenzentrum | Strategien | Whitepaper

CISA-Richtlinien für Zero-Trust-Mikrosegmentierung: Netzwerke verteidigen von selbst

Eine kürzlich von EMA durchgeführte Umfrage ergab, dass über 96 Prozent der Befragten Mikrosegmentierung als äußerst oder sehr wichtig für die Cyberabwehr betrachten [1]. Die neuesten Richtlinien der CISA (Cybersecurity and Infrastructure Security Agency) bieten Unternehmen nun einen Weg, der Prävention von lateralen Bewegungen Priorität einzuräumen. Während Mikrosegmentierung lange Zeit als komplex und als…

News | Effizienz | Favoriten der Redaktion | IT-Security | Services | Strategien | Whitepaper

Was ist Cybersicherheit: Zero Trust und Mikrosegmentierung

Cyberresilienz, Data Security, Data Protection … die Liste ließe sich beliebig fortsetzen. Vor allem für Entscheider, die sich nicht täglich mit der Thematik befassen, ist mittlerweile kaum verständlich, worum es im Kern geht. Zero Networks, Experte für Mikrosegmentierung und Zero Trust, erläutert daher im folgenden Beitrag die Grundlagen klassischer Cybersicherheit. Cybersicherheit Cybersicherheit ist…

News | Infrastruktur | IT-Security | Kommunikation | Rechenzentrum | Tipps

Netzwerksegmentierung: Wie eine simple Idee auch ausgefuchste Angreifer in Schach halten kann

Die vergangenen Tage haben mehr als einmal erneut gezeigt, wie schwer – wenn nicht gar unmöglich es ist – das Netzwerk beziehungsweise IT-Infrastrukturen von Unternehmen vor unerwünschten Eindringlingen zu schützen. Egal ob eine Zero-Day-Schwachstelle, eine gestohlene Identität oder schlicht menschliches Versagen … für Angreifer öffnen sich immer wieder Türen. Nun ist Resilienz bei den betroffenen…

News | Digitale Transformation | Industrie 4.0 | Infrastruktur | IT-Security | Kommunikation | Tipps

OT-Segmentierung – Industrielle Netzwerke vor modernen Bedrohungen schützen

OT-Netzwerke wurden nicht für die Herausforderung durch moderne Cyberbedrohungen entwickelt. Eine typische OT-Umgebung umfasst Hunderte von nicht verwalteten Geräten von Anbietern, die teilweise schon Jahrzehnte alt sind. OT-Netzwerke sind daher schwer zu überwachen, schwer zu kontrollieren und es ist unglaublich kostspielig, wenn sie gestört werden. Diese Netzwerke ordnungsgemäß zu sichern, ist äußerst schwierig, obwohl genau…

News | IT-Security | Ausgabe 5-6-2025 | Security Spezial 5-6-2025

Zero Trust – Warum Mikrosegmentierung zum Erfolg führt

News | Infrastruktur | IT-Security | Strategien | Tipps | Whitepaper

Fünf Gründe, warum Mikrosegmentierungsprojekte scheitern

Mikrosegmentierung ist mittlerweile unerlässlich, aber komplex – ein alternativer Ansatz löst die typischen Herausforderungen. Die Mikrosegmentierung ist zu einem Eckpfeiler von Zero-Trust-Architekturen geworden, da sie eine granulare Kontrolle des Netzwerkverkehrs verspricht und die Angriffsfläche erheblich reduziert. Entsprechende Lösungen erweisen sich jedoch oft als komplex. Trotz des Potenzials der Mikrosegmentierung und des Engagements der Projektverantwortlichen…

News | Cloud Computing | IT-Security | Ausgabe 1-2-2024 | Security Spezial 1-2-2024

Sicherheit in der Cloud durch Mikrosegmentierung – Man kann nur schützen, was man sehen kann

News | Cloud Computing | Favoriten der Redaktion | IT-Security | Ausgabe 11-12-2018

Mikrosegmentierung: Teile und herrsche – Neun Prüfsteine für die Absicherung von Cloud-Umgebungen

DevOps, IaaS, App-gesteuerte Prozesse: Die digitale Transformation beschleunigt eine Vielzahl an Geschäftsabläufen im Unternehmen. Aus Sicht der IT-Sicherheitsverantwortlichen stellt sich die Frage, ob sie ihre Sicherheitsstrategien an die veränderten Bedingungen angepasst haben? Es ist Zeit, die IT-Security-Strategie zu überdenken und den Fokus auf die Absicherung hybrider Cloud-Umgebungen zu legen.

Trends 2025 | News | Trends Security | Favoriten der Redaktion | IT-Security

Zwei Drittel der Deutschen rechnen mit mehr Cyberattacken durch KI

Digitale Souveränität ist ein entscheidender Erfolgsfaktor für Unternehmen in Deutschland. Das belegt auch die aktuelle, repräsentative Studie »Cybersicherheit in Zahlen« von G DATA, brand eins und Statista: Drei Viertel der IT- und IT-Sicherheitsverantwortlichen bevorzugen mittlerweile einen deutschen Security-Anbieter – ein Zuwachs von über zwanzig Prozent innerhalb nur eines Jahres. Ein weiteres Ergebnis des umfangreichen Magazins…

News | Trends Infrastruktur | Infrastruktur | Kommunikation | Künstliche Intelligenz | Whitepaper

Studie zur Netzwerkmodernisierung als Schlüssel zur KI-Transformation

NTT DATA und Cisco haben einen gemeinsamen neuen IDC InfoBrief vorgestellt – Wired for Intelligence: A CIO Guide to Enterprise Networking for AI [1]. Die Studie zeigt, wie Unternehmen ihre Netzwerkinfrastrukturen modernisieren müssen, um ihre KI-Transformation zu beschleunigen. Mit der zunehmenden Integration von KI in Anwendungen – von der Fertigungsbranche über das Gesundheitswesen bis…

Trends 2025 | News | Trends Wirtschaft | Trends Services | Industrie 4.0 | Künstliche Intelligenz | Whitepaper

KI am Steuer: Wer jetzt nicht einsteigt, bleibt zurück

Von intelligenter Fahrzeugkonfiguration bis Predictive Maintenance: die Automobilbranche spürt den Handlungsdruck im Sales und Aftersales. Datenschutz und Regulierung sowie Akzeptanz sind derzeit die größten Hürden für den dortigen umfassenden Einsatz von KI. Wie KI Prozesse und Kundeninteraktion im Sales und Aftersales neu definiert: Eine aktuelle Studie der Management- und Technologieberatung BearingPoint wirft einen spannenden…

News | IT-Security | Tipps | Whitepaper

Whitepaper: Acht Tipps für den Schutz vor Cyberangriffen

Die Zahl und Heftigkeit der Attacken auf Unternehmen über das Internet steigen ständig. Herkömmliche Prozesse zur Wiederherstellung von Daten und Systemen funktionieren oft nicht mehr, da Backups oder Sicherheitsanwendungen zerstört sind. Zum Schutz vor solchen existenzgefährdenden Cyberangriffen hat James Blake, VP of Cyber Resiliency Strategy bei Cohesity Best Practices zusammengestellt. Unternehmen sollten folgende Tipps beherzigen:…

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | IT-Security

Sicherheitslücken durch Fehlkonfigurationen vermeiden – Containerisierung

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Secure Access Service Edge (SASE): Netzwerksicherheit neu gedacht – Sicherheitsmodell transformiert

Klassische Modelle mit VPN und zentralen Firewalls können mit den Anforderungen moderner, cloudbasierter und hybrider IT-Strukturen nicht mehr Schritt halten. SASE etabliert ein neues Paradigma: Es kombiniert Netzwerk- und Sicherheitsfunktionen in einem cloudnativen Architekturmodell – granular, skalierbar und standortunabhängig.

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Zero-Trust-Architektur – Mit einem adaptiven Ansatz Sicherheitsvorgaben erfüllen

Die Herausforderungen bei der Implementierung einer Zero-Trust-Architektur (ZTA) sind erheblich. Ein schrittweiser Ansatz zur Realisierung effektiver Zero-Trust-Modelle geht über die reine Compliance hinaus und sorgt für eine kontinuierliche Verbesserung durch fünf Schlüsselphasen. Ziel ist es, ein hochsicheres Netzwerk zu schaffen, das sich automatisch an verändernde Bedingungen und Bedrohungen anpasst.

Trends 2025 | News | Trends Security | Trends Infrastruktur | Industrie 4.0 | Infrastruktur | IT-Security | Whitepaper

Cyberangriffe auf Industrieanlagen: Neuer Bericht warnt vor Schäden in Milliardenhöhe

Industrieanlagen und kritische Infrastrukturen stehen weltweit vor einer massiven, oft unterschätzten Gefahr. Der aktuelle 2025 OT Security Financial Risk Report von Dragos und Marsh McLennan berechnet erstmals mithilfe statistischer Modelle das finanzielle Risiko von OT-Cybervorfällen und zeigt, welche Sicherheitsmaßnahmen den größten Schutz bieten [1]. Er ist damit ein zentrales Werkzeug für Unternehmensleitungen, Versicherer und Sicherheitsteams.…

Trends 2025 | News | Trends Security | IT-Security | Services | Tipps

Malware in verschlüsseltem Datenverkehr

Unumstößliche Tatsache in puncto Cybersicherheit: verzerrte Wahrnehmung oder maßlose Selbstüberschätzung? Tiho Saric, Senior Sales Director bei Gigamon, verrät, wie deutsche Sicherheits- und IT-Entscheider sich selbst, ihr Team und ihre Kompetenzen einschätzen und ob das der Realität entspricht. Bei genauerer Betrachtung der Ergebnisse einer aktuellen Gigamon-Studie offenbart sich ein seltsamer Widerspruch. So legen sie nach…

News | Infrastruktur | IT-Security | Nachhaltigkeit | Tipps

Warum Betreiber von Solarfeldern Opfer von Cyberangriffen werden

Erneuerbare Energieanlagen gelten als Symbol für Fortschritt und Nachhaltigkeit. Doch während Solarpanels und Wechselrichter Jahr für Jahr grünen Strom liefern, bleiben ihre digitalen Schnittstellen oft ungeschützt – und genau hier beginnt das Problem. Denn mit jeder neu installierten PV-Anlage wächst nicht nur die Stromproduktion, sondern auch die potenzielle Angriffsfläche im Netz. Kommentar von Patrick…

Trends 2025 | News | Trends Security | IT-Security

Zunehmende Komplexität von Ransomware-Angriffen: Erpressung entwickelt sich weiter

Untersuchung beleuchtet Vorgehensweise von Angreifern sowie Konsequenzen für Unternehmen. Die gängigste Praxis ist laut dem neuen SOTI-Bericht (State of the Internet) von Akamai die doppelte Erpressung. Akamai hat festgestellt, dass Bedrohungsakteure nun auch eine neue Taktik verwenden – die vierfache Erpressung [1]. Wie der »Ransomware-Bericht 2025: Der Aufbau von Resilienz in einer unbeständigen Bedrohungslandschaft«…