Rechenzentrum

Ausgabe 1-2-2026 | News | Infrastruktur | Rechenzentrum | Services

O₂ Telefónica vertraut auf innovative Colocation-Infrastruktur von noris network – Mit Sicherheit in die digitale Zukunft

Mit 34,4 Millionen Mobilfunkanschlüssen ist O₂ Telefónica einer der führenden Telekommunikationsanbieter Deutschlands. Um sich für zukünftiges Wachstum zu rüsten und den Anforderungen der digitalen Transformation gerecht zu werden, entschied sich O₂ Telefónica für eine strategische Partnerschaft mit der noris network AG. Im Fokus des Projekts standen höchste Sicherheitsstandards und effiziente Remote-Hands-Services auf Basis einer leistungsfähigen Colocation-Infrastruktur des IT-Dienstleisters und Rechenzentrumsbetreibers mit Standorten in Nürnberg, München und Hof.

News | Infrastruktur | Rechenzentrum | Services

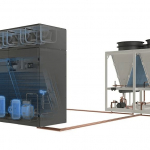

Server auf Tauchstation: Immersion Cooling für High-Density-Rechenzentren und KI-Workloads

Moderne Rechenzentren benötigen effiziente Lösungen, um die Abwärme von KI-Clustern sicher abzuführen. Heiko Ebermann von Vertiv erklärt im Gespräch, wie Immersion Cooling als Plattformansatz zur Skalierbarkeit der digitalen Infrastruktur beiträgt. Dabei wird deutlich, dass die technische Umsetzung weit über das bloße Eintauchen der Hardware hinausgeht. Heiko Ebermann, Global Offering Manager Liquid Cooling, Vertiv.…

News | Infrastruktur | Nachhaltigkeit | Rechenzentrum

Einfachheit ist Trumpf beim Storage

Schnell wachsende Datenmengen stellen viele Unternehmen und ihre IT-Teams vor Herausforderungen. Ihre Storage-Landschaften werden zunehmend komplexer und müssen trotz enger Budgets und dünner Personaldecke immer höhere Anforderungen erfüllen. Eine Vereinfachung könnte viele Probleme lösen – doch was zeichnet »einfachen Storage« eigentlich aus? Waren Speichersysteme früher meist reine Datenlager, auf die nur gelegentlich zugegriffen wurde,…

News | Cloud Computing | Favoriten der Redaktion | Infrastruktur | IT-Security | Künstliche Intelligenz | Rechenzentrum | Strategien

Souveräne KI braucht souveräne Infrastruktur

Wie Betreibermodelle die Lücke zwischen Innovation und Kontrolle schließen. Künstliche Intelligenz ist ein entscheidender Wettbewerbsfaktor, aber die Nutzung von Public-Cloud-Modellen birgt für regulierte Branchen und Unternehmen mit sensiblen Daten erhebliche Risiken. Die Lösung liegt in hybriden Ansätzen, die physische Kontrolle mit professionellem Betrieb verbinden und so den Weg für eine sichere, souveräne KI-Nutzung ebnen. …

News | Business | Cloud Computing | Digitalisierung | Favoriten der Redaktion | Geschäftsprozesse | IT-Security | Rechenzentrum | Services | Strategien

Digitale Souveränität gemeinsam gestalten: BSI und Schwarz Digits schließen strategische Partnerschaft

Das BSI und Schwarz Digits kooperieren bei der Entwicklung souveräner Cloud-Lösungen für die öffentliche Verwaltung. Die Partner entwickeln Kontrollschichten und sichere Cloud-Systeme auch für kritische Daten. Souveräne Infrastruktur sichert die Handlungsfähigkeit gegen hybride Bedrohungen und verhindert Vendor Lock-ins. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) und Schwarz Digits, die IT- und Digitalsparte der…

News | Business | Geschäftsprozesse | IT-Security | Kommunikation | Rechenzentrum | Services | Strategien

Trusted Tech Alliance: Für einen vertrauenswürdigen Technologie-Stack

Führende globale Technologieunternehmen gründen die Trusted Tech Alliance. In einer Zeit, in der die Welt gespalten ist, schließen sich 15 führende globale Unternehmen aus 10 Ländern zusammen, um Kunden weltweit zu unterstützen. Auf der Münchner Sicherheitskonferenz haben 15 Unternehmen aus Afrika, Asien, Europa und Nordamerika die Gründung der Trusted Tech Alliance (TTA) bekannt gegeben.…

News | Business Process Management | Infrastruktur | Künstliche Intelligenz | Rechenzentrum | Strategien | Tipps

Die Uhr tickt: IT-Systeme jetzt fit für KI machen

Die Telekommunikations-Branche sieht sich aktuell mit einigen Herausforderungen konfrontiert: Dazu zählen ein stark umkämpfter Wettbewerb und Preisdruck, hohe Betriebskosten, regulatorische Hürden sowie ein Wandel im Verhalten und der Erwartungen von Kunden. Um diese Themen erfolgreich anzugehen, ist die Einführung und Nutzung von KI unabdingbar. Doch genau hier liegt das Problem: Viele Unternehmen arbeiten noch mit…

News | Trends 2026 | Effizienz | Trends Infrastruktur | Infrastruktur | Rechenzentrum

Investieren, transformieren, wachsen: Fünf Trends für KI-Rechenzentren in Deutschland

Schon heute machen laut Bitkom KI-Datacenter rund 15 Prozent der installierten Kapazitäten in Deutschland aus. Bis 2030 soll dieser Anteil auf 40 Prozent steigen. Doch im internationalen Vergleich hinkt Deutschland nicht zuletzt wegen hoher Baukosten und langer Genehmigungsprozesse deutlich hinterher: Während in den USA und China Mega-Rechenzentren für KI entstehen, sind die Kapazitäten hierzulande deutlich…

News | Favoriten der Redaktion | Infrastruktur | Rechenzentrum | Strategien

Quantencomputer: Euro-Q-Exa nimmt am LRZ seine Arbeit auf

Am Leibniz-Rechenzentrum (LRZ) der Bayerischen Akademie der Wissenschaften (BAdW) geht mit Euro-Q-Exa der erste europäische Quantencomputer der EuroHPC Joint Undertaking in Deutschland in Betrieb. Das System verfügt über 54 Qubits, wird bis Ende 2026 um ein zusätzliches System mit mehr als 150 Qubits ergänzt und ist mit dem LRZ-Höchstleistungsrechner verbunden. Euro-Q-Exa wird Forschenden in Europa…

News | Business | Business Process Management | Cloud Computing | Digitalisierung | Favoriten der Redaktion | Geschäftsprozesse | IT-Security | Rechenzentrum | Services | Strategien

KMU: Leichter Zugang zu sicheren Datenräumen

Europäische Cloud-Anbieter und branchenspezifische Datenräume bündeln Kräfte, um 10.000 KMU in vertrauenswürdige Datennetzwerke zu integrieren. Zusammenarbeit überwindet Teilnahmebarrieren und stärkt die Wettbewerbsfähigkeit Europas. Neue Initiative beschleunigt die breite Einführung vertrauenswürdiger Datennetzwerke über Branchen hinweg – von der Automobilindustrie bis zur Pharmaindustrie – indem Kosten-, Zeit- und Technologiebarrieren überwunden werden, die für KMU bislang schwer…

News | Produktmeldung | Rechenzentrum | Services

KI-gestützter vorausschauender Wartungsservice für moderne Rechenzentren und KI-Fabriken

Vertiv Next Predict ist ein neuer KI-gestützter Managed Service, der Fachwissen aus der Praxis mit fortschrittlichen Algorithmen für maschinelles Lernen kombiniert, um Probleme zu antizipieren, bevor sie auftreten. Vertiv, ein weltweit führender Anbieter für kritische digitale Infrastrukturen, stellt mit Vertiv Next Predict einen KI-gestützten Managed Service vor, der die Wartung von Rechenzentren grundlegend verändert.…

News | Business Process Management | Digitalisierung | Effizienz | Infrastruktur | IT-Security | Lösungen | Nachhaltigkeit | Rechenzentrum | Services | Strategien

Langzeitarchivierung von Daten – Herausforderungen und vielversprechende Ansätze

Die Langzeitarchivierung von Daten stellt Organisationen vor große Herausforderungen, da technologische Entwicklungen, regulatorische Anforderungen und die Notwendigkeit dauerhafter Datenzugänglichkeit einen stetigen Anpassungsdruck erzeugen. Mythen wie die Annahme, Daten könnten einfach gespeichert und später problemlos genutzt werden, werden widerlegt – vielmehr müssen Archive aktiv gepflegt, validiert und mit Metadaten angereichert werden, um langfristig nutzbar zu bleiben.…

News | Infrastruktur | Künstliche Intelligenz | Rechenzentrum | Services

Warum der Betrieb von KI-Rechenzentren zunehmend schwieriger wird

Komplexe KI-Workloads werden 2026 einen stärkeren Bedarf für den Ausbau und die Modernisierung von Rechenzentren auslösen und zudem häufig eine standortübergreifende Zusammenarbeit erfordern. Neben einer Aufrüstung an Hardware und Software ergeben sich dabei auch Herausforderungen an das Management der komplexen Systeme. Denn ein einziger Ausfall kann zu Verlusten von über 1 Million US-Dollar führen. Infrastruktur-Spezialist…

News | Business | Favoriten der Redaktion | Geschäftsprozesse | Künstliche Intelligenz | New Work | Rechenzentrum | Services | Strategien

Der Mittelstand braucht eine eigene KI

Kaum ein Thema treibt Unternehmen aktuell mehr um als das Thema künstliche Intelligenz (KI). Aber ebenso oft hakt es bei der Umsetzung: Wie lassen sich triviale Anwendungsfelder ausweiten und nachhaltig Wettbewerbsvorteile schaffen? Wie können sensible Unternehmensdaten sicher genutzt werden? Wie gelingt die Vermeidung von Abhängigkeiten und der Erhalt digitaler Souveränität? Wir sprachen mit Rainer Francisi,…

News | Trends 2026 | Business | Trends Wirtschaft | Favoriten der Redaktion | Infrastruktur | Künstliche Intelligenz | Rechenzentrum | Services | Strategien

Trends für IT-Entscheider: Post-CAPEX-Zeitalter stellt neue Anforderungen an CIOs

IT-Budgets 2026: 27 Prozent Cloud-Kostensenkung durch Umdenken im IT-Management möglich. CIOs in Europa sollten ihre IT kaufmännisch künftig wie ein Wertpapierdepot steuern: mit Echtzeitkennzahlen statt Jahresbudgets und mit Blick auf die Rendite der IT-Investitionen. Unternehmen, die Finanz-, Technologie- und Geschäftsteams zusammenbringen (FinOps), senken die Risiken von Kostenexplosionen und Innovationsstaus erheblich. Das zeigen Analysen für…

News | Infrastruktur | Nachhaltigkeit | Rechenzentrum

High Performance, Low Carbon: zukunftssichere Kühlung für Rechenzentren mit ebm-papst

Künstliche Intelligenz und High Performance Computing (HPC) erhöhen die Leistungsdichte in Rechenzentren rasant. Damit wächst der Bedarf an effizienten, skalierbaren Kühlkonzepten. Für diese Anforderungen bietet ebm-papst leistungsstarke Ventilatoren für Rear Door Heat Exchanger (RDHx) und InRow Kühlung auf Basis von Liquid-to-Air Konzepten.

News | Trends 2026 | Effizienz | Trends Infrastruktur | Trends Geschäftsprozesse | Infrastruktur | Künstliche Intelligenz | Rechenzentrum

Unternehmens-KI gewinnt an Bedeutung – Agentic AI rückt in den Fokus von CIOs

CIOs in Europa und dem Nahen Osten rechnen bei KI-Investitionen mit einer Rendite von bis zu 178 Prozent. Mit der zunehmenden Nutzung von Agentic AI werden weitere Effizienzgewinne erwartet. Mehr als die Hälfte der Unternehmen in Europa und dem Nahen Osten (57 Prozent) befindet sich in einer fortgeschrittenen oder späten Phase der KI-Einführung. Allerdings verfügen…

News | Effizienz | Produktmeldung | Rechenzentrum

Vertiv erweitert sein Angebot an flexiblen, energieeffizienten Perimeter-Kühlsystemen für kleine, mittlere und Edge-Anwendungen in EMEA

Das CoolPhase Perimeter PAM-Kühlsystem mit niedrigem Treibhauspotenzial von Vertiv™ umfasst Vertiv™ EconoPhase-Modelle mit gepumptem Kältemittel-Economizer, welche die EU-F-Gas-Verordnung erfüllen, für mehr Sicherheit sorgen und kein Brandrisiko darstellen. Vertiv, ein weltweiter Anbieter für kritische digitale Infrastrukturen, erweitert die luftgekühlte Vertiv™ CoolPhase Perimeter PAM-Reihe um neue Kühlsysteme und den Vertiv™ CoolPhase Condenser. Diese Lösung ist ab sofort in…

News | Infrastruktur | Künstliche Intelligenz | Rechenzentrum | Strategien

Regionale Datensouveränität im Zeitalter der KI

Wie das Spannungsfeld zwischen Freiheit und Regulierung maximalen Mehrwert für Unternehmen schafft. Als Apollo 13 infolge der Explosion eines Sauerstofftanks in über 200.000 Meilen Entfernung von der Erde in eine kritische Situation geriet, standen die Ingenieure der NASA vor der Aufgabe, unter extremen Beschränkungen handlungsfähig zu bleiben. Rasche Entscheidungen mussten innovative Lösungsansätze mit unverrückbaren…

News | Künstliche Intelligenz | Produktmeldung | Rechenzentrum

Supermicro kündigt Unterstützung für NVIDIA Vera Rubin NVL72 und HGX Rubin NVL8 Systeme an

Supermicro, ein Anbieter von IT-Gesamtlösungen für KI, Cloud, Storage und 5G/Edge, kündigt in Zusammenarbeit mit NVIDIA den Ausbau seiner Fertigungs- und Flüssigkeitskühlungskapazitäten an, um frühzeitige Bereitstellungen von Rechenzentrumsplattformen im großen Maßstab zu ermöglichen, die für die neu vorgestellten NVIDIA Vera-Rubin- und Rubin-Plattformen optimiert sind. Dank der beschleunigten Entwicklung und der Zusammenarbeit mit NVIDIA ist Supermicro…