Illustration Absmeier foto freepik

Die Cybersicherheitslage Deutschlands ist angespannt: Insbesondere durch schlecht geschützte Angriffsflächen ist die Bundesrepublik im digitalen Raum verwundbar [1]. Mit dem im Deutschen Bundestag verabschiedeten Gesetz zur Umsetzung der europäischen NIS2-Richtlinie wird das nationale IT-Sicherheitsrecht umfassend modernisiert: Die Richtlinie erhöht die Anforderungen an die Cybersicherheit bestimmter Unternehmen sowie der Bundesverwaltung.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) nimmt in beiden Bereichen eine Schlüsselposition ein. Es wird Aufsichtsbehörde für die von der Richtlinie betroffenen Unternehmen; zudem wird es in der Funktion des Chief Information Security Officer (CISO) zentrale Stelle für die Cybersicherheit der Bundesverwaltung.

Von 4.500 auf 29.500

Das NIS2-Umsetzungsgesetz umfasst eine Novellierung des BSI-Gesetzes (BSIG), von dem bislang ca. 4.500 Einrichtungen des Wirtschaftraums erfasst waren: Betreiber kritischer Infrastrukturen, Anbieter digitaler Dienste und Unternehmen im besonderen öffentlichen Interesse. Mit dem Inkrafttreten des NIS2-Gesetzes wird dieser Radius um die Kategorien »wichtige Einrichtungen« und »besonders wichtige Einrichtungen« erweitert, so dass das BSI künftig rund 29.500 Einrichtungen beaufsichtigen wird, für die neue gesetzliche Pflichten in der IT-Sicherheit gelten: Betroffene Unternehmen müssen sich beim BSI registrieren, erhebliche Sicherheitsvorfälle melden sowie technische und organisatorische Risikomanagement-Maßnahmen implementieren.

CISO Bund

Von den Einrichtungen der Bundesverwaltung verlangt das Gesetz, Mindestanforderungen der Informationssicherheit zu erfüllen, die sich u.a. aus dem IT-Grundschutz-Kompendium des BSI und Mindeststandards für die Sicherheit in der Informationstechnik des Bundes ergeben. Der angespannten Lage im Cyberraum muss zudem eine robuste IT-Governance-Struktur in der Bundesverwaltung entgegengesetzt werden, die sich über alle Ressorts, Behörden und Institutionen der erstreckt und dem Ziel dient, IT-Sicherheit gemeinsam zu organisieren und kontinuierlich zu verbessern. Die Koordination dieser Aktivitäten übernimmt künftig das BSI in der Rolle des Chief Information Security Officer (CISO Bund).

BSI-Präsidentin Claudia Plattner:

»Mit diesem Gesetz hat Deutschland einen wichtigen Meilenstein auf dem Weg zu einer resilienten Cybernation erreicht, denn wir schützen damit einen entscheidenden Teil unserer digitalen Angriffsfläche viel besser als bisher. Ich danke ausdrücklich dem Bundesinnenminister sowie allen Mitgliedern der Bundesregierung und des Deutschen Bundestages, die dies ermöglicht haben. Zudem danke ich herzlich dem Bundesdigitalmister für seine Unterstützung – wir freuen uns sehr auf die Intensivierung der Zusammenarbeit. Es ist von großem Nutzen, dass Mandat, Expertise und Ressourcen für die operative Umsetzung von Cybersicherheit innerhalb der Bundesverwaltung nun an einer Stelle gebündelt und stringent eingesetzt werden können. Diese Aufgabe nehmen wir gerne an, wir sind uns ihrer Größe aber auch mehr als bewusst. Daher werden wir in kollegialer Zusammenarbeit mit den Regierungsressorts die dringend benötigte Resilienz der Bundesverwaltung signifikant stärken, Digitalisierungsprojekte des Bundes konstruktiv begleiten und dabei nicht nur die nötige Fachkompetenz, sondern auch Neutralität, Aufwandseffizienz und Kontinuität sicherstellen. Für die von der NIS-2-Regulierung erfassten Unternehmen tun wir bereits jetzt sehr viel mit vielseitigen Beratungs- und Unterstützungsangeboten. Diese werden wir mit Inkrafttreten des Gesetzes erneut ausweiten.«

Mit einem Starterpaket wird das BSI betroffenen Unternehmen klare Informationen an die Hand geben, um die Verpflichtungen, die sich aus der NIS-2-Richtlinie ergeben, erfolgreich umzusetzen. Mit Inkrafttreten wird das BSI zudem virtuelle Kick-off-Seminare anbieten, in denen Unternehmen unter anderem Schritt-für-Schritt-Anleitungen für die Betroffenheitsprüfung sowie Registrierungs- und Meldeprozesse erhalten.

[1] https://medien.bsi.bund.de/lagebericht/de/index.html

Zusammenfassung und Bewertung der IT-Sicherheitslage in Deutschland

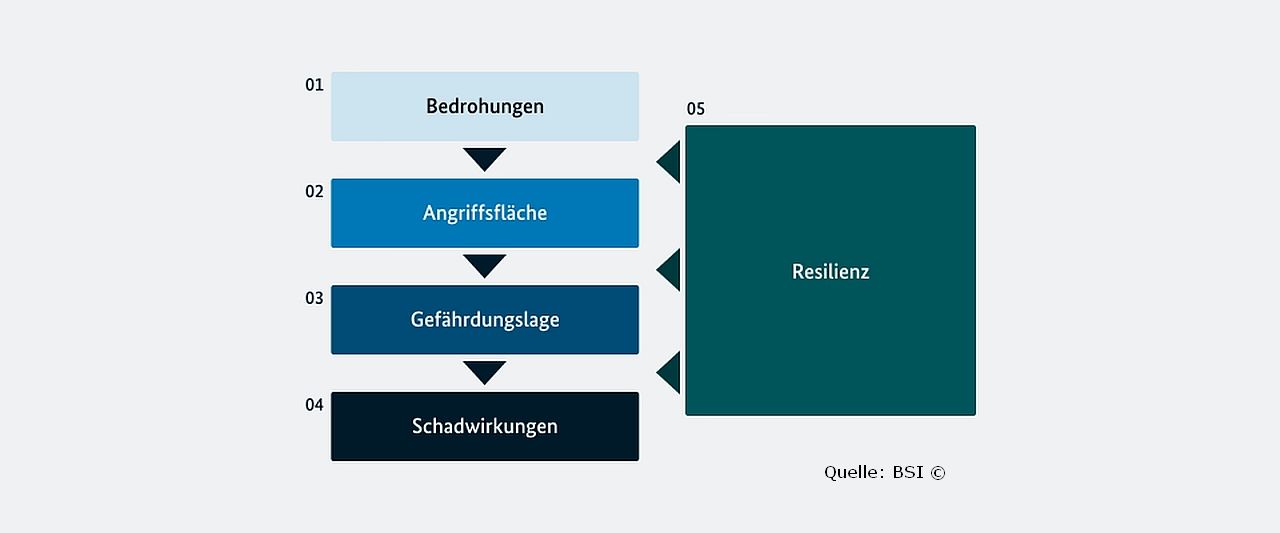

Das BSI beobachtet die Lage der Cybernation Deutschland in den Dimensionen (1) Bedrohungen, (2) Angriffsfläche, (3) Gefährdungen, (4) Schadwirkungen und (5) Resilienz. Trifft eine Bedrohung, beispielsweise ein Schadprogramm, auf eine Angriffsfläche, zum Beispiel einen Webserver, entsteht eine Gefährdung. Eine Gefährdung ist also beispielsweise ein Cyberangriff, der je nach Resilienz (etwa dem Stand der Sicherheitsupdates) Schadwirkungen (zum Beispiel einen Datenabfluss) zur Folge haben kann. Oder anders ausgedrückt: Eine Schwäche (Angriffsfläche) wird ausgenutzt von einem Akteur (Bedrohung), der damit in einer Aktion (Gefährdung) einen Schaden (Schadwirkung) anrichtet.

Die IT-Sicherheitslage in Deutschland bleibt auf angespanntem Niveau. Durch die fortschreitende Digitalisierung wachsen Angriffsflächen, die zu schlecht geschützt werden. Im Kontext geopolitischer Konflikte nehmen APT-Aktivitäten zu.

Die IT-Sicherheitslage in Deutschland blieb im aktuellen Berichtszeitraum 1.7.2024 bis 30.6.2025 auf weiterhin angespanntem Niveau. Dies war auch auf zu viele immer noch zu schlecht geschützte Angriffsflächen zurückzuführen. Viele Behörden, Unternehmen und andere Organisationen machten es Angreifern nach wie vor zu leicht, sodass diese mit vergleichsweise geringem Aufwand und einfachen Mitteln weiterhin großen Schaden anrichten konnten. Denn Angreifer gingen mehr und mehr den Weg des geringsten Widerstandes und suchten sich jene Ziele aus, die am leichtesten angreifbar waren, das heißt deren Angriffsflächen das niedrigste Schutzniveau aufwiesen. Das betraf insbesondere kleine und mittlere Unternehmen sowie Institutionen des politischen und vorpolitischen Raums, deren Web-Angriffsflächen nicht ausreichend geschützt waren. Nach dem Kosten-Nutzen-Kalkül cyberkrimineller Angreifer gibt es keine uninteressanten Ziele mehr, bei denen vermeintlich »nichts zu holen« wäre. Jede aus dem Internet erreichbare Institution oder Person ist prinzipiell bedroht, jede und jeder ist ein interessantes Ziel. Im aktuellen Berichtszeitraum führte dies unter anderem dazu, dass Schwachstellen zunehmend ausgenutzt (Exploitation) und mehr Daten exfiltriert und veröffentlicht wurden (Datenleaks). Eine gesamtgesellschaftliche Steigerung der Präventionsfähigkeiten durch ein wirksames Angriffsflächenmanagement aufseiten der Verteidiger ist daher das Gebot der Stunde.

Die Lage im Einzelnen:

- Bedrohungslage: Stabilisierung auf hohem Niveau

Im Cybercrime-Bereich führten internationale Strafverfolgungsmaßnahmen zu einer Stabilisierung der Bedrohungslage. Zwei vormals sehr aktive Angreifergruppen haben ihre Aktivitäten nahezu vollständig eingestellt. Demgegenüber war im Kontext geopolitischer Konflikte eine Zunahme an APT-Aktivitäten in den betreffenden Regionen zu verzeichnen. Zudem wurden im aktuellen Berichtszeitraum neue Angriffsinfrastrukturen bekannt. Insbesondere zwei neue, große IoT-Botnetze fielen durch Schadsoftware auf, die bereits im Produktionsprozess auf die Geräte gelangt war. Da die Geräte bereits vorinfiziert in den Handel kamen und auch nicht nachträglich bereinigt werden konnten, gab es für Nutzende keine wirksamen Gegenmaßnahmen. Betroffen waren rund 40.000 IoT-Geräte.

- Angriffsfläche: Web-Angriffsflächen werden bedeutender

Die Angriffsflächen in Deutschland wachsen im Zuge der Digitalisierung. Präventive Maßnahmen müssen Schritt halten. Unter den aus dem Internet erreichbaren .de-Domains boten im aktuellen Berichtszeitraum noch rund 61 Prozent ausschließlich das alte, weniger sichere IPv4-Protokoll an. Darüber hinaus waren zu 47 Prozent der erreichbaren IP-Adressen hinter .de-Domains sensible Informationen öffentlich aus dem Internet einsehbar, darunter solche wie Geoinformationen oder sogar Informationen über potenzielle Schwachstellen. Auch digitale Kommunikationswege wie E-Mail-Adressen, Social-Media-Accounts, Messenger-Accounts und SMS-fähige Telefonnummern bieten weiterhin große, schwer zu schützende Angriffsflächen. Darüber hinaus können Schwachstellen in jeglicher Form von IT-Produkten auftreten. Im aktuellen Berichtszeitraum wurden durchschnittlich täglich 119 neue Schwachstellen bekannt, ein Wachstum von rund 24 Prozent gegenüber dem vergangenen Berichtszeitraum, das nur teilweise auf eine veränderte Meldepraxis zurückzuführen war. Schwachstellen in Perimetersystemen waren – wie schon in den vergangenen Jahren – ein wichtiges Einfallstor für Cyberangriffe.

- Gefährdungslage: mehr Schwachstellen-Exploits, mehr Datenleaks

Die Gefährdungslage war im aktuellen Berichtszeitraum weiterhin angespannt. Die Zahl der angezeigten Ransomware-Angriffe blieb nach Erkenntnissen des Bundeskriminalamts mit 950 weitgehend unverändert. Cyberkriminelle setzten dabei erfolgreiche Angriffsstrategien der letzten Jahre fort. So wurden nicht nur immer mehr kleine und mittlere Unternehmen angegriffen (80 % der angezeigten Angriffe). Die Angriffe führten in den meisten Fällen auch zu Datenleaks (bzw. deren Androhung), gegen die es aufseiten der Geschädigten keine Bewältigungsstrategien gibt. Backups bleiben essenziell gegen Ransomware, helfen aber nicht gegen Datenleaks. Zudem erpressen Angreifer auch immer häufiger mit Daten, die sie aus unzureichend gesicherten Datenbanken oder aus schwachstellenbehafteten Systemen im Internet exfiltrieren. Auch hier helfen nur wirksame Präventivmaßnahmen im Rahmen eines strukturierten Angriffsflächenmanagements. Hinsichtlich der Angriffsvektoren zeigte sich im Berichtszeitraum daher folgerichtig, dass die Ausnutzung von Schwachstellen in Web-Angriffsflächen mittels Exploitation weiter an Bedeutung gewann. Angriffe per E-Mail gingen demgegenüber spürbar zurück. Hintergrund dürfte unter anderem die weitere Verlagerung von digitaler Kommunikation auf andere Kanäle wie etwa Social Media oder Messenger sein, die Angreifer ebenfalls seit Jahren zunehmend für die Verteilung von Malware- oder Phishing-Mails nutzen. Das Angriffsflächenmanagement vielfältiger digitaler Kommunikationswege stellt eine besondere Herausforderung dar.

- Schadwirkungen: mehr Datenleaks, weniger Lösegelder

Die größten Schadwirkungen erzielten Angreifer im aktuellen Berichtszeitraum weiterhin mit Ransomware in Verbindung mit Datenleaks. Bedeutsamer wurden aber auch reine Datenleaks. Kerngeschäft der Cyberakteure ist hier zwar immer noch die Erpressung. Die Erbeutung von Zugangsdaten, die sich im Darknet gut weiterverkaufen lassen, spielt jedoch eine immer größere Rolle. So stieg nicht nur die Zahl der durch Datenabfluss unmittelbar geschädigten Unternehmen und anderen Institutionen. Da häufig Kundendaten auf unzureichend gesicherten Webservern betroffen waren, waren auch mehr Geschäftskunden sowie Verbraucherinnen und Verbraucher als Einzelpersonen mittelbar betroffen. Die Summe der insgesamt gezahlten Lösegelder ist zurückgegangen. Dies resultiert daraus, dass Cyberangreifer mehr und mehr auch mittlere, kleine und Kleinstunternehmen mit schwach geschützten Angriffsflächen angreifen, und zwar selbst dann, wenn diese je Fall weniger Lösegeld erwarten lassen.

- Resilienz:

- Verbraucherinnen und Verbraucher: digitale Sorglosigkeit verbreitet sich

Resilienzmaßnahmen stehen zwar zur Verfügung, allerdings ist im zweiten Jahr in Folge ihr Bekanntheitsgrad unter den Verbraucherinnen und Verbrauchern gesunken und sie werden weniger angewandt. Das betraf insbesondere die Verwendung und das Management von sicheren Passwörtern. Um dem Trend zur Verwendung unsicherer Passwörter entgegenzuwirken, bieten sich Passkeys an, das heißt kryptografische Schlüsselpaare, die zum Beispiel unkompliziert mittels Fingerabdruck freigegeben werden können. - Kritische Infrastrukturen: langsame, stetige Verbesserung

Die Resilienz der kritischen Infrastrukturen wächst langsam, aber stetig. Immer mehr Betreiber erfüllen inzwischen die Mindestanforderungen (Reifegrad 3), es zeigen sich jedoch noch deutliche Abstufungen zwischen den Präventions-, Verteidigungs- und Bewältigungsfähigkeiten. Während rund 80 Prozent der Betreiber bereits ein Informationssicherheitsmanagementsystem (ISMS) mit einem Reifegrad von mindestens 3 führten, lag der Anteil bei Business-Continuity-Management-Systemen mit knapp zwei Dritteln deutlich darunter. Bei Systemen zur Angriffserkennung besteht hingegen noch deutlicher Nachholbedarf (48 %). - Kleine und mittlere Unternehmen: Alle sind gefährdet – viele, ohne es zu wissen

Flächendeckende Resilienz der kleinen und mittleren Unternehmen (KMU) in Deutschland bleibt eine große Herausforderung. Vielen mangelt es nicht nur an Wissen und Fähigkeiten zur IT-Sicherheit, sondern bereits an der grundlegenden Einsicht, dass sie sehr wohl ein lohnendes Ziel für Cyberangriffe darstellen. Hintergrund dürfte eine grundlegende Fehleinschätzung der Bedrohungs- und Gefährdungslage sein: Für cyberkriminelle Angreifer sind weder Umsatz noch Branche ausschlaggebende Kriterien der Zielauswahl, sondern der Aufwand für den Angriff muss in einem günstigen Verhältnis zum erwarteten Nutzen stehen. Und dieser Aufwand steigt, je besser potenzielle Ziele geschützt sind. Angreifer suchen daher gezielt nach den verwundbarsten Angriffsflächen, denn auch Angriffe gerade auf kleine und Kleinstunternehmen lohnen sich, wenn der Aufwand vergleichsweise gering ist. Ziel für alle KMU muss es also sein, sich durch möglichst gut geschützte Angriffsflächen unattraktiv für Cyberkriminelle zu machen. Einen Einstieg in die Verbesserung der Cyberresilienz für KMU bietet der CyberRisikoCheck auf Basis der eigens entwickelten DIN SPEC 27076. - Institutionen des vorpolitischen und politischen Raums: »Kronjuwelen« der Demokratie in Deutschland müssen cyberresilient werden

Wie die KMU haben sich auch politische und politiknahe Stiftungen, Vereine, Verbände sowie politische Parteien noch gar nicht als attraktives Ziel für potenzielle Cyberangriffe erkannt. Dabei bieten sie unter Umständen nicht nur direkte Zugänge zu politischen Entscheidungsträgern, sondern auch sensible Informationen über nicht öffentliche und halböffentliche politische Debatten sowie über die politischen Willensbildungsprozesse in Deutschland. Im Rahmen fremdstaatlicher Destabilisierungsstrategien gegen demokratische Institutionen in Deutschland sind derartige Informationen von entscheidendem Wert. Sie sind oftmals wichtige Voraussetzungen für Informationsoperationen, die beispielsweise politische Stimmungen beeinflussen sollen oder die ganz grundsätzlich auf die Destabilisierung der Demokratie in Deutschland zielen. Vorgaben für die Cyberresilienz der Institutionen, die die demokratische politische Willensbildung in Deutschland tragen, werden bislang noch nicht gesetzlich geregelt. Die wehrhafte Demokratie sollte dies dringend nachholen.

Fazit

Für die Lage der IT-Sicherheit in Deutschland besteht im Jahr 2025 kein Grund zur Entwarnung: Sie bleibt weiterhin auf angespanntem Niveau. Zwar sind wiederholt Erfolge gegen Cyberkriminalität zu verzeichnen, die sich weiter zuspitzende geopolitische Lage führt aber zu einer unverändert angespannten IT-Sicherheitslage. Ein wesentlicher Faktor dafür sind weiterhin die unzureichend geschützten Angriffsflächen.

Die Lageentwicklung wird in diesem ersten Online-Bericht des BSI noch deutlicher als in den Vorjahren durch quantitative Messungen dargestellt. Die Anzahl der Diagramme und Tabellen hat sich mit über 70 mehr als verdoppelt, während die Texte prägnanter gehalten sind und sich auf die statistischen Aussagen fokussieren. Dafür führen mehr Links als in den Vorjahren zu vertiefenden Informationen und zahlreiche Verweise stellen Querverbindungen her.

Wie schon im vorangegangenen Jahr hat das BSI auch in diesem Berichtszeitraum die Lage der Cybernation Deutschland in den fünf Dimensionen Bedrohungen, Angriffsfläche, Gefährdungen, Schadwirkungen und Resilienz beobachtet. Die noch konsequentere Darstellung der Lage in statistischen Messzahlen erleichtert Schlussfolgerungen: So werden einerseits Handlungsbedarfe, zum Beispiel im Bereich der Datenleaks oder der maliziösen Webseiten, direkt belegbar. Andererseits sind aber auch Erfolge messbar, etwa beim Botnetz-Monitoring im Rahmen des BSI-Sinkholing. Damit hat das BSI einen wichtigen Meilenstein auf dem Weg hin zu einem vollständigen Wirksamkeitsmonitoring und einem umfassenden, quantitativ messbaren Cyberlagebild für Deutschland erreicht.

Die Entwicklung der Cybersicherheit im Berichtszeitraum

In der Dimension Bedrohungen sind in diesem Jahr durchaus positive Trends zu beobachten. Im Cybercrime-Bereich führten internationale Strafverfolgungsmaßnahmen zu einer Stabilisierung. Namentlich mit LockBit und Alphv konnten zwei vormals sehr aktive Angreifergruppen nahezu ausgeschaltet werden. Bei den Angriffsinfrastrukturen stachen im Berichtszeitraum insbesondere die Botnetze Badbox und Vo1d als die größten und aktivsten hervor. An der Bekämpfung von Botnetzen in Deutschland war das BSI mit Sinkholing-Maßnahmen beteiligt.

Die Angriffsflächen in Deutschland – insbesondere Web-Angriffsflächen – zeigen dagegen nach wie vor einen besorgniserregenden Zustand. Web-Angriffsflächen müssen mehr professionelle Aufmerksamkeit durch wirksames Angriffsflächenmanagement erhalten. So werden beispielsweise viel zu oft bekannte Schwachstellen in Perimetersystemen zu spät oder gar nicht gepatcht. Im aktuellen Berichtszeitraum wurden darüber hinaus durchschnittlich täglich 119 neue Schwachstellen in IT-Systemen bekannt, ein Wachstum von rund 24 Prozent im Vergleich zum vergangenen Berichtszeitraum. Angriffsflächenmanagement für Web-Angriffsflächen muss ab sofort genauso selbstverständlich werden wie es z. B. Antiviren-Software für Mail-Angriffsflächen heute schon ist.

Die im Berichtszeitraum beobachteten Gefährdungen, das heißt die Zahl der tatsächlichen Angriffe, Vorfälle und Störungen, gingen damit auch in diesem Jahr nicht zurück. Erfolge im Bereich der Bedrohungen führen wegen zu vieler zu schlecht geschützter Angriffsflächen noch nicht zu einer Abnahme der Gefährdungen. Dabei setzte sich konkret der Trend weg von großen, aufwendigen Angriffen hin zu vielen kleinen, einfach durchzuführenden fort: rund 80 Prozent der angezeigten Angriffe, zum Beispiel mit Ransomware, richteten sich gegen kleine und mittlere Unternehmen (KMU), denen häufig die Mittel und das Wissen fehlen, um sich selbstständig zu schützen.

In der Dimension Schadwirkung beobachtete das BSI ebenso weiterhin hohe Werte. Die Anzahl der Leak-Geschädigten nahm zu, ebenso wie Zugangsdatendiebstähle. Während die Bereitschaft zur Zahlung von Lösegeldern im aktuellen Berichtszeitraum weiter sank, wurden im Zuge von Datenleaks nach Exploitation-Angriffen die durchschnittlich höchsten Lösegelder seit Beginn der Aufzeichnungen registriert. Hinzu kommen die Kosten durch entgangene Einnahmen bei angriffsbedingten Systemausfällen sowie Kosten für IT-forensische Untersuchungen oder für die Wiederherstellung von IT-Systemen.

Die dargestellten Gefährdungen und Schadwirkungen im BSI-Lagebericht 2025 zeigen, dass in der Dimension Resilienz noch großer Handlungsbedarf besteht. Vor allen Dingen die eigenen Angriffsflächen müssen verstärkt in den Fokus genommen werden. Während hier beispielsweise die meldepflichtigen KRITIS-Betreiber stetig Fortschritte bei ihren ISMS- und BCMS-Reifegraden erzielen, stehen wirksame Maßnahmen insbesondere bei vulnerablen Gruppen wie beispielsweise KMU, politiknahen Institutionen oder Verbraucherinnen und Verbrauchern überwiegend noch aus.

Die Schlussfolgerung des BSI: Angriffsflächen schützen!

Der Schutz der Angriffsflächen ist 2026 der entscheidende Hebel, um die Cybersicherheit zu verbessern. Wie der diesjährige Bericht zeigt, suchen Angreifer verstärkt einfach anzugreifende Ziele mit schlechter Resilienz aus. Alle Institutionen müssen ihre Risikobewertung entsprechend anpassen: Je schlechter eine Angriffsfläche geschützt wird, desto wahrscheinlicher wird ein erfolgreicher Angriff. Dagegen senkt jedes konsequente Angriffsflächenmanagement – etwa ein restriktives Zugangsmanagement, zeitnahe Updates oder die Minimierung öffentlich erreichbarer Systeme – das Risiko erfolgreicher Angriffe unmittelbar. Dies trifft nicht nur auf große und umsatzstarke Unternehmen zu, sondern genauso auf KMU, Behörden, Wissenschaft sowie Bürgerinnen und Bürger. Und nur, wer sich aktiv schützt, erhöht die Chancen, Gefährdungen zu entgehen oder Schadwirkungen zu minimieren.

Die Analyse und das Management der eigenen Angriffsflächen müssen daher in jedem Unternehmen und jeder Institution – ob klein oder groß – als unverzichtbarer Teil eines effektiven Risikomanagements verstanden werden. Zudem müssen Hersteller, Diensteanbieter und staatliche Stellen gemeinsam an sicheren Produkten arbeiten und für Unternehmen und Verbrauchende einen besseren Schutz bieten. Aber auch die Bürgerinnen und Bürger müssen ihr Bewusstsein für Cybersicherheit erhöhen und resilienter werden.

Alle gesellschaftlichen Akteure, Wirtschaft, Staat, Forschung, Verbraucherschutz und auch die Verbrauchenden selbst sind gefordert, künftig noch stärker wirksame Maßnahmen zum Schutz ihrer Angriffsflächen zu ergreifen.

https://medien.bsi.bund.de/lagebericht/de/vorworte-und-fazit/

4377 Artikel zu „Cybersicherheit“

Trends 2026 | Ausgabe 9-10-2025 | Security Spezial 9-10-2025 | News | Trends Security | IT-Security

Cybersicherheit in Zahlen – Unterschätzte Schwachstellen in der IT-Sicherheit

News | Industrie 4.0 | Infrastruktur | IT-Security | Kommentar | Strategien | Tipps

Der Dominoeffekt: Warum der Jaguar-Land-Rover-Angriff das Versagen isolierter Cybersicherheit offenbart

Ein Kommentar von Gerald Eid, Regional Managing Director EMEA bei Getronics Der Cyberangriff auf Jaguar Land Rover ist mehr als nur eine weitere Schlagzeile. Der geschätzte Schaden liegt bei fast zwei Milliarden Pfund, über 5.000 Organisationen sind betroffen. Dem Cyber Monitoring Centre zufolge handelt es sich um den wirtschaftlich schädlichsten Cyberangriff, den die britische Volkswirtschaft…

Ausgabe 9-10-2025 | Security Spezial 9-10-2025 | News | IT-Security | Künstliche Intelligenz

Cybersicherheit mit KI – Hybride SOC-Modelle gegen Cyberbedrohungen

Künstliche Intelligenz (KI) birgt großes Potenzial für die Cybersicherheit in Unternehmen. Insbesondere im Security Operation Center (SOC) kann KI Prozesse optimieren, Analysten entlasten und Bedrohungen frühzeitig erkennen. Das gelingt jedoch nur in Synergie mit menschlichem Know-how und umfassender Cybersecurity-Erfahrung.

News | Favoriten der Redaktion | IT-Security | Lösungen | Rechenzentrum | Services

Wie SASE die Cybersicherheit verändert

Blickt man auf die schiere Menge an erfolgreichen Cyberangriffen in den letzten Monaten, so scheint es, als seien die Angreifer schneller, besser koordiniert und finanzstärker als je zuvor. Reflexartig wird gefordert, dass angesichts der Bedrohungslage mehr Geld für die Sicherheit ausgegeben werden muss. Und das, obwohl auch viele der von Sicherheitsverletzungen betroffenen Unternehmen hohe Beträge…

Trends 2025 | News | Trends Wirtschaft | Business | Trends Security | Favoriten der Redaktion | IT-Security | Services

Sind die Deutschen fit beim Thema Cybersicherheit?

Ein Viertel der Befragten in Deutschland haben in einer Umfrage der Statista Consumer Insights angegeben, dass sie sich über das Thema Cybersecurity gut informiert fühlen [1]. Damit liegen die Bundesbürger gleichauf mit den Einwohnern der USA. In Österreich, Frankreich und Spanien liegt der Anteil knapp darunter, in Polen und der Schweiz knapp darüber. China ist…

News | IT-Security | Kommentar | Künstliche Intelligenz

Warum KI ein Teil der Cybersicherheit von Unternehmen sein sollte

Künstliche Intelligenz beschleunigt die Reaktion auf Cyberangriffe und hilft bei der Entwicklung von Verteidigungsstrategien, die auf neue Bedrohungen zugeschnitten sind. Expertenkommentar von Joel Carusone, Senior Vice President of Data and Artificial Intelligence bei NinjaOne KI ist ein mächtiger Verbündeter im Kampf gegen Cyberbedrohungen. In einer aktuellen Umfrage des Ponemon Institute geben 56 Prozent…

News | Business Process Management | IT-Security | Strategien | Tipps

Cybersicherheit beginnt mit Zweifel – und endet mit operativer Resilienz

Mit der Umsetzung der EU-NIS2-Richtlinie steht Deutschland vor einem Wendepunkt in der Cybersicherheit. Das Bundeskabinett hat im Sommer 2025 den Entwurf des NIS2-Umsetzungsgesetzes verabschiedet, und Anfang 2026 soll das Gesetz endgültig in Kraft treten. Damit fallen erstmals rund 29.000 Unternehmen in Deutschland unter strenge Sicherheitsanforderungen. Für viele mittelständische Betriebe, öffentliche Einrichtungen und Betreiber kritischer Infrastrukturen…

Trends 2025 | News | Trends Security | IT-Security | Trends 2030 | Strategien | Tipps

Die Zukunft der Cybersicherheit liegt in der Prävention – nicht in Erkennung und Reaktion

»Eine rein DR-basierte Verteidigung reicht nicht mehr aus, um Vermögenswerte gegen KI-gestützte Angreifer zu schützen. Unternehmen müssen zusätzliche, präventive und autonom wirkende Gegenmaßnahmen ergreifen, um potenzielle Angriffe zu neutralisieren, bevor sie stattfinden.« Bis 2030 werden präventive Cybersicherheitslösungen mehr als die Hälfte der weltweiten IT-Sicherheitsausgaben beanspruchen. 2024 lag ihr Anteil noch bei unter 5 %.…

News | Infrastruktur | IT-Security | Lösungen | Strategien

Cybersicherheit im Fokus: Warum Resilienz und Kontrolle neu priorisiert werden müssen

Digitale Angriffe treffen heute ganze Organisationen und wirken tief in deren Systeme hinein. Sie zielen nicht nur auf kritische Infrastrukturen, sondern auf Unternehmen aller Branchen. Damit wächst der Druck auf Verantwortliche, ihre Sicherheitsstrategien neu auszurichten. Die entscheidende Frage lautet: Wie lassen sich Widerstandsfähigkeit und digitale Souveränität dauerhaft gewährleisten? Anfang Juni herrscht bei den Kliniken…

News | Digitalisierung | Infrastruktur | IT-Security | Logistik | Tipps | Whitepaper

Cybersicherheit im Straßenverkehr

Zum Start der Internationalen Automobil-Ausstellung (IAA) hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) einen Bericht zur Cybersicherheit im Straßenverkehr 2025 veröffentlicht, der verdeutlicht, warum es sich um eine Aufgabe mit wachsender Relevanz handelt: Digitale Dienste, Over-the-Air-Updates und vernetzte Steuergeräte prägen zunehmend die Fahrzeugarchitekturen, der Einsatz künstlicher Intelligenz (KI) in Assistenzsystemen und automatisierten Fahrfunktionen…

News | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Tipps

Die Zukunft der Cybersicherheit: Multi-Agenten-Systeme im Einsatz

Multi-Agenten-Systeme (MAS) haben das Potenzial, die Cybersicherheit in Unternehmen maßgeblich zu steigern. Allerdings müssen die KI-Agenten nicht nur intelligent, sondern auch interoperabel, vertrauenswürdig und resilient sein. Experten für Managed Extended Detection and Response (MXDR), nennen die größten Herausforderungen, die MAS im Cybersecurity-Bereich mit sich bringen – und skizzieren praktische Lösungsansätze. Künstliche Intelligenz ist im…

News | Digitalisierung | Favoriten der Redaktion | IT-Security | Künstliche Intelligenz | Logistik | Strategien | Tipps

GenAI-Modelle gefähren die Cybersicherheit der Automobilindustrie

Die Integration von GenAI in Automobilsysteme bringt nicht nur Vorteile, sondern birgt auch Risiken für die gesamte Lieferkette. Die Integration von GenAI in Fahrzeugsysteme bringt neben neuen Funktionen auch die Einbettung eines IT-Systems mit sich, das eigenständig lernt, sich weiterentwickelt und autonom arbeitet. Diese adaptiven und dynamischen, während des gesamten Lebenszyklus im Fahrzeug verbleibenden…

News | IT-Security | Services | Ausgabe 7-8-2025 | Security Spezial 7-8-2025

Managed Security Operations Center – Souveräne Cybersicherheit mit einem Managed SOC

IT-Verantwortliche haben es heutzutage mit einer verschärften Cybersicherheitslage zu tun: Die Anzahl der Angriffe nimmt kontinuierlich zu, die Attacken werden immer raffinierter und sind schwer zu erkennen. Gleichzeitig fehlt es in vielen Unternehmen an qualifizierten Fachkräften, spezifischem Know-how und zeitlichen Ressourcen. Eine effektive und umfassende Absicherung der IT-Systeme ist bei dieser Ausgangslage schwer umsetzbar. Eine praktikable Lösung bietet ein Managed Security Operations Center (Managed SOC).

News | IT-Security | Kommunikation | Ausgabe 7-8-2025 | Security Spezial 7-8-2025

Versteckte Risiken – Mitarbeiter als Cybersicherheitsrisiko

Cyberangriffe werden immer raffinierter, insbesondere durch neue Technologien und die Notwendigkeit ständig verbunden zu sein. Daher ist es für Unternehmen entscheidend, ihre Mitarbeiter so zu schulen, dass sie diese komplexen Angriffe effektiv erkennen und darauf reagieren können. Amit Kapoor, Vizepräsident und Head of Continental Europe bei Tata Communications, spricht darüber, wie Mitarbeiter sowohl Schwachstelle als auch erste Verteidigungslinie bei Cybersicherheitsvorfällen sein können.

Trends 2025 | News | Trends Infrastruktur | Industrie 4.0 | IT-Security | Künstliche Intelligenz | Whitepaper

Zunehmende Cyberrisiken in der Fertigung: 61 Prozent der Cybersicherheitsexperten planen Einführung von KI

Laut des Berichts zum Stand der intelligenten Fertigung zählt Cybersicherheit mittlerweile nach der Wirtschaftslage zu den größten externen Bedenken. Rockwell Automation hat die Ergebnisse des zehnten Jahresberichts zum Stand der intelligenten Fertigung bekannt gegeben. Der Bericht basiert auf Erkenntnissen von über 1500 Führungskräften in der Fertigung aus 17 der wichtigsten Industrieländer und zeigt: Cybersicherheit…

News | Business Process Management | IT-Security | Tipps

Cyberrisiken gezielt managen: Strukturiertes Risikomanagement für nachhaltige Cybersicherheit

Mit System gegen digitale Bedrohungen: Fünf Schritte für ein robustes Cyber-Risikomanagement. Die Bedrohungslage im Cyberraum spitzt sich zu. Angreifer setzen zunehmend auf KI-gestützte Techniken, während Unternehmen durch Cloud-Technologien, vernetzte Systeme und externe Dienstleister immer komplexeren Risiken ausgesetzt sind. Durch einen strukturierten, kontinuierlichen Risiko-Management-Prozess gelingt es, trotz dieser Dynamik den Überblick zu behalten. Philipp Behre, Field…

News | Trends 2024 | Business | Trends Security | IT-Security | Kommunikation

Kernthema statt Randnotiz: Cybersicherheit immer mehr Fokus der DAX-Unternehmen

Die Gesamtzahl der Cyberbegriffe ist in den Geschäftsberichten der DAX40-Unternehmen von 2015 auf 2024 um 1422 Prozent gestiegen. 2015 erwähnten nur 30 Prozent der Unternehmen entsprechende Begriffe – 2024 sind es 98 Prozent. Der Anteil der Unternehmen, die auf eine ISO-27001-Zertifizierung verweisen, ist von 5 Prozent auf 38 Prozent gestiegen. Während im Jahr 2015…

News | Digitale Transformation | Favoriten der Redaktion | IT-Security | Kommentar | Strategien

Cybersicherheit neu denken – Mehr digitale Souveränität und Resilienz

Die Cybersicherheitslandschaft in Europa verändert sich deutlich. Unternehmen stehen vor einer Zeitenwende, die von steigenden Bedrohungen, der Durchdringung künstlicher Intelligenz und einem wachsenden Bewusstsein für digitale Souveränität geprägt ist. Der HarfangLab State of Cybersecurity Report 2025 zeigt, dass 40 Prozent der befragten Unternehmen ihr Cyberbedrohungsniveau als »extrem ernst« oder »sehr ernst« einschätzen [1]. Zugleich ist…

News | Effizienz | Favoriten der Redaktion | IT-Security | Services | Strategien | Whitepaper

Was ist Cybersicherheit: Zero Trust und Mikrosegmentierung

Cyberresilienz, Data Security, Data Protection … die Liste ließe sich beliebig fortsetzen. Vor allem für Entscheider, die sich nicht täglich mit der Thematik befassen, ist mittlerweile kaum verständlich, worum es im Kern geht. Zero Networks, Experte für Mikrosegmentierung und Zero Trust, erläutert daher im folgenden Beitrag die Grundlagen klassischer Cybersicherheit. Cybersicherheit Cybersicherheit ist…

Trends 2025 | News | Trends Security | IT-Security | Services

Report: Chaos bei der Verantwortung für Cybersicherheit

Sicherheitsexperte Dennis Weyel: »Unternehmen sollten einen Chief Information Security Officer als zentrale Sicherheitsinstanz etablieren.« Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stuft die IT-Sicherheitslage in Deutschland im aktuellen Lagebericht 2024 als »besorgniserregend« ein, aber in der Wirtschaft ist die Verantwortlichkeit für die Abwehr der Cyberkriminalität weitgehend »chaotisch« organisiert. Diese Diskrepanz deckt der »Cyber Security…