Illustration Absmeier foto freepik

Ein Kommentar von Gerald Eid, Regional Managing Director EMEA bei Getronics

Der Cyberangriff auf Jaguar Land Rover ist mehr als nur eine weitere Schlagzeile. Der geschätzte Schaden liegt bei fast zwei Milliarden Pfund, über 5.000 Organisationen sind betroffen. Dem Cyber Monitoring Centre zufolge handelt es sich um den wirtschaftlich schädlichsten Cyberangriff, den die britische Volkswirtschaft je erlebt hat.

Dieser Vorfall ist ein Weckruf. Er zeigt schonungslos, wie astronomisch teuer ein erfolgreicher, massiver Hackerangriff in der vernetzten Wirtschaft ist. Die Kosten sind nicht länger theoretisch; sie sind real und existenzbedrohend. Es ist anzunehmen, dass diese Angriffe in Zukunft aber noch raffinierter werden. Vorbereitung ist deshalb keine Option mehr, sondern eine wirtschaftliche Notwendigkeit.

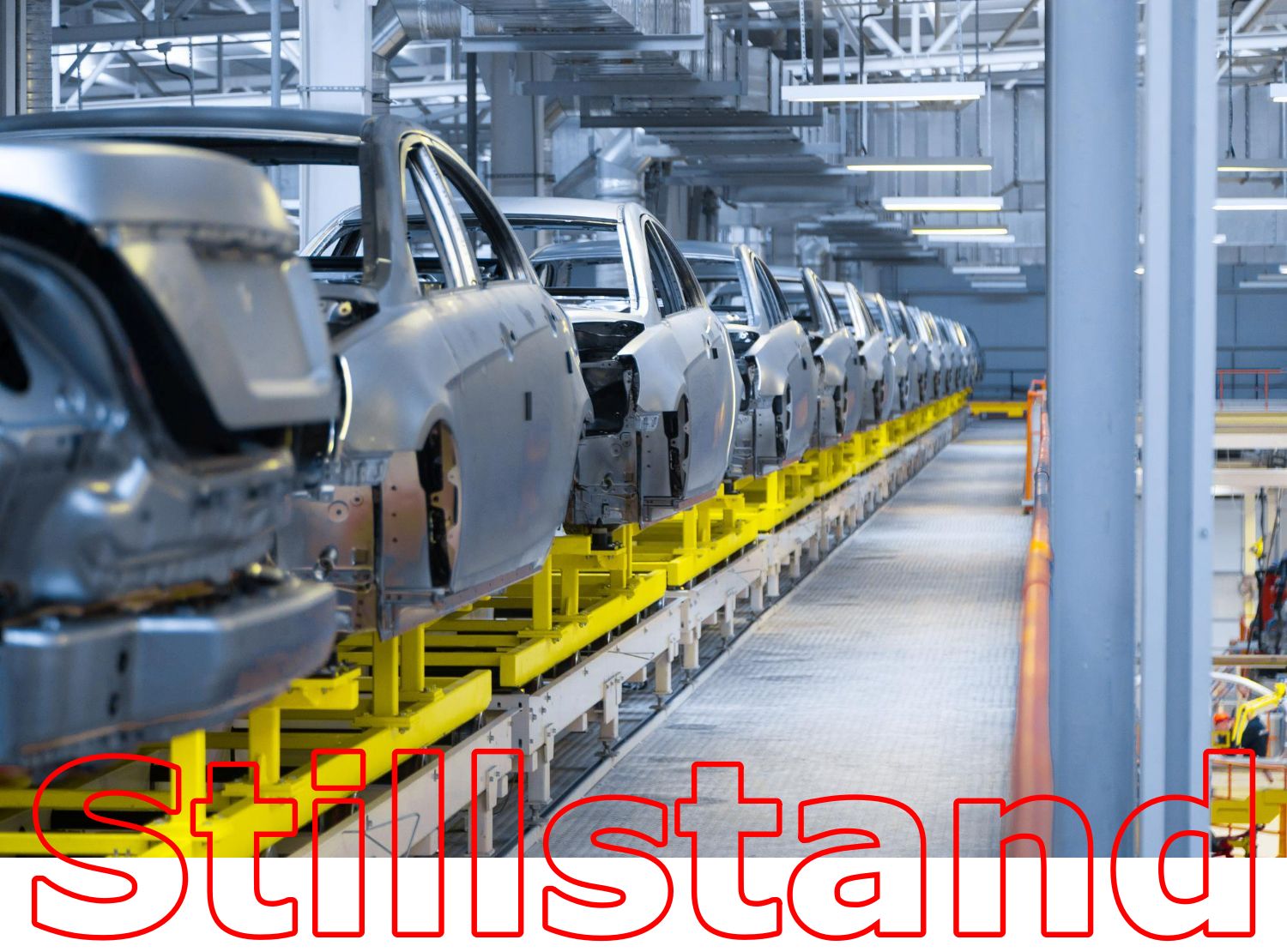

Der Angriff legt die Achillesferse der Industrie 4.0 offen: die vollständige digitale Vernetzung. Doch dieser Dominoeffekt, der Tausende von Zulieferern lähmt, beginnt fast nie in der Fabrikhalle. Er beginnt am Arbeitsplatz, am digitalen Arbeitsplatz.

Ein einziges kompromittiertes Endgerät, ein gestohlener Account oder eine erfolgreiche Phishing-Mail reichen heute aus, um eine Kettenreaktion auszulösen. Diese breitet sich vom Netzwerk im Büro bis in die physischen Produktionsprozesse aus und legt sie lahm. Der Fall JLR beweist, dass isolierte Sicherheitslösungen versagen, wenn Angreifer diese Verbindungen ausnutzen.

Echte Resilienz muss daher am Einfallstor ansetzen und erfordert eine integrierte Strategie:

- Den digitalen Arbeitsplatz als Festung begreifen: Die erste und wichtigste Verteidigungslinie ist der Nutzer und sein Arbeitsplatz. Umfassende Sicherheit für digitale Arbeitsplätze, von der Erkennung und Reaktion auf Endpunkten (EDR) über striktes Identitäts- und Zugriffsmanagement (IAM) bis zur Sensibilisierung der Mitarbeiter, ist die Grundlage, um den ersten Dominostein am Fallen zu hindern.

- Zero-Trust-Architekturen konsequent umsetzen: Diese Philosophie muss den Arbeitsplatz mit dem Rest des Ökosystems verbinden. In einem vernetzten System darf keinem Akteur, ob Mitarbeiter, Partner oder System, pauschal vertraut werden. Strenge Mikrosegmentierung stoppt die Ausbreitung eines Angreifers vom Laptop des Nutzers in kritische Systeme.

- Ganzheitliches Risikomanagement der Lieferkette: Die Angriffsfläche umfasst das gesamte digitale Ökosystem, einschließlich der Partner in der Global Workspace Alliance (GWA) und der Lieferkette. Die Bewertung der Sicherheitsreife von Zulieferern, die oft direkt an den digitalen Arbeitsplatz angebunden sind, muss integraler Bestandteil der Abwehr sein.

- Geschäftskontinuität und Reaktion auf Vorfälle: Da Prävention nie zu 100 Prozent gelingt, rückt die Reaktionsfähigkeit ins Zentrum. Der massive finanzielle Schaden entsteht primär durch den Produktionsausfall. Schnelle Vorfallerkennung und robuste Notfallpläne (Notfallwiederherstellung) sind entscheidend, um den Betrieb schnellstmöglich wiederherzustellen.

Der Angriff auf JLR beweist: Cyberresilienz ist keine isolierte Aufgabe der IT mehr. Sie ist eine strategische Notwendigkeit, die beim einzelnen Nutzer beginnt und die Absicherung der gesamten Wertschöpfungskette umfasst.

Was ist zum Cyberangriff auf Jaguar Land Rover bekannt und welche Lehren lassen sich daraus ziehen?

Überblick des Vorfalls

Ende August 2025 wurde Jaguar Land Rover Ziel eines großflächigen Cyberangriffs, der die IT‑Systeme des Konzerns zwang, heruntergefahren zu werden, woraufhin die Produktion in mehreren Werken für Wochen zum Erliegen kam. Die Wiederaufnahme der Fertigung erfolgte schrittweise erst Wochen später, während Untersuchungen und forensische Analysen liefen. Experten schätzen die volkswirtschaftlichen Schäden, einschließlich Auswirkungen auf Zulieferer und Händler, auf rund 1,9 Milliarden Pfund beziehungsweise etwa 2,2 Milliarden Euro. Die britische Regierung sicherte zur Stabilisierung der Lieferkette ein Hilfspaket in Form einer Kreditbürgschaft von bis zu 1,5 Milliarden Pfund zu.

Technische und operationelle Fakten, die bisher bekannt sind

- Der Angriff führte zum Ausfall zahlreicher interner Produktions‑, Bestell‑ und Händler‑IT‑Systeme; die Störungen betrafen alle britischen Werke und weite Teile der Lieferkette.

- Untersuchungen bezeichneten das Ereignis als eine der wirtschaftlich schwersten Cyberkrisen im Vereinigten Königreich; mehr als 5.000 Organisationen in der Lieferkette waren betroffen.

- Zu den öffentlich diskutierten Hypothesen über Täter und Motive zählen organisierte Cybercrime‑Gruppen; Berichte nennen Kollaborationen zwischen Gruppierungen wie Scattered Spider, Lapsus$ und ShinyHunters als mögliche Akteure, Ermittlungen laufen jedoch noch.

- Konkrete technische Details zur Eindringtiefe, genutzten Exploits oder initialem Einfallstor sind bislang nicht vollständig veröffentlicht; Jaguar Land Rover spricht von einer laufenden forensischen Untersuchung, bevor weitere Details publik gemacht werden.

Direkte Auswirkungen auf Betrieb und Lieferkette

- Produktionseinbußen summierten sich wöchentlich in dreistelliger Millionen‑Pfund‑Höhe; ausfallende Fertigung führte zu Logistik‑ und Liquiditätsengpässen bei Tier‑1‑ und kleineren Zulieferern.

- Händler‑ und Bestellsystemausfälle beeinträchtigten Absatz und Serviceprozesse, wodurch finanzielle Belastungen und Personalmaßnahmen in der Zulieferkette folgten.

- Staatliche Interventionen zeigten, dass Schäden dieser Größenordnung System‑ und Politikreaktionen auslösen können und dass nationale Resilienz‑Interessen relevant werden.

Schlüssellehren für IT‑Verantwortliche in Unternehmen und Behörden

- Manufacturing‑IT ist kritische Infrastruktur

Fertigungssysteme sind keine »separate Domäne« mehr; ihre Verfügbarkeit ist unmittelbar wirtschafts- und volkswirtschaftsrelevant. IT‑Verantwortliche müssen Produktions-IT in die höchste Risikokategorie einordnen und entsprechende Investitionen in Resilienz priorisieren.

- Segmentierung, Redundanz und Notfall‑Betriebspläne müssen realistisch sein

Netzwerk‑ und Systemsegmentierung muss Angriffsflächen begrenzen; Offline‑fähige Arbeitsabläufe und getestete Run‑books für essenzielle Produktionspfade reduzieren Stillstands‑Dauer. Redundante, isolierte Backups sowie klar getestete Umschalt‑Szenarien für kritische Anwendungen sind erforderlich.

- Lieferketten‑Resilienz und Drittrisiko‑Management

Ausfall eines OEM erzeugt Dominoeffekte bei Tausenden Zulieferern. Vertrags‑ und Szenarioplanung muss Liquiditätsschutz, Kommunikationskanäle und abgestimmte Recovery‑Playbooks mit Tier‑1/Tier‑2‑Partnern regeln; Cyber‑Versicherungslösungen sind nur ein Baustein, keine vollständige Abdeckung.

- Forensik, Erkennung und schnelle Isolierung

Früherkennung reduziert Schaden; Investitionen in EDR/XDR, Netzwerktransparenz, Log‑Aggregation und automatisierte Isolationsmechanismen sind zwingend. Forensische Preparedness (Read-only‑Snapshots, gesicherte Beweisspeicherung) beschleunigt Wiederherstellung und Ermittlungen.

- Transparente Kommunikation und Governance

Schnelle, präzise Kommunikation mit Behörden, Aufsichten, Partnern und Mitarbeitenden begrenzt wirtschaftlichen und reputativen Schaden. Governance‑Modelle sollten Eskalationsstufen, Entscheidungsbefugnisse und External‑Support (zum Beispiel CERT, BSI, Strafverfolgung) vorsehen.

- Szenariotests und Crisis Exercises

Regelmäßige, realistische Table‑Top‑ und Live‑Exercises inklusive Lieferanten, Finanzen und HR‑Stakeholdern erhöhen die Reaktionsgeschwindigkeit und verbessern die Umsetzung von Notfallplänen.

- Rechtliche und politische Implikationen einplanen

Bei großflächigen Ausfällen kann staatliche Intervention erfolgen; Unternehmen müssen politische Risiken, staatliche Unterstützungsmechanismen und die möglichen Bedingungen solcher Hilfe in ihre Risiko‑Modelle integrieren.

Konkrete Prioritäten zur Umsetzung in den nächsten 90 Tagen

- Priorisieren Sie eine Asset‑ und Abhängigkeits-Kartierung für Produktions-IT inklusive Lieferantenabhängigkeiten.

- Führen Sie eine Gap‑Analyse für Segmentierung, Backups und Wiederanlauf‑Szenarien durch und schließen Sie kritische Lücken.

- Etablieren Sie ein incident‑ready Forensic‑Kit und validieren Sie die Zusammenarbeit mit nationalen CERTs und Rechtsbehörden.

- Testen Sie Kommunikations- und Eskalations-Playbooks mit allen relevanten Lieferkettenakteuren.

Das Ereignis bei Jaguar Land Rover zeigt exemplarisch, wie ein gezielter Cybervorfall die industrielle Produktion, ganze Zulieferketten und nationale Wirtschaftsinteressen simultan treffen kann. Für IT‑Verantwortliche bedeutet das: Sicherheitsmaßnahmen dürfen nicht nur technisch eingegrenzt werden; sie müssen organisatorisch, vertraglich und national eingebettet sein, damit Resilienz nicht erst nach Eintritt des Schadens aufgebaut wird.

Albert Absmeier & KI

1158 Artikel zu „Zero Trust“

Trends 2025 | News | Trends Security | Favoriten der Redaktion | IT-Security | Strategien

Zero Trust: Cyberbedrohungen kennen keine Grenzen

Nur jedes dritte Unternehmen hat Zero Trust Network Access für Remote-Mitarbeitende implementiert. Trotz steigender Sicherheitsrisiken fehlen den meisten Unternehmen weiterhin robuste Zugangskontrollen – mit kritischen Folgen für die Cybersicherheit. Ivanti, ein globales Unternehmen für IT- und Sicherheitssoftware, hat seinen Report zur Sicherheit in einer offenen digitalen Arbeitsumgebung veröffentlicht, der verdeutlicht, dass schwache Zugangskontrollen und…

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Rechenzentrum | Services | Strategien | Tipps

CISA-Leitfaden: Warum ist Mikrosegmentierung so grundlegend für Zero Trust?

Jahrelang galt Mikrosegmentierung als zu komplex, zu manuell oder zu anspruchsvoll für die meisten Unternehmen. Eine Zeit lang war dieser Ruf gerechtfertigt – ältere Mikrosegmentierungslösungen sind bekanntermaßen langsam in der Bereitstellung, schwierig zu konfigurieren und ebenso mühsam zu skalieren. Die Zeiten – und die Technologie – haben sich jedoch geändert. Als die NSA vorschlug, dass…

News | Cloud Computing | Favoriten der Redaktion | IT-Security | Kommentar | Künstliche Intelligenz | Rechenzentrum | Strategien | Tipps

Zero Trust wird 15 und ist im Zeitalter von KI aktueller denn je

Künstliche Intelligenz hat nicht nur das Potenzial, Produktivität und Effizienz zu steigern – sie revolutioniert auch die Cybersicherheit. Dabei ändert KI jedoch nichts am Zero-Trust-Paradigma – vielmehr stärkt sie es. Auch KI operiert innerhalb der grundsätzlichen Regeln der IT-Sicherheit, und auch KI-gestützte Angriffe funktionieren nur dann, wenn es eine offene Tür gibt. Diese vier…

News | Effizienz | Favoriten der Redaktion | IT-Security | Services | Strategien | Whitepaper

Was ist Cybersicherheit: Zero Trust und Mikrosegmentierung

Cyberresilienz, Data Security, Data Protection … die Liste ließe sich beliebig fortsetzen. Vor allem für Entscheider, die sich nicht täglich mit der Thematik befassen, ist mittlerweile kaum verständlich, worum es im Kern geht. Zero Networks, Experte für Mikrosegmentierung und Zero Trust, erläutert daher im folgenden Beitrag die Grundlagen klassischer Cybersicherheit. Cybersicherheit Cybersicherheit ist…

News | IT-Security | Ausgabe 5-6-2025 | Security Spezial 5-6-2025

Zero Trust – Warum Mikrosegmentierung zum Erfolg führt

News | TechTalk | IT-Security

»manage it« TechTalk: So profitieren industrielle Unternehmen von Zero Trust

Der Mittwoch auf der Hannover Messe 2025 führte uns an den Stand von Nokia, wo wir Anne-Queline Keller zum Videogespräch trafen. In demselben verriet sie uns, warum das Thema Zero Trust in industriellen Umgebungen immer wichtiger wird und welchen Beitrag Kyndryl in diesem Kontext leistet.

News | IT-Security | Rechenzentrum | Services

Der einfache Weg zu Zero Trust: Mit Controlware zur zeitgemäßen Security-Architektur

Im Zuge der Digitalisierung setzen sich zunehmend offene Netzwerkstrukturen durch, die ein hohes Maß an Flexibilität bieten, sich aber nicht mit traditionellen Security-Lösungen schützen lassen. Der Zero-Trust-Ansatz ersetzt das alte »Burggraben«-Modell – und bietet einen deutlich robusteren Schutz vor Angriffen. Controlware unterstützt Unternehmen dabei, moderne Zero-Trust-Architekturen (ZTA) zu implementieren und zu betreiben. Der Begriff »Zero…

News | IT-Security | Künstliche Intelligenz

Zero Trust gegen KI-basierte Cyberangriffe

Das Thema künstliche Intelligenz ist weiterhin omnipräsent. KI wird ein ähnliches Potenzial nachgesagt wie der Dampfmaschine oder dem elektrischen Strom. Auch der Bereich der Cybersicherheit wird durch KI umgekrempelt. Insbesondere KI-basierte Angriffe und die beste Verteidigung dagegen stehen in vielen Diskussionen im Fokus. KI-basierte Angriffe sind sehr wahrscheinlich noch raffinierter, zielgerichteter und hartnäckiger als…

News | Trends 2024 | Trends Security | IT-Security

Visibility, Deep Observability und Zero Trust: Das Problem der blinden Flecken

Ein Blick auf die letzten zwölf Monate zeigt: Deutsche IT- und Security-Entscheider erkennen mittlerweile, dass die Themen Deep Observability und Zero Trust wesentlich zum Erfolg der eigenen Sicherheitsstrategie beitragen. Entsprechende Investitionen haben dazu geführt, dass sie sich weniger um Sicherheitsvorfälle sorgen und in – womöglich falscher – Sicherheit wägen. So scheint der Ernst der Lage…

News | Favoriten der Redaktion | IT-Security | Strategien

Security by Design, Zero Trust und Deep Observability: Dreifaltigkeit der IT-Sicherheit

Ali Moniri, Senior Sales Engineer bei Gigamon, weiß: Security by Design und Deep Observability müssen für optimale Netzwerksicherheit Hand in Hand gehen. Wer Softwareprodukte entwickelt, hat schon einmal von Security by Design als idealen Sicherheitsansatz gehört. Dabei handelt es sich um ein Design-Konzept, bei dem das Produkt über den gesamten Entwicklungsprozess hinweg – von…

News | Digitalisierung | IT-Security

Cybersecurity Trends 2023 von Zscaler: 5G, KI und Zero Trust

»manage it« im Gespräch mit Nathan Howe, VP Emerging Technologies bei Zscaler auf der Zenith Live in Berlin vom 28. bis 29. Juni 2023. Deutschland zählt bei der Digitalisierung jetzt nicht unbedingt zu den Innovationstreibern, wo müssten Unternehmen ihrer Meinung nach ansetzen, um diesen Eindruck zu ändern? In Europa gibt es eine Menge WiFi.…

News | Trends Security | IT-Security | Trends 2023

Zero Trust und Selbstüberschätzung? Wenig Vertrauen in Sicherheitsteams

40,0 Prozent glauben, dass ihr Team die Gefahr, die von Cyberangriffen ausgeht, nicht richtig einschätzen kann. Nur 56,5 Prozent trauen dem Team die Identifizierung und Priorisierung von Risiken und Schwachstellen zu. Allerdings glauben 41,5 Prozent an minutenschnelle Vorfallerkennung. Entscheider in Unternehmen in Deutschland zweifeln in vielen Fällen die Fähigkeiten ihres IT-Sicherheitsteams an, wie die…

News | IT-Security | Veranstaltungen

Sicherheit im Wandel: Zero Trust als Wegbereiter für die Zukunft von CIAM und IAM

In der heutigen digital vernetzten Welt ist der Bedarf an starken Sicherheitsmaßnahmen noch nie so groß gewesen wie heute. Angesichts zunehmender Cyber-Bedrohungen und Datenschutzverletzungen überdenken Unternehmen ihre Sicherheitsstrategien, um ihre sensiblen Daten und Benutzeridentitäten bestmöglich zu schützen. Ein solcher Ansatz, der zunehmend an Bedeutung gewinnt, ist das Konzept von Zero Trust. Lassen Sie uns untersuchen, wie sich Zero Trust auf die Bereiche Customer Identity & Access Management (CIAM) und (Workforce) Identity & Access Management (IAM) auswirkt und warum Sie diesem aufkommenden Trend Aufmerksamkeit schenken sollten.

News | IT-Security | Strategien

In Sachen Zero Trust – Oder wie belastbar ist der Sicherheits-Stack?

Herkömmliche perimeterbasierte Sicherheitskontrollen wie beispielsweise VPNs gehen davon aus, dass jeder, der sich innerhalb der Perimeter des Unternehmensnetzwerks befindet, vertrauenswürdig ist. Folglich gewähren sie Benutzern nach deren Authentifizierung uneingeschränkt Zugriff zu allen Ressourcen innerhalb des Netzwerks. Ein Ansatz, der jedoch für moderne, dezentral arbeitende Unternehmen und angesichts komplexer Sicherheitsbedrohungen nicht mehr effektiv ist. Der Zero…

News | Ausgabe 1-2-2023 | Security Spezial 1-2-2023

Zero Trust Data Security und die drei Säulen der Datensicherheit – Der Mentalitätswandel in der Cybersicherheit

Continental, Fraunhofer Institut, die »Heilbronner Stimme« – viele Beispiele belegen, wie der Aufstieg der Ransomware mittlerweile alle Branchen und gesellschaftlichen Bereiche erfasst hat. Eine Rückkehr zum Status Quo wird es nicht geben. Die Cybersicherheit braucht daher einen Mentalitätswandel. Denn horrende Lösegeldforderungen sind beileibe nicht die einzige Unannehmlichkeit, die Unternehmen bei einem Ransomware-Vorfall bedrohen.

News | Ausgabe 9-10-2022 | Security Spezial 9-10-2022

Zero Trust oder das Arbeiten jenseits des Perimeters – Der holistische ZTNA-Ansatz

News | Business Process Management | IT-Security | Kommunikation

Zero Trust in einer vernetzten Geschäftswelt: So sichern Unternehmen APIs gegen Angriffe von außen

In der digitalen Ökonomie, in der Datenströme und Kundenzentrierung die Geschäftsprozesse von Unternehmen bestimmen, nehmen APIs eine entscheidende Position ein. Sie bieten Zugriff auf relevante Daten, Systeme sowie Softwarekomponenten und erlauben Unternehmen, digitale Services und Geschäftsmodelle zu entwickeln und zu gestalten. Dies macht sie zu einem interessanten Ziel für Hacker: Sie versuchen durch Attacken auf…

News | IT-Security

Warum Zero Trust der neue Standard ist …

… und warum IT-Sicherheitsexperten immer vom Schlimmsten ausgehen. David Totten, CTO Global Partner Solutions bei Microsoft, definiert Zero Trust als »einen proaktiven, bewusst integrierten Multi-Layer-Sicherheitsansatz, der sich auf drei grundlegende Prinzipien konzentriert: Explizite und ständige Überprüfung, das Prinzip der Minimalberechtigung sowie die intelligente Analyse mit Hilfe fortschrittlicher Metriken, die zu einer Identifizierung und Beseitigung von Bedrohungen führt«. …

News | Trends Security | IT-Security | Trends 2022

Zero Trust und SASE für mehr Cybersicherheit

Cyberrisiken gehören zu den größten Risiken denen Unternehmen ausgesetzt sind. Seien es Phishing-Angriffe oder Ransomware, jedes Jahr steigt die Anzahl an Cyberattacken und die Heftigkeit dieser an. Die Konsequenzen reichen von finanziellen Verlusten durch Beseitigung der Schäden oder Zahlungen von Lösegeldern über Störungen oder Komplettausfällen des Geschäftsbetriebs bis hin zu Reputationsverlusten oder im allerschlimmsten Fall…

News | IT-Security | Tipps

Identitätsbasierte Angriffe mit Zero Trust bekämpfen: Best Practices für die Zero-Trust-Authentifizierung

Identitätsbasierte Bedrohungen sind zu einer Hauptquelle für Angriffe und Datenschutzverletzungen geworden. Daher benötigen Unternehmen heute eine verbesserte Identitätserkennung und neue Strategien zur Bedrohungsabwehr, welche sich am besten durch die Implementierung eines identitätsbasierten Zero-Trust-Ansatzes erreichen lässt. Im Folgenden finden sich Grundlagen zur Funktionsweise des Zero-Trust-Modells sowie Best Practices zu dessen effektiver Implementierung. Was ist Zero…