Man stelle sich einen Ballon vor. Wenn man ihn an einer Seite drückt, wölbt er sich an der anderen Seite aus. Ganz ähnlich verhält es sich mit Systemen im Cyberspace. Sorgt man dafür, dass die Umgebung widerstandsfähiger wird und erhöht damit gleichzeitig die Kosten für einen Cyberangriff, dann werden Angreifer nach dem Weg des geringsten Widerstands suchen. Und genau dort ansetzen, wo die Sicherheitsvorkehrungen am leichtesten zu durchbrechen sind. Konkret stehen dann nicht mehr die Betriebssysteme im Fokus eines Angreifers, sondern Anwendungen, Low-Level-Hardware, das Netzwerk selbst oder die zugrunde liegende Infrastruktur.

Cyberangreifer verfolgen für gewöhnlich diesen Weg sehr konsequent. Schlicht, weil er ihnen für vergleichsweise wenig Aufwand die beste Rendite verspricht. Dieses Abfließen hin zu den schwächsten Gliedern der Kette konnten wir in der Vergangenheit mehrfach beobachten. Als es deutlich schwieriger wurde, traditionelle Windows-Systeme anzugreifen, richteten sich die Bedrohungen zunehmend gegen Browser, Konten in den sozialen Medien, aber auch Endgeräte wie Drucker und Router. Gerade aus der Perspektive eines Returns on Investment betrachtet, ist diese »Wanderung« besonders eingängig. Jeder potenzielle Angreifer wird in die Technologien und in die Ziele investieren, die bei geringeren Kosten und Risiken den höchsten Ertrag versprechen. Verschiebt man einen der Parameter – und sei es nur geringfügig – werden auch die Angreifer sich anpassen.

Als sich die Cyber-Beziehungen zwischen den USA und China unter der Regierung von Präsident Obama zeitweilig verbesserten, konnte man beobachten wie chinesische Hacker zu subtileren Angriffsmethoden gegen Infrastruktur- und Telekommunikationsanbieter übergingen. Eine Tatsache, die eigentlich niemanden hätte verwundern dürfen. Wir sehen aktuell so etwas wie den perfekten Sturm für adaptives Verhalten heraufziehen. Gebraut aus Zutaten wie den anstehenden Wahlen in den USA, den anhaltenden Brexit-Streitigkeiten und den Handelskriegen, die die USA derzeit gleich mit mehreren Ländern führen, wie etwa mit China und damit Huawei. Je komplexer die geopolitische Landschaft wird, desto mehr Bewegung kommt in die Cyberlandschaft und umso wahrscheinlicher ist es, dass Nationalstaaten ihre Muskeln in dieser Hinsicht spielen lassen. Für die Akteure heißt das, sich genau jetzt vorzubereiten.

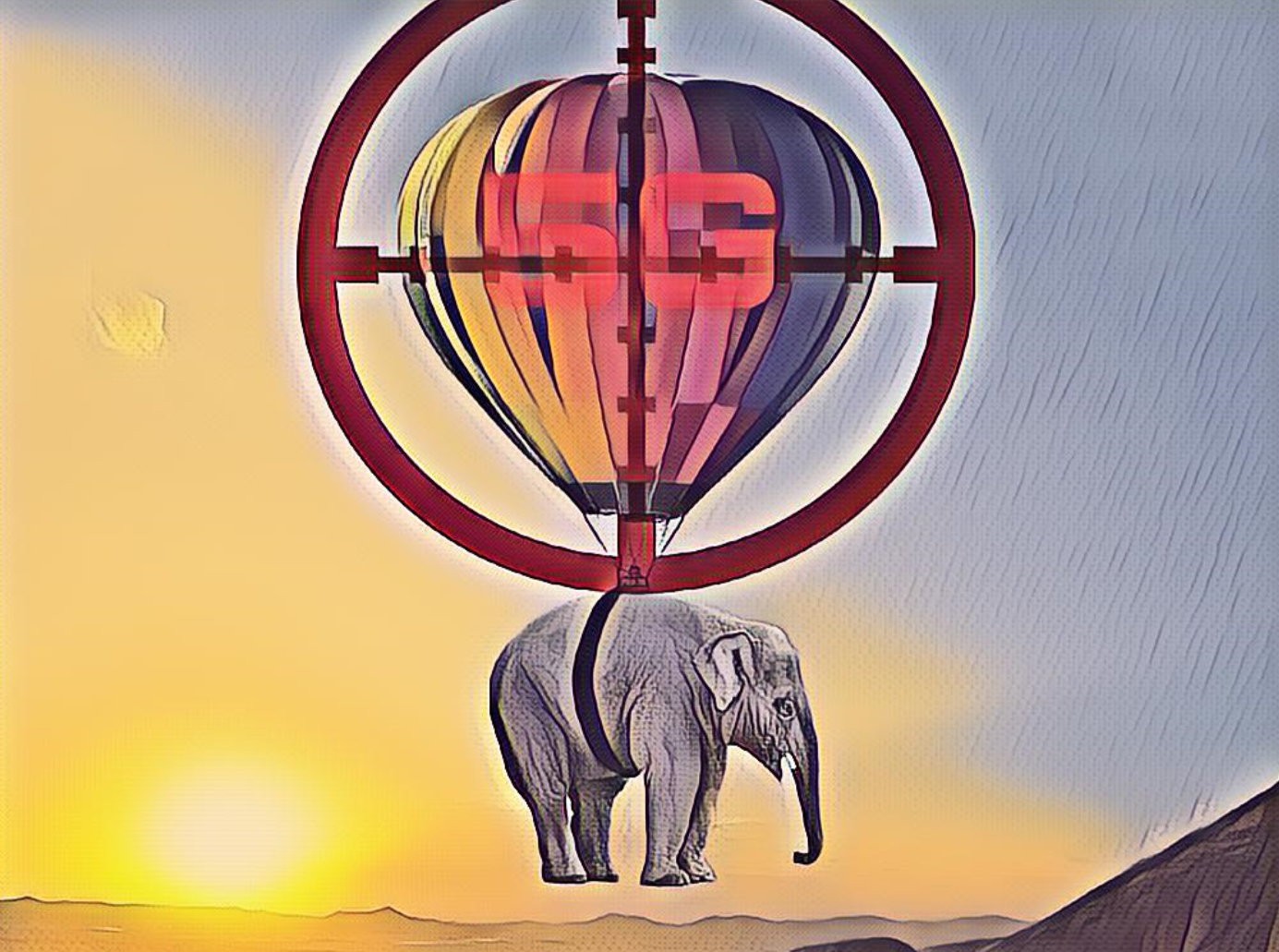

Um bei unserer eingangs gewählten Analogie zu bleiben: Es wird mehr Luft in den Ballon geleitet. Wenn man herausfinden will, wo genau sich der Ballon als nächstes ausstülpt, muss man genauer hinsehen. Zum Beispiel, um die Bereiche innerhalb der Cybersicherheitslandschaft zu identifizieren, denen man bislang eher wenig Aufmerksamkeit gewidmet hat. Und natürlich spielen neu aufkommende, und nicht ausreichend geschützte Technologien eine wesentliche Rolle. Neue Technologien sind ein bisschen wie ein Kleinkind, das arglos am Straßenrand einer gefährlichen und viel befahrenen Straße spielt. Neue Technologien sind selten ausgereift für das Umfeld in das sie hinein geraten und dadurch extrem anfällig für Sicherheitsrisiken.

Sämtliche Technologien rund um IoT, OT und 5G sind damit im Fadenkreuz der Angreifer. Das Internet der Dinge und die betriebliche Technologie haben das bereits zu spüren bekommen und einen Teil des Hypes schon hinter sich gelassen. Das spiegelt sich in den konkreten Sicherheitsbemühungen wider. 5G gehört aber vermutlich zu der Welle an aufkommenden Technologien, denen es noch bevorsteht, großflächig Opfer von Datenschutzverletzungen zu werden. Will man die Bandbreite und das Kapazitätsversprechen von 5G tatsächlich ausschöpfen, kommt man nicht umhin, die Architektur zu überarbeiten. Das gilt besonders für den Bereich der SDNs, der Software-defined Networks und die Virtualisierung der Netzwerkfunktionen. Die neuen Möglichkeiten haben allerdings ironischerweise eine Renaissance altbekannter Angriffstechniken im Gepäck. Dazu zählen Denial-of-Service (DOS), Spoofing und alle Erscheinungsformen von In-the-Middle-Angriffen.

Die wichtigste Forderung besteht folglich darin, Modelle zur Authentifizierung, zur Autorisierung und zum Aufbau von Vertrauen umsetzen und die Strategien für den Umgang mit massiven DOS-Bedrohungen zu optimieren. Und das am besten bevor 5G in die Schlagzeilen gerät, weil der Cyberballon mal wieder an der einen oder anderen Stelle zusammengequetscht wird. Es besteht keinerlei Zweifel daran, dass Angreifer ihr Arsenal für genau diesen Möglichkeitsfall auf- und umrüsten.

Früher haben wir uns Sorgen um einen Tap gemacht, den jemand auf einer Kupferleitung angebracht hat, später um das Abfangen von Protokollen in der Welt der IP-Adressen, und jetzt müssen wir uns um Identitäten kümmern. Identitäten von jedem und allem. Das gilt für Systeme und Dienste bis hin zu Steuerungsplattformen und Auditing. Die Angriffsfläche wird sich dank der mit 5G einhergehenden Technologien weiter vergrößern.

Technologien, die vor allem darauf abzielen, soviel von der versprochenen Bandbreitenkapazität zu profitieren wie irgend möglich. Der Druck auf den Cyberballon wächst, es wird enger. 5G steht noch am Anfang und aus makroökonomischen Erwägungen will niemand die Entwicklung verlangsamen. Was bleibt, ist die Hoffnung, dass das Thema Sicherheit früh und kontinuierlich Gegenstand der stattfindenden Gespräche wird. Vor allem, wenn es darum geht, Cybersicherheit aktiver als bisher zu adressieren. Vorbereitet sein ist alles. Die Angreifer machen es vor.

Sam Curry, CISO bei Cybereason

207 Artikel zu „5G Sicherheit“

NEWS | INFRASTRUKTUR | IT-SECURITY | KOMMENTAR | KOMMUNIKATION

Sicherheitsrisiko 5G

Sicherheitsforscher von der Purdue University und der University of Iowa haben auf der Sicherheitskonferenz der Association for Computing Machinery in London nahezu ein Dutzend Schwachstellen in 5G-Protokollen thematisiert. Nach Aussagen der Forscher können die Schwachstellen benutzt werden, um den Standort eines Benutzers in Echtzeit offenzulegen, Notfallalarme vorzutäuschen und so möglicherweise eine Panikreaktion auszulösen. Es sei…

NEWS | BUSINESS | INFRASTRUKTUR | IT-SECURITY | KOMMUNIKATION | RECHENZENTRUM | SERVICES | STRATEGIEN | WHITEPAPER

Sicherheitsmythen, Fragestellungen und Lösungsansätze – Ratgeber zur 5G-Sicherheit

Experten empfehlen Etablierung eines ganzheitlichen Sicherheitsansatzes, um der 5G-Evolution den Weg zu bereiten. Bei der allgegenwärtigen 5G-Diskussion um die Kosten, die Verantwortung der Netzbetreiber sowie die Verfügbarkeit und Leistungsfähigkeit des neuen mobilen Datennetzes erscheint die Frage nach der Sicherheit nur als Randthema. Palo Alto Networks warnt aber davor, hier Abstriche zu machen oder das Thema…

NEWS | IT-SECURITY | TIPPS

Streaming: Ein Cybersicherheitsrisiko

Es ist mittlerweile eine Tatsache: Die rasante Entwicklung der Streaming-Technologien zieht neue Internetnutzer mit schwindelerregenden Geschwindigkeiten an. Der digitale Konsum von Inhalten wie Musik, Videos, Serien und Filmen explodiert buchstäblich. Der Beweis dafür sind das Wachstum der großen offiziellen Plattformen wie Netflix und Amazon Prime Video sowie die Existenz zahlreicher illegaler Websites, die den kostenlosen…

NEWS | IT-SECURITY | TIPPS

»Nightmare Before Christmas« oder wie Sie verhindern, dass Saisonkräfte zum Sicherheitsalbtraum werden

Viele Einzelhändler sind in der Weihnachtszeit mehr denn je auf Saisonkräfte angewiesen. Eine bewährte Praxis. Allerdings ist sich die Branche oftmals nicht ausreichend bewusst, welche Sicherheits- und Datenschutzrisiken sie sich quasi mit einkauft. Im vergangenen Jahr haben Einzelhändler in den USA über 757.000 Zeitarbeiter eingestellt. Auch europäische Unternehmen suchen nicht zuletzt in der Logistik- und…

NEWS | IT-SECURITY | ONLINE-ARTIKEL

Eine gute Frage: Was wäre, wenn jeder für Sicherheitsvorfälle persönlich haften müsste?

Angesichts der Tatsache, dass das Cyberrisiko mittlerweile sogar als Bewertungskriterium von Rating-Agenturen aufgenommen wurde und im Falle von Datendiebstahl oder Datenverlust immer öfter damit gedroht wird, dass Mitarbeiter und Unternehmensleiter selbst für den Schadensfall haften, könnten Sanktionen aufgrund von Fahrlässigkeit, Verantwortungslosigkeit oder unzureichender digitaler Hygiene in den kommenden Jahren häufiger vorkommen. Einige Fälle…

TRENDS SECURITY | NEWS | IT-SECURITY

Cybersicherheit: größere Zuversicht trotz gleichbleibend hohem Bedrohungsniveau

98 Prozent der befragten deutschen Unternehmen berichten von Sicherheitsverletzungen, Hauptursache sind Phishing-Angriffe. Carbon Black, Anbieter von Cloud-nativen Lösungen für den Schutz von Endpoints, gibt die Ergebnisse seines zweiten Threat Reports für Deutschland bekannt. Für den Carbon Black Threat Report wurden weltweit gut 2000 CIOs, CTOs und CISOs befragt, davon 256 aus ganz Deutschland. Die…

NEWS | IT-SECURITY | KOMMUNIKATION | SECURITY SPEZIAL 7-8-2019

Neue Bedrohungsszenarien: 5G – Highspeed auch für DDoS-Angriffe

NEWS | KOMMUNIKATION | AUSGABE 7-8-2019

5G-Mobilfunk versus WLAN-6 – Schnelle Netze für die Digitalisierung

WLAN-5 ist in vielen Unternehmen gut bekannt und weit verbreitet. Die WIFI-Bänder sind zwar oft überlastet, aber mit WLAN-6 soll alles besser werden. Dagegen sind private 5G-Mobilfunk-Netze innerhalb von Firmen völliges Neuland: Sie versprechen ebenfalls rasanten Speed und kurze Reaktionszeiten, aber mehr Stabilität durch geschützte Frequenz-Bänder. Jetzt haben die Architekten der Firmennetze die Qual der Wahl: 5G-Mobilfunk oder WLAN-6?

NEWS | PRODUKTMELDUNG

BT setzt auf Canonical Ubuntu für 5G-Cloud-Core-Netzwerk der nächsten Generation

BT wählt Open-Source-Strategie für 5G Cloud Core Canonical ist zentraler Partner für die schnelle Bereitstellung von Diensten BT hat Canonical’s Charmed OpenStack auf Ubuntu als Schlüsselkomponente ihres 5G-Core-Netz der nächsten Generation gewählt. Canonical, das Unternehmen hinter Ubuntu, stellt dafür den Open Source Virtual Infrastructure Manager (VIM). Im Rahmen von BT’s Network Function Virtualisation (NFV)-Programm…