Privilegierte Zugriffsrechte besitzen nicht nur IT-Administratoren oder Super-User, sie finden sich auch in Applikationen, Tools und Systemen. Diese nicht-menschlichen privilegierten Zugriffsrechte stellen eine erhebliche Gefahr für Unternehmensanwendungen und -daten dar, mahnt Sicherheitsexperte CyberArk.

Viele Unternehmen beachten die nicht-menschlichen Zugriffsrechte nicht oder nur unzureichend. Es geht dabei vor allem um Application Accounts oder technische Accounts, das heißt um die in Anwendungen, Skripten oder Konfigurationsdateien gespeicherten Zugangsdaten und Passwörter. Sie werden für den automatischen, authentifizierten Zugriff auf Backend-Systeme benötigt, etwa bei der Verbindung einer Anwendung zu einer Datenbank.

Die privilegierten Zugangsdaten sind in den Applikationen statisch hinterlegt und werden in der Regel nie geändert. Außerdem liegen sie meistens im Klartext oder in einer einfachen Verschlüsselung vor. Gelangt ein externer Angreifer oder auch böswilliger Insider in ihren Besitz, kann er unter Umständen die vollständige Kontrolle über die gesamte IT-Infrastruktur eines Unternehmens übernehmen.

»Um dieses Sicherheitsrisiko zu beseitigen, müssen Unternehmen die in Skripten oder Konfigurationsdateien eingebetteten statischen Zugangsdaten eliminieren«, betont Michael Kleist, Regional Director DACH bei CyberArk. »Alle Anmeldeinformationen und vertraulichen Zugangsdaten sollten zentral gesichert, automatisch verwaltet und rotiert sowie dynamisch zur Laufzeit zur Verfügung gestellt werden. Damit wird die Sicherheit entscheidend erhöht.«

Bei der Vermeidung beziehungsweise Beseitigung von dauerhaft hinterlegten Anmeldeinformationen sind verschiedene Vorgehensweisen möglich beziehungsweise erforderlich.

Erstens muss ein Unternehmen natürlich bei Neuentwicklungen konsequent auf eine hartkodierte Programmierung von Zugangsdaten verzichten. Zweitens können für klassische Applikationen wie SAP, Standardsysteme wie ServiceNow, Rapid7 oder Tenable und Application Server fertige Integrationslösungen genutzt werden; solche Lösungen stellt etwa CyberArk gemeinsam mit den Applikationsherstellern bereit. Drittens sollte ein Unternehmen bei selbstentwickelten Applikationen mit eigenständiger Logik die gegebenenfalls aufwendigeren Veränderungen in Abhängigkeit von einer Kritikalitäts- und Risikobewertung sukzessive in Angriff nehmen. Hier besteht oft die Möglichkeit, selbstgebaute Skripte mit klassischen Suchen-und-Ersetzen-Verfahren zügig zu überarbeiten. Allerdings sind vereinzelt durchaus auch umfangreiche Source-Code-Veränderungen erforderlich.

Konkret sollte ein Unternehmen bei der Beseitigung eingebetteter Anmeldeinformationen und konsistenten Verwaltung und Überwachung privilegierter Zugriffe drei verschiedene Ebenen berücksichtigen:

- Applikationsebene

Auf der Applikationsebene sind die Applikation-zu-Applikation-Verbindungen zu beachten. Alle technischen Verknüpfungen zwischen Teilen einer Applikationslandschaft erfordern einen privilegierten Zugang für den Datenzugriff, auch wenn es nur um Lese- und nicht um Änderungsrechte geht. Solche Verbindungen bestehen etwa zwischen Applikation und Datenbank, zwischen Applikation und Middleware-Produkten oder auch direkt zwischen Anwendungen.

- Toolebene

Auf Toolebene ist vor allem die Automation zu beachten, die in immer stärkerem Maße an Bedeutung gewinnt. Hier geht es um Lösungen wie Jenkins, Puppet, Chef, OpenShift oder auch RPA. Darüber hinaus gibt es weitere Tools, die über privilegierte Rechte bis hin zum Domain-Admin-Level verfügen: ein klassisches Beispiel sind Schwachstellen-Scanner.

- Systemebene

Auf der technologischen Systemebene geht es um System-zu-System-Verbindungen, also um die in vielen Systemen vorhandenen Service-Accounts. Windows etwa verfügt über eine große Anzahl solcher Accounts, um Services im richtigen Kontext zu starten und zu stoppen und um eine Automation auf einem granularen Level zuzulassen.

»Aus Sicherheitssicht führt an einer Verwaltung und Überwachung aller Anmeldeinformationen und vertraulichen Zugangsdaten, die von nicht-menschlichen Benutzern verwendet werden, kein Weg vorbei«, so Kleist. »Die Beseitigung fest programmierter Anmeldeinformationen und ihre Rotation gemäß definierter Richtlinien ist eine wesentliche Komponente eines stringenten Secrets-Management und damit für die Erhöhung der Unternehmenssicherheit von erheblicher Bedeutung.«

54 Artikel zu „Privilegierte Zugriffsrechte“

NEWS | TRENDS SECURITY | IT-SECURITY | KOMMUNIKATION | TIPPS

Leichtsinnige privilegierte User beschenken Cyber-Kriminellen (nicht nur) zu Weihnachten

In der Zeit zwischen Weihnachten und Silvester besteht ein deutlich höheres Risiko für Datenverluste und Verstöße gegen IT-Sicherheitsregeln. Das ergab eine Befragung von IT-Nutzern mit erweiterten Zugriffsrechten [1]. Dies ist auf eine Kombination von zwei Faktoren zurückzuführen: ein leichtsinniges oder gar unverantwortliches Verhalten von Nutzern in Verbindung mit einer unzureichenden Absicherung der Firmennetzwerke. Die…

NEWS | IT-SECURITY | STRATEGIEN

Privileged Access Management: Worauf man bei einer zukunftsfähigen PAM-Lösung achten sollte

Bevor es Privileged Access Management (PAM) gab, konnte man leicht den Eindruck gewinnen, dass praktisch jeder die Möglichkeit hatte auf privilegierte Konten zuzugreifen. Dabei wurde kaum darauf geachtet, wer wann auf was zugreift und welche Aktivitäten mit den betreffenden Zugriffsberechtigungen verbunden sind. Mit der steigenden Zahl von Datenschutzverletzungen und hinreichend komplexen Compliance-Vorgaben wurde schnell klar,…

NEWS | IT-SECURITY | TIPPS

Insider-Bedrohungen – Der Mythos des schwarzen Schwans

Der Schaden infolge von Insider-Angriffen steigt kontinuierlich. Dennoch werden Insider-Bedrohungen immer noch als »Black Swan«-Vorfälle wahrgenommen: unübersehbar, aber extrem selten, abstrakt und zu schwer vorhersehbar, um eine akute Bedrohung darzustellen. Nichtsdestotrotz sollten Unternehmen auf gefährliche Grauzonen achten, wie Vectra AI erklärt. Das Unternehmen ist spezialisiert auf die Erkennung von Cybersicherheitsvorfällen auf Basis künstlicher Intelligenz. …

NEWS | IT-SECURITY | TIPPS | WHITEPAPER

Die fünf häufigsten Datenrisiken in Unternehmen

Das Weltwirtschaftsforum identifiziert Cyberangriffe, Datenbetrug und Datendiebstahl als Top-Risiken auf globaler Ebene. Das Scheitern des EU-US Privacy-Shields, die zögerliche Einführung des LGPD in Brasilien (vergleichbar mit der Europäischen Datenschutzgrundverordnung) sowie die verstärkte Arbeit im Home Office bieten Anlässe, die Bedeutung des Datenschutzes genauer zu betrachten. Die OTRS AG hat die fünf gefährlichsten Datenrisiken zusammengestellt.…

NEWS | IT-SECURITY | TIPPS

Fünf Maßnahmen zum Schutz vor Social-Engineering-Attacken

Social Engineering gehört aktuell zu den zentralen Bedrohungen für die IT-Sicherheit. Die kürzliche Attacke auf Twitter hat es erneut deutlich gezeigt. Sicherheitsexperte CyberArk nennt fünf einfache Maßnahmen, die die Social-Engineering-Gefahr deutlich reduzieren. Die Hackerattacke auf Twitter, von der unter anderem Präsidentschaftskandidat Joe Biden, Ex-Präsident Barack Obama oder Amazon-Chef Jeff Bezos betroffen waren, zählt zu den…

NEWS | OUTSOURCING | SERVICES | STRATEGIEN

IT-Services, Offshoring und Kooperationen: Outsourcen oder aufbauen

Krisen können wie Katalysatoren wirken und Entwicklungen beschleunigen. In der Corona-Situation verstärkt sich der Einfluss von Digitalisierung, Cloudnutzung und Robotic Process Automation – das hat auch Auswirkungen auf die Rollenverteilung und die Zusammenarbeit zwischen unternehmensinterner IT-Organisation und externen Diensteistern. Die Auswirkungen der Corona Pandemie geben vielen Unternehmen Anlass, ihre Prozesse neu zu überdenken. Das betrifft…

NEWS | OUTSOURCING | STRATEGIEN

IT-Services, Offshoring und Kooperationen: Outsourcen oder aufbauen – Neue Rollenverteilung in der IT

Krisen können wie Katalysatoren wirken und Entwicklungen beschleunigen. In der Corona-Situation verstärkt sich der Einfluss von Digitalisierung, Cloudnutzung und Robotic Process Automation – das hat auch Auswirkungen auf die Rollenverteilung und die Zusammenarbeit zwischen unternehmensinterner IT-Organisation und externen Diensteistern. Die Auswirkungen der Corona Pandemie geben vielen Unternehmen Anlass, ihre Prozesse neu zu überdenken. Das betrifft…

NEWS | BUSINESS | EFFIZIENZ | TIPPS

5 Kardinalfehler im Regulatory Compliance Management – und wie man sie vermeidet

Regulatory Affairs und Product Stewardship Manager haben es dieser Tage nicht leicht: Eine ständig steigende Zahl neuer Vorschriften sorgt für eine Flut an Anfragen. Dennoch müssen sie die Einhaltung aller Regelungen jederzeit sicherstellen. 5 Tipps entlasten die Compliance-Abteilung und richten sie neu aus. Regulatory Affairs Manager müssen sich mit einem immer komplexeren Regelwerk auseinandersetzen.…

NEWS | IT-SECURITY | TIPPS

Cybersicherheit: Insider-Bedrohungen in Zeiten der Pandemie

Schlechte Zeiten und Krisen sind gute Zeiten für Cyberkriminelle, denn ihnen gelingt es in der Regel aus der Situation Kapital zu schlagen. Die Covid-19-Pandemie bildet da keine Ausnahme. Unternehmen sind umso mehr gefährdet, als dass die meisten von ihnen ausreichend damit zu tun haben, die Firma durch die Krise zu navigieren, parallel dazu agieren Cybersicherheits-Teams…

NEWS | IT-SECURITY | AUSGABE 5-6-2020 | SECURITY SPEZIAL 5-6-2020

IT-Sicherheit im Home Office – Macht Zero-Trust-Architektur die Cloud sicher?

NEWS | IT-SECURITY | TIPPS

Diese Schwachstellen sollten Unternehmen zum Schutz mobiler Mitarbeiter finden und beheben

Die weltweite Reaktion auf Covid-19 hat die Angriffsfläche in Unternehmen erweitert, da viele Mitarbeiter derzeit von zuhause arbeiten. Damit der Fernzugriff für alle Kollegen geschützt ist, sollten diese kritischen Sicherheitslücken unbedingt identifiziert, priorisiert und behoben werden. Die Bedeutung des CVSS Das Common Vulnerability Scoring System (CVSS) ist der branchenweit anerkannte Standard, der bewertet, wie…

NEWS | IT-SECURITY | TIPPS

Die vier größten Fehleinschätzungen zum Privileged Access Management

Privileged-Access-Management-Lösungen, die den Zugang zu kritischen Geschäftsinformationen sichern, sind ein elementarer Bestandteil eines effektiven Cyber-Security-Programms. Allerdings gibt es nach wie vor Fehleinschätzungen rund um die Sicherung privilegierter Konten und Zugangsdaten. Die überwiegende Mehrheit der »erfolgreichen« Cyberangriffe ist auf die missbräuchliche Nutzung privilegierter Zugangsdaten zurückzuführen. Privileged-Access-Management-Lösungen (PAM) bieten hier eine wichtige Verteidigungsschicht. Doch obwohl die Sicherung…

NEWS | IT-SECURITY | TIPPS

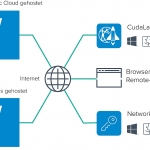

Sicher aus der Ferne: Privileged Access für Remote-Administratoren

Sechs Best Practices für Fernzugriff auf kritische Infrastrukturen. Viele Unternehmen verfügen über Richtlinien und Lösungen für die Telearbeit, doch diese sind meist auf Mitarbeiter zugeschnitten, die vollständig remote agieren oder normalerweise im Büro arbeiten, aber Flexibilität für ungewöhnliche Situationen benötigen. Die derzeitige Lage, mit der die meisten Unternehmen konfrontiert sind, kann die Fähigkeiten ihrer Remote-Arbeitsplätze…

NEWS | IT-SECURITY | KÜNSTLICHE INTELLIGENZ

Durch Machine Learning und Analytik mehr Sicherheit in der hybriden Cloud

Heutzutage nutzen die meisten Betriebe bereits in der ein oder anderen Form Cloud-Lösungen. Neben den vielen Vorteilen, die die Cloud bieten kann, vergrößert sie jedoch auch die Angriffsfläche. Um ein hohes Maß an Sicherheit auch in der Cloud zu garantieren, können moderne Sicherheitslösungen mit maschinellem Lernen, Analytik und Automatisierung helfen. Die meisten IT-Abteilungen sind…

NEWS | IT-SECURITY | KOMMUNIKATION

Sicher aus dem Home Office arbeiten: Advanced Remote Access für externe und mobile Mitarbeiter

In der modernen Arbeitswelt ist Mobilität nicht mehr wegzudenken und so verlagert sich der Schwerpunkt mehr auf die Produktivität der Mitarbeiter als auf deren Standort. Diese arbeiten überall und zu jeder Zeit: im Café oder im Zug und momentan – häufig notgedrungen – von zu Hause – oft mit den privaten Laptops, Tablets und Smartphones.…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | SICHERHEIT MADE IN GERMANY

Datenschutz im Home Office: Macht Zero-Trust-Technologie die Cloud sicher?

Rund ein Viertel der Deutschen arbeitet derzeit von Zuhause aus [1]. Rosige Zeiten für Hacker: Sie nutzen die Krise um COVID-19 für gezielte Cyberangriffe. Sicherheitsforscher sprechen im Rahmen der Corona-Pandemie von einer der größten E-Mail-Kampagnen durch Cyberkriminelle, die jemals unter einem einzigen Thema durchgeführt wurde [2]. Auch die deutsche Verbraucherzentrale warnt explizit vor Malware und…

NEWS | IT-SECURITY | TIPPS

Kriminelle nutzen Corona-Virus für großangelegte Cyberattacken

Als ob der Schaden für die Allgemeinheit, für Unternehmen und für viele Menschen auch im privaten Umfeld nicht schon groß genug wäre: Kriminelle nutzen die aktuelle Unsicherheit rund um das Corona-Virus SARS-CoV-2 und die Pandemie COVID-19 für umfangreiche Cyberangriffe. Das berichten die Cybersicherheitsforscher des US-amerikanischen Cybersecurity-Unternehmens Proofpoint. Es handelt sich um eine der größten, wenn…

NEWS | IT-SECURITY | WHITEPAPER

Nichts geht ohne Privileged Access Management

Privileged Access Management (PAM) ist für die IT- und Datensicherheit und somit für die erfolgreiche Anwendung von Cloud Computing und künstlicher Intelligenz (KI) unerlässlich. Dies ist das Ergebnis von Paul Fisher, Senior Analyst bei Kuppinger Cole und Autor des White Papers »Grundlagen des Privileged Access Managements«. Dieser Bericht wurde von dem Analystenunternehmen im Auftrag der…

NEWS | IT-SECURITY | AUSGABE 11-12-2019 | SECURITY SPEZIAL 11-12-2019

Insider Threats – Der Albtraum eines jeden Deal-Makers

NEWS | IT-SECURITY | TIPPS

»Nightmare Before Christmas« oder wie Sie verhindern, dass Saisonkräfte zum Sicherheitsalbtraum werden

Viele Einzelhändler sind in der Weihnachtszeit mehr denn je auf Saisonkräfte angewiesen. Eine bewährte Praxis. Allerdings ist sich die Branche oftmals nicht ausreichend bewusst, welche Sicherheits- und Datenschutzrisiken sie sich quasi mit einkauft. Im vergangenen Jahr haben Einzelhändler in den USA über 757.000 Zeitarbeiter eingestellt. Auch europäische Unternehmen suchen nicht zuletzt in der Logistik- und…