Sechs Best Practices für Fernzugriff auf kritische Infrastrukturen.

Viele Unternehmen verfügen über Richtlinien und Lösungen für die Telearbeit, doch diese sind meist auf Mitarbeiter zugeschnitten, die vollständig remote agieren oder normalerweise im Büro arbeiten, aber Flexibilität für ungewöhnliche Situationen benötigen. Die derzeitige Lage, mit der die meisten Unternehmen konfrontiert sind, kann die Fähigkeiten ihrer Remote-Arbeitsplätze auf die Probe stellen. Dies gilt insbesondere hinsichtlich Security-Kontrollen, Cyberhygiene und der Reduzierung von Sicherheitsrisiken, die eine Remote-Belegschaft mit sich bringt.

Handelt es sich um IT-Administrationsteams, ausgelagerte IT und Drittanbieter, die eventuell privilegierten Zugriff auf Systeme und Infrastruktur haben, benötigen diese einen sicheren, granularen Zugang zu kritischen Infrastrukturressourcen, unabhängig vom Standort und ohne die Security-Problematik eines Virtual Private Networks (VPN). Im Idealfall sollte sich der privilegierte Zugriff auf diese Systeme nicht unterscheiden, egal ob sich die Benutzer in einem lokalen Rechenzentrum befinden oder, ob sie von außerhalb auf diese Systeme zugreifen.

VPN als Sicherheitsrisiko bei Zugriff auf kritische Ressourcen

Letztes Jahr erlitt Citrix durch einen Password-Spraying-Angriff, der auch den VPN-Zugang zu nutzen versuchte, einen Sicherheitsverstoß. Beim Password-Spraying verwenden Angreifer mittels Brute Force ein häufig genutztes Passwort gegen eine große Anzahl von Benutzerkonten. Diese Technik ermöglicht es Cyberkriminellen, unentdeckt zu bleiben, indem schnelle oder häufige Kontosperren vermieden werden. Jüngst wurden auch US-Energieunternehmen zur Zielscheibe von Angreifern, die Password-Spraying und VPN-Hacking nutzten.

Im Gegensatz zu einem VPN, das Benutzern in der Regel Einblick in das gesamte Netzwerk gewährt, sollten Unternehmen deshalb den Zugriff auf Ressourcen nur auf der Basis der jeweils benötigten Berechtigungen gewähren. Dadurch erhalten privilegierte interne IT-Administratoren lediglich Zugriff auf so viel Infrastruktur wie nötig, während der Zugang eines ausgelagerten Teams auf die Server und Netzwerk-Hardware beschränkt wird, die für ihre Aufgabe erforderlich sind. Privilegierte Benutzer sollten sich entweder über Active Directory, LDAP oder einem anderen maßgeblichen Identitätsspeicher authentifizieren, oder Geschäftspartnern und Drittanbietern sollte ein vereinter granularer, privilegierter Zugriff auf Ressourcen gewährt werden.

Zum Schutz vor Cyberangriffen ist deshalb eine Kombination aus rollenbasierten Zugriffskontrollen mit dem jeweiligen Risiko-Level, Benutzerkontext und einer Multi-Faktor-Authentifizierung empfehlenswert. Dies ermöglicht intelligente, automatisierte Echtzeitentscheidungen für die Gewährung von Zugangsberechtigungen für Benutzer beim Remote-Zugriff auf Server, dem Auschecken von Passwörtern oder bei der Verwendung eines gemeinsamen Kontos zur Anmeldung bei Remote-Systemen.

Sicherer Privileged Access für Vor-Ort- und Remote-Administration

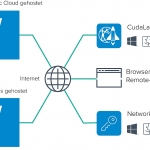

Hier sechs Möglichkeiten, wie Unternehmen Konsistenz in ihrem Privileged-Access-Management-Ansatz (PAM) schaffen können, um den Fernzugriff auf Rechenzentrums- und Cloud-basierte Infrastrukturen durch einen Cloud-basierten Service oder die Bereitstellung On-Premises zu schützen:

- Abgesicherter, kontextbezogener Zugriff für IT-Administratoren auf einen kontrollierten Satz von Servern, Netzwerkgeräten und Infrastructure-as-a-Service (IaaS).

- Ermöglichung einer ausgelagerten IT, ohne dass Administratoren in das Active Directory aufgenommen werden müssen.

- Zugriffskontrolle zu ausgewählten Rechenzentrums- und Cloud-basierten Ressourcen, ohne das erhöhte Risiko eines vollständigen VPN-Zugriffs einzugehen.

- Absicherung des gesamten administrativen Zugriffs mit risikobewusster Multi-Faktor-Authentifizierung (MFA).

- Ein einziger sicherer Zugriffspunkt für Administratoren zur Verwaltung der Infrastruktur mit gemeinsam genutzten Konten oder ihrem eigenen Active-Directory-Konto.

- Sicherer Fernzugriff auf Rechenzentrums- und Cloud-basierte Infrastrukturen für interne Benutzer, Drittanbieter und ausgelagerte IT über einen Cloud-Service oder die Bereitstellung vor Ort.

Sich auf VPNs zu verlassen, anstatt konsistente Sicherheitsprozesse und -Richtlinien einzuführen, birgt ein erhöhtes Risiko für kritische IT-Ressourcen. Unternehmen können ihre Sicherheitsposition erheblich stärken, indem sie intelligente, automatisierte Echtzeit-Entscheidungen für die Gewährung privilegierter Zugriffsberechtigungen auf Systeme und Infrastrukturen implementieren. Damit sind sie auch für eine große Anzahl von Mitarbeitern an Remote-Standorten gut vorbereitet, einschließlich privilegierter Administratoren.

Martin Kulendik, Regional Sales Director DACH bei Centrify

180 Artikel zu „Remote Access“

NEWS | IT-SECURITY | KOMMUNIKATION

Sicher aus dem Home Office arbeiten: Advanced Remote Access für externe und mobile Mitarbeiter

In der modernen Arbeitswelt ist Mobilität nicht mehr wegzudenken und so verlagert sich der Schwerpunkt mehr auf die Produktivität der Mitarbeiter als auf deren Standort. Diese arbeiten überall und zu jeder Zeit: im Café oder im Zug und momentan – häufig notgedrungen – von zu Hause – oft mit den privaten Laptops, Tablets und Smartphones.…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS | AUSGABE 1-2-2018

Remote Access – Sechs Schritte für sicheren Zugriff

Monatelang haben Hacker direkten Zugriff auf vertrauliche Informationen und entwenden sensible Daten von Deloitte-Kunden: Das Ende 2017 dokumentierte Datenleck beim Wirtschaftsprüfungsunternehmen ist ein Paradebeispiel für die Gefahr durch externe Zugriffe – von internen Bedrohungen ganz zu schweigen.

CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | AUSGABE 5-6-2017

Remote Access – Revisionssicheres IT-Outsourcing mit externen Administratoren

NEWS | INTERNET DER DINGE | IT-SECURITY | TOP-THEMA | AUSGABE 11-12-2016

Interview mit Patrick Oliver Graf von NCP zu Remote Access und Security bei IoT

NEWS | PRODUKTMELDUNG

Corona-Hilfe: Kostenlose Remote-Access-Angebote

Lösungen für die sichere Remote-Anbindung von Mitarbeitern 90 Tage lang kostenlos. BeyondTrust, globaler Anbieter für Privileged Access Management, offeriert seine Secure-Remote-Access-Lösungen 90 Tage lang kostenlos, um angesichts der Coronavirus-Pandemie (COVID-19) möglichst vielen Unternehmen beim sicheren IT-Support einer sprunghaft steigenden Anzahl von Remote-Mitarbeitern zu helfen. Da sich der Ausbruch des Coronavirus weiterhin auf der ganzen Welt…

NEWS | TRENDS SECURITY | TRENDS 2016 | IT-SECURITY

Beliebt bei Cyberkriminellen: »Erfolgreicher« Remote-Access-Trojaner »Orcus«

Das Malware-Forschungsteam von Palo Alto Networks, Unit 42, hat einen neuen Remote-Access-Trojaner (RAT) beobachtet, der unter dem Namen »Orcus« zum Preis von 40 US-Dollar verkauft wird. Obwohl Orcus alle typischen Merkmale von RAT-Malware aufweist, bietet Orcus Benutzern die Möglichkeit, eigene Plug-ins zu bauen. Orcus weist zudem eine modulare Architektur auf – für eine bessere Verwaltung…

KOMMUNIKATION | AUSGABE 7-8-2015

Best-Practice-Empfehlungen für Remote-Access-Dienste – Klare Fernsicht

NEWS | BUSINESS | KOMMUNIKATION | ONLINE-ARTIKEL | WHITEPAPER

Die Zukunft der Arbeit ist mobil – In kleinen Schritten zu einer großen Remote-Kultur

Vor einigen Wochen mussten schlagartig ganze Heerscharen von Mitarbeitern von zu Hause aus arbeiten. Es ist zwar zu erwarten, dass nach der Lockerung der aktuellen Einschränkungen, Unternehmen auch wieder froh sein werden, ihre Mitarbeiter am Arbeitsplatz zu sehen. Das wird jedoch noch einige Zeit dauern. Viele Führungskräfte und Teamleiter befassen sich aktuell verstärkt mit dem…

NEWS | IT-SECURITY | RECHENZENTRUM | STRATEGIEN | TIPPS

IT-Sicherheitsexperten bekunden mangelndes Vertrauen in Privileged Access Management

Cybersicherheit als solche und insbesondere der Schutz von vertraulichen Daten waren vielleicht nie wichtiger als gerade jetzt. Die allgemeine Aufmerksamkeit richtet sich inzwischen sehr viel stärker auf das Thema. Das gilt gleichermaßen für Regierungen und Aufsichtsbehörden. Die Risiken sind höher denn je. Kein Unternehmen, keine Organisation kann sich mehr hinter einer magischen »BlackBox« verschanzen,…

NEWS | TRENDS SECURITY | INFRASTRUKTUR | TRENDS 2018 | IT-SECURITY | SERVICES | STRATEGIEN | TIPPS

Schwaches Passwort in Intel AMT erlaubt Angreifern Remote-Zugriff auf Firmen-Laptops

Aufgrund unsicherer Standardeinstellungen in Intel AMT können Angreifer das Nutzer- und BIOS-Passwort sowie Bitlocker- oder TMP-Schutz umgehen und innerhalb von Sekunden Hintertüren in Firmen-Laptops einrichten. F-Secure meldet ein Sicherheitsproblem, das die meisten von Firmen ausgegebenen Laptops betrifft. Ein Angreifer mit Zugang zum Gerät kann es in weniger als einer Minute mit einer Hintertür ausstatten. Dabei…

NEWS | BUSINESS INTELLIGENCE | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | OUTSOURCING | SERVICES | AUSGABE 7-8-2017

Wie Fertigungsunternehmen ihr Serviceangebot auf eine neue Stufe heben – Remote-Daten, und dann?

Um sich gegen die Konkurrenz zu positionieren, müssen Fertigungsunternehmen nicht nur Produkte mit hoher Qualität liefern, sondern auch vermehrt die Verantwortung für einen dauerhaft zuverlässigen Betrieb übernehmen. Für die Wartung von Maschinen und Anlagen setzen deshalb viele Unternehmen bereits heute auf Remote-Services, generieren aber mehr Daten als sie nutzen können.

NEWS | TRENDS SECURITY | TRENDS INFRASTRUKTUR | DIGITALISIERUNG | INFRASTRUKTUR | TRENDS 2017 | IT-SECURITY | RECHENZENTRUM

Fehleinschätzungen rund um Mobile-Access-Lösungen

Das Thema Mobile Access liegt im Trend, das heißt, zunehmend werden Smartphones für den Gebäudezutritt genutzt. Bei etlichen Unternehmen dominieren hinsichtlich des Einsatzes von Mobile-Access-Lösungen allerdings noch Unkenntnis und Fehleinschätzungen. Viele physische Zutrittskontrollsysteme für den Zugang zu Gebäuden, Parkgaragen oder bestimmten Unternehmensbereichen sind seit Jahrzehnten unverändert im Einsatz und völlig veraltet. Mobile Access-Lösungen sind heute…

WHITEPAPER

Wunderwaffe SIEM?

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | GESCHÄFTSPROZESSE | STRATEGIEN | TIPPS

An diesen Stellen verbrennt die IT oft unnötig Geld

Fünf große Kostenfresser in der IT – und was man dagegen unternehmen kann. Die meisten IT-Abteilungen haben ohnehin mit knappen Budgets zu kämpfen. Umso schlimmer, wenn sie dann auch noch Geld für Dinge ausgeben, die eigentlich überflüssig sind. Dieses Geld fehlt dann für wichtige Innovationen. Der IT-Dienstleister Avision, Spezialist für Software Revival, zeigt fünf große…

NEWS | IT-SECURITY | KOMMUNIKATION | MARKETING | PRODUKTMELDUNG | TIPPS

Security-Praxistipps: Wie CIOs in der Krise die Produktivität aus der Ferne sichern können

Nahezu jedes Unternehmen auf der Welt stellt sich den neuen und dringenden Herausforderungen, die sich durch die Coronavirus-Pandemie ergeben haben. IT-Verantwortliche und Unternehmensleiter müssen den Mitarbeitern einen einfachen Zugang zu Diensten, Daten und Anwendungen von zu Hause aus ermöglichen und gleichzeitig ein hohes Maß an Sicherheit gewährleisten. Diesen sicheren Zugang gilt es in einem noch…

NEWS | KOMMUNIKATION | TIPPS

Datenschutz im Home Office: 9 Handlungsempfehlungen

Das Home Office ist im Alltag von Millionen von Arbeitnehmern Thema der Stunde. In den offiziellen Richtlinien zum Datenschutz ist allerdings immer noch in leicht angestaubter Sprache vom »Telearbeitsplatz« die Rede. Nachdem im März 2020 angesichts der Corona-Pandemie Tausende kleiner, mittelständischer und großer Unternehmen ihre Angestellten praktisch ohne jede Vorbereitungszeit ins Home Office ziehen lassen…

NEWS | KOMMUNIKATION | SICHERHEIT MADE IN GERMANY | TIPPS

Stay at Home: Wie Screen-Sharing Familie, Freunde und Kollegen virtuell zusammenbringt

Screen-Sharing macht Nachhilfe und den Austausch mit Freunden und Familie auch in Zeiten von #BleibtZuhause möglich. Wie das geht? Über Screen-Sharing mit Remote-Desktop-Software. Sechs Ideen, mit denen man trotz Quarantäne, Home Office und Co. näher zusammenrückt. Familie, Freunde und Kollegen müssen in diesen Tagen aufgrund des Coronavirus auf Abstand gehen. Shopping-Trips mit der Freundin…

NEWS | TRENDS 2020 | EFFIZIENZ | TRENDS SERVICES | SERVICES

Mitarbeiter verlieren durch IT-Ausfälle jährlich zwei Wochen an Arbeitszeit

Der massive Anstieg von Home-Office-Arbeitsplätzen aufgrund der aktuellen Krise wird dazu führen, dass IT-Teams noch weniger Einblick in die IT-Herausforderungen haben, mit denen Mitarbeiter konfrontiert sind. Für ein Unternehmen mit 10.000 Mitarbeitern können IT-Ausfälle jährlich rund 25 Millionen US-Dollar kosten [1]. IT-Probleme und Mängel in der digitalen Arbeitsumgebung können Unternehmen Millionen Euro durch verlorene…

NEWS | IT-SECURITY | SICHERHEIT MADE IN GERMANY | TIPPS

Die Schwächen konventioneller VPN-Verbindungen für die Anbindung von Home Offices

Auch, aber nicht nur, im Zuge der Corona-Verbreitung haben Unternehmen einen Teil ihrer Mitarbeiter, soweit möglich, ins Home Office verlagert. Trotz der gebotenen Eile haben sie sich dabei meist auch um eine sichere Anbindung der nun extern stationierten Mitarbeiter Gedanken gemacht. Die naheliegende Lösung war in vielen Fällen ein VPN (Virtual Private Network) sein. »Doch…