In der modernen Arbeitswelt ist Mobilität nicht mehr wegzudenken und so verlagert sich der Schwerpunkt mehr auf die Produktivität der Mitarbeiter als auf deren Standort. Diese arbeiten überall und zu jeder Zeit: im Café oder im Zug und momentan – häufig notgedrungen – von zu Hause – oft mit den privaten Laptops, Tablets und Smartphones. Dabei ist die Vielfalt der Geräteauswahl immens: Windows-PCs, MacBook-Laptops, Tablets, iPhones, Android-Smartphones und mehr. Was auf der einen Seite eine Trendentwicklung ist, hat dennoch so manches Unternehmen infolge der grassierenden Pandemie und den damit notwendigen Präventivmaßnahmen recht kalt erwischt.

Das mobile Arbeiten bringt neben den Vorteilen selbstverständlich auch Herausforderungen für Unternehmen mit. Allen voran – die Sicherheit der IT-Infrastruktur. Zudem ist es wichtig, den Zugriff der mobilen Mitarbeiter auf die Unternehmensressourcen zu steuern. Die Mitarbeiter benötigen eine schnelle, flexible, zuverlässige und eben eine rundum sichere Methode für den Zugriff auf interne Anwendungen, Informationen und Netzwerke des Unternehmens. Und vor allem sollte die gewählte Methode einfach sein. Auch Nicht-IT-Experten sollten sichere Verbindungen herstellen können. Eine einfache und benutzerfreundliche Schnittstelle, über die sich jeder zügig anmelden und verbinden kann, ist dafür unabdingbar.

Es gibt kein Patentrezept für den sicheren Remote-Zugriff

Auch BYOD stellt IT-Abteilungen vor Herausforderungen. Dabei steht die Unterstützung einer breiten Palette unterschiedlicher Geräte und Betriebssysteme an oberster Stelle. Zudem schränkt die berufliche Verwendung privater Geräte die Mitwirkung der IT-Abteilung ein, da die Mitarbeiter selbst über die Installation von Software und Anwendungen entscheiden – und auch darüber, von wem die Geräte tatsächlich genutzt werden. Geräte, die sich für den Zugriff auf vertrauliche Informationen mit dem Unternehmensnetzwerk verbinden, müssen vor Malware sicher sein.

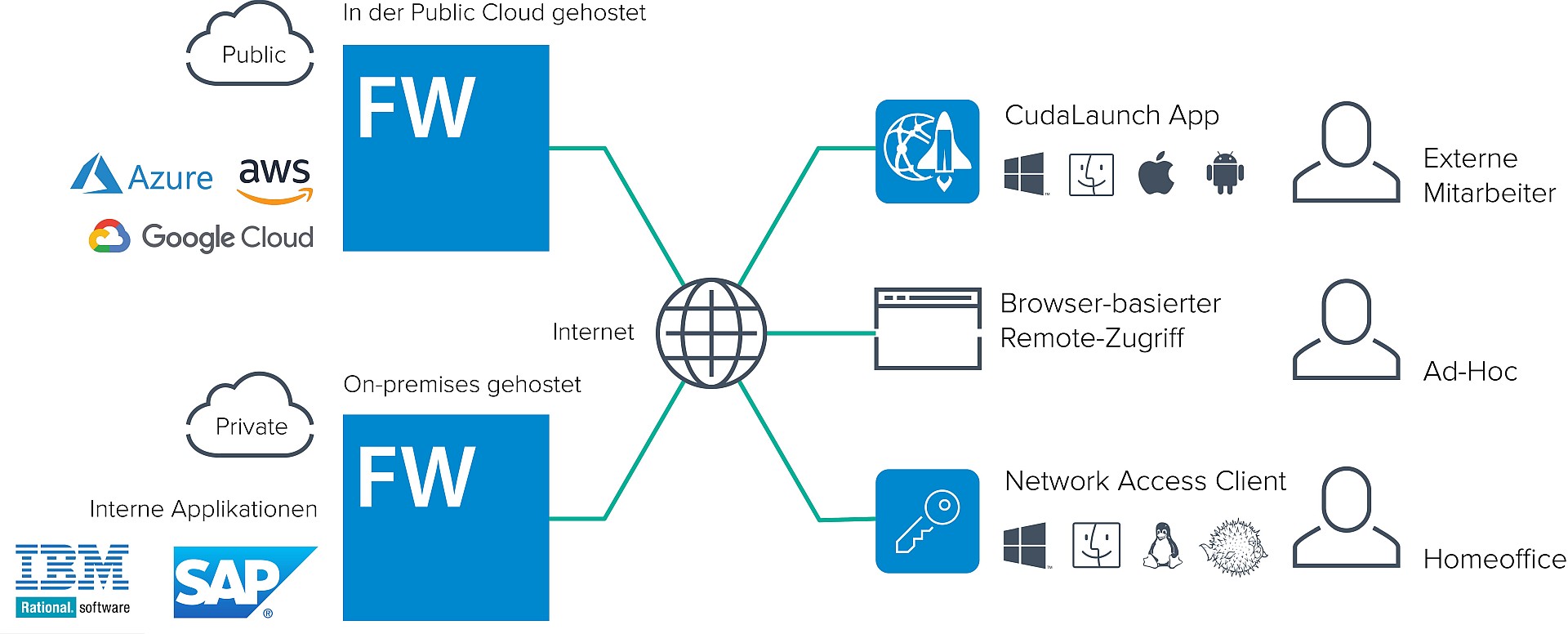

Für die Bereitstellung eines sicheren Remote-Zugriffs auf Unternehmensdaten gibt es kein Patentrezept. Dennoch benötigen die mobilen und externen Mitarbeiter eine sichere Lösung, die für Verbindungen mit der speziellen Arbeitsumgebung im Unternehmen optimiert ist. Eine Cloud-basierte Firewall bietet mehrere Optionen, Mitarbeitern einen sicheren Netzwerkzugriff zu ermöglichen, die das zeitaufwendige Konfigurieren und Verwalten von Clients erspart.

Remote-Zugriff über Browser

Ein sicheres SSL-VPN-Portal sollte einen einfachen browserbasierten Remote-Zugriff ermöglichen. Auf diese Art können die Mitarbeiter Anwendungen, Netzwerkordner und Dateien genauso im Web-Browser aufrufen, als wären sie im Büro. Aus Sicherheitsgründen wird die gesamte Netzwerkkommunikation durch einen verschlüsselten und authentifizierten SSL-Tunnel an das SSL-VPN-Gateway der Firewall gesendet. Das Portal muss natürlich die gängigsten Geräte, darunter Apple iOS und Android unterstützen.

Die Unternehmens-IT sollte dafür sorgen, dass die Mitarbeiter einen schnellen, Java-unabhängigen Zugriff auf häufig verwendete Anwendungen des Firmennetzwerks erhalten, ganz gleich ob diese On-Premises oder in der Cloud gehostet werden. Möglich ist dies mittels einer benutzerfreundlichen Konnektivitäts-App für BYOD- und Mobilgeräte, die auf jeder Plattform dasselbe Erscheinungsbild hat und keine Anmeldung und Kontrolle privater Geräte erfordert. Einheitliche Schnittstellen für sämtliche Client-Typen erleichtern dabei dem IT-Helpdesk den Support. Solch eine App sollte sich nach der Installation und der Anmeldung mit Benutzerkennung und Passwort selbstständig konfigurieren.

Beispiel einer sicheren Remote-Access-Architektur.

Authentifizierung mit MFA

Kritische Unternehmensdaten müssen mit einer sicheren Authentifizierungsmethode geschützt werden. Dabei sollte die Cloud-basierte Firewall alle mehr oder weniger gängigen externen Authentifizierungsservices unterstützen, einschließlich Microsofts Active Directory, LDAP, Radius, MSNT, RSAACE, SMS Passcode oder RSA-Token. Für zusätzliche Sicherheit können verschiedene Authentifizierungstypen miteinander kombiniert und als robuste Multi-Faktor-Authentifizierung implementiert werden. Time-Based-One-Time-Passwörter (TOTP) ist hier ein Standard, der für den zweiten Faktor gelten sollte und damit viele gängige Varianten wie MS-Auth oder Google-Auth unterstützt.

Die Firewall sollte eine sichere Authentifizierung unterstützen.

Network Access Client für zentrale Verwaltung

Network Access Clients, die in puncto Leistung und Funktionalität über herkömmliche IPsec-Clientsoftware hinausgehen, beinhalten beispielsweise eine schnelle Wiederherstellung von VPN-Tunneln, »Always-on«-VPN-Verbindungen für PCs, weniger Bandbreitenverbrauch durch integrierte Traffic-Komprimierung, redundanten VPN-Gateway-Support, selektives Routing des Netzwerkverkehrs durch den VPN-Tunnel und eine für jeden Standort optimale VPN-Gateway-Erkennung. Eine zentral verwaltete Netzwerkzugriffskontrolle (Network Access Control – NAC) sowie eine leistungsfähige erweiterte Personal Firewall gewährleisten die Integrität der Clients und die Einhaltung der Sicherheitsrichtlinien durch externe Mitarbeiter, die sich über ihre Desktop-PCs von zu Hause aus mit dem Unternehmensnetzwerk verbinden.

Ein zusätzlicher Aspekt, der für die Verwendung eines Klienten und nicht nur eines SSL-VPN spricht, ist die Notwendigkeit der Verwaltung von unternehmenseigenen Windows-Geräten. Hier ist regelmäßiger sicherer Netzwerkzugang zu einem Domain-Controller notwendig, um am Endgerät Richtlinien zu überprüfen beziehungsweise Profileinstellungsanpassungen vornehmen zu können.

Sicherheitsrichtlinien zentral verwalten

Sicherheitsrichtlinien sollten an einem zentralen Ort verwaltet werden. Im Idealfall übernimmt die Firewall die Richtlinien für die Zugriffskontrolle, sodass sämtliche Remote-Zugriffstypen, wie SSL-VPN, Network Access Clients oder herkömmliche IPsec-VPN-Verbindungen, von einer einheitlichen Sicherheitsebene aus verwaltbar sind.

Mobile Mitarbeiter benötigen mobilen und externen Zugriff auf das Unternehmensnetzwerk, ob es sich in der Cloud oder On-Premises befindet. Unternehmen benötigen eine sichere Methode für die Bereitstellung dieses Zugriffs, um die Produktivität, die Flexibilität und den Komfort zu erhöhen: Mithin eine Win-Win-Situation für flexible Unternehmen und ihre mobilen Mitarbeiter – vor allem auch in Krisenzeiten.

Dr. Klaus Gheri, General Manager Network Security bei Barracuda Networks

Dr. Klaus Gheri, General Manager Network Security bei Barracuda Networks

30 Artikel zu „Remote-Zugriff“

NEWS | TRENDS SECURITY | INFRASTRUKTUR | TRENDS 2018 | IT-SECURITY | SERVICES | STRATEGIEN | TIPPS

Schwaches Passwort in Intel AMT erlaubt Angreifern Remote-Zugriff auf Firmen-Laptops

Aufgrund unsicherer Standardeinstellungen in Intel AMT können Angreifer das Nutzer- und BIOS-Passwort sowie Bitlocker- oder TMP-Schutz umgehen und innerhalb von Sekunden Hintertüren in Firmen-Laptops einrichten. F-Secure meldet ein Sicherheitsproblem, das die meisten von Firmen ausgegebenen Laptops betrifft. Ein Angreifer mit Zugang zum Gerät kann es in weniger als einer Minute mit einer Hintertür ausstatten. Dabei…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Weltweiter Einsatz von Verschlüsselungstechnologien nimmt branchenübergreifend zu

Forschungsergebnisse zeigen: Gesundheitsbezogene Daten werden seltener verschlüsselt, Datenschutz wichtiger als Compliance, Datenidentifikation durch Corona-Situation noch weiter erschwert. Das Ponemon-Institut und nCipher Security, ein Unternehmen von Entrust Datacard und tätig auf dem Gebiet der Hardware-Sicherheitsmodule (HSMs), geben jährlich eine multinationale Studie zum Thema IT-Sicherheit und Verschlüsselung heraus. So untersucht die aktuelle 2020 Global Encryption Trends Study, wie und warum Organisationen…

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | SICHERHEIT MADE IN GERMANY | TIPPS

Cybergefahren im Home Office: Wie Hacker die Corona-Krise für sich nutzen

Home Office statt Büroarbeit: Immer mehr Mitarbeitende ziehen angesichts der Corona-Pandemie aktuell ins Home Office – und das zunächst auf unbestimmte Zeit. Doch gerade die vermehrte Tätigkeit vom heimischen Arbeitsplatz aus birgt viele Sicherheitsrisiken. So öffnet eine mangelhafte Absicherung potenziellen Hackern Tür und Tor für einen erfolgreichen Angriff. Aber auch Phishing-Mails, die speziell auf die…

NEWS | ONLINE-ARTIKEL | SERVICES | STRATEGIEN

Projektrisiken: Warum der Bus-Faktor relevanter ist denn je

Wie können sich Unternehmen in Zeiten von Corona in Softwareprojekten gegen den Ausfall von Spezialisten wappnen. Der sogenannte Bus-Faktor ist eine Kennzahl zur Abschätzung von Projektrisiken. Er stellt in leicht makabrer Weise die Frage, wie viele Mitarbeiter von einem Bus überfahren werden – also ausfallen – dürften, ohne dass das Projekt dadurch zum Stilstand kommt.…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY

Die größten Cyberangriffe 2019 und was 2020 auf uns zukommt

2019 war ein weiteres arbeitsreiches Jahr für Hacker. Sie haben erfolgreich Großstädte, Behörden, Unternehmen, Krankenhäuser und Schulen auf der ganzen Welt angegriffen. Allein in den letzten Wochen erwog die Stadt Johannesburg, Afrika, ob sie 30.000 Dollar (vier Bitcoin) an Hacker zahlen solle oder nicht. Am Ende zahlte die Stadt nicht. Trotz der Drohung der Hacker,…

NEWS | INDUSTRIE 4.0 | INFRASTRUKTUR | INTERNET DER DINGE | IT-SECURITY

Zuerst stand die Fabrik, dann kam die Datensicherheit

Das industrielle Internet der Dinge bahnt sich seit längerem seinen Weg in industrielle Umfelder. Die Datensicherheit wurde jedoch in fast keinem industriellen Bereich ausreichend etabliert. In industriellen Unternehmen kommt es häufig vor, dass eine Fabrik oder sogar ein Teil ihrer Produktionssysteme schon lange bestehen, bevor überhaupt damit begonnen wurde, über die Datensicherheit zu sprechen. Obwohl…

NEWS | ONLINE-ARTIKEL | RECHENZENTRUM | SERVICES

Third Party Maintenance: Warum ein unabhängiger 360-Grad-Blick auf das Rechenzentrum immer wichtiger wird

Welche Alternative haben IT-Verantwortliche zur Herstellerwartung nach Ablauf der Grundgewährleistung? Third-Party-Maintenance-Anbieter (TPM) haben sich auf die Wartung von IT-Komponenten in Rechenzentren spezialisiert. Die Nachfrage nach diesen Leistungen wächst kontinuierlich und so erwarten die Analysten von Gartner bis zum Jahr 2020 ein Wachstum des TPM-Marktes bis zu 35 Prozent. In Rechenzentrum finden sich üblicherweise Komponenten ganz…

NEWS | BUSINESS | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Die Steuererklärung steht an – und Cyberkriminelle in den Startlöchern

Steuerzahler und Steuerberater sind gehalten vertrauliche Informationen zu schützen. Bei einer Zertifizierungsstelle wie GlobalSign konzentriert sich alles auf ein Ziel – Identitäten zu schützen. Wenn also in den nächsten Wochen die Steuererklärung ansteht, sind wir uns nur allzu sehr bewusst wie schnell betrügerische Aktivitäten den Abgabezeitraum zum Alptraum machen können. Eine 2017 veröffentlichte Studie von…

NEWS | EFFIZIENZ | GESCHÄFTSPROZESSE | INFRASTRUKTUR | LÖSUNGEN | ONLINE-ARTIKEL | SERVICES

Wie langfristige MPS-Konzepte die Digitalisierung in der Logistik vorantreiben

Speditionsunternehmen stehen unter starkem Druck, ihre Prozesse möglichst effizient aufzustellen. Denn auch wenn heute vieles bereits digital passiert, ist der Zeit- und Kostenaufwand für papierbasierte Druck- und Kopierprozesse in der Logistik verglichen mit anderen Branchen immer noch besonders hoch. Gerade Logistiker, die auch international arbeiten und die Waren weltweit transportieren, müssten sich damit beschäftigen,…

NEWS | BUSINESS PROCESS MANAGEMENT | EFFIZIENZ | INDUSTRIE 4.0 | INFRASTRUKTUR | INTERNET DER DINGE | OUTSOURCING | ONLINE-ARTIKEL | SERVICES

Auf dem Weg ins Internet der Dinge: Out-of-Band-Management sorgt für effizientes IoT

Von smarten Haushaltsgeräten und Wearables, über intelligente Verkaufsautomaten und Self-Service-Kassen bis hin zu Connected Cars und der vernetzten Fabrik – das Internet der Dinge wächst unaufhaltsam. Über 20 Milliarden IoT-Geräte erwartet das Analystenhaus Gartner bis 2020. McKinsey prognostiziert dem Internet of Things für 2025 einen potenziellen Marktwert zwischen vier bis elf Billionen Dollar jährlich. Doch…

NEWS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | INDUSTRIE 4.0 | IT-SECURITY | STRATEGIEN | TIPPS

Schwachstellen »Meltdown« und »Spectre« und die Handlungsempfehlungen für Industrie 4.0

Die Sicherheitslücken »Meltdown« und »Spectre« gefährden flächendeckend die Zukunft der Industrie 4.0. Unternehmen benötigen eine umfassende Defense-In-Depth-Strategie, um ihre Netzwerke gegen die Ausnutzung der Schwachstellen zu sichern. Mit einer industriellen Anomalieerkennung können Unternehmen jederzeit Angriffe im Zusammenhang mit bekannt gewordenen Schwachstellen erkennen. Das Bekanntwerden der strukturellen Schwachstellen »Meltdown« und »Spectre« in nahezu allen…

NEWS | TRENDS SECURITY | INDUSTRIE 4.0 | INFRASTRUKTUR | TRENDS 2017 | IT-SECURITY

Fertigungsbranche Top-Ziel der Cyberangriffe auf Industrierechner

Studie: 13,4 Prozent der Industrierechner von WannaCry attackiert. Etwa jede dritte Cyberattacke auf Rechner für industrielle Kontrollsysteme (ICS, Industrial Control Systems) in der ersten Jahreshälfte 2017 richtete sich gegen Unternehmen aus der Fertigungsbranche. Das zeigt der aktuelle Kaspersky-Bericht über Cyberbedrohungen für industrielle Automationssysteme [1]. Der zahlenmäßige Höhepunkt der Angriffe lag dabei im März 2017…

NEWS | BUSINESS INTELLIGENCE | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | OUTSOURCING | SERVICES | AUSGABE 7-8-2017

Wie Fertigungsunternehmen ihr Serviceangebot auf eine neue Stufe heben – Remote-Daten, und dann?

Um sich gegen die Konkurrenz zu positionieren, müssen Fertigungsunternehmen nicht nur Produkte mit hoher Qualität liefern, sondern auch vermehrt die Verantwortung für einen dauerhaft zuverlässigen Betrieb übernehmen. Für die Wartung von Maschinen und Anlagen setzen deshalb viele Unternehmen bereits heute auf Remote-Services, generieren aber mehr Daten als sie nutzen können.

CLOUD COMPUTING | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | AUSGABE 5-6-2017

Remote Access – Revisionssicheres IT-Outsourcing mit externen Administratoren

NEWS | DIGITALISIERUNG | INFRASTRUKTUR | IT-SECURITY | STRATEGIEN | TIPPS

Deine, Meine, Unsere – Passende IT-Sicherheitslösungen auf den Leib geschneidert

Cyberangriffe, Datenpannen oder Sabotage-Akte: Die IT-Sicherheit in Unternehmen ist und bleibt eine allgegenwärtige Herausforderung. Das bestätigt auch die jährliche Trendumfrage des Digitalverbands Bitkom. Zwei von drei Unternehmen (67 Prozent) nannten das Thema IT-Sicherheit einen der maßgeblichen Technologie- und Markttrends des Jahres 2017. Doch auch trotz zahlreicher IT-Security-Lösungen diverser Anbieter sind viele Firmen nur unzureichend vor…

NEWS | BUSINESS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY | STRATEGIEN | TIPPS

Gartner: Unternehmen sind auf die neuen EU-Datenschutzvorschriften ab 2018 nicht vorbereitet

Analysten geben fünf wichtige Handlungsempfehlungen für Kontrolle und Verarbeitung von Daten innerhalb und außerhalb der EU. Die neue EU-Datenschutz-Grundverordnung (GDPR) wird globale Auswirkungen haben, wenn sie am 25. Mai 2018 in Kraft tritt, so das IT-Research und Beratungsunternehmen Gartner. Gartner prognostiziert, dass bis Ende 2018 mehr als die Hälfte der Unternehmen, die von den Datenschutzvorschriften…

NEWS | DIGITALISIERUNG | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Best Practices, die helfen, die Anforderungen der GDPR zu erfüllen

Hier sind Tipps und Strategien zusammengestellt, die Organisationen dabei unterstützen, die Anforderungen der EU-Datenschutz-Grundverordnung einzuhalten. Dadurch schützen sie die persönlichen Daten ihrer Kunden und verhindern Datenlecks, hohe Geldstrafen sowie Image-Verlust: Einen Datenschutzbeauftragten einstellen: Der Datenschutzbeauftragte ist eine Voraussetzung in der GDPR. Die Position kann mit einem Vollzeitbeschäftigten oder einem Mitarbeiter besetzt werden, der noch andere…

NEWS | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | GESCHÄFTSPROZESSE | TRENDS 2016 | IT-SECURITY | TIPPS

Unternehmen sind schlecht auf die neue EU-Datenschutz-Grundverordnung vorbereitet

Eine internationale Studie liefert wichtige Ergebnisse zum Thema EU-Datenschutz-Grundverordnung (GDPR) [1]: Kleinen, mittleren und großen Unternehmen fehlt das Verständnis dafür, wie man sich auf die Anforderungen der GDPR vorbereitet und welche Strafen bei Nichteinhaltung drohen. Der Marktforscher Dimensional Research hat die Umfrage im Auftrag von Dell [2] durchgeführt und insgesamt 821 IT- und Business-Professionals befragt,…

NEWS | BUSINESS | TRENDS SECURITY | DIGITALISIERUNG | TRENDS 2016 | IT-SECURITY | TIPPS

Ransomware: Digitale Erpressung wird immer »erfolgreicher«

Das Whitepaper »ISTR Special Report: Ransomware and Businesses 2016« untersucht die allgemeine Entwicklung von Erpressersoftware (Ransomware) und gewährt Einblick, wie Erpresser vorgehen, welche Gefahren von Ransomware ausgehen und warum sie so erfolgreich mit ihrem Vorgehen sind [1]. Dabei zeigt sich, dass die Zahl der betroffenen Firmen deutlich angestiegen ist. Die Unternehmen sind zudem immer häufiger…