Cyberkriminelle nutzen die aktuelle Unsicherheit rund um die weltweite Corona-Pandemie. Die Folge sind umfangreiche Angriffe auf Industrieunternehmen. Bevorzugte Opfer: Mitarbeiter im Home Office. Können hochsichere Cloud-Dienste für den Unternehmenseinsatz Abhilfe schaffen?

Viele Unternehmen schicken ihre Angestellten derzeit ins Home Office. Rosige Zeiten für Hacker: Sie nutzen die Krise um Covid-19 für gezielte Cyberangriffe aus. Denn durch das isoliertere Arbeiten abseits der Firmen-Infrastruktur stellen Mitarbeiter in den eigenen vier Wänden leichte Ziele dar. Sicherheitsforscher, darunter auch Mitarbeiter des Cybersecurity-Unternehmens Proofpoint, sprechen im Rahmen der Pandemie von einer der größten E-Mail-Kampagnen durch Cyberkriminelle, die jemals zu einem bestimmten Anlass durchgeführt wurde [1]. Und auch die deutsche Verbraucherzentrale warnt explizit vor Malware und perfiden Phishing-Methoden [2].

Zum Einsatz kommt bei den großangelegten Angriffen praktisch alles, was privaten Anwendern und Unternehmen in irgendeiner Form schaden kann. Dazu zählen unter anderem Phishing nach Zugangsdaten, Dateianhänge mit Viren und Malware, Links zu mit Schadsoftware infizierten Webseiten und kompromittierte Geschäfts-Mails.

Einfallstor E-Mail. Gerade E-Mails stellen für die Angestellten im Home Office eine immer noch unterschätzte Gefahr dar – und damit auch für die Unternehmen. Beispielsweise verbreiten Cyberkriminelle Dokumente mit Malware als angebliche Informationen rund um Sars-CoV-2. Dabei nutzen sie die Angst der Empfänger für kriminelle Zwecke aus. Wenn Mitarbeiter diese Dokumente dann auf Firmenrechnern oder privaten Rechnern mit Zugang zum Firmennetzwerk öffnen, ist es bereits zu spät.

Außerdem missbrauchen Cyberkriminelle diesen Kommunikationskanal häufig für Social Engineering: Sie manipulieren ihre Opfer mit der Absicht, an vertrauliche Informationen zu gelangen. Auf diese Weise können Angreifer zum Beispiel Zugangsdaten erbeuten. Damit verschaffen sich die Hacker dann Zugriff zu den Systemen des Unternehmens entwenden oder manipulieren sensible Dokumente und Informationen.

Besonders problematisch ist das in Verbindung mit privilegierten Nutzerkonten, wie sie in den Rechenzentren vieler Unternehmen für Administrationsaufgaben vorgesehen sind. Denn diese Konten verfügen häufig über uneingeschränkte Zugriffsrechte. Selbst, wenn vertrauliche Daten verschlüsselt übertragen und gespeichert werden, müssen sie zur Verarbeitung unverschlüsselt auf den Unternehmensservern vorliegen. In diesem Zustand sind sie den Cyberkriminellen nahezu schutzlos ausgeliefert.

VPN – oder doch lieber in die Cloud? Trotz dieser bekannten Gefahren versenden viele Angestellte noch immer sensible Dateien per Mail oder öffnen unwissentlich gefährliche Dateianhänge. Unternehmen sollten ihre Mitarbeiter im Home Office also entsprechend sensibilisieren – und rechtzeitig dafür sorgen, dass die Angestellten beim Austausch schützenswerter Daten und Informationen auf sichere und in der Praxis erprobte Methoden setzen.

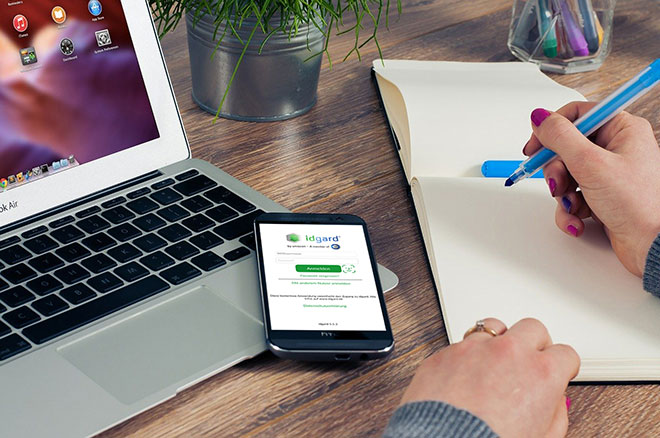

Ideal sind beispielsweise geschützte VPN-Verbindungen oder – noch einfacher in der Anwendung – hochsichere Business-Clouds mit virtuellen Datenräumen. Besonders empfehlenswert sind in diesem Zusammenhang Dienste wie die versiegelte Cloud der Deutschen Telekom oder idgard der TÜV-SÜD-Tochter uniscon, die vollständig auf privilegierte Zugänge für Administratoren verzichten und auf sogenannte Zero-Trust-Architektur setzen.

Hier sorgen verschiedene ineinander verzahnte technische Maßnahmen in elektromechanisch verriegelten Server-Racks für die nötige Sicherheit; sie stellen sicher, dass Daten und Anwendungen innerhalb der Infrastruktur zuverlässig gegen Attacken und unbefugte Zugriffe geschützt sind. Dies gilt sowohl für gespeicherte Daten (»Data at rest«) als auch für die Datenübertragung (»Data in transit«) und Datenverarbeitung (»Data in use«). Nicht einmal der Betreiber des Dienstes hat Zugang dazu. Anwendung findet diese hochsichere Sealed-Cloud-Technologie bereits in Kliniken, staatlichen Einrichtungen und in Unternehmen mit besonders hohen Sicherheitsansprüchen, etwa als File-Sharing-Ersatz zum sicheren Datenaustausch oder für die sichere Verarbeitung von IoT-Daten [3].

Anhänge sicher aus der Cloud versenden. Natürlich ist es schwierig, im Unternehmensalltag vollständig auf E-Mails zur Kommunikation zu verzichten, gerade was den Austausch mit Kunden oder externen Partnern angeht. Das muss auch gar nicht sein. Voraussetzung ist, dass die Mitarbeiter ein paar Verhaltensregeln einhalten:

- Keine E-Mails und vor allem keine Anhänge von unbekannten oder nicht vertrauenswürdig erscheinenden Absendern öffnen.

- Niemals auf Links in verdächtigen Nachrichten oder Spam-Mails klicken.

- Sensible Anhänge niemals unverschlüsselt per Mail versenden.

Hochsichere Cloud-Dienste bieten auch hierfür eine Lösung: Nutzer können vertrauliche Anhänge entweder per Outlook-Add-in sicher versenden oder direkt via Boxmail. Die zu schützenden Dateien werden dann verschlüsselt in der Cloud zum Download hinterlegt und der Empfänger erhält einen Link. Einmal in der Cloud abgelegt, werden die zu übermittelnden Dateien auf Malware und Viren getestet und anschließend freigegeben. So müssen die Mitarbeiter ihre gewohnte Arbeitsumgebung nicht verlassen. Und sich auch nicht mit komplizierten Schlüsseln, VPN-Verbindungen und Erweiterungen befassen, sondern können sich im Home Office auf ihre Arbeit konzentrieren – ohne sich Gedanken um Hacker und Cyberkriminelle machen zu müssen.

Jörg Horn,

Jörg Horn,

Global Head of Business Development

bei uniscon

[1] https://www.proofpoint.com/us/threat-insight/post/ta505-and-others-launch-new-coronavirus-campaigns-now-largest-collection-attack

[2] https://www.verbraucherzentrale.de/aktuelle-meldungen/digitale-welt/achtung-phishing-wie-betrueger-die-coronakrise-in-E-Mails-nutzen-45714

[3] https://de.wikipedia.org/wiki/Sealed_Cloud

Illustration: © TyudElQadrie /shutterstock.com; magazinemaker.de

149 Artikel zu „Zero Trust“

NEWS | AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020

Zero Trust und kritische Infrastrukturen – »Niemals vertrauen, immer verifizieren«

NEWS | FAVORITEN DER REDAKTION | IT-SECURITY | STRATEGIEN | TIPPS

Ransomware-Angriffe mit Zero Trust bekämpfen: Best Practices gegen Daten-Geiselnahme

Ransomware bleibt ein lukratives Geschäft für Cyberkriminelle. Allein mit der Ransomware-Variante Ryuk erpressten Angreifer bereits Lösegelder von über 3,7 Millionen US-Dollar. Um die Sicherheitsvorkehrungen von Unternehmen zu umgehen, nutzen Hacker mittlerweile häufig anspruchsvolles Spear-Phishing, damit Opfer auf bösartige Links und Anhänge klicken oder verseuchte Webseiten besuchen. Nach der Infektion beginnt der Erpressungstrojaner mit der Verschlüsselung…

NEWS | IT-SECURITY

Ein Zero-Trust-Modell mithilfe von File Integrity Monitoring (FIM) und Sicherheitskonfigurationsmanagement (SCM) implementieren

Vor inzwischen annähernd zehn Jahren prägte John Kindervag, damals Analyst bei Forrester, den Begriff des »Zero Trust«. Er entwickelte das Modell im Jahr 2010 zu einer Zeit, da viele Unternehmen gerade erst damit begonnen hatten, grundlegende Regelungen zur Cybersicherheit einzurichten. Gleichzeitig gingen Firmen in zu hohem Maße von einer nur angenommenen Sicherheit innerhalb der Grenzen ihrer Netzwerke aus.…

NEWS | CLOUD COMPUTING | FAVORITEN DER REDAKTION | INFRASTRUKTUR | IT-SECURITY | RECHENZENTRUM | SERVICES | SICHERHEIT MADE IN GERMANY

Datenschutz im Home Office: Macht Zero-Trust-Technologie die Cloud sicher?

Rund ein Viertel der Deutschen arbeitet derzeit von Zuhause aus [1]. Rosige Zeiten für Hacker: Sie nutzen die Krise um COVID-19 für gezielte Cyberangriffe. Sicherheitsforscher sprechen im Rahmen der Corona-Pandemie von einer der größten E-Mail-Kampagnen durch Cyberkriminelle, die jemals unter einem einzigen Thema durchgeführt wurde [2]. Auch die deutsche Verbraucherzentrale warnt explizit vor Malware und…

NEWS | IT-SECURITY | RECHENZENTRUM | STRATEGIEN

Ein Zero-Trust-Modell mithilfe von FIM und SCM implementieren

Vor inzwischen annähernd zehn Jahren prägte John Kindervag, damals Analyst bei Forrester, den Begriff des »Zero Trust«. Er entwickelte das Modell im Jahr 2010 zu einer Zeit, da viele Unternehmen gerade erst damit begonnen hatten, grundlegende Regelungen zur Cybersicherheit einzurichten. Gleichzeitig gingen Firmen in zu hohem Maße von einer nur angenommenen Sicherheit innerhalb der Grenzen…

NEWS | CLOUD COMPUTING | IT-SECURITY | LÖSUNGEN

Datenpannen in der Cloud – Ist der Zero-Trust-Ansatz die Lösung?

In den vergangenen Monaten gab es zahlreiche, teilweise drastische Meldungen über Datenverluste beziehungsweise die ungewollte Offenlegung von Daten durch ungesicherte Clouds sowie Attacken auf Cloud-Infrastrukturen. Vor dem Hintergrund dieser Ereignisse erläutert Palo Alto Networks das Konzept von »Zero Trust« in der Cloud. Den Begriff »Zero Trust« gibt es seit fast zehn Jahren, aber er hat…

NEWS | TRENDS SECURITY | IT-SECURITY

Cyberkriminalität auf dem Vormarsch: Das digitale Wettrüsten hat begonnen

Kaum eine Woche vergeht, ohne dass neue Berichte über Hacker-Angriffe publik werden. So sorgte zuletzt der Angriff auf den französischen Fernsehsender TV5 Monde für Aufsehen. Auch deutsche Unternehmen und Institutionen sehen sich zusehends mit hochprofessionellen Cyber-Attacken konfrontiert. Dabei ist der Cyber-Krieg bereits in vollem Gange – und die heimische Wirtschaft steht unter Zugzwang. Im April…

NEWS | IT-SECURITY | KOMMENTAR

Spear-Phishing-Angriff auf Führungskräfte eines deutschen multinationalen Konzerns

Hacker haben hochrangige Führungskräfte eines deutschen multinationalen Konzerns angegriffen. Der Konzern ist Teil einer Task Force der Regierung und des Privatsektors, und konzentriert sich auf die Beschaffung von persönlicher Schutzausrüstung (PSA). Wie Sicherheitsforscher des IBM X-Force Incident Response and Intelligence Services (IRIS) in Bericht erklärten, haben die Angreifer, die hinter dieser pandemiebedingten Spear-Phishing-Kampagne stehen, bereits…

NEWS | PRODUKTMELDUNG

Panduit präsentiert eine neue Serie von Handdruckern

MP100/E- und MP300/E-Drucker kombinieren die beste Drucktechnologie ihrer Klasse mit branchenführenden Etikettier- und Softwarefunktionen. Panduit, ein Anbieter von Elektro- und Netzwerkinfrastrukturlösungen, hat zwei neue mobile Drucker auf den Markt gebracht, die die beste Kombination von Features, Druckqualität und Geschwindigkeit bieten: Druck direkt aus der Easy-Mark Plus Software von Panduit Hohe Druckgeschwindigkeit (35,6 mm/sec) Große…

NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Im Mai waren 7,3 Millionen Beschäftigte in Kurzarbeit

Im Mai sind in Deutschland 7,3 Millionen Beschäftigte in Kurzarbeit gewesen, wie exklusive Berechnungen des ifo Instituts ergaben. »Diese Zahl war noch nie so hoch«, sagt ifo-Arbeitsmarktexperte Sebastian Link. »In der Finanzkrise lag der Gipfel der Kurzarbeit im Mai 2009 bei knapp 1,5 Millionen Menschen.« In der Coronakrise hatten die Unternehmen ursprünglich 10,1 Millionen Arbeitnehmer…

NEWS | TRENDS 2020 | BUSINESS | TRENDS SECURITY | TRENDS MOBILE | IT-SECURITY

Die Arbeitnehmer wollen auch nach der Corona-Krise im Home Office arbeiten

Weniger als jeder dritte Arbeitnehmer in Deutschland möchte wieder Vollzeit im Büro arbeite. Nur 22 % der Befragten gaben an, ihre Produktivität habe nach dem Covid-19-bedingten Umzug ins Home Office nachgelassen. Lediglich 18 % hatten vollstes Vertrauen, dass die von ihrem Arbeitgeber eingesetzten Online-Sicherheitsmaßnahmen sie im Home Office vor Cyberangriffen schützen. Okta, ein Anbieter…

NEWS | TRENDS 2020 | TRENDS SECURITY | IT-SECURITY | SICHERHEIT MADE IN GERMANY

Auf dem Weg zu mehr Cyberresilienz: Was machen resiliente Unternehmen anders?

Erst 36 Prozent der KRITIS-Unternehmen in den fünf größten Volkswirtschaften der Welt haben ein hohes Level an Cyberresilienz erreicht. Das ist das Ergebnis einer Studie von Greenbone Networks. Was zeichnet diese Unternehmen aus? Und was können wir von ihnen lernen? Cyberresilienz ist die Fähigkeit, trotz eines erfolgreichen Cyberangriffs die Produktivität aufrechtzuerhalten und die Geschäftsziele zu…

NEWS | IT-SECURITY

Ransomware: Gestern, heute und morgen

Gezielte Ransomware-Angriffe nehmen weiter zu und sie werden noch schlimmer. Ein einziger Ransomware-Angriff kann ein Unternehmen komplett lahmlegen. Bei Ransomware ist nach wie vor der menschliche Faktor das größte Problem. Fortinet brachte drei Mitglieder seines FortiGuard Labs-Teams – Derek Manky, Aamir Lakhani und Douglas Santos – zu einem digitalen Interview über Ransomware zusammen. Zu dritt diskutierten…

TRENDS 2023 | NEWS | TRENDS 2020 | TRENDS WIRTSCHAFT | BUSINESS

Finanzmärkte erwarten langanhaltende Krise

Renditen europäischer Unternehmensanleihen steigen auch bei langen Laufzeiten – Finanzmärkte rechnen derzeit nicht mit Bankencrash – Interventionen der EZB und der EU stabilisieren Renditen – Fiskalpolitische Maßnahmen wirken nur, wenn sie sehr groß angelegt sind wie das deutsche Rettungspaket. Dass die wirtschaftlichen Folgen der Corona-Pandemie schwerwiegend sind, ist inzwischen klar. Doch wie lange diese…

NEWS | BUSINESS | CLOUD COMPUTING | GESCHÄFTSPROZESSE | INFRASTRUKTUR | SERVICES | STRATEGIEN

Digitale Verwaltung scheitert ohne moderne IT-Infrastruktur

In Zeiten von Home Office und Kontaktbeschränkungen ist eine digitale Verwaltung wichtiger denn je. Damit diese gelingt, müssen die technologischen Voraussetzungen stimmen. Ob national oder international: Das Coronavirus treibt derzeit die Menschen um. Als sich Ende Februar verunsicherte Bürger über den neuartigen Virus auf der Website des Robert-Koch-Instituts (RKI) informieren wollten, war dies nur eingeschränkt…

NEWS | PRODUKTMELDUNG

Add Ons für SAP HCM erleichtern die Verwaltung von Kurzarbeit

Planung, Administration und Auswertung der Kurzarbeit – Konkrete und langfristige Lösungen für die Personalabteilung. Viele Unternehmen müssen derzeit mit einschneidenden Maßnahmen wie Kurzarbeit auf die aktuelle Lage reagieren, um den wirtschaftlichen Stillstand möglichst gut zu überstehen. Personalabteilungen stehen dadurch besonderen Herausforderungen gegenüber. Als Experte für SAP HCM Add Ons kann die Centric IT Solutions GmbH…

NEWS | IT-SECURITY | TIPPS

Diese Schwachstellen sollten Unternehmen zum Schutz mobiler Mitarbeiter finden und beheben

Die weltweite Reaktion auf Covid-19 hat die Angriffsfläche in Unternehmen erweitert, da viele Mitarbeiter derzeit von zuhause arbeiten. Damit der Fernzugriff für alle Kollegen geschützt ist, sollten diese kritischen Sicherheitslücken unbedingt identifiziert, priorisiert und behoben werden. Die Bedeutung des CVSS Das Common Vulnerability Scoring System (CVSS) ist der branchenweit anerkannte Standard, der bewertet, wie…

NEWS | SERVICES | WHITEPAPER

Initiative Cloud Services Made in Germany: Neues Update der Schriftenreihe

Die Initiative Cloud Services Made in Germany gibt die Veröffentlichung der aktuellen Ausgabe ihrer Schriftenreihe – Stand April 2020 – bekannt. Band 1 der Reihe trägt den Titel »Initiative Cloud Services Made in Germany im Gespräch« und enthält eine Sammlung von mittlerweile mehr als einhundert Interviews mit Vertretern der an der Initiative beteiligten Unternehmen zum…

NEWS | BUSINESS | STRATEGIEN | AUSGABE 3-4-2020

Progressive IT-Strategien – Kulturgetriebene Technologie statt technologiegetriebener Kultur

NEWS | BUSINESS | STRATEGIEN | AUSGABE 3-4-2020

Vertrauen und Kontrolle – Alles Reden ist sinnlos, wenn das Vertrauen fehlt (Franz Kafka)

Welche Bedeutung hat Vertrauen im Wirtschaftsleben im Allgemeinen und im IT-Sourcing im Speziellen? Warum wird das Thema Vertrauen so lange unterschätzt, bis das Vertrauen verloren gegangen ist? Kann man – getreu dem Motto »Vertrauen ist gut, Kontrolle ist besser!« – Vertrauen durch Kontrolle ersetzen?