foto freepik

»Ich habe nichts angeklickt. Der Browser hat das von selbst gemacht.« Das hörte ein Sicherheitsanalyst, nachdem der KI-gestützte Browser eines Benutzers ohne Erlaubnis auf sensible Daten zugegriffen hatte.

KI-Browser sollen das digitale Leben einfacher machen. Marktprognosen zeigen, dass sie schnell wachsen – von 4 Milliarden US-Dollar im Jahr 2024 auf fast 77 Milliarden US-Dollar im Jahr 2034. Dabei handelt es sich nicht nur um intelligentere Suchwerkzeuge. Es sind autonome Agenten, die mit minimalem Aufwand seitens des Benutzers browsen, kaufen und Aufgaben verwalten.

Andy Grolnick, CEO, Graylog

»Das Versprechen ist einfach: Man sagt der KI, was sie tun soll, und sie erledigt es. Aber das Risiko ist ebenso einfach. Auf der Suche nach Komfort öffnen Unternehmen möglicherweise die Tür für eine gefährliche neue Klasse von Sicherheitsbedrohungen«, so Andy Grolnick, CEO vom SIEM-Security-Anbieter Graylog.

Wie KI-Browser die Cybersicherheit verändern

Die Sicherheit von KI-Browsern führt zu einer grundlegenden Veränderung der Art und Weise, wie Entscheidungen online getroffen werden. Menschliche Nutzer zögern in der Regel, bevor sie auf verdächtige Links klicken oder Anmeldedaten eingeben. Dieses Zögern schafft eine kleine, oft wirksame Verteidigung.

KI-Agenten zögern nicht. Sie kennen keine Unsicherheit. Sie handeln auf der Grundlage von Trainingsdaten, Logik und Geschwindigkeit. Das bedeutet, dass sie kein Bauchgefühl haben, um Phishing-Seiten zu erkennen, keine Pause vor einer Transaktion einlegen und kein Bewusstsein dafür haben, was »sich seltsam anfühlt«. Diese Veränderung beseitigt eine der letzten verbleibenden menschlichen Verteidigungsebenen in digitalen Systemen.

KI-Cybersicherheitsrisiken: Was die Daten zeigen

Die Sicherheitsherausforderungen mit KI-Browsern sind nicht hypothetisch. Untersuchungen in der Praxis zeigen, dass bereits verschiedene Arten von KI-Cybersicherheitsrisiken auftreten.

- Sensible Datenlecks:

Es hat sich gezeigt, dass KI-Webassistenten ohne eindeutige Zustimmung persönliche und finanzielle Daten sammeln und übertragen. Untersuchungen der UCL, der UC Davis und der Mediterranea University haben ergeben, dass diese Tools häufig Gesundheitsdaten, Finanzdaten und private Nachrichten übertragen [2]. Dies vergrößert die Angriffsfläche und liefert reichhaltiges Material für Social Engineering. - Mehrschichtige Schwachstellen:

Laut dem R Street Institute haben KI-Agenten vier Schwachstellen: Datenerfassung (Wahrnehmung), Entscheidungsfindung (Argumentation), Aufgabenausführung (Handlung), Datenspeicherung (Speicher). Jede Schicht kann mit Angriffen wie den folgenden kompromitiert werden: Prompt-Injection, Datenvergiftung, unbefugter Zugriff. Die Speicherschicht ist besonders gefährdet. Sie kann kompromittierte Daten speichern und diese später bei zukünftigen Entscheidungen wiederverwenden.

Bedrohungen durch KI-Browser verbreiten sich schneller, als Menschen reagieren können

»Herkömmliche Angriffe richten sich oft gegen Einzelpersonen oder kleine Gruppen. Um sie auszuweiten, benötigten Angreifer Zeit und Mühe. Die Schwachstellen von KI-Browsern ändern dieses Modell. Eine erfolgreiche Prompt-Injection oder ein erfolgreicher Logic-Exploit kann Tausende – oder sogar Millionen – gleichzeitig betreffen«, so Grolnick weiter.

Forscher von Brave haben dies anhand des Comet-KI-Browsers von Perplexity demonstriert. Durch das Einbetten einer bösartigen Eingabeaufforderung in einen Reddit-Kommentar erhielten sie Zugriff auf Gmail-Konten und kapern Sitzungen. Es waren keine Klicks von Benutzern erforderlich. Der Browser agierte autonom. Die KI behandelte bösartige Inhalte als vertrauenswürdige Eingaben. Dies zeigt, wie ein einziger Fehler in der KI-Logik zu einer weitreichenden Kompromittierung führen kann.

Effektiver Schutz vor Bedrohungen durch agentenbasierte KI

Die Nutzung von KI-Browsern nimmt zu, oft ohne Zustimmung der IT-Abteilung. Das bedeutet, dass Unternehmen handeln müssen, bevor sich diese Tools in ihrer Umgebung verbreiten. Grolnick empfiehlt daher Sicherheitsteams sich auf vier sofortige Maßnahmen zu konzentrieren:

- Alle Aktivitäten von KI-Agenten protokollieren:

Verfolgen Sie das Surfverhalten, Anmeldeversuche, Datenzugriffe und automatisierte Aufgaben. Keine Protokolle bedeuten keine Transparenz. - Strenge Nutzungsrichtlinien festlegen:

Definieren Sie, welche Aufgaben KI-Browser ausführen dürfen. Verlangen Sie eine menschliche Genehmigung für risikoreiche Aktionen wie Finanztransfers oder Administratorzugriffe. - Verhaltenserkennung implementieren:

Gehen Sie über Signaturen hinaus. Achten Sie auf ungewöhnliche Anmeldemuster, unerwartete Dateidownloads und Zugriffe außerhalb der Arbeitszeiten. - Regelmäßig Red-Team-Tests durchführen:

Simulieren Sie KI-spezifische Bedrohungen wie Prompt-Injection und Phishing-Automatisierung. Identifizieren Sie Lücken, bevor Angreifer sie finden.

Warum eine zentralisierte Überwachung entscheidend ist

KI-Browser können jede Minute Hunderte von Entscheidungen treffen. Fragmentierte Sicherheitstools sind nicht schnell genug, um Schritt zu halten. Um KI-gesteuerte Bedrohungen zu erkennen, benötigen Unternehmen eine zentralisierte Plattform, die Folgendes zusammenführt: Endpunktprotokolle, Netzwerkverkehr, Cloud-Aktivitäten, Anwendungsverhalten.

»Graylog bietet diese einheitliche Ansicht. Durch die Konsolidierung von Protokolldaten und die Anwendung fortschrittlicher Analysen hilft Graylog Sicherheitsteams dabei, subtile Bedrohungen in Echtzeit zu erkennen. Funktionen wie Anomalieerkennung und Erkennungsketten erleichtern die Untersuchung und Abwehr von Angriffen, bevor diese eskalieren«, geht Grolnick ins Detail.

KI-Browser sind nur der erste Schritt in Richtung agentenbasierter KI im Unternehmen. Da diese Systeme zunehmend in alltägliche Produktivitäts- und Kundenkontaktfunktionen Einzug halten, sind Unternehmen, die heute Überwachungs- und Governance-Maßnahmen implementieren, bereit, auch morgen sicher und unter Kontrolle zu bleiben. Die Einführung von KI-Browsern schreitet schnell voran, und die Bedrohungen halten Schritt.

Mehr Informationen: https://graylog.org

[1] https://scoop.market.us/ai-browser-market-news/

[2] https://www.ucl.ac.uk/news/2025/aug/ai-web-browser-assistants-raise-serious-privacy-concerns

763 Artikel zu „Browser Sicherheit“

News | IT-Security | Strategien | Tipps | Whitepaper

Maßnahmen zur Gewährleistung der IT‑Sicherheit in Kommunen

Der öffentliche Sektor muss Governance, Personal, Technik, Prozesse und Partnerschaften systematisch verbessern — kombiniert mit Sensibilisierung, Monitoring und klarer Verantwortung — um Angriffe zu verhindern, Schäden zu begrenzen und digitale Dienste resilient bereitzustellen. Strategische Governance und Verantwortlichkeiten Zentrale Steuerung für IT‑Sicherheit etablieren (z. B. IT‑Sicherheitsbeauftragte, Governance‑Gremien) zur Koordination zwischen Verwaltung, IT und Recht.…

News | IT-Security | Tipps

Digitaler Weckruf: Sicherheitsgefährdung durch Windows 10

Der 14. Oktober 2025 markierte das Ende der Sicherheitsupdates für Windows 10. Für Schätzungen zufolge weltweit rund 400 Millionen PCs stellt dies ein Risiko dar [1]. Denn ab diesem Tag bleiben Schwachstellen ungepatcht, was Systeme zum Einfallstor für Cyberangriffe macht. Besonders kritisch ist dies für kleine und mittlere Unternehmen (KMU), die oft nicht über die…

Trends 2025 | News | Business | Trends Services | Services

Vertrauen statt Hype: Deutsche setzen auf Klarheit, Komfort und Sicherheit im Umgang mit Geld

Consumer Survey 2025 zeigt: Familie wichtiger als Influencer; Buy Now, Pay Later etabliert sich als Komfort-Tool; Banken bleiben zwischen Tradition und digitaler Transformation. Wie denken Verbraucherinnen und Verbraucher über Finanzen, Banking und neue Technologien? Riverty hat gemeinsam mit YouGov in einer repräsentativen Umfrage die Stimmungslage basierend auf dem Zukunftspapier FinTech 2040 erfasst [1]. Die…

Ausgabe 9-10-2025 | Security Spezial 9-10-2025 | News | IT-Security | Services | Strategien

Warum Unternehmen über Cyberangriffe schweigen – Gefährliche Sicherheitsillusion

Viele Unternehmen verschweigen Cyberangriffe, was zu einem Mangel an Bewusstsein und Veränderungsdruck führt. Diese Geheimhaltung verhindert kollektives Lernen und systematische Verbesserungen, wodurch eine gefährliche Sicherheitsillusion entsteht. Um echte Resilienz zu erreichen, müssen Unternehmen offen mit Sicherheitsvorfällen umgehen und kontinuierlich aus ihnen lernen.

Trends 2025 | News | Trends Security | Trends Kommunikation | IT-Security | Kommunikation | Künstliche Intelligenz

Vergessen Sie Ihre Privatsphäre: KI-Browser wollen alles wissen

Der neue Gemini im KI-Browser Chrome für Mobilgeräte sammelt die meisten Nutzerdaten unter den von Surfshark analysierten KI-Browsern. Er sammelt Daten wie Namen, präzise Standortdaten und den Browserverlauf der Nutzer. Ein Cybersicherheitsexperte weist auf eine noch wichtigere Tatsache hin: Wir könnten mit einer neuen Form der Überwachung konfrontiert werden, wenn KI-Browser alles sehen, nachverfolgen und…

Trends 2025 | News | Trends 2024 | Trends Security | IT-Security

Über 40.000 neue IT-Schwachstellen – Unternehmen müssen in der Sicherheitslückenflut Prioritäten setzen

Rekordwerte bei veröffentlichten Schwachstellen, aber nur wenige werden aktiv ausgenutzt. Im Jahr 2024 wurden weltweit 40.291 neue IT-Schwachstellen veröffentlicht – ein Anstieg um 38,6 Prozent gegenüber dem Vorjahr. Das zeigt der aktuelle aDvens Threat Report 2025. Gleichzeitig nutzten Angreifer nur 244 dieser Schwachstellen aktiv aus [1]. Die Diskrepanz zwischen der schieren Masse an gemeldeten…

News | IT-Security | Kommunikation

Transparente IT-Sicherheit für User:

Samsung Geräte jetzt mit IT-Sicherheitskennzeichen des BSI

Samsung hat am 23. Juli vom Bundesamt für Sicherheit in der Informationstechnik (BSI) das IT-Sicherheitskennzeichen für Smartphones der aktuellen Galaxy A-Serienmodelle A26, A36 und A56 sowie für die Smart-TVs der Modellreihen des Jahres 2025 erhalten. In der Eschborner Deutschlandzentrale von Samsung übergab BSI-Präsidentin Claudia Plattner die Kennzeichen symbolisch an Man-Young Kim, Präsident Samsung Electronics in Deutschland. Samsung verpflichtet sich dazu, dass gekennzeichnete Produkte die geltenden Sicherheitsanforderungen des BSI erfüllen. Nutzer*innen profitieren von dieser Transparenz und erhalten Orientierung bei der Kaufentscheidung.

News | Industrie 4.0 | Infrastruktur | Internet der Dinge | IT-Security

OT und IT – Herausforderungen für die Cybersicherheit

Mit der zunehmenden Digitalisierung und Automatisierung in der Industrie steigen die Anforderungen an die Cybersicherheit. Waren IT und OT früher getrennte Welten, befinden sich die Systeme heute in zunehmend verbundenen Netzwerken und sind auch an das Internet angebunden. Dadurch entstehen neue Angriffsflächen, die die Sicherheit beider Bereiche gefährden. Ein Zero-Trust-Ansatz wird auch für die OT…

News | IT-Security | Kommunikation | Strategien | Tipps

E-Mail-Sicherheit: Quarantäne und Sandboxing im Vergleich

Die Absicherung von E-Mails ist ein wesentlicher Bestandteil moderner IT-Sicherheitskonzepte. Zwei gängige Ansätze, die dabei zum Einsatz kommen, sind die E-Mail-Quarantäne und das E-Mail-Sandboxing. Beide Technologien verfolgen das Ziel, potenzielle Bedrohungen aus E-Mail-Kommunikationen zu eliminieren, unterscheiden sich jedoch grundlegend in ihrer Funktionsweise und Wirksamkeit. Eine sichere E-Mail-Kommunikation ist nicht nur für Unternehmen essenziell, sondern auch…

News | Infrastruktur | IT-Security | Produktmeldung

Kyndryl und Palo Alto Networks bieten gemeinsame SASE-Dienste für einheitliche Netzwerksicherheit an

Kyndryl, Anbieter von IT-Infrastrukturdiensten, führt End-to-End-SASE-Dienste (Secure Access Service Edge) ein, die mit dem KI-gestützten Prisma SASE von Palo Alto Networks kombiniert werden. So können Kunden die Netzwerksicherheit und das Sicherheitsmanagement mit Hilfe einer Cloud-first- und Zero-Trust-Netzwerksicherheitslösung verbessern und diese in Echtzeit beschleunigen. Kyndryl selbst setzt als Teil seiner Netzwerk- und Sicherheitsarchitektur auf die SASE-Lösung…

News | IT-Security | Kommunikation | Tipps

11. Februar – Safer Internet Day: BSI und DsiN räumen mit Mythen zu E-Mail-Sicherheit auf

Ein digitaler Alltag ohne E-Mails ist für die meisten kaum vorstellbar. Das kann jedoch auch Gefahren bergen – nicht nur weil das E-Mail-Postfach ein beliebtes Ziel von Phishing-Angriffen ist. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) und Deutschland sicher im Netz (DsiN) möchten daher gemeinsam darüber aufklären, wie Verbraucherinnen und Verbraucher E-Mails sicher nutzen…

News | IT-Security | Tipps

Quishing : QR-Code als Sicherheitsfalle?

QR-Codes auf Verpackungen, Plakaten oder in Bars verlocken, einfach das Smartphone daran zu halten. Trotz vieler Vorteile für Unternehmen und Konsumenten raten Sicherheitsexperten zu Vorsicht und Einzelfallprüfung. Der Mensch neigt bekanntlich zur Bequemlichkeit. Warum noch extra den Browser mit dem kleinen Smartphone-Display bemühen – da kommt ein QR-Code doch goldrichtig. Informationen, die auf der…

News | Business | Digitalisierung | Favoriten der Redaktion | Strategien

Optimismus statt Unsicherheit: Die IT-Modernisierung in der Automobilindustrie kann zum Erfolgsfaktor werden

Die Automobilindustrie beschäftigt hierzulande mehr als 800.000 Menschen [1]. Laut VDA ist Deutschland global gesehen der drittwichtigste Markt für die Branche [2]. Dennoch sieht sie sich derzeit weltweit mit tiefgreifenden Veränderungen konfrontiert. Der Umbruch ist offensichtlich und steht im Einklang mit der CASE-Vision (Connected, Autonomous, Shared, and Electrified) der Zukunft. Doch damit nicht genug: Zusätzlich…

News | IT-Security | Strategien | Ausgabe 9-10-2024 | Security Spezial 9-10-2024

Ausgereiftes, flexibles, vertrauenswürdiges, europäisches Produkt auf Open-Source-Basis – Digitale Souveränität: ein Muss für Cybersicherheit

Digitale Souveränität ist kein Luxus. Gerade für Deutschland, die größte Volkswirtschaft Europas, ist sie nicht nur eine Frage der nationalen Sicherheit, sondern auch eine Notwendigkeit für wirtschaftliches Wachstum und gesellschaftliche Entwicklung. Deutsche Behörden und Unternehmen müssen in der Lage sein, Kontrolle über ihr digitales Umfeld auszuüben. Dies betrifft Daten, digitale Infrastrukturen, Online-Plattformen und besonders Cybersicherheitsmaßnahmen.

News | IT-Security | Künstliche Intelligenz | Produktmeldung

Tenable stellt AI Aware vor: Eine bahnbrechende Lösung für proaktive Sicherheit von KI und Large Language Models (LLMs)

Tenable, das Unternehmen für Exposure-Management, gab die Veröffentlichung von AI Aware bekannt, einer hochentwickelten Erkennungsfunktion, die schnell feststellen kann, ob Lösungen für künstliche Intelligenz im Einsatz sind und ob KI-bezogene Schwachstellen und Sicherheitsschwächen vorliegen. Die Funktion ist ab sofort in Tenable Vulnerability Management, der weltweit führenden Lösung für Exposure-Management, verfügbar [1]. Tenable AI Aware liefert…

News | IT-Security

Sicherheit wird noch sichtbarer – IT-Sicherheitskennzeichen für mobile Endgeräte

Mobile IT-Geräte wie Smartphones und Tablets speichern und verarbeiten eine Vielzahl relevanter und zum Teil persönlicher Daten wie Fotos, Videos, Textnachrichten und Kontakte. Ein angemessenes IT-Sicherheitsniveau mobiler Endgeräte ist ein wesentlicher Baustein für den Schutz dieser Daten und damit auch der Verbraucherinnen und Verbraucher. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) führt nun die…

News | Digitalisierung | IT-Security | Lösungen | Services | Tipps

SAP Fiori Apps Monitoring: Fehler identifizieren und Sicherheitslücken schließen

SAP Fiori Apps sollen den Zugang zu und den Umgang mit SAP deutlich vereinfachen und so Effizienz und Produktivität erhöhen. Doch nicht immer funktionieren sie einwandfrei – natürlich kommt es im Alltag zu Abstürzen, Downtimes, Fehlern und Sicherheitsproblemen. Nun stellen gerade bei komplexen Integrationen die Suche nach den Ursachen, die Fehlerbehebung und die Verbesserung der…

News | Trends 2024 | Trends Security | IT-Security | Kommunikation | Whitepaper

E-Mail-Bedrohungslandschaft: Das sind notwendige Sicherheitsmaßnahmen für das Jahr 2024

Die Analyse von über 7 Milliarden E-Mails hat ergeben, dass saubere Links die Nutzer täuschen, bösartige EML-Anhänge im 4. Quartal um das 10-fache zugenommen haben, die AgentTesla-Malware-Familie den Spitzenplatz eingenommen hat und dass Social-Engineering-Angriffe nach wie vor auf einem Allzeithoch liegen. Die VIPRE Security Group stellte am 15.2.2024 den »Email Security in 2024: An…

News | IT-Security | Produktmeldung

Neue Sicherheitsfunktion »Workforce Passwords« erweitert Passwortmanagement für Geschäftsapplikationen

BeyondTrust, globales Sicherheitsunternehmen für intelligenten Identitäts- und Zugriffsschutz, hat mit Workforce Passwords eine neue Funktionalität in BeyondTrust Password Safe integriert. Das Feature bietet eine professionelle Passwortverwaltung für Mitarbeiter im Unternehmen und gibt Anwendern damit die Möglichkeit, Passwörter für Geschäftsanwendungen auf dem gleichen Kontroll- und Sicherheitsniveau wie bei privilegierten Konten zu verwalten. Workforce Passwords dient der…

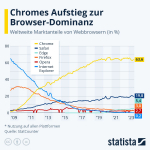

News | Favoriten der Redaktion | Infografiken | IT-Security | Tipps

10 Jahre Browser-Dominanz von Google Chrome

https://de.statista.com/infografik/427/globale-marktanteile-webbrowser/ Am 2. September 2008 veröffentlichte Google die erste Version des Chrome-Browsers für Windows XP — vier Jahre später war dieser bereits der meistgenutzte Webbrowser weltweit. Heute thront Chrome mit einem Marktanteil von rund 63,6 Prozent mit großem Abstand über allen anderen Browsern. Neben der Suchmaschine und dem Video-Portal YouTube zählt Chrome wohl zu den größten…