Bild 1. Access Rights Management Quelle IStockPhoto.com Arbeitsstätten Urheber Squaredpixels

Wie können Unternehmen ihr Schutzniveau erhöhen und zugleich ihre IT-Ressourcen entlasten? Durch das Managen und Steuern von Benutzerzugriffsrechten für Systeme, Daten und Dateien: Mit Access Rights Management (ARM) werden der unbefugte Zugriff auf Daten verhindert und sicherheitsrelevante Prozesse innerhalb des Firmennetzwerks optimiert.

Mehr als 50 Prozent des Datenmissbrauchs wird erfahrungsgemäß von innen heraus begangen. Daher müssen Unternehmen und Organisationen dafür sorgen, dass vertrauliche Informationen gegenüber einem Datenabfluss abgesichert sind. Nicht nur aus Datenschutz-Gründen. Zusätzlich droht das Vertrauen von Geschäftspartnern oder Kunden verloren zu gehen sowie Informations- und Wettbewerbsvorteile, und schlimmstenfalls ist sogar die Existenz gefährdet.

Deswegen sollte jedes Unternehmen neben einem Schutzkonzept gegenüber Angriffen von außen auch eines für die interne Absicherung verfügen. Im Zusammenspiel von technischen, organisatorischen sowie personalpolitischen Maßnahmen ist das Managen von Zugriffsrechten (Access Rights Management, ARM) für Systeme, Daten und Dateien ein Kernelement.

Berechtigungsdschungel – wächst mit jeder Veränderung oder gesetzlichen Auflage

Organisationen verändern sich permanent und passen sich an die von außen gegebenen Bedingungen an. Mitarbeiter kommen und gehen, übernehmen Projekte, wechseln ihr Aufgabengebiet, ihre Rolle oder Position. Mit jeder Verlagerung von Aufgabengebieten, Änderung von Verantwortlichkeiten müssten Berechtigungen entsprechend stetig angepasst werden. In dem Maße wie sich Organisationen weiterentwickeln und ihre Prozesse optimieren, laufen sie mit der Zeit Gefahr, den Überblick und die Kontrolle darüber zu verlieren, wer auf welche IT-Ressourcen zugreifen kann.

Darüber hinaus sind große Organisationen ohnehin verpflichtet, in regelmäßigen Audits Fragen nach dem Management von Zugriffsberechtigungen zu beantworten. Beispielsweise zählt zum IT-Grundschutz nach dem weltweiten Standard ISO 27001 zu den »Muss-Anforderungen«, dass »eine regelmäßige Überprüfung der gewährten Zugriffsberechtigungen von normalen und privilegierten Benutzerkonten sowie technischen Konten« stattfindet, »auch in IT-Systemen von Kunden«.

Spätestens jetzt wird klar, dass Bordmittel wie das Active Directory kaum geeignet sind, weil sie nur eine sehr begrenzte Sicht auf die Zugriffsberechtigungen bieten.

Für einen Überblick in einem dynamischen Umfeld gilt es daher, die Zugriffsrechte regelmäßig zu überprüfen, gegebenenfalls anzupassen, um sie dauerhaft auf die benötigten Ressourcen begrenzen zu können. Da die IT-Ressourcen in Unternehmen generell stark ausgelastet sind, sollten Tools für das Management von Zugriffsberechtigungen einfach zu bedienen sein und sich gegebenenfalls automatisieren lassen. Darüber hinaus sollten sie bestenfalls mit weiteren Security Tools kombinierbar sein.

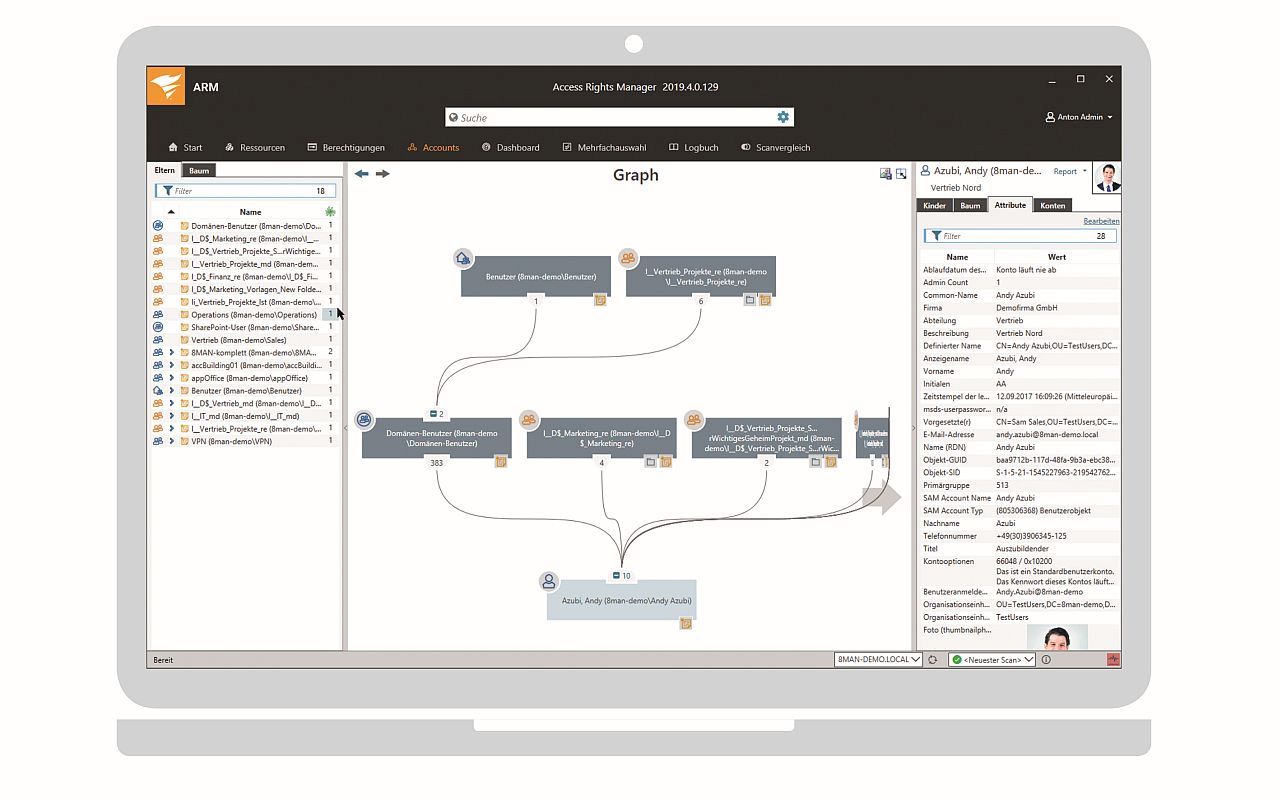

Bild 2: Access Rights Management – Gruppenstrukturansicht eines Benutzers

Quelle: Connectware Distributions

Übersichtliche Rechteverwaltung

Mit Access Rights Management (ARM)-Tools lassen sich die gesamte Berechtigungssituation analysieren und intuitiv erfassbar darstellen sowie durchsetzen, ferner Compliance-Reporte und Alarmdienste generieren sowie Produktivitäts- und Prozessoptimierungen ausführen.

Die Berechtigungen und Benutzer können dabei über die gesamte IT-Infrastruktur hinweg verwaltet und überwacht werden. Dabei sollte die Benutzerüberwachung sollte skalierbar sein, so dass sich damit von kleinen Umgebungen bis hin zu Umgebungen mit Tausenden oder sogar Hunderttausenden Benutzern überwachen lassen.

Analyse der gesamten Berechtigungssituation

Zu den Analysemöglichkeiten zählt zum Beispiel das Monitoring. Indem man mit dem ARM-Tool das Active Directory und Gruppenrichtlinien überwacht und analysiert, lässt sich nachverfolgen, wer im Unternehmen wann welche Änderungen vorgenommen hat.

Aufgrund dieses Wissens ist das Sicherheitspersonal in der Lage, Korrekturen vorzunehmen und das geforderte Least-Privilege-Verfahren umzusetzen. Dadurch ist für Unternehmen ein erster Meilenstein erreicht, um sich vor internen Sicherheitsvorfällen zu schützen.

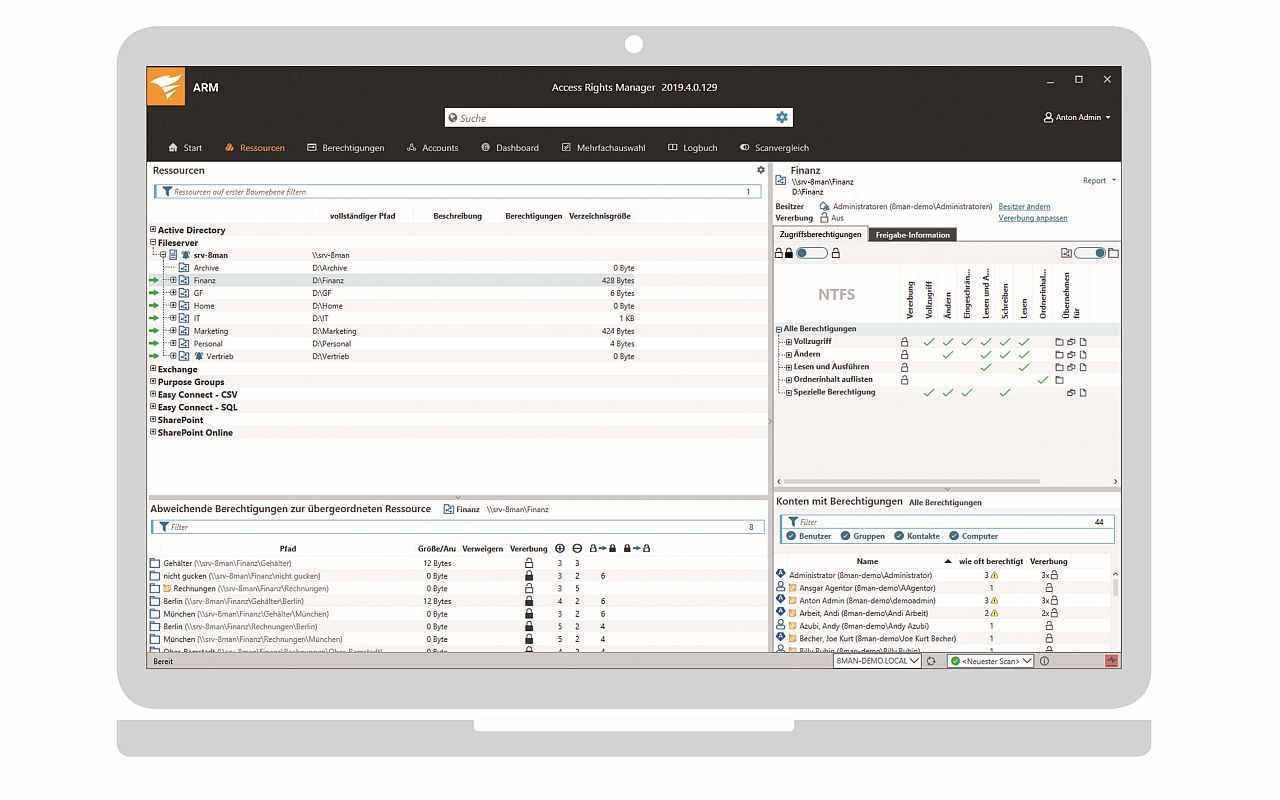

Bild 3: Analyse der Rechtestruktur – Ansicht Fileserver-Ressource

Quelle: Connectware Distributions

Benachrichtigungen vermeiden Datenabfluss oder -manipulation

Im Falle von nicht autorisierten Zugriffen oder Änderungen auf Windows Fileservern erzeugt das ARM-System eine Benachrichtigung. Durch das Darstellen von Berechtigungen auf Fileservern lässt sich verhindern, dass Datenlecks entstehen oder vertrauliche Dateien und Daten ohne Autorisierung geändert werden. Dabei lassen sich beispielsweise Korrekturen von nicht berechtigten Zugriffen umgehend und direkt aus dem ARM vornehmen.

Compliance

Um regulatorische Anforderungen zu erfüllen und den Auditor zu unterstützen, können auditgerechte Compliance-Berichte erstellt und generiert werden. So lassen sich für das Management und den Prüfer mit nur wenigen Klicks die Zugriffsrechte und Berechtigungslagen anzeigen. Zum Beispiel sind Aktivitäten im Active Directory und auf Fileservern nach Benutzern protokolierbar.

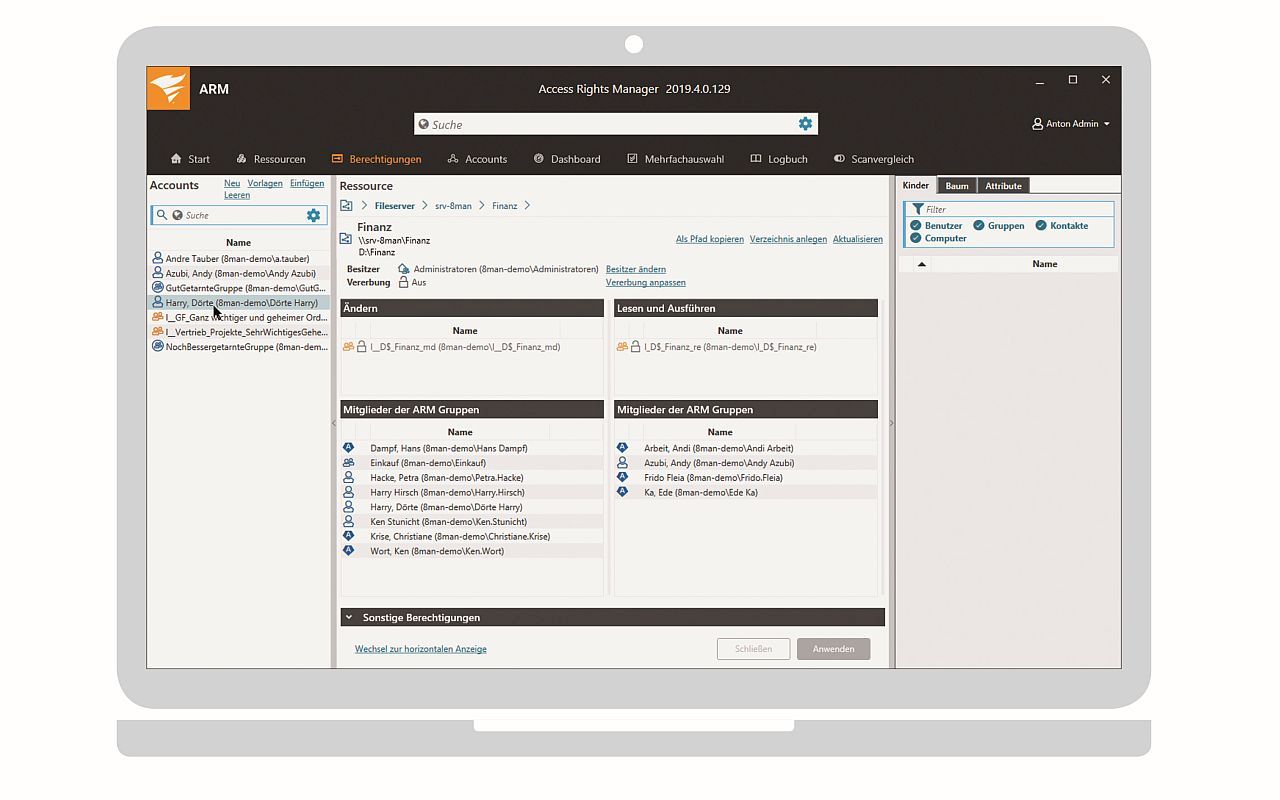

Vereinfachtes, beschleunigtes Rechtemanagement

Berechtigungen lassen sich zum Beispiel mit einem Tool wie dem Access Rights Manager in wenigen Sekunden korrigieren oder neu vergeben. Durch einfaches Drag & Drop der Benutzer werden automatisch globale- sowie lokale Gruppen angelegt, Listrechtgruppen bei Fileserver Ressourcen erzeugt, die Benutzer den Gruppen zugewiesen und die Dokumentation abgeschlossen. So ist ersichtlich, wer, wann, welche Berechtigung vergeben oder entzogen hat und warum.

Der Arbeitsaufwand für eine Berechtigungsverwaltung mit automatisierten, vorkonfigurierten Templates für das Bereitstellen und Entziehen liegt pro Vorgang bei rund 20 Sekunden, im Gegensatz zu herkömmlichen Vorgehensweisen, die in der Regel pro Berechtigungsvergabe rund 15 Minuten beanspruchten.

Bild 4: Vereinfachung des Rechtemanagements – Berechtigung per Drag & Drop setzen

Quelle: Connectware Distributions

Bestell- und Genehmigungsportal per Selbstbedienung entlastet die IT-Abteilung

Über ein webbasiertes Self-Service-Portal können Mitarbeiter als Antragsteller ihre gewünschten Benutzerrechte direkt vom Dateneigentümer anfordern. Diese haben ohnehin die besten Kenntnisse über den jeweiligen Bedarf von Zugriffsberechtigungen. Nachdem Mitarbeiter neue Ressourcenzugriffe bestellt haben, können diese von den Data Owners genehmigt oder abgelehnt werden und werden schließlich automatisch in der jeweiligen Ressource umgesetzt. Indem die Berechtigungsverwaltung an die Dateieigentümer delegiert wird, wird die IT-Auslastung reduziert. Eine regelmäßige Rezertifizierung garantiert darüber hinaus, dass nur Benutzer zugriffsberechtigt sind, die mit den jeweiligen Daten und Informationen arbeiten dürfen.

Fazit und Ausblick

Unternehmen, die mit Access Rights Management eine Lösung einsetzen, mit der sich Berechtigungen und Benutzer über die gesamte IT-Infrastruktur hinweg automatisiert verwalten und überwachen lassen, können ihr Schutzniveau erhöhen und zugleich die Ressourcen ihrer IT-Abteilung spürbar entlasten und haben damit ein. Darüber hinaus sollte die Lösung bestmöglich mit weiteren Security-Tools kombinierbar sein, die vor externen Bedrohungen schützen, zu Beispiel Cyber-Defense-Lösungen, um Angriffe frühzeitig erkennen, externe Schwachstellen aufdecken und Gegenmaßnahmen ergreifen zu können.

André Tauber, Geschäftsführer Connectware Distributions GmbH

Access Rights Management (ARM): Das Management von Zugriffsberechtigungen dient dazu, dass nur berechtigte (autorisierte) Benutzer Zugriff auf Informationen und IT-Anwendungen haben. Zu diesem Zweck werden den Benutzerkonten Zugriffsrechte zugewiesen.

Quelle: VDA-Whitepaper »Risikomanagement in der Informationssicherheit«

Unternehmensprofil Connectware

Connectware, gegründet 2009 mit Sitz in Mühltal in der Nähe von Darmstadt, ist ein technologieunabhängiges Beratungs- und Softwareunternehmen mit den Schwerpunkten Cyber Defence, Access Rights Management, Data Leakage Prevention sowie sichere Kommunikationslösungen für den Datentransfer und verschlüsselten E-Mail-Austausch. www.connectware

Bild 5: Analyse der Rechtestruktur – Ansicht Fileserver-Ressourcen, Tablet

Quelle: Pexels; www.pexels.com

Artikel zu „Access Rights Management“

NEWS | IT-SECURITY | CEBIT 2016

Access Rights Management (ARM) hat hohes Wachstum

Immer mehr Unternehmen erkennen, wie gefährlich das oftmals vorhandene Durcheinander der vergebenen Berechtigungen für Datenzugriffe ist. Die Entwickler von 8MAN (www.8man.com – CeBIT Halle 06, Stand F07), der Softwarelösung im Bereich Access Rights Management (ARM), spüren die Auswirkungen deutlich: »Das Bewusstsein in Unternehmen für IT-Sicherheit wird geschärft. Die Nachfrage nach einer effizienten Rechteverwaltung steigt enorm.…

NEWS | BUSINESS PROCESS MANAGEMENT | GESCHÄFTSPROZESSE | IT-SECURITY | TIPPS

Langfristige Prozessoptimierung: Fünf Tipps für ein erfolgreiches Data Management

In den meisten Unternehmen sind unzählige verschiedene Betriebs- und Anwendungssysteme im Dauereinsatz. Datensicherheit bleibt innerhalb dieser Vielfalt und großer Datenmengen oft auf der Strecke. Davon sind die IT- und Sicherheitsexperten von Protected Networks überzeugt. Aus diesem Grund ruft das Unternehmen aktuell das »datensichere Jahr 2016« aus. Matthias Schulte-Huxel, CSO des Unternehmens: »Die ersten Wochen eines…

NEWS | IT-SECURITY | WHITEPAPER

Die fünf häufigsten Datenrisiken in Unternehmen

Das Weltwirtschaftsforum identifiziert Cyberangriffe, Datenbetrug und Datendiebstahl als Top-Risiken auf globaler Ebene. Das Scheitern des EU-US Privacy-Shields, die zögerliche Einführung des LGPD in Brasilien (vergleichbar mit der Europäischen Datenschutzgrundverordnung) sowie die verstärkte Arbeit im Home Office bieten Anlässe, die Bedeutung des Datenschutzes genauer zu betrachten. Die OTRS AG hat die fünf gefährlichsten Datenrisiken zusammengestellt. …

NEWS | DIGITALE TRANSFORMATION | IT-SECURITY | TIPPS

EU-Datenschutz-Grundverordnung: Unbefugte werden zum teuren Risiko

Geldbuße: Bis zu vier Prozent des Jahresumsatzes. Access Rights Management wesentlicher Bestandteil der DS-GVO. Die digitale Transformation basiert auf Daten – nicht nur über Maschinen, Produkte, Fertigungsprozesse, sondern auch über Personen, Unternehmen und Netzwerke. Die EU-Datenschutz-Grundverordnung DS-GVO ist nun endgültig verabschiedet, das teuerste Problem der Wirtschaft ist der »Unbefugte« geworden. »Ein Mitarbeiter, der in Daten…

NEWS | TRENDS SECURITY | IT-SECURITY

Studie: IT-Security ist Gleichung mit vielen Unbekannten

Access Rights Management Report 2016 zeigt Unwissen und Sorglosigkeit in Unternehmen. Die Bedrohungslage in der Unternehmens-IT hat in den vergangenen 12 Monaten stark zugenommen. Darin sind sich 46 von 100 befragten IT-Experten einig, weitere 36 sehen die Bedrohungslage noch etwas erhöht. Konsequenzen im Unternehmen hat das jedoch noch kaum, ergibt der Access Rights Management Report…

NEWS | IT-SECURITY | ONLINE-ARTIKEL | TIPPS

Keine Berechtigung für Locky: Ransomware-Risiken einschränken

Millionenschäden durch digitale Erpressung – Need-to-Know- und Data-Owner-Prinzipien können bereits viel verhindern. Datenerpressung ist kein komplett neuer Trend, weitet sich aber 2016 zu einer ernsten wirtschaftlichen Bedrohung aus. Krankenhäuser oder Unternehmen: immer öfter finden digitale Erpressungen mit relevanten Unternehmensdaten statt, die durch eine Hintertür von Hackern verschlüsselt wurden. »Durch eine hochentwickelte Schadsoftware werden Unternehmensdaten kriminell…

NEWS | DIGITALISIERUNG | IT-SECURITY | SERVICES

E-Health: »IT-Sicherheit« kränkelt noch

Datenschwund ist abzusehen: Gesundheitsbranche ist mit dringend notwendigem Datenschutz heillos überfordert. Die digitale Vernetzung innerhalb einer Branche sowie zwischen verschiedenen Disziplinen ist unaufhaltsam. Damit wächst auch die Bedeutung von Softwareentwicklungen in Bereichen, die bisher nur wenig mit den Angeboten der IT in Berührung gekommen waren. In der Gesundheitsbranche wird diese Entwicklung vor allem durch das…

NEWS | BUSINESS | TRENDS SECURITY | TRENDS 2017 | IT-SECURITY | STRATEGIEN | TIPPS

Gartner: Unternehmen sind auf die neuen EU-Datenschutzvorschriften ab 2018 nicht vorbereitet

Analysten geben fünf wichtige Handlungsempfehlungen für Kontrolle und Verarbeitung von Daten innerhalb und außerhalb der EU. Die neue EU-Datenschutz-Grundverordnung (GDPR) wird globale Auswirkungen haben, wenn sie am 25. Mai 2018 in Kraft tritt, so das IT-Research und Beratungsunternehmen Gartner. Gartner prognostiziert, dass bis Ende 2018 mehr als die Hälfte der Unternehmen, die von den Datenschutzvorschriften…

NEWS | INTERNET DER DINGE | IT-SECURITY | TOP-THEMA | AUSGABE 11-12-2016

Cyber Security mit Augenmaß – Auf Planung und Organisation kommt es an

Durch die digitale Transformation und das Internet der Dinge verstärken sich die Angriffsszenarien. Cyber Security muss holistisch und strukturiert geplant werden um die volle Wirkung zu entfalten.

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | DIGITALISIERUNG | EFFIZIENZ | GESCHÄFTSPROZESSE | KOMMUNIKATION | LÖSUNGEN | SERVICES

Studie: Blockchain verändert die Zukunft der Wirtschaft

Die Technologie erhöht das Vertrauen in Geschäftsbeziehungen. Das IBM Institute of Business Value (IBV) hat eine neue Studie zum Thema Blockchain veröffentlicht. In der Studie mit dem Titel »Fast forward: Rethinking Enterprises, Ecosystems and Economies with Blockchains« beschreiben die Autoren, wie Blockchain-Technologie Geschäftsbeziehungen verändern kann. Hierbei kommen sie zu folgenden Ergebnissen: Blockchain-Technologie reduziert die Komplexität…

NEWS | BUSINESS | BUSINESS PROCESS MANAGEMENT | TRENDS MOBILE | EFFIZIENZ | GESCHÄFTSPROZESSE

Wettbewerbsfähige Enterprise Mobility braucht eine durchgängige Plattform-Strategie

Mobile Technologien haben die Art und Weise, wie wir leben und arbeiten, grundlegend verändert. In vielen Unternehmen zählen Smartphones und Tablets längst zu den wichtigsten Begleitern des Geschäftslebens. Für Unternehmen empfiehlt es sich, bei der Auswahl von Tools, Services und Devices von Anfang an ein ganzheitliches Konzept für neue Arbeitsweisen zu verfolgen, um Planbarkeit und…

NEWS | BUSINESS PROCESS MANAGEMENT | TRENDS MOBILE | EFFIZIENZ | TRENDS GESCHÄFTSPROZESSE | KOMMUNIKATION

Studie: Marketing-Abteilungen können ihre Effizienz durch mobiles Arbeiten erheblich steigern

Marketing-Abteilungen in Deutschland, die Enterprise Mobility in ihrer Unternehmensstrategie berücksichtigen und dementsprechende Prozesse unterstützen, weisen eine »erheblich bessere Leistungsbilanz« aus als vergleichbare Abteilungen ohne strategischen Ansatz. Das ist die Kernaussage der aktuellen Studie »Enterprise Mobility 2015« [1]. Marketing-Abteilungen, die Enterprise Mobility strategisch verfolgen, verzeichnen damit eine durchschnittliche Leistungssteigerung von bis zu zehn Prozent, heißt es…