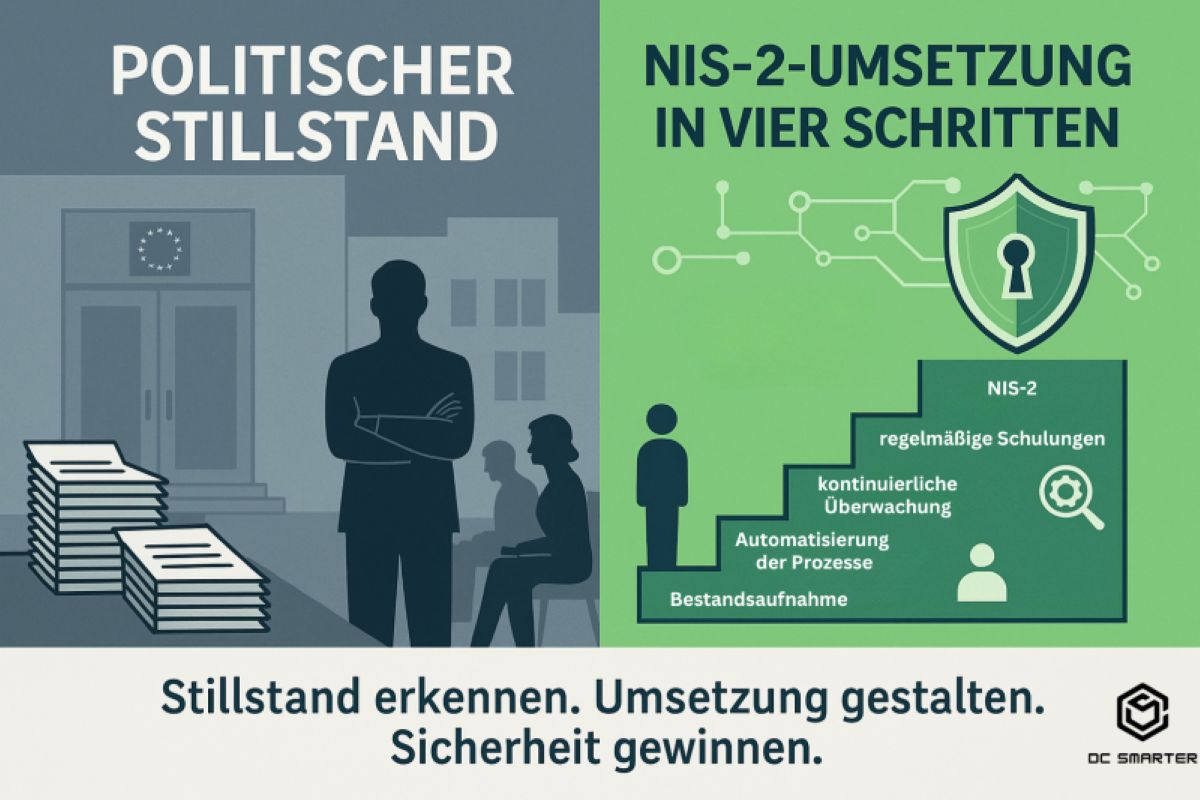

Deutschland ist zu spät. Die NIS2-Richtlinie hätte laut den gesetzlichen Vorgaben der Europäischen Union schon im Oktober 2024 in nationales Recht umgesetzt werden müssen. Selbst ohne den Bruch der Ampelregierung und Neuwahlen wäre das NIS2-Umsetzungsgesetz (NIS2UmsuCG) erst Anfang 2025 verabschiedet worden; jetzt wird nicht vor Ende dieses Jahres damit gerechnet. Betroffene Organisationen erhalten damit eine Chance, sich strukturiert mit innovativer Technologie vorzubereiten, so Jörg Hesselink, CEO, DC Smarter. Automatisierte Prozesse und Lösungen basierend auf künstlicher Intelligenz lassen sich nach seiner Erfahrung in vier Schritten erfolgreich implementieren. Sie schaffen eine optimale Ausgangsbasis für Tag X nicht nur in Hinblick auf NIS2, sondern auch auf DORA oder eine Zertifizierung nach ISO27001.

Die Wirtschaftsschutz-Studie 2024 des Digitalverbands Bitkom geht davon aus, dass deutschen Unternehmen durch Cyberattacken im Jahr 2024 ein Schaden von insgesamt 178,6 Milliarden Euro entstanden ist [1]. Die Regulierung auf europäischer Ebene dient dem Schutz unserer Infrastruktur und unserer Wirtschaft. Aktuell bereiten sich zahlreiche Unternehmen auf die Umsetzung der schon 2022 von den Europäischen Gremien verabschiedeten NIS2-Richtlinie vor (NIS steht für Network and Information Security). Sie sollte bis Oktober 2024 in allen Mitgliedsstaaten in nationales Recht umgesetzt werden, um kritische Infrastrukturen vor Cyberrisiken zu schützen. Jörg Hesselink kennt die Herausforderungen der Unternehmen und ist überzeugt: »In Deutschland zählen nach den neuen Definitionen ungefähr 30.000 Unternehmen als kritisch. Viele davon sind noch nicht ausreichend vorbereitet auf die umfangreichen Anforderungen von NIS2. Die Verzögerung bei der Umsetzung des Gesetzes ist die Chance für Unternehmen, sich systematisch vorzubereiten. Wer die folgenden vier Schritte geht und intelligente Lösungen nutzt, verschafft sich einen enormen Vorteil.«

Erster Schritt Bestandsaufnahme

Die Praxis zeigt, dass Audits vor allem an drei Kernproblemen scheitern: unzureichend geführte Benutzerzugriffslisten, veraltete Sicherheitsrichtlinien oder die fehlende Transparenz über die tatsächlich vorhandenen IT-Ressourcen. Um die Informationen zentral zu sammeln, lohnen sich softwaregestützte Lösungen. In Rechenzentren ermöglichen Data-Center-Infrastruktur-Management-Systeme (DCIM) einen ganzheitlichen Blick auf die Bereiche Gebäude, IT-Infrastruktur und Energie. Der gesamte Lebenszyklus von IT-Geräten und Softwarelizenzen lässt sich mit IT-Assetmanagement-Systemen (ITAM) erfassen und verwalten. Jörg Hesselink hat hier ein einfaches Motto: »Sie können nur das optimieren und schützen, was Sie kennen. ITAM gerade in Hinblick auf die Cybersicherheit eine zentrale Komponente. Wer das Risiko von Compliance-Lücken dauerhaft minimieren möchte, kommt nicht umhin, die benötigten Informationen zentral und automatisiert erfassen.«

Zweiter Schritt Automatisierung der Prozesse

Die benötigten Dokumente manuell zu erstellen ist ebenso zeitaufwändig und fehleranfällig wie die manuelle Kontrolle der Compliance. Hier empfiehlt es sich, möglichst viele Prozesse zu automatisieren. Als Best Practice kristallisieren sich vor allem drei Bereiche heraus: Automatisierte Sicherheitsanalysen mit speziellen Softwarekomponenten ermöglichen es, Risiken identifizieren, bevor Inspektoren sie entdecken. Zentrale Plattformen zur Audit-Dokumentation stellen einen schnellen Zugriff auf relevante Unterlagen sicher. Hier setzt der Experte auf moderne Technologie:

Jörg Hesselink, CEO, DC Smarter

»KI-Systeme erlauben es, Unregelmäßigkeiten zu erkennen und das Datenmanagement zu optimieren«, so Jörg Hesselink. »Wer von Anfang an auf intelligente Plattformen zur Automatisierung der Compliance-Prozesse setzt, spart Zeit und minimiert Risiken.«

Dritter Schritt kontinuierliche Überwachung

Audits sollten nicht als einmaliges Ereignis betrachtet werden. Es geht am Ende nicht um eine formale Bestätigung, sondern um den dauerhaften Schutz der eigenen Infrastruktur. Ein kontinuierliches Monitoring sorgt dafür, Probleme und Sicherheitslücken rechtzeitig zu erkennen. Automatisierte Warnsysteme und Dashboards beugen Verstößen proaktiv vor. Regelmäßige interne Audits decken Unstimmigkeiten auf und prüfen, ob Prozessanpassungen den gewünschten Effekt erzielen. Eine zentrale Plattform für Monitoring und Reporting stellt sicher eine strukturierte Dokumentation sicher und ermöglicht es Compliance-Prozesse zu optimieren.

Vierter Schritt regelmäßige, zeitgemäße Schulungen

IT-Systeme und Sicherheitsbedrohungen ändern sich rasant. Regelmäßige Schulungen zu Cybersicherheit, Datenschutz und Zugriffskontrolle für die Mitarbeitenden sind essenziell. Selbst die besten IT-Systeme können mangelndes Wissen oder ein schleichendes Nachlassen der Sorgfalt nicht ausgleichen. Praktische Simulationen wie Phishing-Tests sensibilisieren die Teams und reduzieren Sicherheitsvorfälle. Auch hier können moderne Technologien unterstützen. E-Learning-Plattformen oder computerspielähnliche Sicherheitstrainings (Quiz, Angriffssimulationen) werden häufig als effizient und kurzweilig empfunden. Geschulte Mitarbeitende sind die erste Verteidigungslinie gegen Cyberbedrohungen. Es lohnt sich, in adäquate Trainingsmethoden zu investieren.

Fazit: Strategisches Vorgehen wird belohnt

Die Verzögerung bei der Umsetzung der NIS2-Richtlinie bietet Unternehmen die Chance, sich strukturiert auf die Regularien vorzubereiten. Es ist dabei unerlässlich, die korrekten Daten als Ausgangsbasis für alle weiteren Schritte in einem ITAM-System zu erfassen. Jörg Hesselink erklärt: »Selbst wenn Unternehmen schon ein solches System nutzen, lohnt es sich, dessen Reifegrad zu prüfen.« DC Smarter hat dazu ein Bewertungssystem entwickelt, das online zur Verfügung steht. In nur zwei Minuten erhalten Unternehmen eine kostenfreie ITAM Benchmark Analyse [2]. Moderne ITAM-Lösungen lassen sich mit technischen Konzepten wie dem digitalen Zwilling, Technologien wie Augmented Reality und künstlicher Intelligenz optimieren. Basierend auf korrekten und vollständigen Daten sorgt anschließend die Kombination aus Technologien, Prozessen und Schulungen für eine dauerhafte Compliance.

[1] https://www.bitkom.org/Bitkom/Publikationen/Studie-Wirtschaftsschutz

[2] https://www.dc-smarter.com/itam-maturity-level

Über DC Smarter

DC Smarter wurde von Jörg Hesselink und Ismar Efendic mit dem Ziel gegründet, innovative Lösungen für das Management und die Wartung der IT-Infrastruktur und von Rechenzentren zu entwickeln. Der Pionier der Branche zeichnet sich durch seinen einzigartigen Ansatz aus: Hochwertige Serviceleistungen werden mit der innovativen Softwarelösung – DC Vision® kombiniert, die auf dem Konzept des digitalen Zwilling und künstlicher Intelligenz basiert.

Die von DC Smarter entwickelte Software nutzt Augmented-Reality-Brillen, Smartphones oder Tablets und optimiert damit die Wartung und Pflege der IT-Infrastruktur in Rechenzentren. Kreative und innovative Anwendungen ermöglichen es, die Energieeffizienz in Rechenzentren zu verbessern, die Organisation in operativen und Projektplanungsphasen für Aufgaben in Rechenzentren zu vereinfachen und die Servicequalität gemäß vordefinierten Zeitplänen, Funktionen und Standardkriterien zu gewährleisten. Für mehr Informationen besuchen Sie https://www.dc-smarter.de oder folgen Sie uns auf LinkedIn.

344 Artikel zu „NIS2“

News | Infrastruktur | IT-Security | Kommunikation

Mit NIS2 gegen IT-Risiken: Schutz wesentlicher Dienste und kritischer Infrastrukturen

Das Ziel der europäischen Richtlinie NIS2 ist es, die Sicherheit von Netzwerken und Informationssystemen in der Europäischen Union zu stärken. Die Richtlinie definiert ihren Anwendungsbereich präzise und schließt bestimmte Felder der öffentlichen Verwaltung explizit aus, darunter diejenigen, die direkt mit nationaler und öffentlicher Sicherheit, Verteidigung oder Strafverfolgung verbunden sind. Gleichzeitig umfasst sie öffentliche Verwaltungsbereiche,…

News | Business | Digitalisierung | IT-Security | Strategien | Tipps

Deep Observability und fünf weitere Schritte zur NIS2-Konformität

Deep Observability ist für die Anforderungen von NIS2 ein absolutes Must-have. Die unfreiwillige Schonfrist hält weiter an; noch immer gibt es kein genaues Datum, ab dem die EU-Richtlinie NIS2 offiziell greifen soll. Trotzdem müssen sich Unternehmen – sofern noch nicht geschehen – auf diesen Tag vorbereiten, denn es steht eine Menge auf der Maßnahmenagenda.…

News | IT-Security | Services | Strategien

Das Potenzial von NIS2 erkennen

Wie Unternehmen NIS2-Compliance gezielt umsetzen und Cybersecurity als strategischen Vorteil nutzen können. Während die Umsetzung der EU-Richtlinie NIS2 in Deutschland voraussichtlich bis Mai 2025 auf sich warten lässt, steigt das Risiko durch Cyberangriffe weiter – mit potenziellen Folgen wie Produktionsausfällen und hohen Wiederherstellungskosten. Dennoch wird Cybersicherheit in vielen Unternehmen oft als Kostenfaktor betrachtet und…

News | IT-Security | Tipps

NIS2-Umsetzung gescheitert: Cybersicherheit als Business-Enabler

Die Umsetzung der NIS2-Richtlinie in Deutschland ist vorerst gescheitert – und Cyberkriminelle aus aller Welt jubeln. Während andere EU-Länder längst klare Vorgaben geschaffen haben, bleibt Deutschland in der Ungewissheit stecken. Der Preis dafür ist hoch: Teile unserer kritischen Infrastrukturen und Unternehmen bleiben ungeschützt, während Hacker sich über die anhaltenden Sicherheitslücken freuen. Unternehmen, die gehofft hatten,…

News | IT-Security | Kommentar

NIS2-Compliance: Cybersicherheit braucht eine proaktive Vorgehensweise

Für zahlreiche deutsche Unternehmen war das Jahr 2024 war im Hinblick auf ihre Cybersicherheit herausfordernd: laut des Berichts des Bundesamtes für Sicherheit in der Informationstechnik (BSI) haben die Aggressivität sowie die Raffiniertheit, mit der Cyberkriminellen vorgehen, erheblich zugenommen [1]. So sind die Häufigkeit und Komplexität von Ransomware-Angriffen stark gestiegen. Um angesichts dieser Bedrohungen das Gesamtniveau…

News | Favoriten der Redaktion | IT-Security | Tipps

NIS2-Richtlinie: Das müssen Unternehmen 2025 beachten

148 Milliarden Euro – so hoch lagen 2023 laut Branchenverband Bitkom e.V. die gesamtwirtschaftlichen Schäden durch Cyberangriffe in Deutschland [1]. Dies ist eine erschreckende Zahl, die verdeutlicht, wie stark Unternehmen bedroht sind. Was ist, wenn zum Beispiel ein mittelständisches Logistikunternehmen Opfer eines Angriffs wird, bei dem sensible Kundendaten und Lieferpläne kompromittiert werden? Die Folgen können weitreichend sein:…

News | IT-Security | Kommunikation | Services | Tipps

Fünf Tipps, wie Sie Ihre E-Mail-Security NIS2-compliant machen

E-Mail ist der wichtigste Kommunikationskanal in Unternehmen und gleichzeitig der beliebteste Angriffsvektor für Cyberkriminelle. Daher spielt E-Mail-Security eine zentrale Rolle für die Cybersicherheit. Mit der neuen NIS2-Richtlinie wachsen die Mindestanforderungen an Risikomanagement und Schutzmaßnahmen. Was müssen Unternehmen tun, um ihre E-Mail-Landschaft NIS2-compliant zu machen? Mit der NIS2-Richtlinie will die EU die Cybersicherheit wichtiger…

News | IT-Security | Ausgabe 11-12-2024 | Security Spezial 11-12-2024

Bewusstsein für Cybersicherheit – NIS2 macht Cybersicherheit zur Chefsache

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Tipps

Cyberresilienz gewährleisten: NIS2 legt die Messlatte für Cybersicherheit höher

Cyberbedrohungen betreffen heute unterschiedslos jeden. Kritische Infrastrukturen – vom Gesundheitswesen bis zum Energieversorger – stehen unter Dauerbeschuss. Millionen von Menschen sind einem nicht zu unterschätzenden Risiko aussetzt. Die Richtlinie zur Netz- und Informationssicherheit NIS2 ist Europas mutige Antwort, um Cybersicherheits-Standards für diese wichtigen Systeme zu erhöhen. Dabei geht es aber längst nicht nur darum Vorschriften…

News | Industrie 4.0 | IT-Security | Tipps

Cybersicherheit: NIS2 als Chance für produzierende Unternehmen

Unternehmen des produzierenden Gewerbes sind nicht KRITIS-relevant und fallen auch nicht unter die bisherige NIS-Richtlinie. Und so haben diese Unternehmen in der Regel noch keine entsprechenden Sicherheitsmaßnahmen implementiert, die offiziellen Anforderungen entsprechen. Die Herausforderungen durch die neue verschärfte NIS2-Richtlinie sind für sie daher besonders groß. Sie sind gezwungen, Klarheit in der Organisation zu schaffen, um…

News | IT-Security | Strategien | Tipps | Whitepaper

Whitepaper IT-Sicherheit: Zur NIS2-Readiness in sechs Schritten

Laut dem Lagebericht des Bundesamts für Sicherheit in der Informationstechnik (BSI) ist die Bedrohung im Cyberraum so hoch wie nie zuvor [1]. Besonders Ransomware-Attacken nehmen gravierend zu. Es geht nicht mehr darum, ob, sondern wann ein Unternehmen mit einem Cyberangriff konfrontiert wird – und wie sich dies bestmöglich abwenden lässt, um den Geschäftsbetrieb nicht…

News | Trends 2024 | Trends Security | IT-Security

90 % der EMEA-Unternehmen waren von Cybersecurity-Vorfällen betroffen, die NIS2 hätte verhindern können

Rund 80 % der Unternehmen sind zwar zuversichtlich, die NIS2-Richtlinie umsetzen zu können, dennoch werden 66 % die Compliance-Frist am 18. Oktober 2024 verpassen. Angesichts des bevorstehenden Inkrafttretens der NIS2-Richtlinie (Network and Information Security Directive 2022/2555) am 18. Oktober 2024 zur Stärkung der Cybersicherheit in der EU durch Erweiterung des Anwendungsbereichs und Verschärfung der…

News | Favoriten der Redaktion | IT-Security | Ausgabe 9-10-2024 | Security Spezial 9-10-2024

Business Continuity Management mit modernen Tools – NIS2: Excel wird zum Risiko für Unternehmen und Geschäftsführer

Mit der Einführung der NIS2-Richtlinie stehen Unternehmen in der EU vor verschärften Anforderungen in der Cybersicherheit. Eine elementare Änderung: Durch NIS2 werden Geschäftsführer persönlich haftbar, falls die erforderlichen Maßnahmen nicht umgesetzt werden. Business Continuity Management (BCM) spielt nun eine entscheidende Rolle, denn es trägt maßgeblich zur Resilienz und Sicherheit von Unternehmen bei. Doch viele Unternehmen setzen noch auf veraltete Technologien wie Excel, was erhebliche Risiken birgt.

News | Trends 2024 | Trends Security | IT-Security | Kommunikation | Whitepaper

Mehr als ein Viertel der Unternehmen ist nicht auf NIS2 vorbereitet

Die NIS2-Richtlinie ist ab dem 18. Oktober 2024 auf nationaler Ebene rechtsverbindlich. Insbesondere für Betreiber kritischer Infrastrukturen und wesentlicher Dienste gehen die Anforderung weit über die bisherigen Compliance-Vorgaben hinaus. Zudem können Geschäftsführer bei Verstößen persönlich haftbar gemacht werden. Eine Studie von Threema mit Fokus auf Instant-Messaging zeigt, dass mehr als ein Viertel der betroffenen Unternehmen…

News | Trends 2024 | Business | Trends Security | IT-Security | Whitepaper

NIS2 als Chance begreifen – trotz zögerlicher Umsetzung

Die Europäische Union hat als Antwort auf den deutlichen Anstieg von Cyberangriffen die NIS2-Richtlinie verabschiedet. Diese überarbeitete Richtlinie verfolgt das Ziel, ein einheitlich hohes Sicherheitsniveau für Netz- und Informationssysteme in der gesamten EU zu gewährleisten. Zudem fallen deutlich mehr Unternehmen und Organisationen unter die Regulierung, die für das gesellschaftliche System wichtig sind. Die Mehrheit der…

News | IT-Security | Kommentar | Kommunikation

NIS2 und E-Mail-Verschlüsselung

In einer zunehmend vernetzten Welt, in der digitale Kommunikation eine zentrale Rolle spielt, ist der Schutz sensibler Informationen von höchster Bedeutung. Die NIS2-Richtlinie (EU-Richtlinie zur Netzwerk- und Informationssicherheit) ist am 27.12.2022 im Amtsblatt der Europäischen Union veröffentlicht worden und muss von Mitgliedsstaaten bis zum 17.10.2024 in nationales Recht umgesetzt werden [1]. Kommentar von Stephan…

News | IT-Security | Tipps

KMU: Diese Fehleinschätzungen kursieren rund um NIS2

Mit der neuen EU-Richtlinie für Cybersicherheit erweitert sich der Kreis der betroffenen Firmen von rund 2.000 Unternehmen auf geschätzte 30.000. Während sich Großbetriebe von ihren Rechtsabteilungen beraten lassen, sind viele Mittelständler auf sich gestellt – und verunsichert. Das Risiko, Opfer einer Cyberattacke zu werden, ist derzeit höher denn je – und Unternehmen sind dafür…

News | IT-Security

NIS2 Compliance vereinfachen – mit SASE

Die Frist für die neue Richtlinie 2022/0383 über Netz- und Informationssysteme, besser bekannt als »NIS2«, rückt unaufhaltsam näher. Unternehmen stehen nun vor der Herausforderung, die geeignete Technologie zu implementieren, um den Anforderungen gerecht zu werden. Das wachsende Interesse der Branche an Sicherheitsplattformen wird eine entscheidende Rolle dabei spielen, die Einhaltung der NIS2-Vorgaben zu erleichtern. Organisationen…

News | IT-Security | Ausgabe 7-8-2024 | Security Spezial 7-8-2024

Acht Maßnahmen zur Einhaltung der NIS2 – Compliance sichern

News | IT-Security | Ausgabe 7-8-2024 | Security Spezial 7-8-2024

Die Qualität der Sicherheitsmaßnahmen verbessern – »NIS2 wird zur neuen Norm in der Sicherheitslandschaft werden«

In Zeiten zunehmender Cybersicherheitsbedrohungen sind Unternehmen gefordert, ihre Schutzmaßnahmen kontinuierlich zu verbessern. Dr. Matthias Rosche, Managing Director bei Orange Cyberdefense, erklärt, dass nicht nur die klassischen Bedrohungen, sondern auch neue Compliance-Anforderungen und -Regularien wie NIS2 die Unternehmen vor Probleme stellen.