Bei traditionellen, perimeterbasierten Sicherheitskonzepten haben Cyberkriminelle meist leichtes Spiel, wenn sie diesen Schutzwall erst einmal durchbrochen haben. Besonders im Fadenkreuz von Angreifern stehen privilegierte Benutzerkonten mit weitreichenden Berechtigungen. Diese bieten den Schlüssel zu wertvollen Daten und Unternehmensressourcen und ermöglichen es, einmal ins System eingedrungen, unbemerkt zu agieren. Da es im modernen Netzwerk kein klassisches Innen und Außen mehr gibt, sondern eine Kombination aus On-Premises-, Internet- und Cloud-Lösungen, benötigt es umfassende Kontrollen, wer in welchem Ausmaß und für welchen Zeitraum Zugriff auf sensible Ressourcen und Daten hat. Nur so können alle Assets eines Unternehmens geschützt werden, um Schäden durch externe Angriffe und Insider-Bedrohungen zu minimieren.

Funktionsweise von Privileged Access Management

Privileged Access kann man mit einer Anzahl von Mautstraßen vergleichen. Um die Straßen zu befahren, benötigt es Fahrzeuge (Nutzerkonten) und entsprechende Mautplaketten (Rollen und Rechte). Einige Straßen führen zu Zielen von niedrigem Wert, daher ist die Maut gering und der Zugang für einen breiteren Personenkreis möglich. Andere Straßen führen zu hochwertigen Zielen. Hierfür benötigt es Fahrzeuge mit weitreichenden Rechten – sogenannte privilegierte Konten.

Laut Forrester beinhalten 80 Prozent der Sicherheitsverstöße den Missbrauch schwacher, gestohlener oder Default-Passwörter. Dies ist der Hauptgrund, weshalb man privilegierte Konten mithilfe eines Passwort-Tresors »von der Straße nehmen und sicher in einer Garage parken« muss, um zu verhindern, dass sie gestohlen werden. Doch auch wenn die Speicherung dieser Konten in einem Passwort-Tresor die Barriere für Angreifer etwas erhöht, sind sie immer noch auf den Computern vorhanden, für die Anmeldung aktiviert, und können kompromittiert und missbraucht werden.

Geringstes Privileg und Privilegien-Erhöhung just-in-time

An dieser Stelle kommt das Konzept des geringsten Privilegs (Least Privilege) in Verbindung mit der Privilegien-Erhöhung (Privilege Elevation) ins Spiel. Hier haben alle Fahrzeuge nur noch grundlegende Rechte – eine Mautplakette, die lediglich Zugang zu erforderlichen, gemeinsamen Zielen wie etwa E-Mail, Surfen im Internet oder Office-360-Anwendungen gewährt. Sensiblere Ziele werden standardmäßig blockiert.

Die Privilegien-Erhöhung ermöglicht jedoch eine legitime Ausweitung der Berechtigungen just-in-time für einen vorübergehenden Zeitraum, um administrative Aufgaben zu erfüllen. Hierbei wird streng kontrolliert, wer durch die Mautstelle darf. Beispielsweise kann es legitim sein, einem Web-Administrator den Zugang zu Systemen zu gestatten, auf denen Web-Server und die damit verbundenen Management-Tools laufen. Das Einloggen in Maschinen, die Kreditkartentransaktionen verarbeiten, und die Verwendung von Tools, die Einblick in Kreditkartendaten geben, ist jedoch vermutlich nicht legitim und bleibt blockiert.

Privilegien-Erhöhung bedeutet also, dem Benutzer vorübergehend zusätzliche Rollen und Rechte zu gewähren, damit er eine legitime Aufgabe erledigen kann, die mit seiner Arbeitsfunktion übereinstimmt – gerade genug Privilegien für genau die Zeit, die für die Ausführung der Arbeit benötigt wird.

Nutzeridentität verifizieren: Zugangsantrag und Multi-Faktor-Authentifizierung

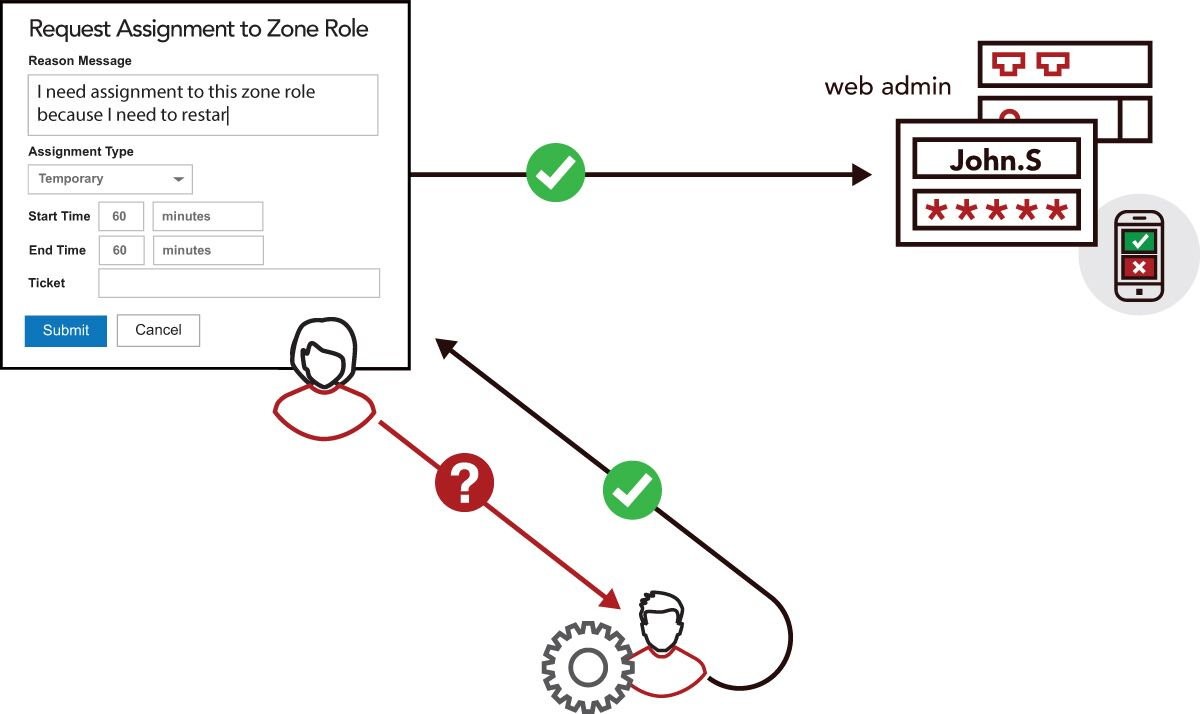

Was aber, wenn der Benutzer nicht der ist, der er sein sollte? Hier können einige zusätzliche Barrieren in den Weg gestellt werden, um die Identität des Benutzers besser zu kontrollieren. Eine mögliche Sicherheitsbarriere besteht darin, dass der Benutzer den gewünschten erweiterten Zugang über eine Self-Service-Funktion beantragt. Hierbei füllt er ein digitales Formular aus, in dem er den Kontext darüber angibt, worauf, warum und wie lange zugegriffen wird, sowie eventuell auch ein Verweis auf ein Helpdesk-Ticket. Zuständige Mitarbeiter des IT-Teams treffen dann die Entscheidung, den Zugriffsantrag zu gewähren oder zu verweigern.

Eine weitere Sicherheitsbarriere ist die Multi-Faktor-Authentifizierung (MFA). So kann der Benutzer während der Anmeldung zu einem zweiten Authentifizierung-Faktor aufgefordert werden oder die Authentifizierung wird während der Berechtigungserweiterung verstärkt, zum Beispiel durch eine Push-Benachrichtigung an sein registriertes mobiles Gerät. Es ist unwahrscheinlich, dass ein Angreifer (insbesondere aus einer anderen Region, ein Bot oder Malware) ein mobiles Gerät physisch kompromittiert hat, sodass dies eine relativ einfache Möglichkeit ist, ihm den Weg zu versperren. Da Zeit auch für Cyberkriminelle Geld ist, kann diese simple Abschreckung leicht dazu führen, dass Hacker von ihrem Vorhaben ablassen und sich einem anderen Angriffsziel zuwenden.

Zwar kann ein Passwort-Tresor eine wichtige Rolle bei der Verhinderung von identitätsbezogenen Datenverletzungen spielen, doch im Vergleich zur Privilegien-Erhöhung ist diese Rolle bei der Risikoreduzierung relativ gering. Für einen umfassenden Privileged-Access-Management-Ansatz kann die Tresorverwaltung ein schneller und einfacher Anfang sein. Die Implementierung eines Least-Privilege-Ansatzes mit Privilegien-Erhöhung sollte jedoch oberste Priorität sein. Der Tresor sollte nur in Notfällen verwendet werden, etwa wenn ein Superuser-Zugriff erforderlich ist.

Martin Kulendik, Regional Sales Director DACH bei Centrify

NEWS | IT-SECURITY | KOMMUNIKATION

Notfall-Strategie für BYOD: Voraussetzungen für sicheren Ad-hoc-Datenzugriff

In der digitalen Welt sind Unternehmen weit mehr als ein Bürogebäude, in dem Mitarbeiter ein und aus gehen. Legt man den kontinuierlichen Strom an digitalen Daten zu Grunde, die von Mitarbeitern hinzugefügt, bearbeitet, verschoben, versendet, gespeichert oder gelöscht werden, kann man sich ein dynamisches, in gewisser Hinsicht fast lebendiges Gebilde vorstellen. Kommt es an irgendeiner…

NEWS | IT-SECURITY | TIPPS

Diese Schwachstellen sollten Unternehmen zum Schutz mobiler Mitarbeiter finden und beheben

Die weltweite Reaktion auf Covid-19 hat die Angriffsfläche in Unternehmen erweitert, da viele Mitarbeiter derzeit von zuhause arbeiten. Damit der Fernzugriff für alle Kollegen geschützt ist, sollten diese kritischen Sicherheitslücken unbedingt identifiziert, priorisiert und behoben werden. Die Bedeutung des CVSS Das Common Vulnerability Scoring System (CVSS) ist der branchenweit anerkannte Standard, der bewertet, wie…

NEWS | VERANSTALTUNGEN

Co-kreativer Aufbruch ins »New Normal«: branchenübergreifende Digitalplattform CIXX

Gemeinsam mit der Kölner Eventagentur Klubhaus ruft die Managementberatung Detecon das virtuelle CIXX-Eventformat ins Leben und will so eine neue Art des Austauschs und der Co-Creation für Macher und Vordenker aller Branchen schaffen. Die Kölner Eventagentur Klubhaus und Detecon, die Digitalberatung der Deutschen Telekom-Gruppe, das Eventformat riefen CIXX ins Leben. CIXX steht für Cross Industry…

AUSGABE 3-4-2020 | NEWS | BUSINESS | STRATEGIEN

Vertrauen und Kontrolle – Alles Reden ist sinnlos, wenn das Vertrauen fehlt (Franz Kafka)

Welche Bedeutung hat Vertrauen im Wirtschaftsleben im Allgemeinen und im IT-Sourcing im Speziellen? Warum wird das Thema Vertrauen so lange unterschätzt, bis das Vertrauen verloren gegangen ist? Kann man – getreu dem Motto »Vertrauen ist gut, Kontrolle ist besser!« – Vertrauen durch Kontrolle ersetzen?

TRENDS 2020 | NEWS | TRENDS SECURITY | IT-SECURITY | WHITEPAPER

Deutlicher Zusammenhang zwischen Ransomware, Kaufverhalten und Markentreue der Verbraucher

Umfrage deckt auf, dass Verbraucher in der Regel Unternehmen meiden, die bereits einen Cyberangriff erlebt haben. Konsumenten tolerieren keine durch Ransomware verursachten Service-Unterbrechungen oder Sicherheitsverletzungen. Mehrheit der Verbraucher wendet sich bereits nach einer einzigen fehlgeschlagenen Online-Transaktion oder unzulänglichen Informationen an Konkurrenzanbieter. Arcserve veröffentlichte die Ergebnisse einer neuen Studie, die den Einfluss von Cyberkriminalität…

AUSGABE 3-4-2020 | SECURITY SPEZIAL 3-4-2020 | NEWS | BUSINESS

»Risikotransfer« als fester Bestandteil eines umfassenden Riskmanagements – No Risk is Fun!

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

Viele Unternehmen halten nur 6 Monate durch

https://de.statista.com/infografik/21544/anteil-der-befragten-dazu-wie-lange-ihr-betrieb-mit-anti-pandemie-massnahmen-noch-ueberleben-kann/?utm_source=Statista+Global&utm_campaign=26425070ab-All_InfographTicker_daily_DE_PM_KW18_2020_MI&utm_medium=email&utm_term=0_afecd219f5-26425070ab-297819997 https://de.statista.com/infografik/21544/anteil-der-befragten-dazu-wie-lange-ihr-betrieb-mit-anti-pandemie-massnahmen-noch-ueberleben-kann/?utm_source=Statista+Global&utm_campaign=26425070ab-All_InfographTicker_daily_DE_PM_KW18_2020_MI&utm_medium=email&utm_term=0_afecd219f5-26425070ab-297819997 Viele deutsche Unternehmen sehen ihre Existenz bedroht durch die Coronakrise. Das geht hervor aus der April-Umfrage des ifo Instituts. 29,2 Prozent der befragten Firmen sagten, sie könnten drei Monate oder kürzer überleben, wenn die pandemiebedingten Einschränkungen noch für längere Zeit bleiben würden. Sechs Monate oder kürzer könnten 52,7 Prozent durchhalten. »Das sind beunruhigende…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

Digitalindex rutscht ins Minus

ITK-Unternehmen bewerten Geschäftslage noch als befriedigend, blicken aber pessimistisch in die Zukunft. Präsident Berg: »Wir befinden uns an einem Digital Turning Point«. In der Digitalbranche hat sich die Stimmung im April weiter eingetrübt. Unter dem Eindruck der Corona-Krise fiel der Index für die Geschäftslage um 20,1 Zähler auf 0,9 Punkte. Damit bewerten die IT-…

NEWS | IT-SECURITY | TIPPS

Die vier größten Fehleinschätzungen zum Privileged Access Management

Privileged-Access-Management-Lösungen, die den Zugang zu kritischen Geschäftsinformationen sichern, sind ein elementarer Bestandteil eines effektiven Cyber-Security-Programms. Allerdings gibt es nach wie vor Fehleinschätzungen rund um die Sicherung privilegierter Konten und Zugangsdaten. Die überwiegende Mehrheit der »erfolgreichen« Cyberangriffe ist auf die missbräuchliche Nutzung privilegierter Zugangsdaten zurückzuführen. Privileged-Access-Management-Lösungen (PAM) bieten hier eine wichtige Verteidigungsschicht. Doch obwohl die Sicherung…

NEWS | IT-SECURITY | TIPPS

Sicher aus der Ferne: Privileged Access für Remote-Administratoren

Sechs Best Practices für Fernzugriff auf kritische Infrastrukturen. Viele Unternehmen verfügen über Richtlinien und Lösungen für die Telearbeit, doch diese sind meist auf Mitarbeiter zugeschnitten, die vollständig remote agieren oder normalerweise im Büro arbeiten, aber Flexibilität für ungewöhnliche Situationen benötigen. Die derzeitige Lage, mit der die meisten Unternehmen konfrontiert sind, kann die Fähigkeiten ihrer Remote-Arbeitsplätze…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

Finanzhilfen: Der deutsche Corona-Schutzschirm ist gewaltig

Das Volumen der deutschen Corona-Finanzhilfen umfasst laut einer Aufstellung des Think Tanks Bruegel aktuell über zwei Billionen Euro – das entspricht 60 Prozent der Wirtschaftsleistung des vergangenen Jahres. Damit mobilisieren Bund und Länder deutlich mehr Mittel als andere Staaten, wie der Blick auf die Statista-Grafik zeigt. Der deutsche Schutzschirm setzt sich aus 236 Milliarden Euro…

NEWS | KOMMUNIKATION | PRODUKTMELDUNG

Innovativer Service à la Suisse

Swisscom, größter ICT- und Telekommunikationsanbieter in der Schweiz, gilt bei den Eidgenossen als Treiber der Digitalisierung. Das zeigt sich nicht zuletzt in der Kommunikation mit den Verbrauchern, wo man verstärkt auf den elektronischen Datenaustausch setzt. Grundlage dafür ist eine neue Herangehensweise bei der Erstellung und Aufbereitung von Dokumenten und Inhalten. Swisscom ist mit einem…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

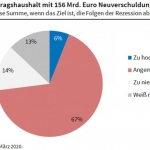

Ökonomen loben Hilfen der Bundesregierung zur Bekämpfung der Coronakrise

Wirtschaftswissenschaftler an deutschen Universitäten finden die Hilfsmaßnahmen der Bundesregierung gut, so das Ergebnis des ifo Ökonomenpanels, das zusammen mit der FAZ erstellt wird. 155 Professoren*innen nahmen teil. Zwei Drittel der Befragten nannten den Nachtragshaushalt über 156 Milliarden Euro angemessen. »Nun zeigt sich, wie wichtig es war, Rufen nach mehr Schulden in den letzten Jahren eine…

TRENDS 2020 | NEWS | TRENDS SERVICES | SERVICES

Auswirkungen der Corona-Krise auf die Service-Branche: 89 Prozent der B2B-Dienstleister erwarten Umsatzrückgänge

96 Prozent der Teilnehmer befinden sich im Krisenmodus. Vor allem Beratungshäuser und Zeitarbeitsunternehmen sind betroffen. Die Business-to-Business-Dienstleistungsunternehmen (B2B) befinden sich im Krisenmodus. Nach einer aktuellen Online-Befragung des Marktforschungsunternehmens Lünendonk & Hossenfelder, Mindelheim, gaben 96 Prozent der Teilnehmer an, komplett (65 %) oder teilweise (31 %) einen Krisenplan umgesetzt zu haben [1]. Hauptgründe für die Maßnahmen…

TRENDS 2020 | NEWS | TRENDS KOMMUNIKATION | E-COMMERCE | TRENDS SERVICES | TRENDS E-COMMERCE

Corona-Krise: Weniger Hamsterkäufe und ein Shift von offline zu online

Fast jeder Dritte kauft weniger offline als vor der Krise. Die Hamsterkäufe der letzten Wochen scheinen langsam abzunehmen, aber dafür tragen die Befragten im Vergleich zur Vorwoche vermehrt Mundschütze (+8 %-Pkt.; 8 % vs. 16 %). 90 % der Deutschen verbringen mittlerweile den größten Teil ihrer Zeit Zuhause. Das trägt auch dazu bei, dass nun…

TRENDS 2020 | TRENDS WIRTSCHAFT | NEWS | BUSINESS

Corona-Pandemie: Unsicherheit, Umsatzeinbrüche und mehr Home Office

Geschäftstermine werden verschoben oder fallen aus, das Team arbeitet vom Home Office: Die Corona-Krise hat vielfältige Auswirkungen auf Unternehmen. Eine aktuelle Umfrage des Markt- und Meinungsforschers YouGov unter Unternehmensentscheidern in Deutschland zeigt, dass vor allem die Unsicherheit und Sorge unter den Mitarbeitern sehr verbreitet ist. 60 Prozent der Befragten geben an, dass dies in ihrem…

TRENDS WIRTSCHAFT | NEWS | BUSINESS | WHITEPAPER

Corona-Lockdown: Wie der Exit gelingen kann

Die Corona-Krise trifft alle: Um die Verbreitung des Virus zu bremsen, hat Deutschland sich umfassende Beschränkungen auferlegt. Sie tragen dazu bei, dass viele Menschen und Firmen um ihre ökonomische Zukunft fürchten. Die Politik muss deshalb zweierlei schaffen: Einerseits die Gesundheit der Bürger so weit wie möglich schützen und sie andererseits vor noch größeren volkswirtschaftlichen Schäden…

NEWS | BUSINESS | LÖSUNGEN | STRATEGIEN | WHITEPAPER

Expertengruppe plädiert für Stufenplan für die Zeit nach dem Shutdown

Die geltenden Beschränkungen in Gesellschaft und Wirtschaft allmählich zu lockern und dabei die medizinische Versorgung der gesamten Bevölkerung zu sichern – dafür plädiert jetzt eine interdisziplinäre Gruppe renommierter Wissenschaftler. In ihrem Positionspapier zeigen die Forscher um ifo-Präsident Clemens Fuest und Martin Lohse, Präsident der Gesellschaft Deutscher Naturforscher und Ärzte, Wege zu diesem Ziel auf. Die…