Illustration Absmeier foto freepik

Blickt man auf die schiere Menge an erfolgreichen Cyberangriffen in den letzten Monaten, so scheint es, als seien die Angreifer schneller, besser koordiniert und finanzstärker als je zuvor. Reflexartig wird gefordert, dass angesichts der Bedrohungslage mehr Geld für die Sicherheit ausgegeben werden muss. Und das, obwohl auch viele der von Sicherheitsverletzungen betroffenen Unternehmen hohe Beträge in ihre Sicherheit investiert haben. Offensichtlich bricht der traditionelle Ansatz – die Schichtung von Punktlösungen in einer »Defense-in-Depth«-Strategie – gerade unter seinem eigenen Gewicht zusammen.

Seit Jahren setzen CIOs auf eine mehrschichtige Sicherheitsstrategie, um den physischen Perimeter, die Endpunkte, die Anwendungen und die zwischen ihnen fließenden Daten zu schützen. Eine Zeit lang schien diese Idee aufzugehen: Durch mehrere Verteidigungslinien sollte das Risiko eines einzelnen Ausfallpunkts (Single Point of Failure) verringert werden.

Die Praxis sieht jedoch anders aus und hat zu einer wahren Produktflut geführt. Sicherheitsverantwortliche sehen sich einem Flickenteppich aus unterschiedlichen Tools und Konsolen gegenüber. Alle diese Lösungen sind zwar gut für ihre jeweilige Aufgabe geeignet, aber nicht auf eine Zusammenarbeit ausgelegt. Dies führt zu Transparenzlücken, Unmengen an Warnmeldungen, langen Reaktionszeiten, widersprüchlichen Richtlinien, steigenden Kosten und einer insgesamt geringeren Sicherheitseffizienz.

SASE als Antwort auf veränderte Realitäten

Heute explodiert das Datenvolumen, das durch Unternehmensumgebungen fließt. Gleichzeitig ist die Zahl der Hybrid- und Remote-Benutzer stark angestiegen. Die Anwendungen laufen auf lokalen Servern, über SaaS und in Multi-Cloud-Umgebungen. Die Angriffsfläche hat sich so verändert, dass herkömmliche Ansätze der zunehmenden Komplexität heutiger Netzwerke nicht mehr gerecht werden.

Und genau hier kommt SASE ins Spiel. Secure Access Service Edge (SASE) führt Sicherheit und Netzwerke in einer einzigen, integrierten, cloudbasierten Plattform zusammen – und vereinfacht so die Vernetzung und das Management sowohl lokal als auch in der Cloud.

Die folgenden fünf Elemente zeigen, wie der moderne Ansatz die Cybersecurity von Grund auf neu gestaltet:

-

Konvergenz von Security und Netzwerk:

In älteren Architekturen werden Security-Lösungen wie SWG, VPN oder CASB von Netzwerkkomponenten (zum Beispiel Routern, SD-WAN-Controllern und WAN-Optimierern) voneinander getrennt aufgebaut und betrieben – oftmals auch von unterschiedlichen Teams. Jedes Tool verfügt über eine eigene Policy-Engine und steuert seinen eigenen Datenfluss. Dadurch wird ein Zusammenspiel dieser Komponenten ausgesprochen komplex.

Fortschrittliche SASE-Lösungen beseitigen diese Trennung, indem sie die Funktionen nicht nur miteinander verbinden, sondern auch vereinheitlichen. Anstelle einer Hop-by-Hop-Prüfung über mehrere Geräte hinweg wird die Sicherheit nativ innerhalb des Datenverkehrs umgesetzt. Auf diese Weise wird eine nahtlose Netzwerk- und Richtliniendurchsetzung gewährleistet. Dies optimiert die Prozesse, reduziert Latenzen und schließt Lücken zwischen den Teams.

-

Transparenz auf einen Blick:

Bei herkömmlichen Tools müssen Sicherheitsteams ständig zwischen verschiedenen Schnittstellen und Konsolen hin und her wechseln und versuchen, Anzeichen für Kompromittierungen anhand verzögerter oder widersprüchlicher Daten manuell zu identifizieren.

Im Gegensatz dazu bietet SASE Netzwerk- und Sicherheitsteams eine einheitliche Oberfläche. Sie erhalten vollständige Transparenz über Benutzer, Geräte, Anwendungen und Bedrohungen in der gesamten Infrastruktur – vom lokalen Netzwerk über die Cloud bis hin zu Remote-Endpunkten. Dadurch werden die Protokollkorrelationen beschleunigt, die Daten zusätzlich angereichert und Reaktionen in Echtzeit ermöglicht.

-

Modernisierte »Defense in Depth«:

Der mehrschichtige Security-Ansatz ist nicht tot, sondern hat sich lediglich weiterentwickelt. SASE bietet alle Grundpfeiler einer mehrschichtigen Sicherheit wie Intrusion Prevention, DLP oder ZTNA – jedoch als koordinierte Funktionen in einer einzigen Architektur. Die Richtlinien gelten dabei überall gleichermaßen. Ältere Tools bieten dies oftmals nicht. Hier gelten Richtlinien möglicherweise nur an bestimmten Standorten, was zu einer inkonsistenten Durchsetzung in einer hybriden Welt führt, in der Benutzer sich von überall aus verbinden.

Der Vorteil der Bereitstellung von Defense-in-Depth-Funktionen innerhalb einer einzigen Architektur liegt in einem kohärenten, mehrschichtigen Schutz ohne den operativen Aufwand, mehrere Punktlösungen miteinander zu verbinden. Dies ermöglicht sofortige, koordinierte Maßnahmen wie das Blockieren bösartiger URLs, das Verhindern von Datenexfiltration und das Beenden riskanter Sitzungen in Echtzeit. Die unterschiedlichen Sicherheitsfunktionen wie ZTNA, NGFW und Threat Intelligence können Kontextinformationen austauschen und einheitliche Richtlinien durchsetzen. So lassen sich Lücken reduzieren, Redundanzen beseitigen und das Management vereinfachen. Die Sicherheitslage wird gestärkt und gleichzeitig die Leistung und Effizienz verbessert.

-

Integriertes Zero Trust:

Die Philosophie »Niemals vertrauen, immer überprüfen« ist in der aktuellen Bedrohungslandschaft von entscheidender Bedeutung. Dennoch beschränken viele Unternehmen ZTNA auf Remote-Benutzer, während sie für die Authentifizierung im Büro weiterhin auf herkömmliche Perimeter-Sicherheits- und Netzwerkzugriffskontrolllösungen setzen. Dies führt zu einer unausgewogenen Sicherheitsabdeckung und lässt Lücken, durch die nach dem ersten Zugriff implizites Vertrauen bestehen bleibt.

Fortschrittliche SASE-Lösungen integrieren Zero-Trust-Prinzipien in alle Instanzen, unabhängig von ihrem Standort. Der Status eines Geräts wird kontinuierlich bewertet und der Zugriff mit geringsten Berechtigungen dynamisch durchgesetzt. Identitätsbasierte Sicherheitsrichtlinien ermöglichen zudem eine Mikrosegmentierung, um laterale Bewegungen einzuschränken. Alle Richtlinien werden zentral verwaltet und sind auditierbar, um einen konsistenten, adaptiven Schutz überall zu gewährleisten.

-

KI, wie sie sein sollte:

Moderne SASE-Plattformen legen auch den Grundstein für KI-gesteuerte Sicherheit: Sie stellen allen Instanzen angereicherte Daten zur Verfügung, die über ein einziges System analysiert und korreliert werden können. Dies verbessert auch das Zero-Trust-Modell, indem es blinde Flecken beseitigt und eine tiefere, genauere Analyse für eine schnellere Abhilfe ermöglicht. In traditionellen Lösungen stößt künstliche Intelligenz oft an Grenzen, da nur eigene integrierte KI verwendet wird und nur eigene Daten genutzt werden können. Für die Arbeit mit den angereicherten Daten anderer Lösungen ist wieder eine Drittanbieterlösung wie SIEM erforderlich, die diese Daten aufnehmen, nach Bedarf analysieren und korrelieren kann.

Um von den Vorteilen moderner SASE-Lösungen zu profitieren, sollten Sicherheitsverantwortliche genau prüfen, ob es sich bei dem jeweiligen Angebot auch um eine echte SASE-Plattform handelt. Denn nicht überall, wo SASE draufsteht, ist auch SASE drin. Einige Anbieter bieten eine Sammlung von lose integrierten Tools an, die hauptsächlich über APIs miteinander verbunden sind. Diese scheinbaren Plattformen bergen viele der gleichen Sicherheitsrisiken wie ältere Systeme – Komplexität, Inkonsistenz und unzureichende Performance. Deshalb sollten sie auf Lösungen setzen, die von Grund auf als einheitliches System auf Basis eines einzigen Software-Stacks entwickelt wurden. Nur diese können sichere, leistungsstarke Netzwerke mit vollständig integrierter Sicherheit bereitstellen.

Pantelis Astenburg, Vice President Global Sales DACH von Versa Networks

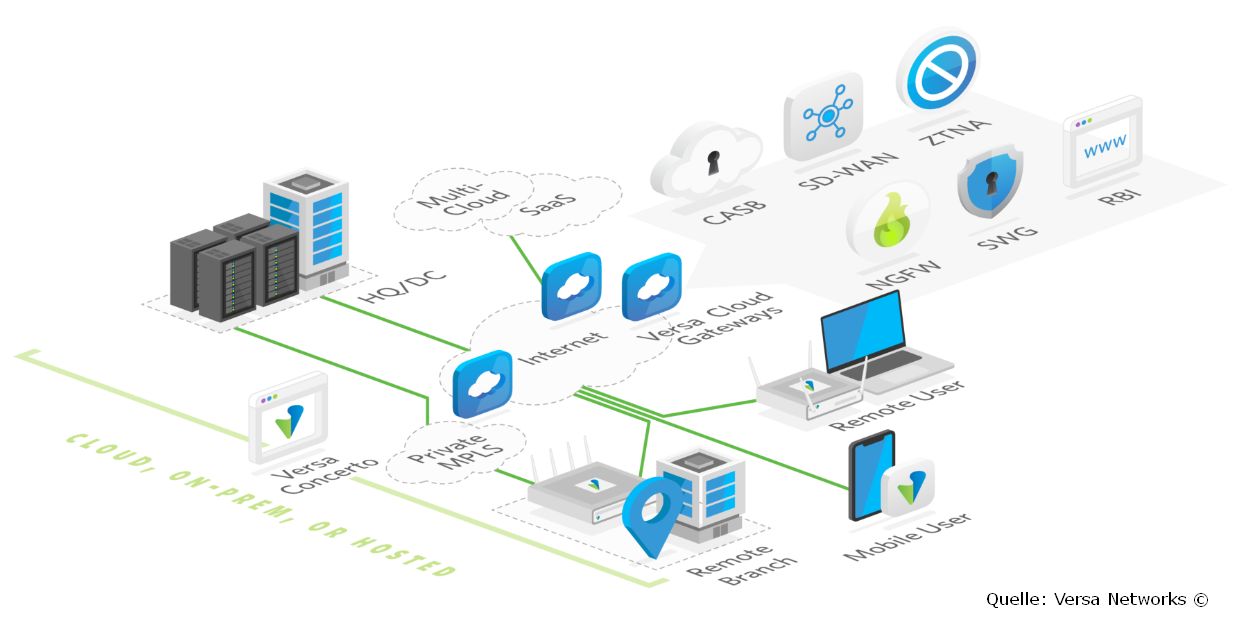

Versa SASE integriert Sicherheit, Netzwerke, SD-WAN und Analysen in einem einzigen Software-Betriebssystem, das über die Cloud, am Standort oder in einer Kombination aus beidem bereitgestellt wird.

313 Artikel zu „SASE“

Ausgabe 7-8-2025 | Security Spezial 7-8-2025 | News | Infrastruktur | IT-Security

Secure Access Service Edge (SASE): Netzwerksicherheit neu gedacht – Sicherheitsmodell transformiert

Klassische Modelle mit VPN und zentralen Firewalls können mit den Anforderungen moderner, cloudbasierter und hybrider IT-Strukturen nicht mehr Schritt halten. SASE etabliert ein neues Paradigma: Es kombiniert Netzwerk- und Sicherheitsfunktionen in einem cloudnativen Architekturmodell – granular, skalierbar und standortunabhängig.

News | Infrastruktur | IT-Security

Holistischer Managed-SASE-Ansatz: Auf diesen Ebenen sichert SASE die Compliance

Die Absicherung komplexer IT-Infrastrukturen ist bereits eine große Aufgabe. Noch größer wird sie mit der täglichen Verantwortung, die wachsende Liste an gesetzlichen Vorgaben und Regulierungen zu berücksichtigen. Abhilfe verspricht ein holistischer SASE-Ansatz (Secure Access Service Edge), der neben einer effektiven Absicherung auch die Grundlage bietet, um nachweislich Compliance-Anforderungen zu erfüllen. Open Systems stellt drei Aspekte…

News | Infrastruktur | IT-Security | Produktmeldung

Kyndryl und Palo Alto Networks bieten gemeinsame SASE-Dienste für einheitliche Netzwerksicherheit an

Kyndryl, Anbieter von IT-Infrastrukturdiensten, führt End-to-End-SASE-Dienste (Secure Access Service Edge) ein, die mit dem KI-gestützten Prisma SASE von Palo Alto Networks kombiniert werden. So können Kunden die Netzwerksicherheit und das Sicherheitsmanagement mit Hilfe einer Cloud-first- und Zero-Trust-Netzwerksicherheitslösung verbessern und diese in Echtzeit beschleunigen. Kyndryl selbst setzt als Teil seiner Netzwerk- und Sicherheitsarchitektur auf die SASE-Lösung…

News | IT-Security

NIS2 Compliance vereinfachen – mit SASE

Die Frist für die neue Richtlinie 2022/0383 über Netz- und Informationssysteme, besser bekannt als »NIS2«, rückt unaufhaltsam näher. Unternehmen stehen nun vor der Herausforderung, die geeignete Technologie zu implementieren, um den Anforderungen gerecht zu werden. Das wachsende Interesse der Branche an Sicherheitsplattformen wird eine entscheidende Rolle dabei spielen, die Einhaltung der NIS2-Vorgaben zu erleichtern. Organisationen…

News | Cloud Computing | Infrastruktur | IT-Security | Kommunikation | Tipps

SASE eliminiert drei versteckte Kostentreiber

Für SASE (Secure Access Service Edge) sprechen viele Gründe. In Zeiten von New Work, Homeoffice und hybriden Unternehmensnetzwerken kommen herkömmliche VPN-Sicherheitslösungen allmählich an ihre Grenzen. Es ist entscheidend, Remote-Zugänge und Endpoints so zu sichern, dass Mitarbeiter schnell und von überall auf ihre Daten und Anwendungen zugreifen können. Doch der vereinfachte und sicherere Zugang ohne Performance-mindernde…

News | IT-Security | Services | Strategien | Tipps

Eine iterative Strategie für die aussichtsreiche SASE-Transformation

Wie sich SASE in bestehende Netze einbinden lässt. Eine Strategie der schrittweisen Migration maximiert Innovationen und schützt finanzielle Ressourcen. Mit einem Marktwert von 1,9 Milliarden US-Dollar im Jahr 2023 und einer voraussichtlichen jährlichen Wachstumsrate (CAGR) von 25 % bis 2028 löst SASE (Secure Access Service Edge) sein Versprechen in einer sich entwickelnden Netzwerk- und Sicherheitslandschaft ein. Der Gedanke…

News | Cloud Computing | Favoriten der Redaktion | Infrastruktur

Die Public Cloud beschleunigt eine SASE-Bereitstellung – allerdings hat das seinen Preis

Die vermeintlichen Kostenvorteile der Public Cloud sind nicht selten trügerisch, insbesondere bei umfangreichen Cloud-Anwendungen und -Diensten, wie z. B. Secure Access Service Edge (SASE). Tatsächlich geht es bei öffentlichen Clouds eher um eine schnellere Markteinführung als darum, Kosten einzusparen. Weil Planung, Bereitstellung, Hardwarebeschaffung, Versand und Einrichtung des Rechenzentrums bereits erledigt sind, haben Firmen hier die Möglichkeit, zügig auf Markttrends…

News | Cloud Computing | IT-Security

Was Sie erwartet, wenn Sie SASE erwarten

Jüngsten Daten zufolge unterstützen inzwischen schätzungsweise 76 Prozent aller Unternehmen hybrides Arbeiten. Eine Zahl, die seit Beginn der Pandemie erheblich in die Höhe geklettert ist. Die meisten Firmen sind digitale Organisationen, in denen Mitarbeiter von überall aus auf Netzwerke zugreifen. Eine Entwicklung, die etliche Vorteile mit sich bringt: mehr Flexibilität, Kosteneinsparungen, eine höhere Produktivität und…

News | Trends Security | IT-Security | Trends 2022

Zero Trust und SASE für mehr Cybersicherheit

Cyberrisiken gehören zu den größten Risiken denen Unternehmen ausgesetzt sind. Seien es Phishing-Angriffe oder Ransomware, jedes Jahr steigt die Anzahl an Cyberattacken und die Heftigkeit dieser an. Die Konsequenzen reichen von finanziellen Verlusten durch Beseitigung der Schäden oder Zahlungen von Lösegeldern über Störungen oder Komplettausfällen des Geschäftsbetriebs bis hin zu Reputationsverlusten oder im allerschlimmsten Fall…

News | IT-Security | Rechenzentrum

Mit SASE Netzwerk, Security, RZ und die Cloud verbinden

Ein zentralisierter Ansatz in der Cloud hat ebenso viele Limitierungen wie ein lokales Rechenzentrum. Die viel zitierte Weissagung, wonach das Leben die Zuspätkommenden bestrafe, scheint auch in der IT-Netzwerk-Sicherheit ihre Wahrheit zu finden. Viele Unternehmen sahen sich mit Beginn der Pandemie gezwungen, von Büroarbeit auf Homeoffice umzustellen – oft mit lückenhafter Sicherheit die IT-Infrastruktur betreffend.…

News | IT-Security | Services | Strategien | Ausgabe 3-4-2021

Optimale Security- und Netzwerkservices mit SASE und SD-WAN – Secure Access Service Edge

News | Favoriten der Redaktion | IT-Security

Datensicherheit jenseits des Netzwerks: SASE-Plattformen

Unternehmen sind überaus anpassungsfähig, wie sich in der Pandemiekrise gezeigt hat. Schnell wurden neue Workflows geschaffen, die den Geschäftsbetrieb vollständig digital aufrecht erhalten. Die Zusammenarbeit erfolgt über Collaboration-Tools, die Bearbeitung von wichtigen Dokumenten über Cloudanwendungen und die persönliche Abstimmung in Einzelfällen über Messenger-Dienste auf privaten Mobilgeräten. Die Veränderungen in der digitalen Arbeitsumgebung machen es für…

News | Favoriten der Redaktion | Infrastruktur | IT-Security | Rechenzentrum | Services | Strategien | Tipps

CISA-Leitfaden: Warum ist Mikrosegmentierung so grundlegend für Zero Trust?

Jahrelang galt Mikrosegmentierung als zu komplex, zu manuell oder zu anspruchsvoll für die meisten Unternehmen. Eine Zeit lang war dieser Ruf gerechtfertigt – ältere Mikrosegmentierungslösungen sind bekanntermaßen langsam in der Bereitstellung, schwierig zu konfigurieren und ebenso mühsam zu skalieren. Die Zeiten – und die Technologie – haben sich jedoch geändert. Als die NSA vorschlug, dass…

News | Effizienz | Geschäftsprozesse | Lösungen | Services

Mit S&OP zu optimiertem Lieferkettenmanagement: Steigerung des Servicelevels

Unternehmen sehen sich wachsenden Unsicherheiten gegenüber: schwankende Nachfrage, volatile Beschaffungsmärkte, geopolitische Spannungen und begrenzte Produktionskapazitäten. Diese Faktoren belasten die Lieferfähigkeit und erhöhen das Risiko von Fehl- oder Überbeständen. Gleichzeitig erwarten Kunden eine hohe Servicequalität und Termintreue. Klar ist: Ein strukturiertes Sales & Operations Planning (S&OP) bietet Orientierung. Der funktionsübergreifende Prozess bringt Absatz-, Produktions- und…

News | Favoriten der Redaktion | IT-Security | Services | Strategien | Tipps

Zentrale Säulen der Cyberresilienz – Wie eine moderne Zero-Trust-Architektur aussieht

Um Zero-Trust-Sicherheit zu erreichen, muss eine Netzwerkarchitektur aufgebaut werden, die auf Zero-Trust-Prinzipien basiert und Identitäts-, Geräte-, Netzwerk-, Anwendungs- und Datensicherheitsebenen umfasst. Der effektive Aufbau einer Zero-Trust-Architektur erfordert eine operative Denkweise, die durch die richtigen Kontrollen, Prozesse und Automatisierungen unterstützt wird. Kay Ernst von Zero Networks erläutert die Aspekte und Fallstricke einer Zero-Trust-Architektur. NSA-Zero-Trust-Architektur-Blueprint Die…

Trends 2025 | News | Business | Trends Infrastruktur | Rechenzentrum | Tipps

Rechenzentren: »Wer nur reagiert, wird überrollt«

Fünf Megatrends für Rechenzentren, auf die Managed Service Provider vorbereitet sein sollten. Rechenzentren sind das Herzstück unserer Wirtschaft – doch sie befinden sich im Umbruch: Künstliche Intelligenz, Nachhaltigkeit, Automatisierung, Edge Computing und Cybersecurity verändern den Betrieb von Rechenzentren tiefgreifend. Jörg Hesselink, CEO von DC Smarter, ist überzeugt: »Managed Service Provider (MSP), die nur darauf…

News | Cloud Computing | Favoriten der Redaktion | IT-Security | Kommentar | Künstliche Intelligenz | Rechenzentrum | Strategien | Tipps

Zero Trust wird 15 und ist im Zeitalter von KI aktueller denn je

Künstliche Intelligenz hat nicht nur das Potenzial, Produktivität und Effizienz zu steigern – sie revolutioniert auch die Cybersicherheit. Dabei ändert KI jedoch nichts am Zero-Trust-Paradigma – vielmehr stärkt sie es. Auch KI operiert innerhalb der grundsätzlichen Regeln der IT-Sicherheit, und auch KI-gestützte Angriffe funktionieren nur dann, wenn es eine offene Tür gibt. Diese vier…

News | IT-Security | Strategien | Tipps

Leitfaden: Was ist zeitgemäße Zero-Trust-Sicherheit?

In einer Zeit, in der Cyberbedrohungen und Unternehmensnetzwerke sich ständig weiterentwickeln, ist Zero Trust ein wichtiger Baustein der Sicherheit – und kein Modewort. Trotz des zunehmenden Fokus auf Zero-Trust-Sicherheit haben 90 Prozent der Unternehmen noch keine fortgeschrittene Cyber-Resilienz erreicht, da sie Schwierigkeiten haben, Zero-Trust-Strategien umzusetzen. Kay Ernst von Zero Networks erläutert in der Folge die…

News | Industrie 4.0 | IT-Security | Lösungen

Cloud-Smart-Security: Neue Maßstäbe für die Sicherheit in der Fertigungsindustrie

Die zunehmende Vernetzung von IT- und OT-Systemen bedeutet für die Fertigungsindustrie neue Sicherheitsrisiken. Ein moderner Cloud-Smart-Ansatz verbindet Innovation mit effektiven Sicherheitslösungen, um diesen Herausforderungen gerecht zu werden. Die industrielle Digitalisierung stellt die Fertigungsindustrie heute vor neue Herausforderungen – insbesondere in puncto Sicherheit. Denn mit der wachsenden Vernetzung von IT- und OT-Systemen steigen nicht nur…

News | Favoriten der Redaktion | Industrie 4.0 | IT-Security | Strategien | Tipps

Industrie 4.0: Wie OT-Segmentierung kritische Produktionsinfrastrukturen vor Cyberangriffen schützt

Die zunehmende Digitalisierung und Vernetzung von Produktionsanlagen erweitert die Angriffsfläche für Cyberkriminelle: Einmal im System, kann sich ein Hacker durch das gesamte Netzwerk arbeiten – mit verheerenden Folgen für die Produktion. OT-Segmentierung schafft Abhilfe. Ein Cyberangriff, eine kompromittierte Office-IT – und kurz darauf steht die Produktion still. Dieser Ketteneffekt wird für Industrieunternehmen zunehmend zur…